靶机下载地址:https://download.vulnhub.com/acid/Acid.rar

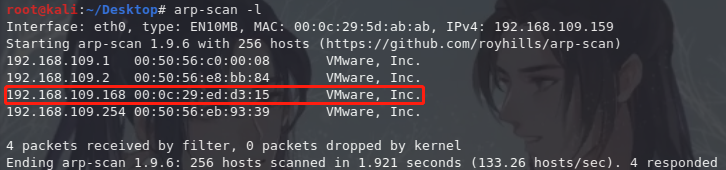

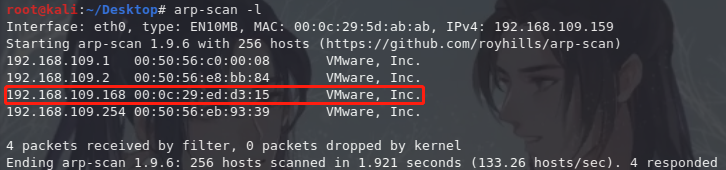

1.主机发现

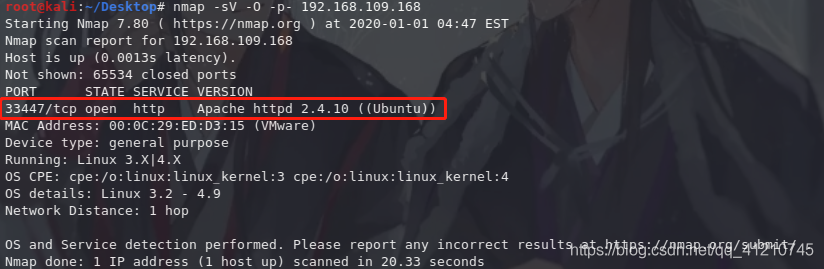

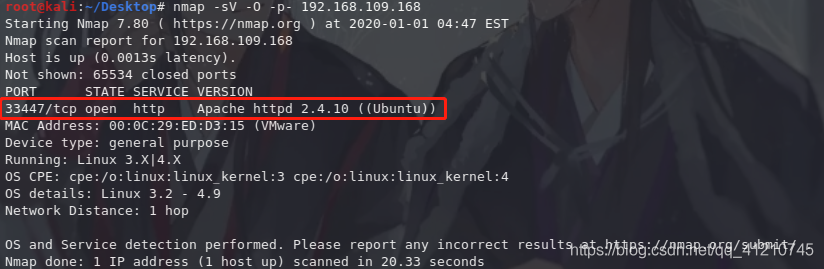

2.端口信息扫描

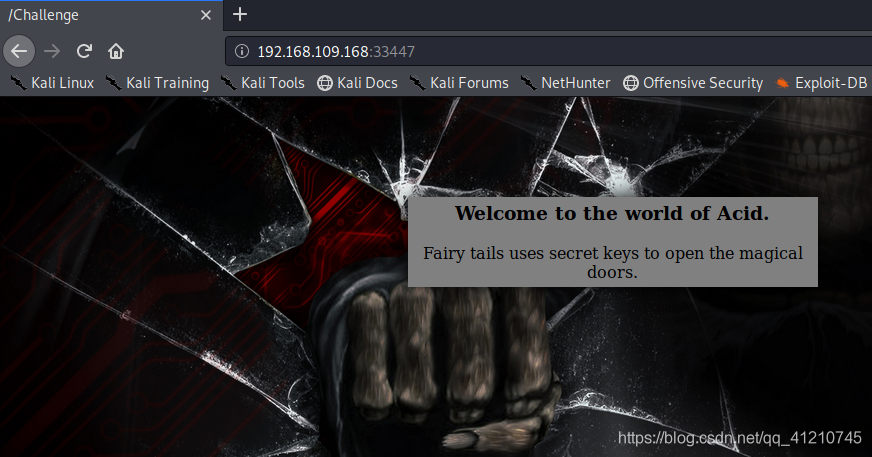

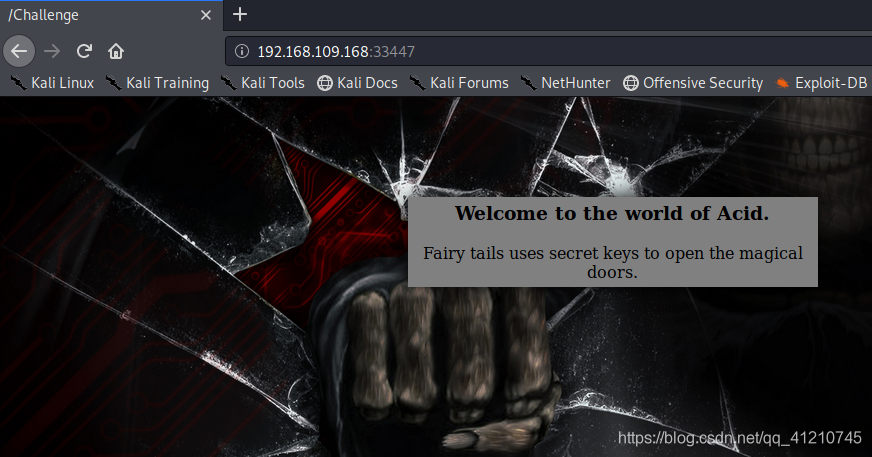

3.访问该端口

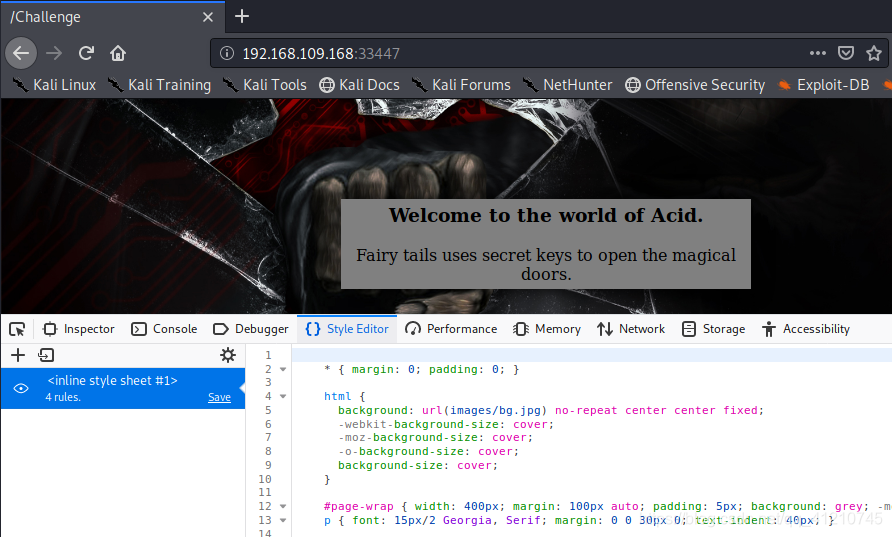

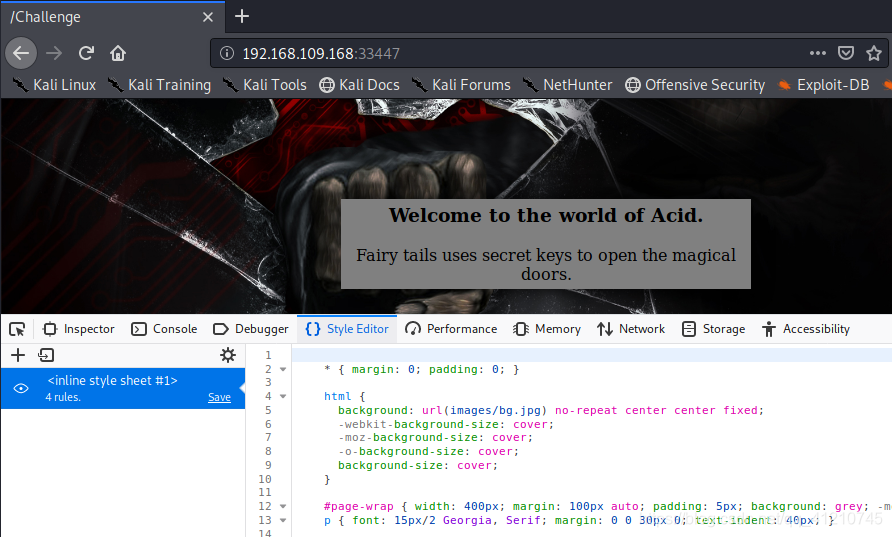

查看源码,未发现有效信息

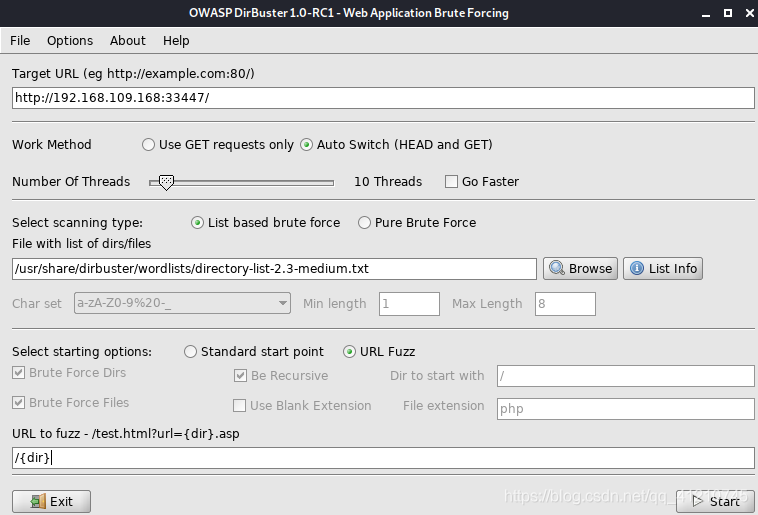

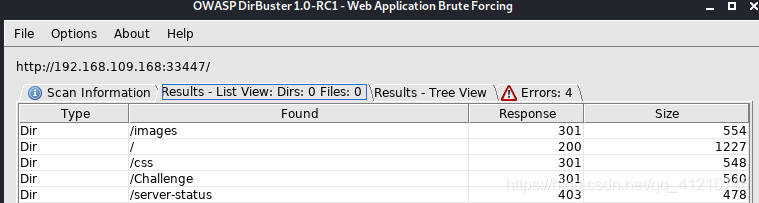

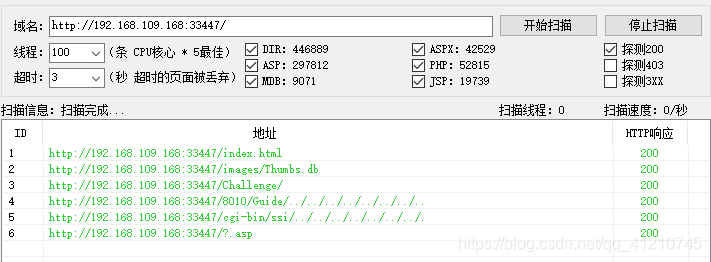

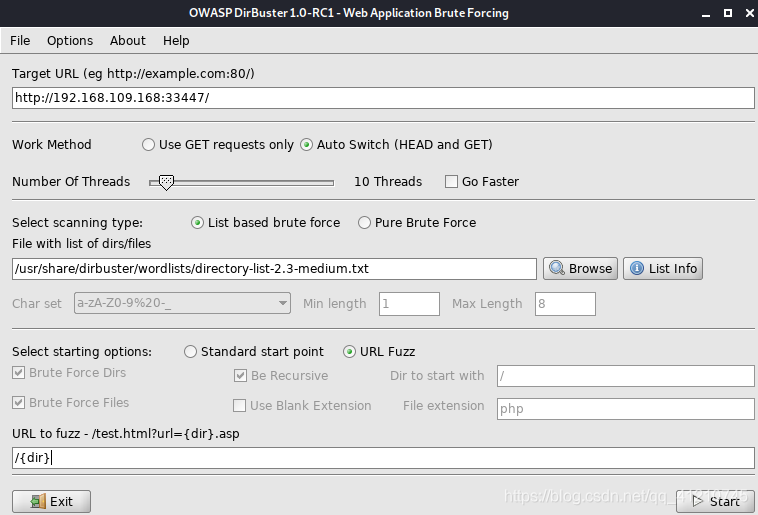

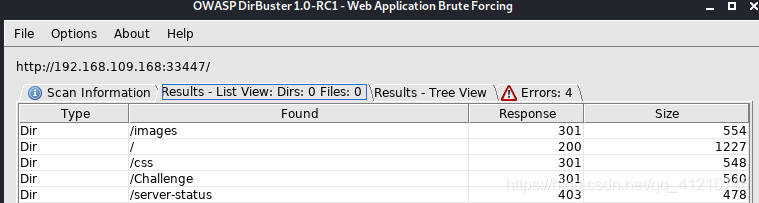

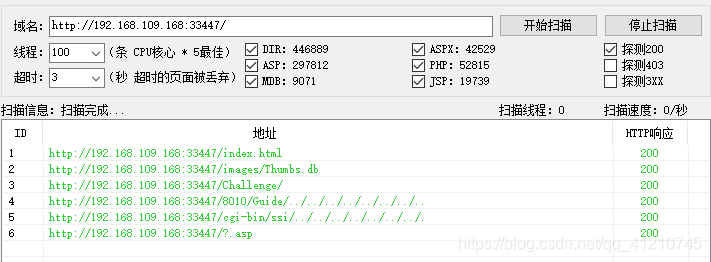

4.尝试扫描一下web目录:打开kali自带的DirBuster或者御剑

或者

依次访问看看

靶机下载地址:https://download.vulnhub.com/acid/Acid.rar

1.主机发现

2.端口信息扫描

3.访问该端口

查看源码,未发现有效信息

4.尝试扫描一下web目录:打开kali自带的DirBuster或者御剑

或者

依次访问看看

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?