拿到关键信息Flag1-5

本次渗透测试范围为本地,具体如下:

表1-1:渗透测试对象

| 序号 | 系统名称 | 网站地址 | 内外网 |

| 1 | Linux | http://192.168.21.3 | 内网 |

2023年11月14日 晚上20:00晚上21:30

在本地开展内网的vmware虚拟机中渗透测试。

TYR2

- 信息收集

- 主机存活扫描和端口扫描

- 全面扫描

22、80、111端口开启

- 目录扫描

| 200 - 1KB - /COPYRIGHT.txt 200 - 17KB - /INSTALL 200 - 2KB - /INSTALL.pgsql.txt 200 - 1KB - /INSTALL.mysql.txt 200 - 17KB - /INSTALL.txt 200 - 18KB - /LICENSE 200 - 18KB - /LICENSE.txt 200 - 8KB - /MAINTAINERS.txt 200 - 5KB - /README 200 - 5KB - /README.txt 200 - 9KB - /UPGRADE.txt 200 - 9KB - /UPGRADE 200 - 3KB - /install.php 200 - 2KB - /robots.txt 200 - 952B - /sites/all/modules/README.txt 200 - 0B - /sites/example.sites.php 200 - 904B - /sites/README.txt 200 - 767B - /sites/all/themes/README.txt 200 - 42B - /xmlrpc.php |

- Udp端口扫描

- 信息分析

- 80端口

一般看到这种首页是大英文的,一般都是什么服务或者是中间件,这里是Drupal Site,我们去搜索一下,了解了解

是个CMS

一般的高版本是没有啥漏洞的,但是旧版本依旧存在漏洞

- 漏洞验证与利用

- 常见的中间件msf都会有利用-这里去msf搜索一下

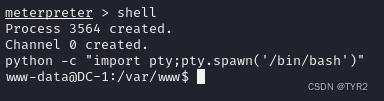

Use 2 - show options – set 参数 – run

- 拿到shell

记得优化shell

在/home下发现flag4,猜测flag是flag1、flag2、flag3、flag4

使用find命令搜索

查看flag1.txt

| Every good CMS needs a config file - and so do you. #每一个好的CMS 需要一个配置文件 |

- 寻找网页配置文件

可以缩小范围,就在/var/www目录下寻找配置文件

使用find /var/www -name *config* 2> /dev/null

找到了!

/var/www/sites/default/settings.php

| 数据库账号密码: 账号:dbuser 密码:R0ck3t |

- 第二个flag

提示:这里表示使用暴力破解不是唯一的方法,还可以使用凭证(也就是数据库)

- 登录数据库

| use drupal; show tables; #发现一个users表 #列出该表中所有数据 select * from users; |

- 发现敏感信息admin账号-加密密码

要么解密-要么我们修改登录密码

MD5解密密码

- 登录网页

一通翻找,找到第三个Flag

应该是让我们找能够提权的文件

去网站查询一下

- Find提权

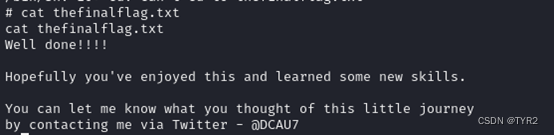

- 拿到第四个flag--/home下

- 拿到第五个flag--/root目录下

DC-1靶场总体感觉下来并不难,如果是为了拿到shell的话,在刚进去就可以使用find了,但是跟着flag的提示来才更有趣,也学到了很多东西。

789

789

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?