一、 账户安全要求

1、 账户错误登录锁定 次数(8)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/账户锁 定策略”,设置“账户锁定阈值”。

2、 账户锁定时间(30)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览路 径:“计算机配置/Windows 设置/安全设置/账户策略/账户锁定 策略”,设置“账户锁定时间”。

3、 重置锁定计数器(30)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/账户锁 定策略”,设置“重置账户锁定计数器”。

4、 重命名管理员账户(不少于8字符)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“帐户:重命名管理员帐户”。

5、 禁用来宾账户(禁用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“帐户:来宾帐户状态”。

6、空密码账户登录限制( 启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“帐户:使用空密码的本地帐户只允许进行控制台 登录”。

7、 密码口令- 密码复杂性要求(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“密码必须符合复杂性要求”。

8、 密码最小长度(12)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“密码长度最小值”。

9、 密码最短使用时间(7)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“密码最短使用期限”。

10、 密码最长使用时间(30)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“密码最长使用期限”。

11、 历史密码防重复数量(3)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“强制密码历史”。

12、 不可逆的密码加密存储(禁用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“用可还原的加密来储存密码”。

13、 放宽密码最小长度限制(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“放宽最小密码长度的原有限制”。

14、 密码最小长度审核(16)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/账户策略/密码策 略”,设置“最小密码长度审核”。

二、 权限安全要求

1、 远程关机授权( 只保留“Administrators”)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/用户权 限分配”,设置“从远程系统强制关机”。

2、 本地关机授权( 只保留“Administrators”)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/用户权 限分配”,设置“关闭系统”。

3、 远程登录授权 ( 只保留“Administrators”)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/用户权 限分配”,设置“允许通过远程桌面服务登录”。

4、 文件或其他对象的所有权( 只保留“Administrators”)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/用户权 限分配”,设置“取得文件或其他对象的所有权”。

5、 身份鉴别- 禁止账户无验证自动登录( 0(十六进制) )

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon”,设置“AutoAdminLogon”(没 有该参数需要手工创建 DWORD 32 位值)。

6、 访问控制- 共享文件夹控制( 如存在 Everyone 组用户请删除 )

开始->运行->输入“compmgmt.msc”打开计算机管理,浏览路 径:“系统工具/共享文件夹/共享”,依次选择右侧共享文件夹, 右键“属性”,查看“共享权限”,如果在“组或用户名”中 包含“Everyone”,需要将其删除。

7、 网络访问用户控制( 只允许存在 Administrators、Backup Operators、Power Users、 Users,如存在其他用户请删除)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/用户权 限分配”,设置“从网络访问此计算机”。

8、 匿名用户连接限制(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:不允许匿名枚举 SAM 帐户”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:不允许 SAM 帐户和共享的匿名枚举”。

9、 匿名用户权限限制(禁止)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:将 Everyone 权限应用于匿名用户”。

10、 禁止匿名访问共享(空)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:可匿名访问的共享”。

11、 禁止匿名访问命名管道(空)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:可匿名访问的命名管道”。

12、 禁止远程访问注册表(空)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:可远程访问的注册表路径”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络访问:可远程访问的注册表路径和子路径”。

三、 通用安全管理

1、 登录管理- 重置远程桌面服务端口( 除 3389 外的其他端口号)

开始->运行->输入“regedit”打开注册表编辑器,打开注册表项: “HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\T erminal Server\WinStations\RDP-Tcp”、 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contr ol\Terminal Server\WinStations\RDP-Tcp”、 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contr ol\Terminal Server\Wds\rdpwd\Tds\tcp”,设置“PortNumber”(使 用十进制展示和编辑)。

2、 不显示上次登录信息(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:不显示上次登录”。

3、 登录时不显示用户名(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:登录时不显示用户名”。

4、用户无操作锁屏时间(300)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:计算机非活动限制”。

5、 账户错误登录文件锁定(8)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:计算机帐户阈值”。

6、 锁屏时信息展示(不显示用户信息)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:锁定会话时显示用户信息”。

7、 组合键解除锁屏(禁用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“交互式登录:无需按 CTRL+ALT+DEL”。

8、 账户登录超时管理(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“Microsoft 网络服务器:登录时间过期后断开与客 户端的连接”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“网络安全:在超过登录时间后强制注销”。

9、 关机管理- 关机清理虚拟内存(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“关机:清除虚拟内存页面文件。”

10、 禁止未登录状态关机(禁用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“关机:允许系统在未登录的情况下关闭”。

11、 自启动项- 关闭 Windows 自动播放功能(启用)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/管理模板/所有设置”,设置“关闭自动播放。”

12、 系统服务- 关闭不必要服务( 停用非必需服务 )

开始->运行->输入“compmgmt.msc”打开计算机管理,进入“服 务和应用程序”,点击“服务”查看所有服务,建议关闭以下 服务: Error Reporting Service、错误报告服务 Computer browser 浏览局域网计算机列表 Print Spooler 打印队列服务(服务器上关闭,个人终端开启) Remote Registry 远程注册表操作 Routing and Remote Access 路由与远程访问 Shell Hardware Detection 为自动播放硬件事件提供通知 Telnet 远程管理 TCP/IP NetBIOS Helper 允许客户端共享文件,打印机和登录到网络。

13、 系统防火墙- 防火墙应用开启(启用)

打开“控制面板”->“系统和安全”->“Windows Defender 防 火墙”->“启用或关闭 Windows Defender 防火墙”,分别启用 专用网络防火墙、公用网络防火墙、域网络防火墙。

14、 端口的防火墙限制( 对所有开放的端口进行防火墙限制)

1、打开“控制面板”->“系统和安全”->“Windows Defender 防 火墙”->左侧“高级设置”,选择左侧“入站规则”->右侧“新 建规则”->“自定义”->“所有程序”;

2、“协议类型”选择“TCP”或其他(根据端口类型而定,TCP 居多),“本地端口”选择“特定端口”,然后输入端口号, 点击“下一步”;

3、在“此规则应用于哪些远程 IP 地址”中选择“任何 IP 地址” 或“下列 IP 地址”,输入 IP(段)地址白名单(根据业务环境 需要而定)。

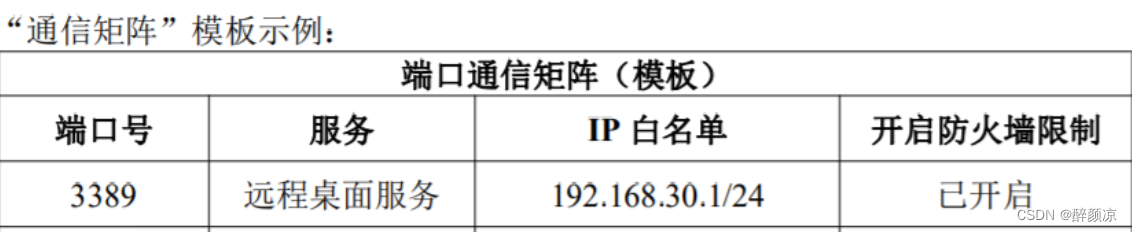

15、 端口通信矩阵( 所有开放的端口必须有明确的通信矩阵 )

1、在另一台电脑中下载安装“nmap”软件(https://nmap.org/);

2、在“目标”栏输入当前加固主机的 IP 地址,在“配置”栏 选择“Intense scan, all TCP ports”,点击“扫描”;

3、结合扫描到的端口开放信息和防火墙限制信息,填写“通信 矩阵”表格,提交备案。

16、数据防护管理- 数据执行保护( 对 Windows 操作系统程序和服务启用系统自带 DEP 功能 (数据执行保护),防止在受保护内存位置运行有害代码。)

开始->设置->“系统”->“关于”,下拉选择“高级设备设置”, 选择“数据执行保护”选项卡,设置“仅为基本 Windows 操 作系统程序和服务启用 DEP”。

17、 恶意代码防范

安装第三方杀毒软件 , 根据客户需求或者使用习惯,安装免费或收费杀毒软件。

18、启用系统自带安全软件

“开始”->“设置”->“更新和安全”->“Windows 安全中心” ->“打开 Windows 安全中心”,点击“病毒和威胁防护”: 1、点击“病毒和威胁防护”设置->“管理设置”,开启“实时 保护”和“云提供的保护”; 2、开启“篡改保护”,在下面“文件夹限制访问”->“管理受 控文件夹访问权限”,开启“文件夹限制访问”,并配置“受保护的文件夹”,使用文件夹白名单防御勒索病毒。

19、 系统更新- 系统更新计划

1、针对不能联网更新的系统,进行定期漏洞修复计划,包括补 丁文件安装或短暂联网更新等;

2、针对实时联网的系统,开启自动更新功能。

20、 系统自带更新功能( 操作系统更新 )

“开始”->“设置”->“更新和安全”->“Windows 更新”。

21、 第三方漏洞修复软件

根据客户需求或者使用习惯,安装第三方系统修复工具。

四、 日志审计安全

1、 审计项配置- 启用日志审核策略

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/本地策略/安全选 项”,设置“审核:强制审核策略子类别设置(Windows Vista 或 更高版本)可替代审核策略类别设置”。

2、 账户登录审计(安全||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户登录”,设置“审核凭据验证”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户登录”,设置“审核 Kerberos 身份验证服务”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户登录”,设置“审核其他帐户登录事件”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户登录”,设置“审核 Kerberos 服务票证操作”。

3、 账户管理审计 (成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户管理”,设置“审核计算机帐户管理”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户管理”,设置“审核安全组管理” 。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/账户管理”,设置“审核用 windows 系统安全加固指南18 户帐户管理”。

4、 事件追踪审计(成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/详细跟踪”,设置“审核 DPAPI 活动”。

5、 目录访问审计(成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/DS 访问”,设置“审核目录服务访问”。

6、 登录注销审计(成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核帐户锁定”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核注销”。

**开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核登录”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核其他登录/注销事件”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核网络策略服务器”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/登录/注销”,设置“审核特殊登录”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/对象访问”,设置“审核文件共享”。

7、 策略更改审计(成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/策略更改”,设置“审核审核策略更改”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/策略更改”,设置“审核身份验证策略更改”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/策略更改”,设置“审核授权策略更改”。

8、 特权使用审计(成功||失败)

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/特权使用”,设置“审核敏感权限使用”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/系统”,设置“审核安全系统扩展”。

开始->运行->输入“gpedit.msc”打开本地组策略编辑器,浏览 路径:“计算机配置/Windows 设置/安全设置/高级审核策略配 置/系统审核策略-本地组策略对象/系统”,设置“审核安全状态更改”。

9、 日志文件管理( 设置应用日志文件大小最大 20480KB(20M,至少为 8192KB 即 8M),设置当达到最大的日志尺寸时,按需要覆盖事件。)

进入“控制面板 ->管理工具 -> 事件查看器”,在“事件查看 器(本地)”中:查看“应用日志”、“系统日志”、“安全 windows 系统安全加固指南 22 日志”属性中的日志大小,设置至少为 8192KB、当达到最大的日志尺寸时“按需要覆盖事件”。

五、网络协议安全

1、 启用 SYN 攻击保护

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters\,设置“SynAttackProtect”值来启用 SYN 攻 击保护(若该值不存在,需要手工创建 DWORD 32 位值)-----------( 2(十六进制) )

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters\,设置“TcpMaxPortsExhausted”值指定 TCP 连 接请求阈值(若该值不存在,需要手工创建 DWORD 32 位值) -------------------- 5(十六进制)

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters\,设置“TcpMaxHalfOpen”指定 SYN_RCVD 状态中的 TCP 连接阈值,超过该值则触发 SYN flood 保护(若 该值不存在,需要手工创建 DWORD 32 位值)------------------ 500(十六进制)

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters\,设置“TcpMaxHalfOpenRetried”指定至少发 送一次重传的 SYN_RCVD 状态中的 TCP 连接阈值,超过该值 则触发 SYN flood 保护(若该值不存在,需要手工创建 DWORD 32 位值)------------------- 400(十六进制)

2、 启用 ICMP 攻击保护

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters,设置“EnableICMPRedirect”(若该值不存在, 需要手工创建 DWORD 32 位值)

---------------- 0(十六进制)

3、 启用 SNMP 攻击保护

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters,设置“EnableDeadGWDetect”(若该值不存 在,需要手工创建 DWORD 32 位值)

-----------------0(十六进制)

4、 禁用 IP 源路由

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters,设置“DisableIPSourceRouting”(若该值不存在,需要手工创建 DWORD 32 位值)

---------------- 0(十六进制)

5、 启用碎片攻击保护

开始->运行->输入“regedit”打开注册表编辑器,查看注册表项: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\T cpip\Parameters,设置“EnablePMTUDiscovery”(若该值不存在, 需要手工创建 DWORD 32 位值)

---------------- 0(十六进制)

3885

3885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?