之前基于cookie、session有了大致了解,但是看完csrf之后感觉很乱,有了不少问题,于是做一个小总结,关于各种概念大家可以先去查一查其他的博文,该篇博文主要是针对个人一些疑问做记录

CSRF 跨站伪造请求

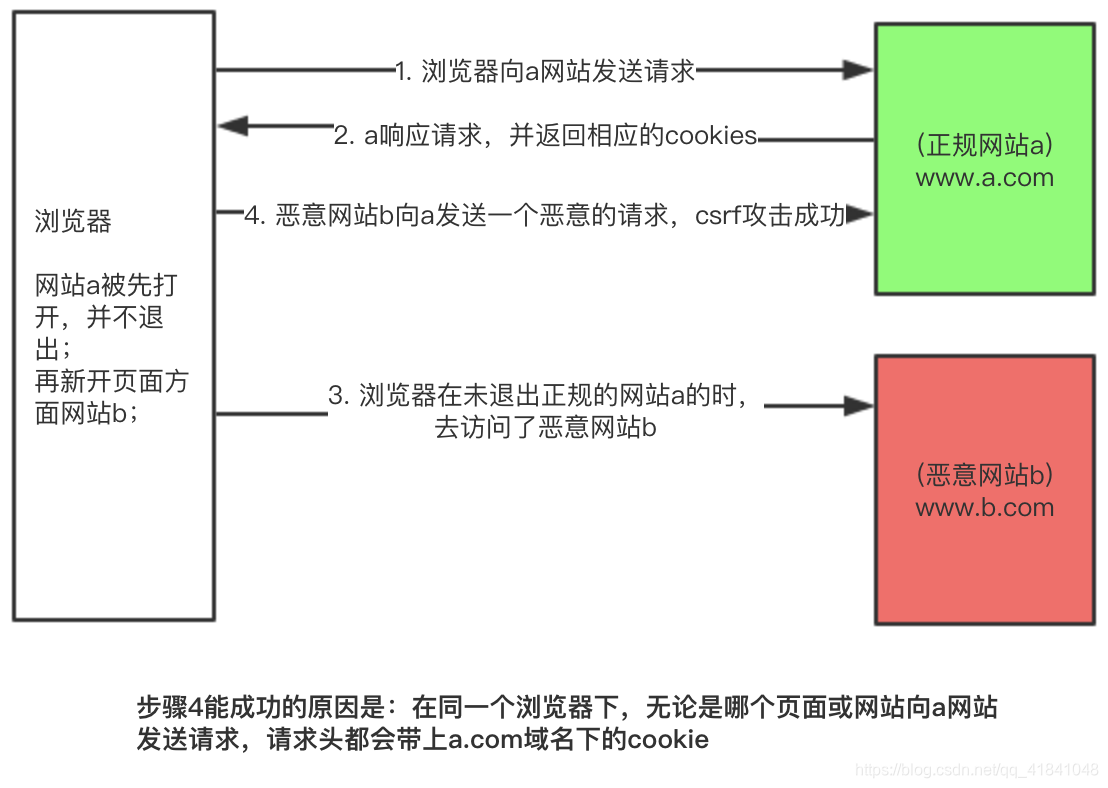

攻击者诱导受害者进入第三方网站,在第三方网站中,向被攻击网站发送跨站请求。利用受害者在被攻击网站已经获取的注册凭证,绕过后台的用户验证,达到冒充用户对被攻击的网站执行某项操作的目的。

一般流程如下:

该攻击特点:

①攻击一般发起在第三方网站,而不是被攻击的网站。被攻击的网站无法防止攻击发生。

②攻击利用受害者在被攻击网站的登录凭证,冒充受害者提交操作;而不是直接窃取数据。

③整个过程攻击者并不能获取到受害者的登录凭证,仅仅是“冒用”。

④跨站请求可以用各种方式:图片URL、超链接、CORS、Form提交等等。部分请求方式可以直接嵌入在第三方论坛、文章中,难以进行追踪。

⑤CSRF通常是跨域的,因为外域通常更容易被攻击者掌控。但是如果本域下有容易被利用的功能,比如可以发图和链接的论坛和评论区,攻击可以直接在本域下进行,而且这种攻击更加危险。

针对其攻击特点也是有一些列防护措施的,之后会讲~

Cookie和Session

HTTP 是无状态的协议(对于事务处理没有记忆能力,每次客户端和服务端会话完成时,服务端不会保存任何会话信息):每个请求都是完全独立的,服务端无法确认当前访问者的身份信息,无法分辨上一次的请求发送者和这一次的发送者是不是同一个人。所以服务器与浏览器为了进行会话跟踪(知道是谁在访问我),

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1374

1374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?