挑战地址

挑战内容

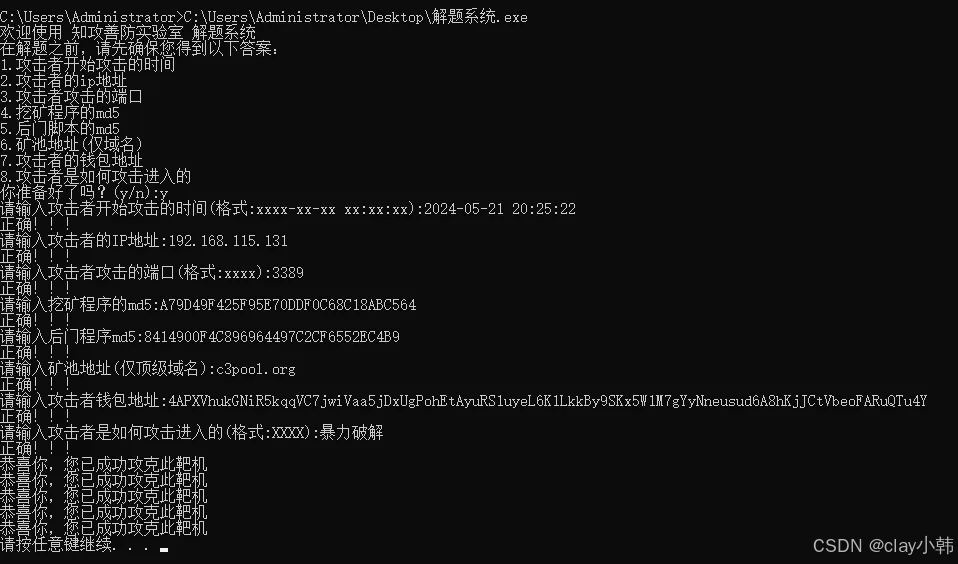

- 攻击者的IP地址

- 攻击者开始攻击的时间

- 攻击者攻击的端口

- 挖矿程序的md5

- 后门脚本的md5

- 矿池地址

- 钱包地址

- 攻击者是如何攻击进入的

相关账户密码

Administrator / zgsf@123

前期

首先打开靶场,发现他没有VMware tools,直接装一下,这样方便,就不用在远程连接了

解题

第一题

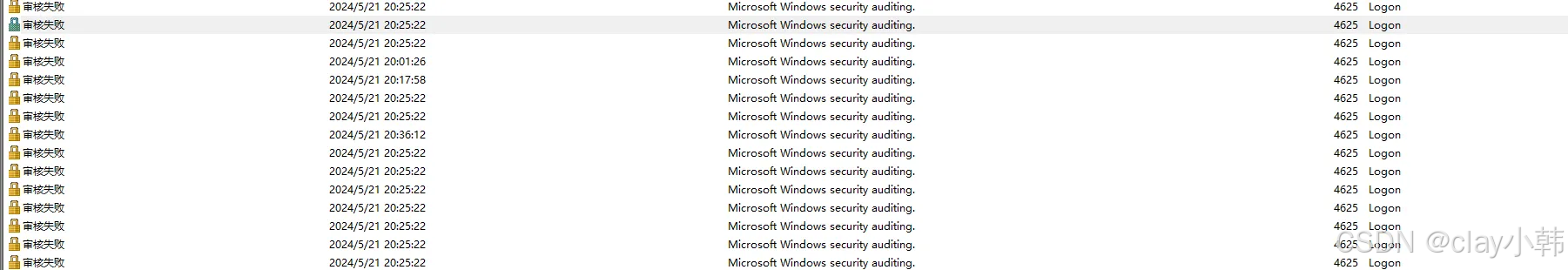

我们首先打开事件查看器,从里面选择windows日志中的安全

然后我们开始看事件ID为4625的事件(id4625是登录失败的)

我们可以看到他进行了大量的密码爆破

从而得到攻击ip为:192.168.115.131

第二题

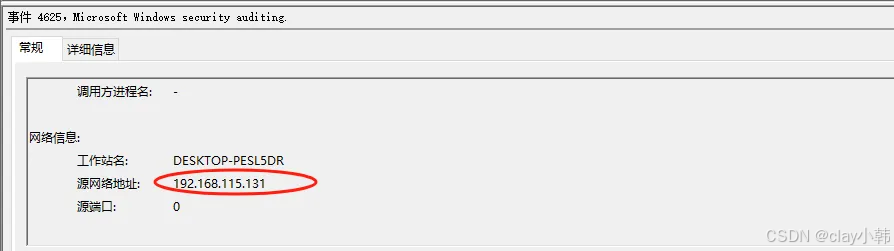

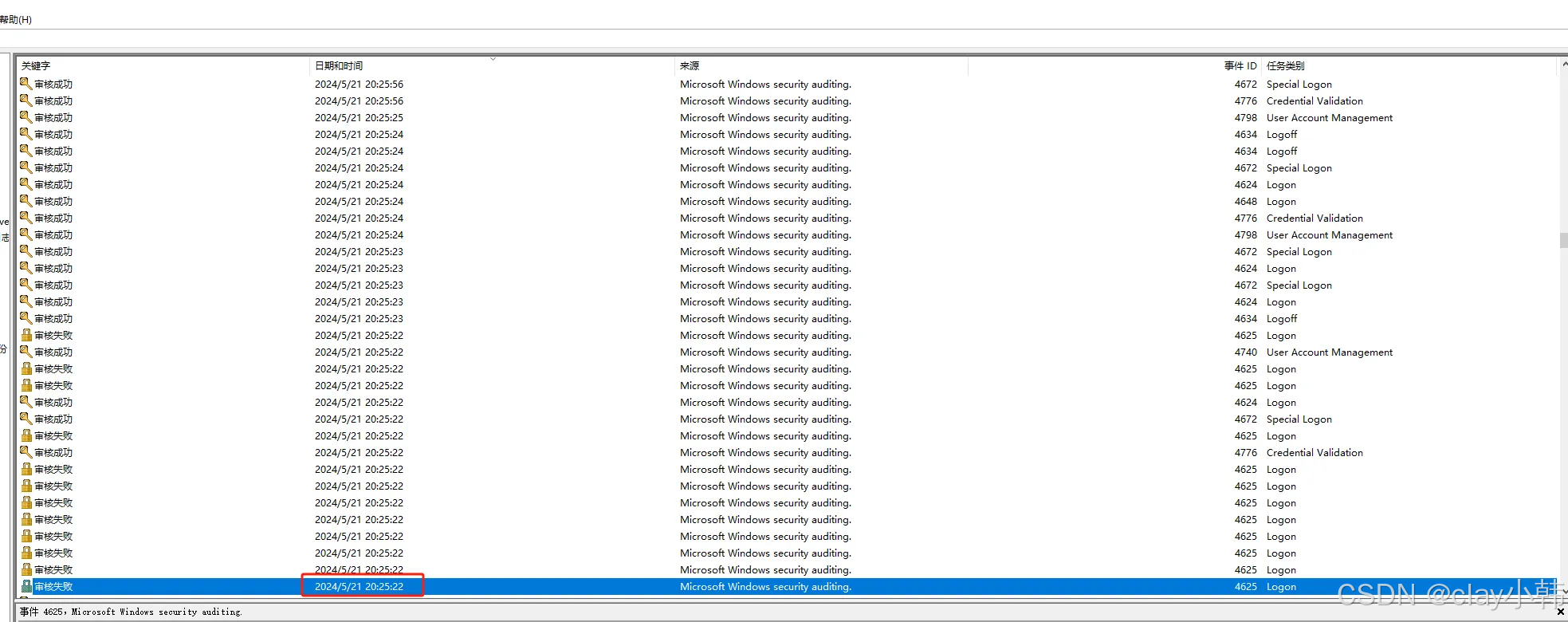

直接先对时间进行排序然后ctrl+f搜索192.168.115.131,得到最初攻击开始的时间

2024-05-21 20:25:22

第三题

由于他的攻击ip就是对我们3389端口进行账号密码的爆破,所以攻击者攻击的端口是3389

第四题

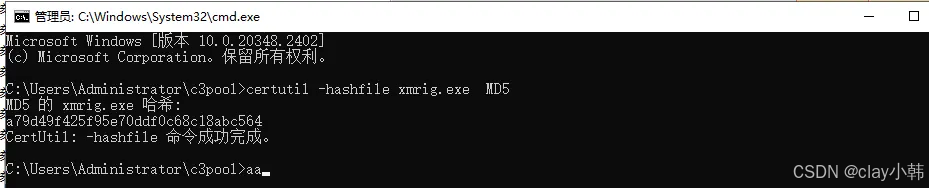

打开任务管理器,我们发现一个进程占用很高的应用

我们也可以去网上搜一下这个应用(xmrig挖矿病毒)

打开cmd使用certutil -hashfile xmrig.exe MD5

得到md5:a79d49f425f95e70ddf0c68c18abc564

第五题

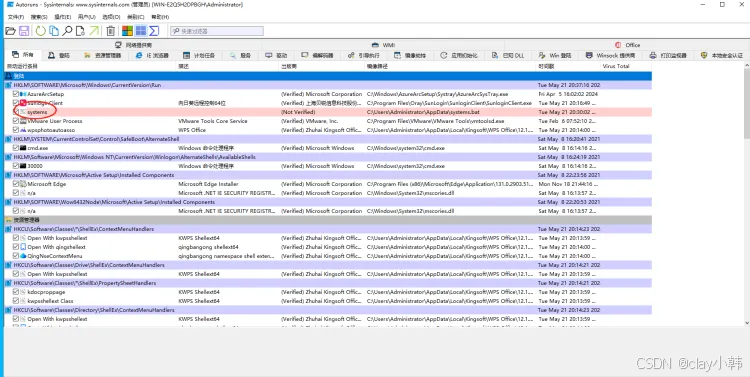

下个Autoruns借助工具找一下,好好好打开就一个红的

去文件地址看一下

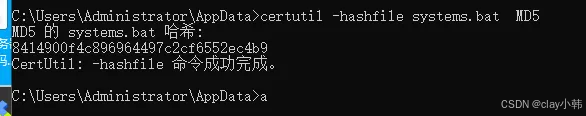

打开cmd使用certutil -hashfile systems.bat MD5

得到md5:8414900f4c896964497c2cf6552ec4b9

第六题和第七题

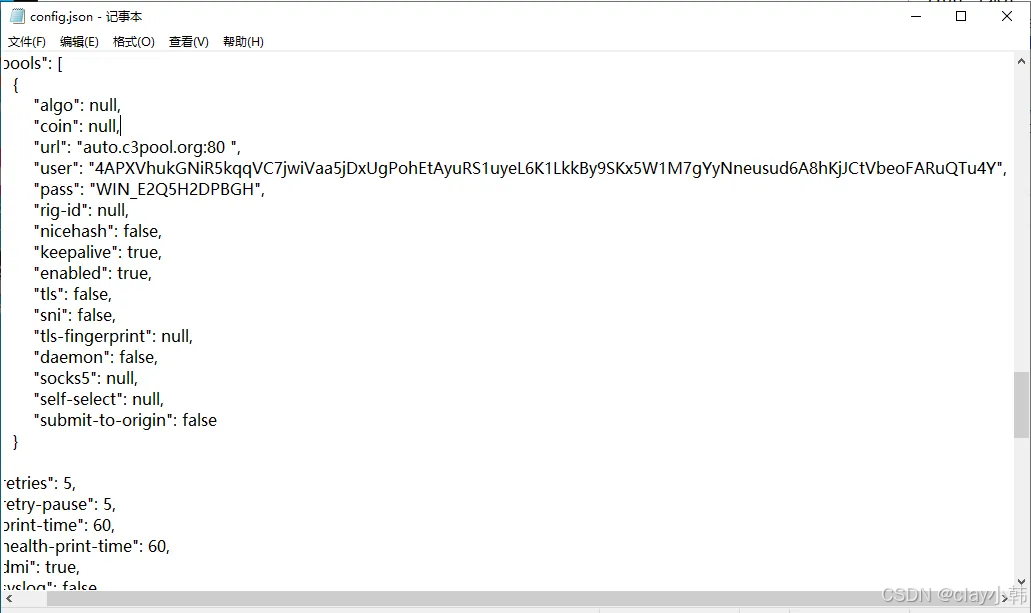

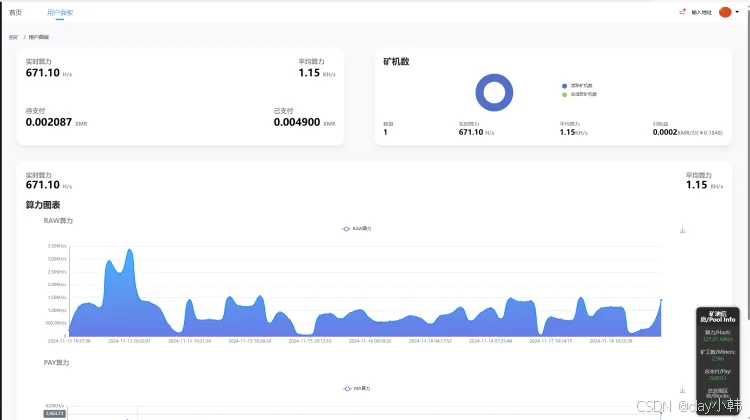

回到挖矿软件那边我们看到config.json,然后我们打开,发现了矿机的url:c3pool.org

打开网站,在钱包位置输入user里面的内容

我们得到了钱包的地址

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y

第八题

根据从攻击者通过暴力破解密码为开端进行了一系列的操作,由此我们可以得出攻击者是通过暴力破解

完结

注意:md5还是要大写

2137

2137

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?