1.挑战说明

我们公司的一位客户由于未知错误而失去了对其系统的访问权限。 据推测,他是一位非常受欢迎的“环保”活动家。 作为调查的一部分,他告诉我们他的应用程序是浏览器,他的密码管理器等。我们希望你能深入这个内存转储并找到他的重要资料并将其归还给我们。

注意:此挑战由3个flag组成

靶机地址:https://github.com/stuxnet999/MemLabs/tree/master/Lab%202

2.Flag1

2.1 获取操作系统版本

volatility -f MemoryDump_Lab2.raw imageinfo

得到大致操作系统为Win7SP1x64

2.2 查看CMD命令历史使用记录

volatility -f MemoryDump_Lab2.raw --profile=Win7SP1x64 cmdscan

发现进程conhost.exe,PID为2068和3852

2.3 获取CMD输出

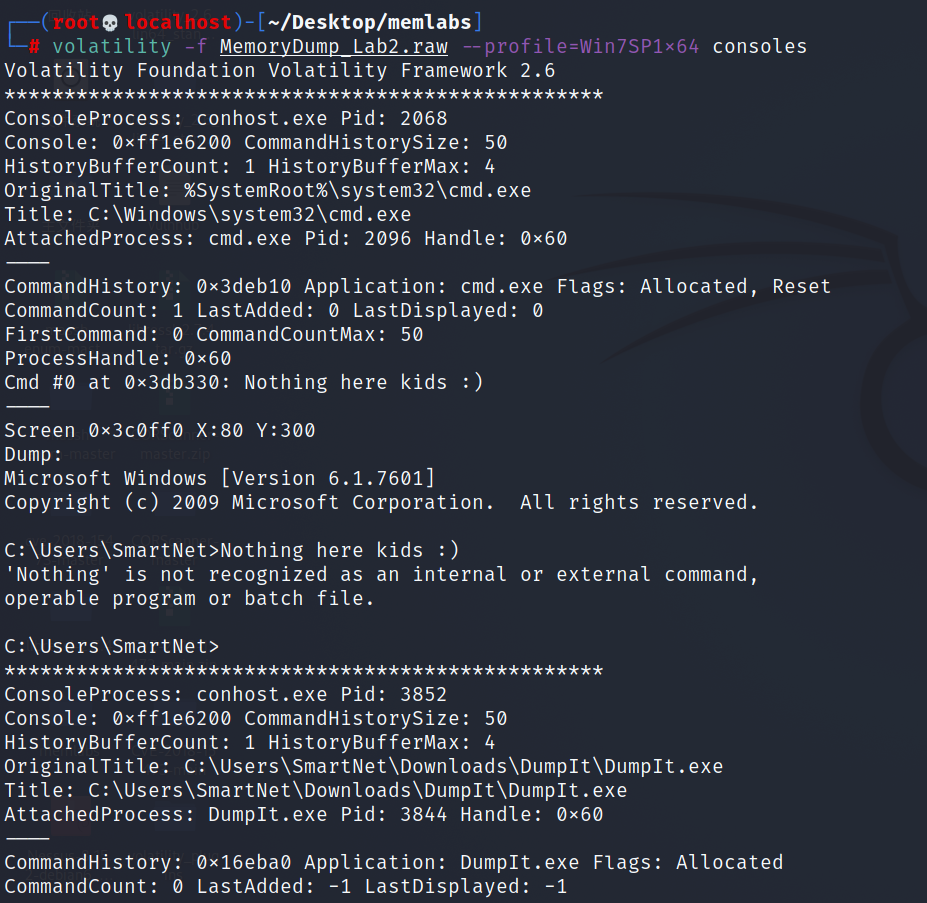

volatility -f MemoryDump_Lab2.raw --profile=Win7SP1x64 consoles

未发现有用信息

2.4 显示进程环境变量-进程3852

volatility -f MemoryDump_Lab2.raw --profile=Win7SP1x64 envars -p 3852

得到ZmxhZ3t3M2xjMG0zX1QwXyRUNGczXyFfT2ZfTDRCXzJ9

base64解码后得到flag:flag{w3lc0m3_T0_$T4g3_!_Of_L4B_2}

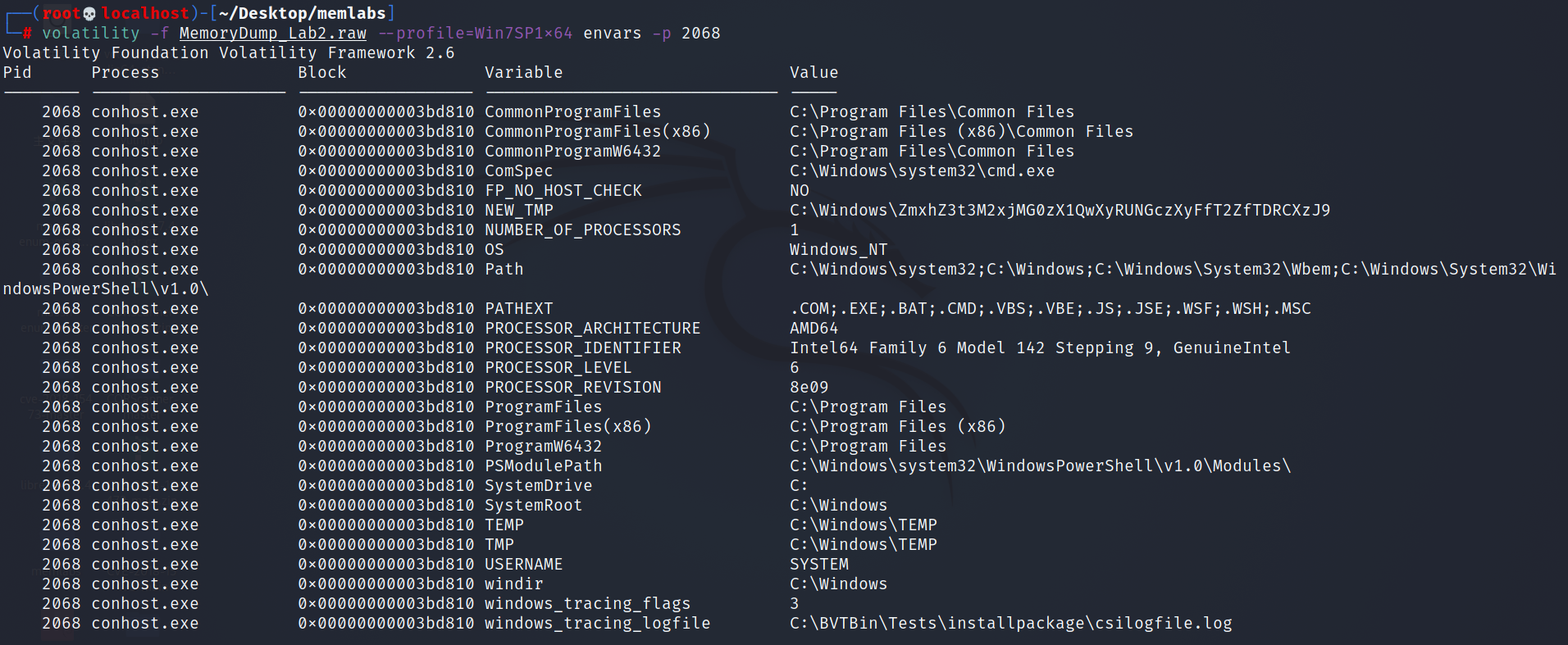

2.5 显示进程环境变量-进程2068

volatility -f MemoryDump_Lab2.raw --profile=Win7SP1x64 envars -p 2068

与上述2.4完全一致

3.Flag2

3.1 获取IE历史记录

vol.py -f ../memlabs/MemoryDump_Lab2.raw --profile=Win7SP1x64 iehistory

得到几个疑似文件Important.rar、SW1wb3J0YW50.rar、stAg3_5.txt、Password.png、Hidden.kdbx

3.2 文件对象扫描,查看各个敏感文件

vol.py -f ../memlabs/MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan |grep Password.png

vol.py -f ../memlabs/MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan |grep Hidden.kdbx

只有Password.png和 Hidden.kdbx能够找到

3.3. 提取图片Password.png

vol.py -f ../memlabs/MemoryDump_Lab2.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fce1c70 -D ../memlabs

3.4 查看Password.png图片内容

得到一个提示,密码为:P4SSw0rd_123,但没有拿到flag

3.5 提取文件Hidden.kdbx

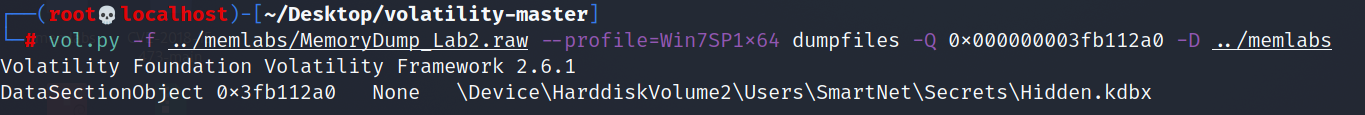

vol.py -f ../memlabs/MemoryDump_Lab2.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fb112a0 -D ../memlabs

3.6 Hidden.kdbx文件查看

- 文件提示需要密码

- 使用Password.png中的

P4SSw0rd_123,成功打开文件

- 在Recycle Bin中找到Flag,得到Flag:

flag{w0w_th1s_1s_Th3_SeC0nD_ST4g3_!!}

4.Flag3

4.1 提取Chrome浏览器历史记录

此处使用外部插件chromehistory.py 链接:https://github.com/superponible/volatility-plugins

vol.py --plugins=./plugins -f /root/Desktop/memlabs/MemoryDump_Lab2.raw --profile Win7SP1x64 chromehistory

提取出可疑链接:https://mega.nz/#F!TrgSQQTS!H0ZrUzF0B-ZKNM3y9E76lg

4.2 访问链接并下载Zip文件

4.6 压缩包解压

- 解压缩发现需要密码

- 在注释中找到信息

Password is SHA1(stage-3-FLAG) from Lab-1. Password is in lowercase. 密码为Lab-1中第三阶段Flag的sha1,且为小写

Lab-1第三阶段Flag为:flag{w3ll_3rd_stage_was_easy},对其加密为SHA1,密码为:6045dd90029719a039fd2d2ebcca718439dd100a

4.7 得到Flag值为:flag{oK_So_Now_St4g3_3_is_DoNE!!}

924

924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?