1、靶机信息

靶机名称:Ripper

靶机难度:简单-中等

虚拟机环境:此靶机推荐使用Virtualbox搭建

目标:取得root权限+2flag

靶机地址:https://download.vulnhub.com/ripper/Ripper.ova

| kali服务器IP | 192.168.2.148 |

| 靶机IP | 192.168.2.146 |

2、主机发现

使用arp协议对同一C段的机器进行扫描,2.146就是我们的目标靶机

arp-scan -l

3、端口扫描

通过进行端口扫描,我们发现目标靶机仅开放了22 SSH、80 Apache、10000 Miniserv

nmap -sS -sV -p- 192.168.2.146

4、Web信息收集

4.1 首先访问80端口,包括页面源代码,不存在有价值信息

4.2 尝试访问robots.txt目录,看看有没有路径暴露

http://192.168.2.146/robots.txt

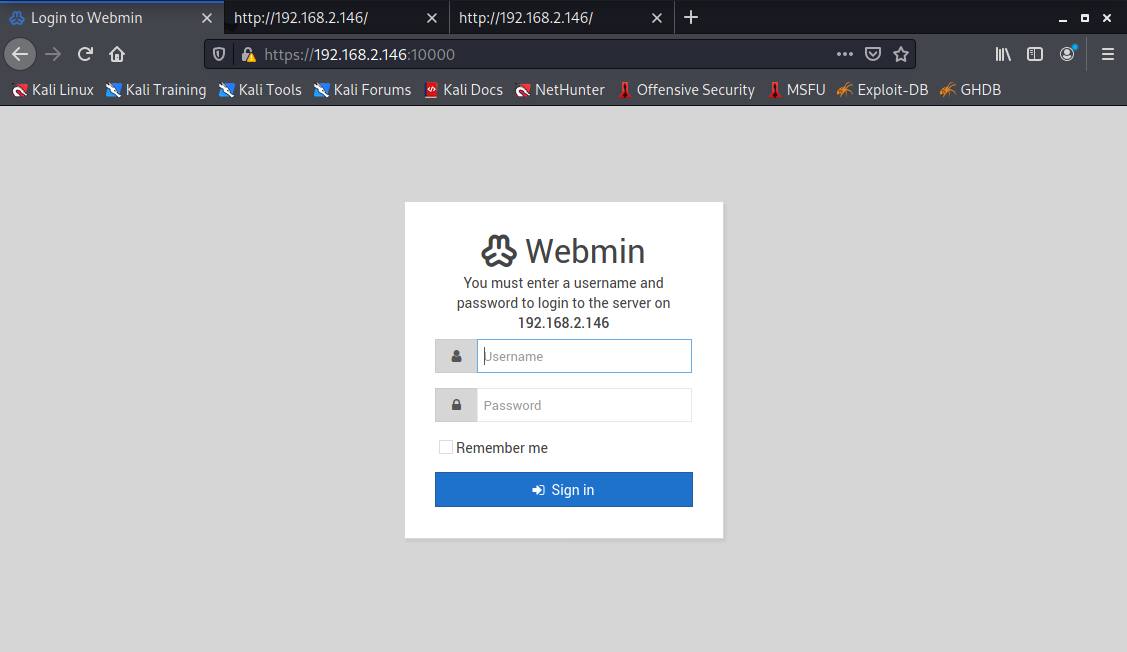

4.3 访问10000端口,提示我们需要使用HTTPS方式进行访问,我们最终看到webmin的一个登陆页面

https://192.168.2.146:10000/

4.4 同样的,我们查看一下10000端口的robots.txt,在页面中我们发现一串Base64编码文件,提示我们使用rips扫描php代码

Base64:d2Ugc2NhbiBwaHAgY29kZXMgd2l0aCByaXBzCg==

解码后:we scan php codes with rips

4.5 我们找到rips官网,在其下载与安装部分,我们发现安装完成后,他的路径就是/rips/,我们尝试在80和10000端口访问此目录,找到80端口下存在rips服务http://192.168.2.146/rips/

官网:RIPS - free PHP security scanner using static code analysis

5、代码审计

5.1 直接对/var/www目录下的所有代码进行审计,发现有4个文件泄露风险,1个跨站脚本风险,1个会话固定风险

5.2 对/var/www目录下的文件进行查看

5.3 在这么多文件中,我们发现一个敏感文件,名字叫做secret.php,里面存在一个账户及密码

<? <? <? echo "user name: ripper" <? echo "pass: Gamespeopleplay" <? <?

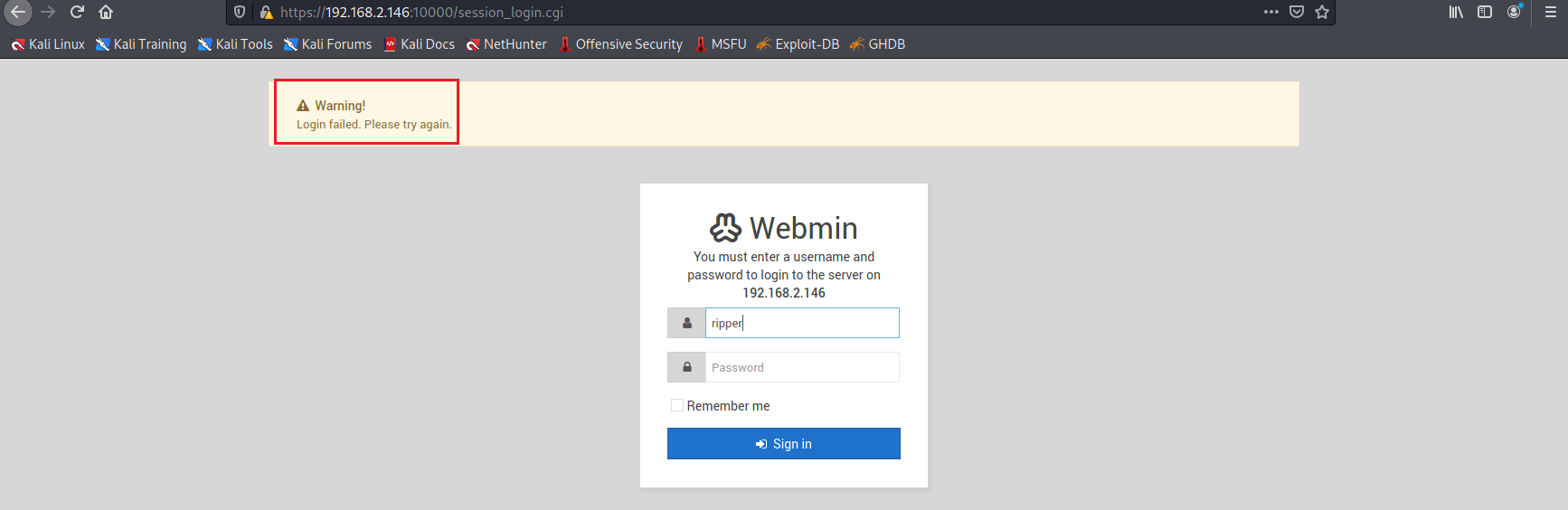

5.4 对这个账密,我第一感觉是Webmin的,很遗憾,尝试了一下发现并不对

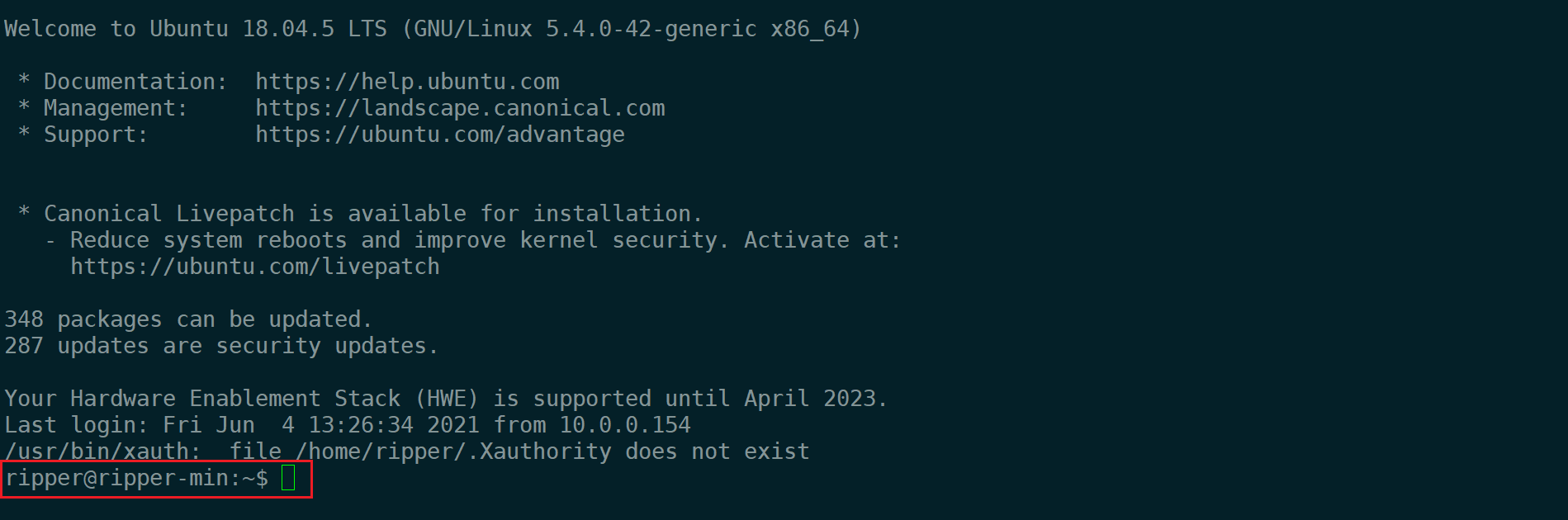

5.5 这时候我想到需要验证的地方还有一个SSH,去尝试一下,成功登陆

5.6 在当前用户ripper目录下,我们找到了一个flag,接下来我们尝试提权

__________.____________________________________________

\______ \ \______ \______ \_ _____/\______ \

| _/ || ___/| ___/| __)_ | _/

| | \ || | | | | \ | | \

|____|_ /___||____| |____| /_______ / |____|_ /

\/ \/ \/

flag{15ea80f080be3714df1ef97bac5d7151}

C0ngratulation on getting user ! Lets get root now :)

6、提权-1

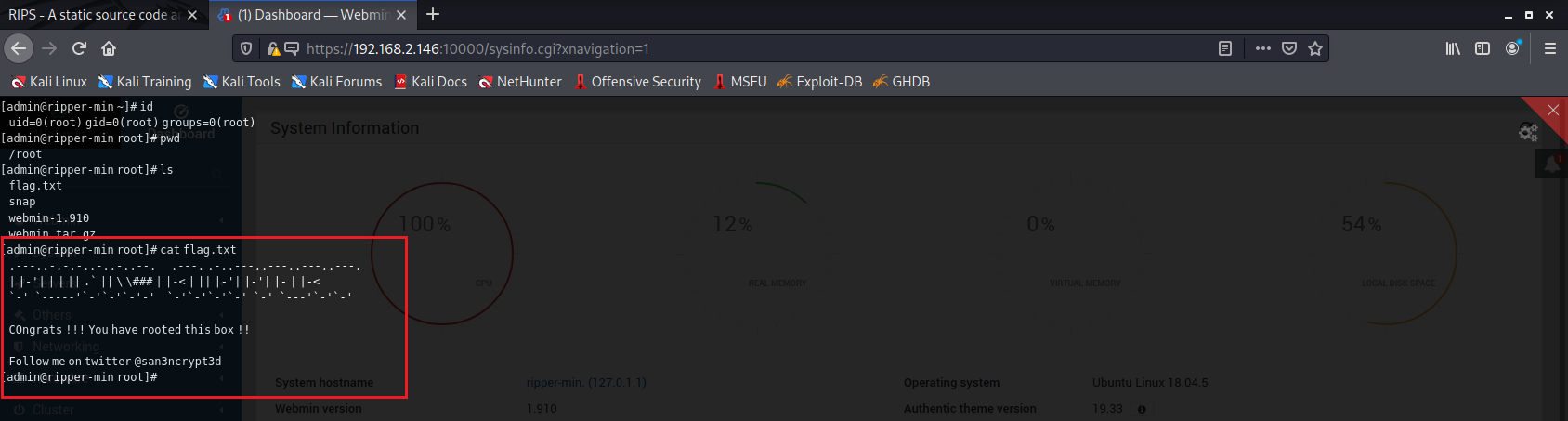

6.1 使用CVE-2021-3493直接提权,在root下拿到了flag

.---..-.-.-..-..-..--. .---. .-..---..---..---..---. | |-'| | | || .` || \ \### | |-< | || |-'| |-'| |- | |-< `-' `-----'`-'`-'`-'-' `-'`-'`-'`-' `-' `---'`-'`-' COngrats !!! You have rooted this box !! Follow me on twitter @san3ncrypt3d

7、提权-2

7.1 使用2021-3493的EXP的确是能够直接拿到flag,但是应该不是作者的设计思路,因为webmin还没有用到,并且在/home 目录下还找到另外一个用户cubes,猜测作者意图是让我们拿到cubes权限后再提升到root

7.2 进入到cubes目录下,在所有的文件中均没有找到有价值的信息

7.3 我们使用find命令,查找属于cubes用户的所有文件,并且在检索过程中会有很多权限不足导致的报错,我们给他全部放到null里面,不去观察报错信息,只看成功检索的

find / -user cubes 2>/dev/null

7.4 很幸运,我们发现/mnt/secret.file 找到一个敏感文件,一般secret文件都能给我们带来有价值的信息,在文件中找到一个密码,怀疑就是cubes的ssh密码

This is my secret file [file system] -passwd : Il00tpeople

7.5 果不其然,成功登录到了cubes账户中

7.6 在历史记录中,找到一个miniser.log,并且目录好像是在webmin当中,我们有理由相信这个文件值得看一看

history

7.7 使用find命令找到了这个文件

find / -name miniser.log 2>/dev/null

7.8 在log日志文件中,我们发现一个登陆的账户密码,这极有可能是webmin的

Authentication : session_login.cgi=username=admin&pass=tokiohotel

7.9 成功登陆至webmin后台,webmin是一个管理员实现远程管理的Web程序,能够对web服务器做各种配置、备份、修改

7.10 在webmin后台,有一个终端功能,并且用户就是root,我们成功拿到flag

244

244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?