XCTF 进阶 RE crackme

一天一道CTF题目,能多不能少

这道题确实费了些手脚~

关键就是手工去壳,不过还是学到了

题目的逻辑不难,关键就是考察脱壳能力吧

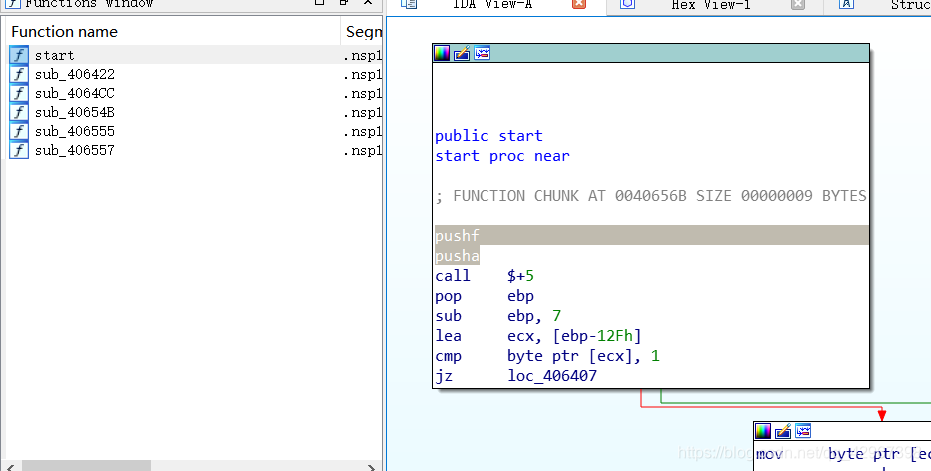

下载文件,打开能正常运行,放入到IDA(32):

这个有点不对劲啊,怎么可能是这样,主函数都没有,怀疑有壳,查他:

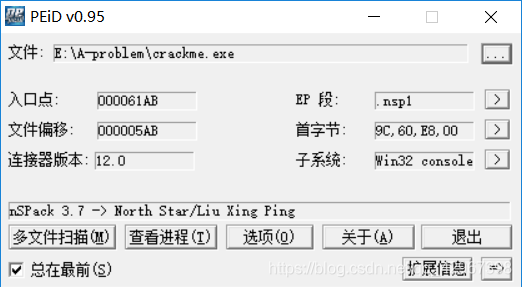

果然有一个壳:nSPack 3.7 -> North Star/Liu Xing Ping

好像是什么北斗的壳???

去搜索了一波工具~~,但是我好像没找到

于是决定手工去壳了~

这个过程个人还是觉得有必要另外写一篇博客

脱壳过程链接:脱壳过程解析链接

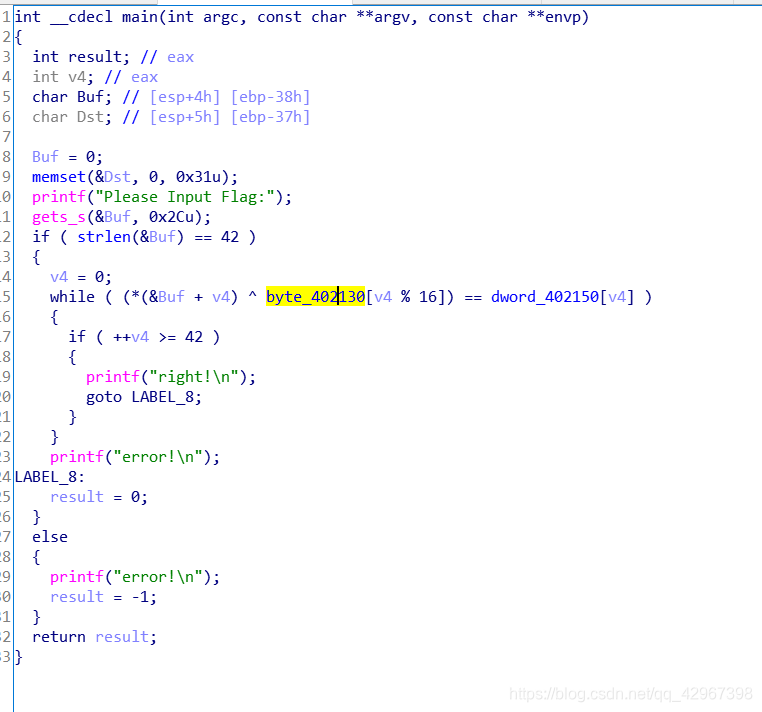

经过脱壳后得到了主函数的源码:

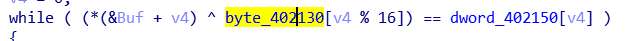

经过观察,找到主要代码:

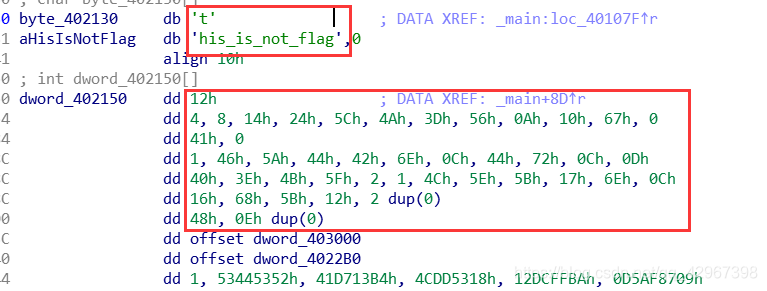

Buf是我们输入的,查看byte_402130和dword_402150,得到:

按照对代码的理解,写出如下py:

s1 = "this_is_not_flag"

s2 = [0x12, 4, 8, 0x14, 0x24, 0x5c, 0x4a, 0x3d, 0x56, 0xa, 0x10, 0x67, 0,

0x41, 0, 1, 0x46, 0x5a, 0x44, 0x42, 0x6e, 0x0c,

0x44, 0x72, 0x0c, 0x0d, 0x40, 0x3e, 0x4b, 0x5f, 2, 1, 0x4c, 0x5e,

0x5b, 0x17, 0x6e, 0xc, 0x16, 0x68, 0x5b, 0x12, 0x48, 0x0e]

flag = ""

for i in range(0,len(s2)):

flag += chr(s2[i] ^ ord(s1[i % 16]))

print(flag)

最后运行得到flag:flag{59b8ed8f-af22-11e7-bb4a-3cf862d1ee75}

本文详细记录了XCTF REcrackme题目的手工去壳过程,通过分析nSPack3.7壳的特点,成功获取主函数源码并解析得到flag。文章分享了脱壳技巧及Python脚本实现。

本文详细记录了XCTF REcrackme题目的手工去壳过程,通过分析nSPack3.7壳的特点,成功获取主函数源码并解析得到flag。文章分享了脱壳技巧及Python脚本实现。

943

943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?