文章目录

Whois查询

IP查询

使用kali的host 和 dig 命令查询域名信息,使用dnsenum 和 dnsrecon 枚举域名

host

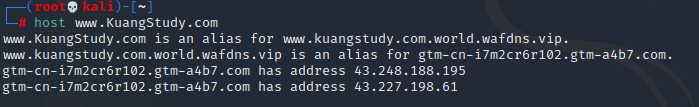

host www.KuangStudy.com

结果:

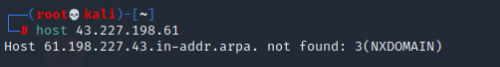

host 43.227.198.61

结果:

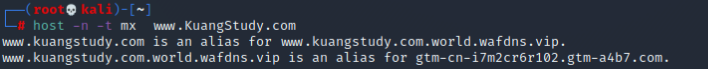

显示www.KuangStudy.com的域的MX地址

dnsenum

dnsenum --enum KuangStudy.com

结果:

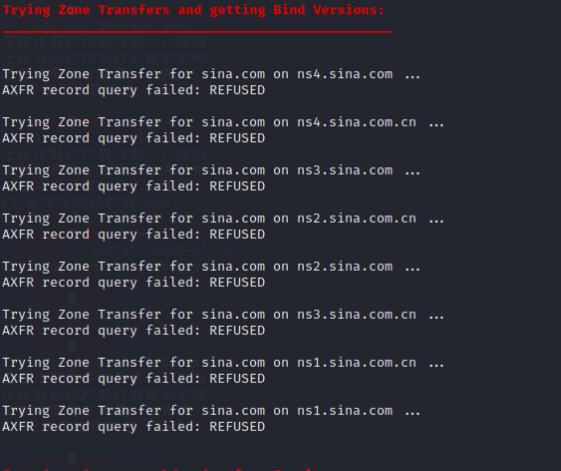

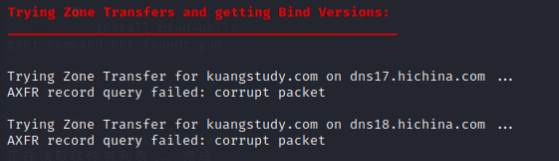

对KuangStudy.com进行区域传送,结果基本为corrupt packet

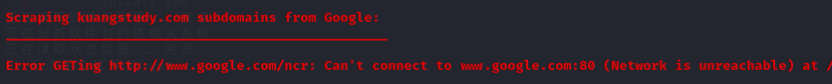

然后对sina.com进行区域传送,结果基本为refused,现在绝大部分dns服务器对区域传送进行了严格的限制,不过尝试一切能够尝试的,才能得到甘甜的果实

这里是dnsenum进行Google脚步搜索,这里未连接到Google自然就无法使用这个功能

使用字典文件进行dns查询对网站www.KuangStudy.com

在kali Linux中/usr/share/dnsenum/中

dnsenum --noreverse -f /usr/share/dnsenum/dns.txt KuangStudy.com

dnsenum --noreverse -f /usr/share/dnsenum/dns.txt sina.com

子域名暴力查询部分

[新浪的]

结果:

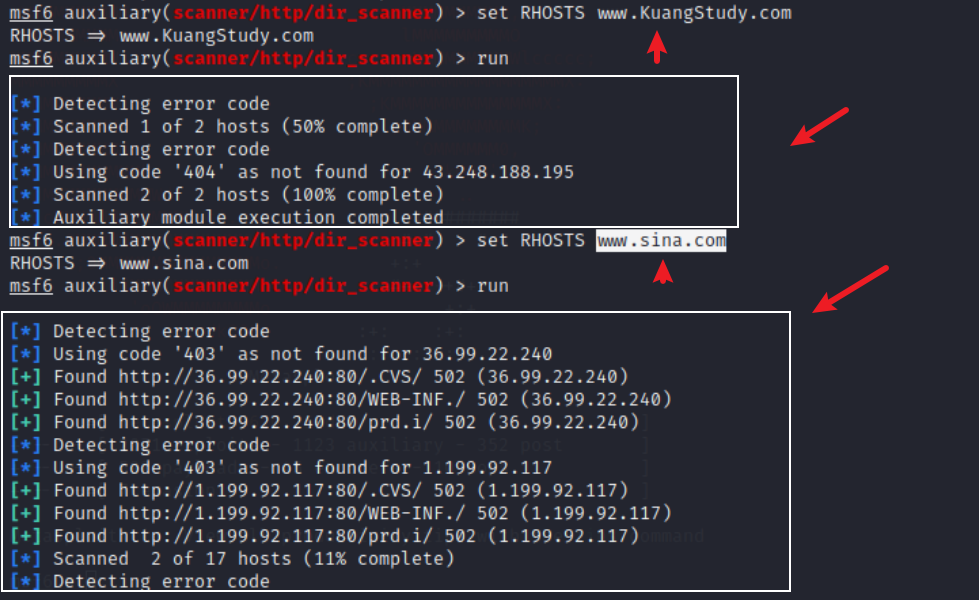

通过metaploit进行目录结构分析

打开metaploit

msfconsole

结果:

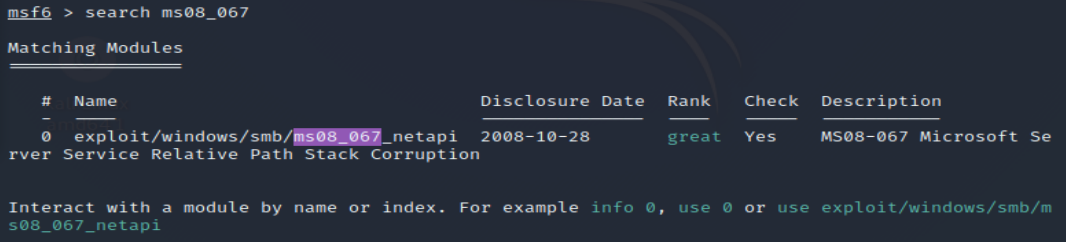

找到的渗透模块【了解】

search ms08_067

结果:

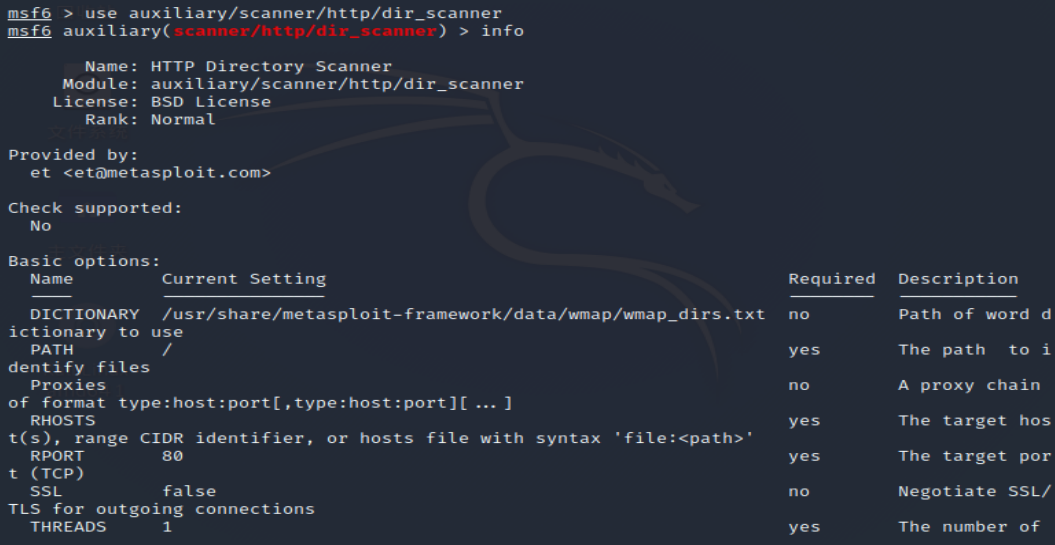

目录结构分析【dir_scanner为例】

- 使用该模块

use auxiliary/scanner/http/dir_scanner

查看模块的信息

info

结果:

- 配置远程IP地址

set RHOSTS IP地址/域名

set RHOSTS 43.227.198.61 / www.kuangstudy.com(二选一)

然后执行

run

就可以找发现的子目录【未必能全部找出来】

结果:

拓补结构

- 使用的是NeoTrace 和 zenmap,都是软件

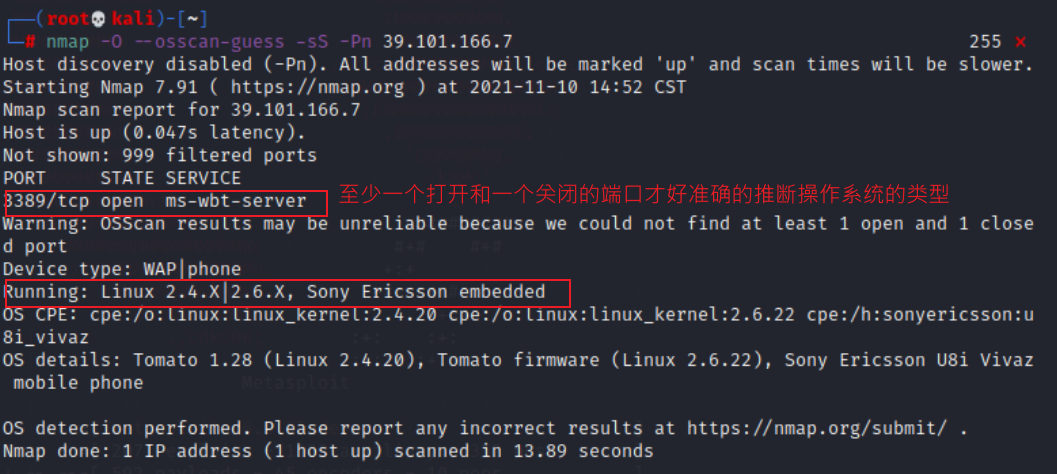

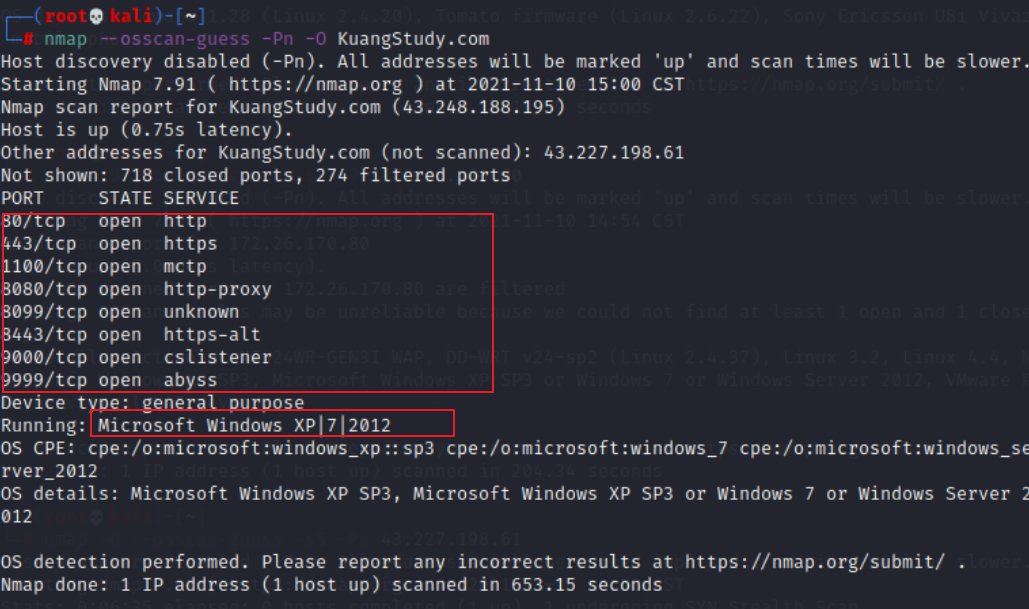

用Nmap确定操作系统类型

nmap扫描远程端口

- 至少要发现一个开放和一个关闭的端口才有可能准确判断操作系统的类型

nmap -O [--osscant-limit][--osscan-guess] 远程主机

nmap -O [--osscant-limit][--osscan-guess] 远程主机

--osscan-guess 匹配最接近的操作系统类型

-sS SYN扫描

-sT 全连接扫描

-Pn

nmap -O --osscan-guess -sS -Pn 39.101.166.7

39.101.166.7[本人自己的服务器实例的公网IP]

nmap --osscan-guess -Pn -O ****.com

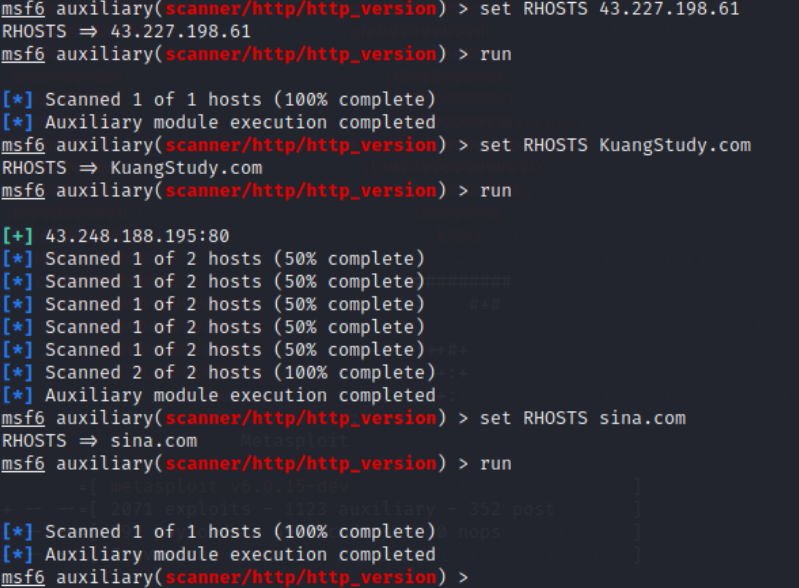

通过metasploit http_version 模块确定版本号

搜索你要扫描的服务模块

search http_version

use auxiliary/scanner/http/http_version

show options

设置目标的IP,然后run一下

set RHOSTS 43.227.198.61/KuangStudy.com/sina.com

run

只找到了端口,没有带对应的web服务器版本

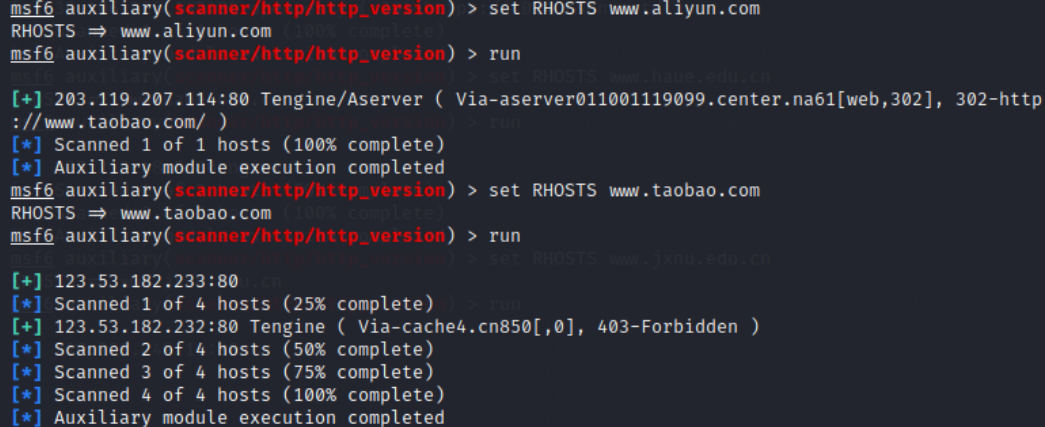

所以换一个网站进行再次测试

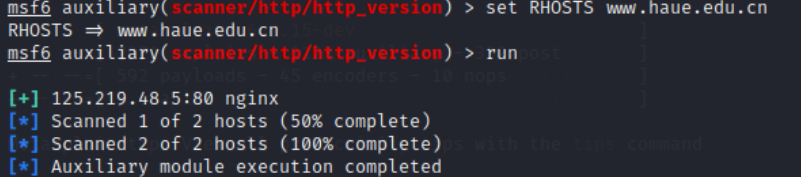

换一个网站再进行再次测试http://www.haue.edu.cn/

使用的代理服务Nginx

用Goby 进行漏洞扫描

下载Goby【免费】

下载好后直接exe文件打开

直接放到空间足够大的盘里,不建议放C盘

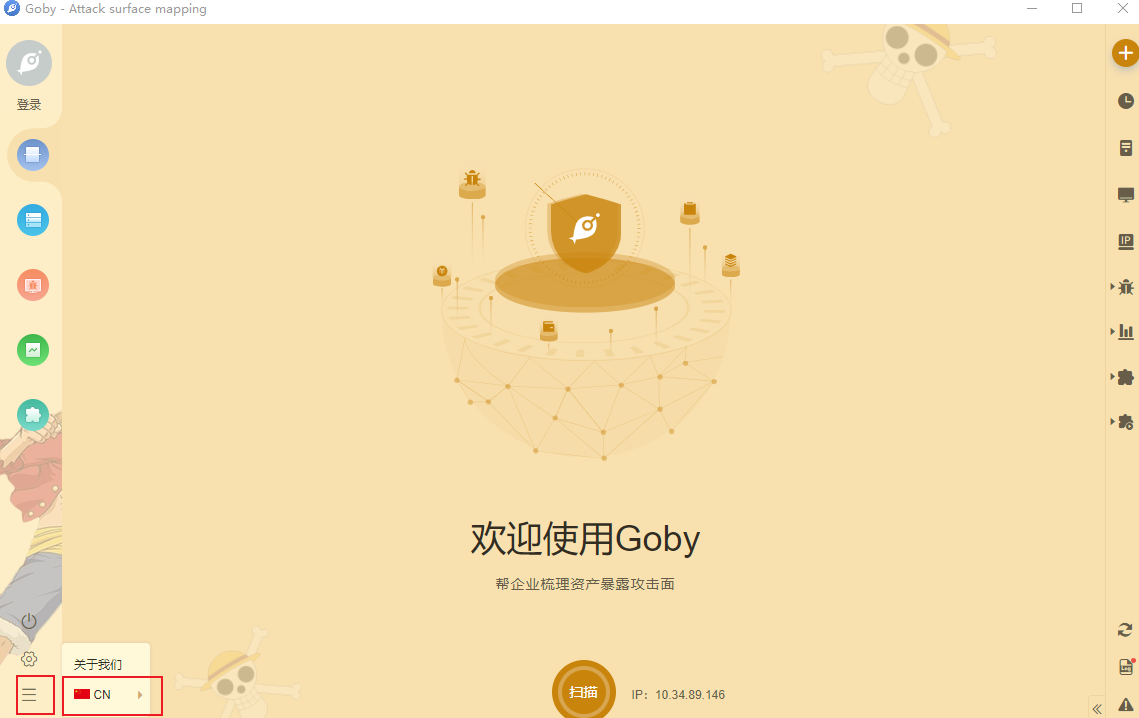

页面:【注意调整整一下语言】

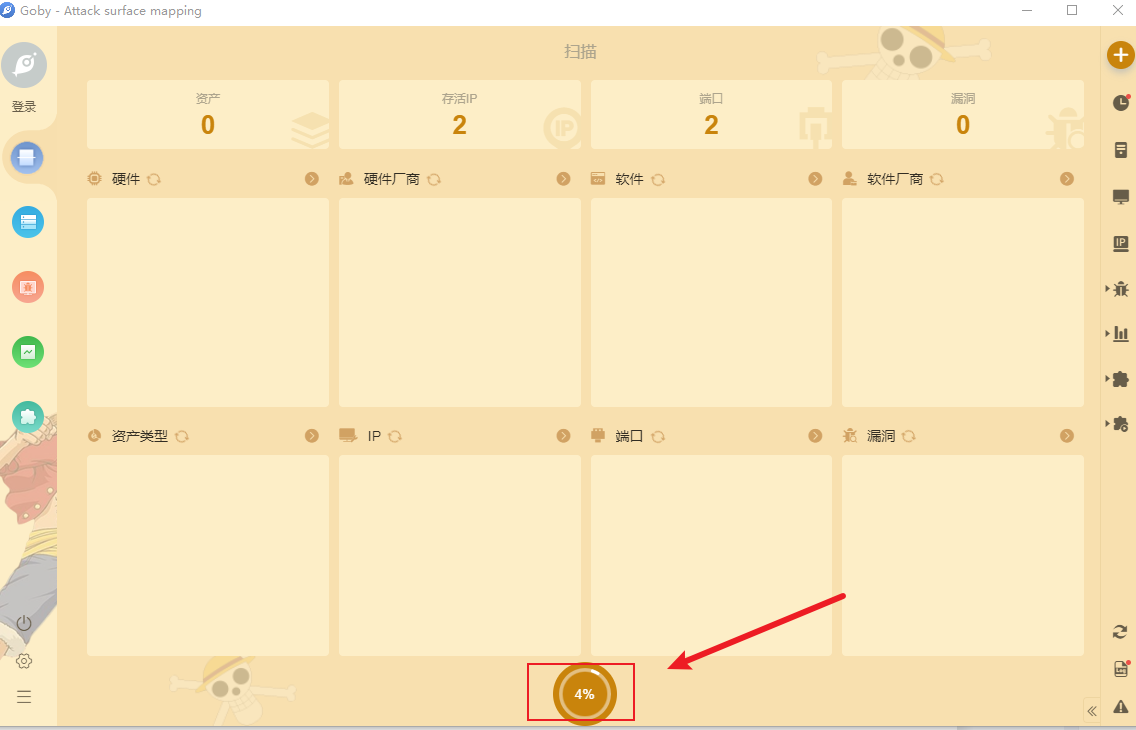

新建扫描

稍微等待

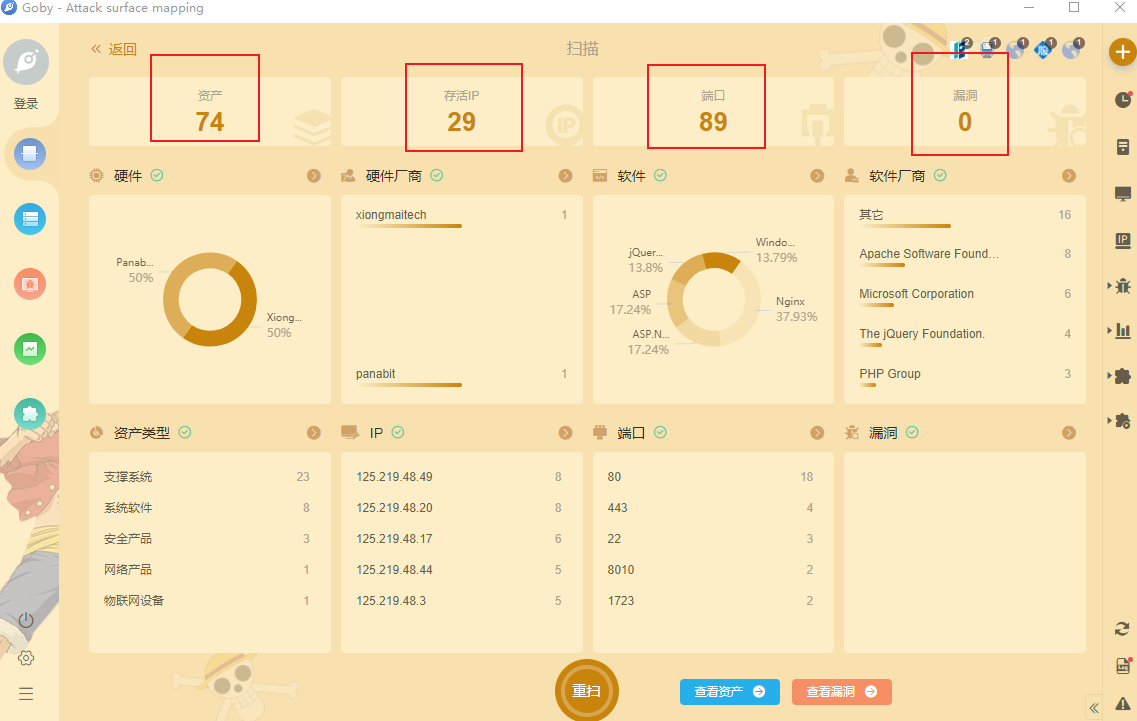

下面的圆圈显示重扫说明扫描完毕

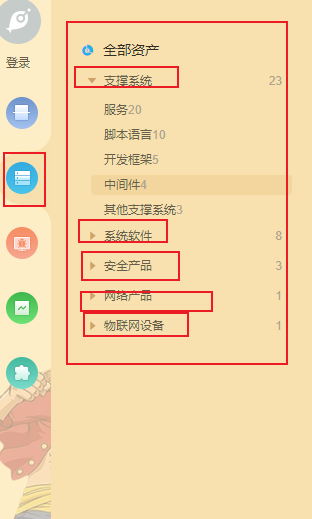

详细

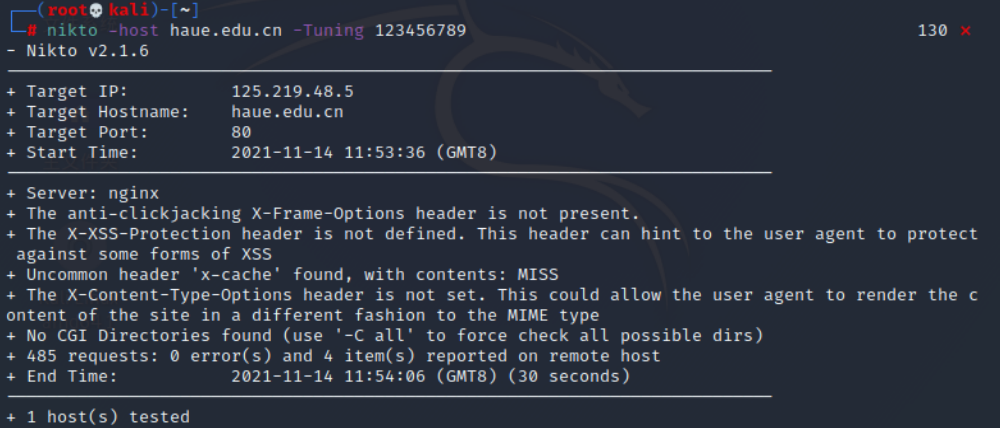

用nikto/skipfish 进行web 漏洞扫描

nikto

进入kali

从工具列表找到02-漏洞扫描 找到 nikto

查看帮助

查看更详细的帮助信息

nikto -h

Nikto 插件

Nikto 通过大量插件进行扫描

nikto -list-plugins

并且可以通过nikto -V来查看工具版本和插件版本

更新插件

apt-get update

apt-get install nikto

nikto -update

常规扫描

nikto -host/-h www.haue.edu.cn -Tuning [数字编号] [-output 保存输出的文件路径]

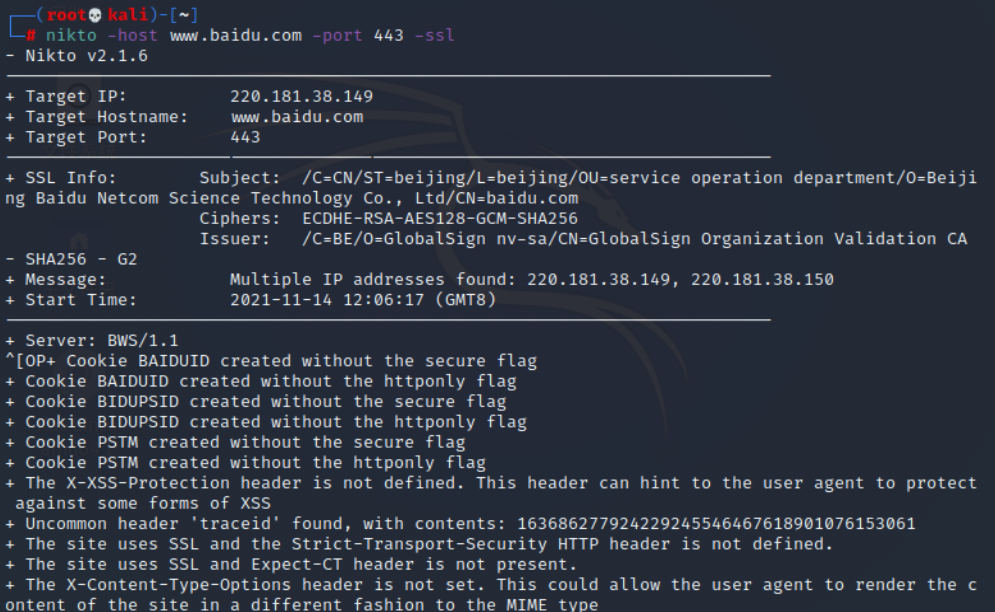

nikto也支持HTTPS扫描

nikto -host www.baidu.com -port 443 -ssl

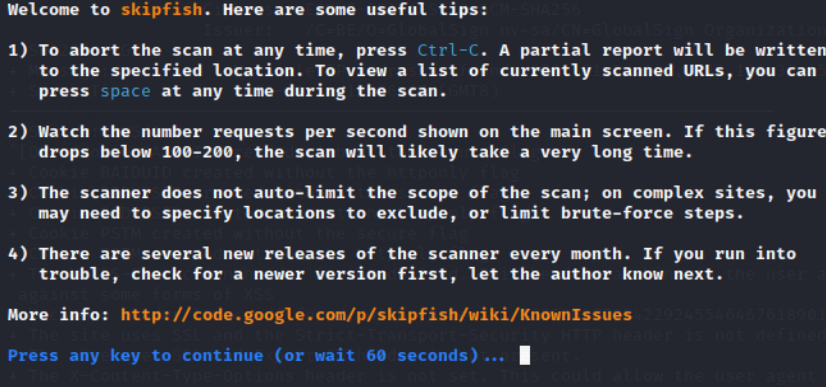

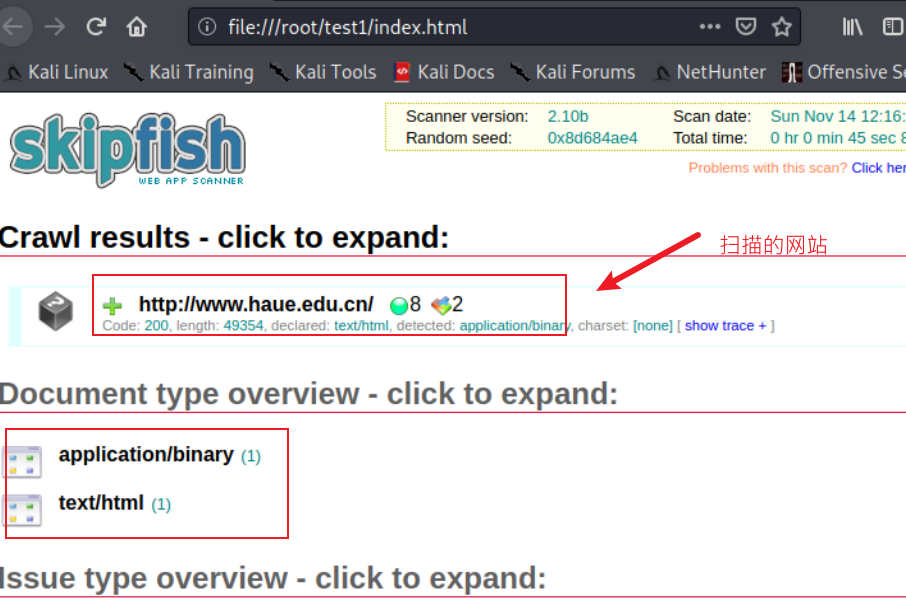

skipfish

使用[基本扫描]

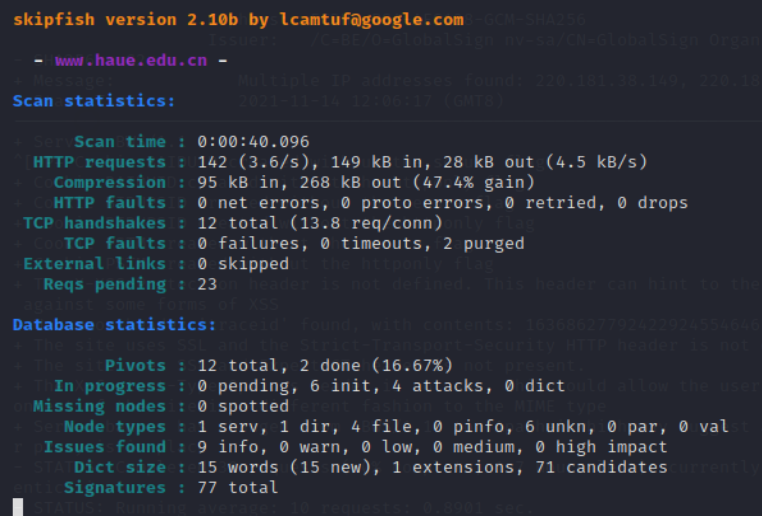

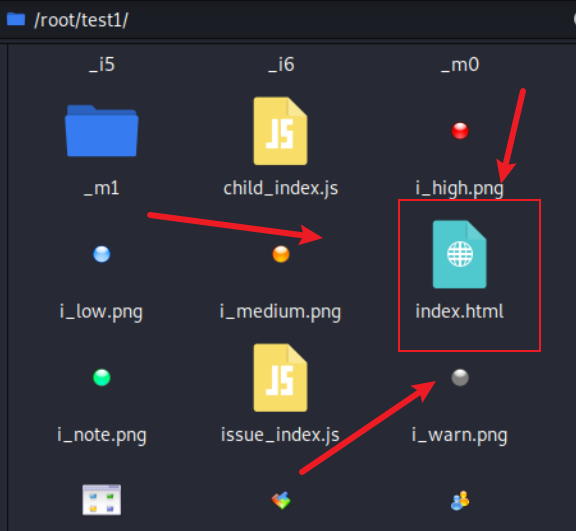

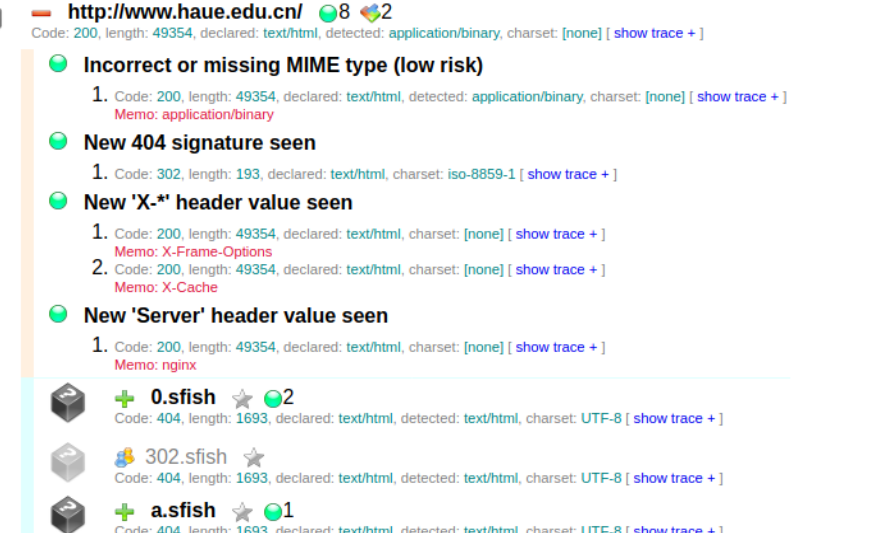

skipfish -o test1 http://www.haue.edu.cn/

会生成一个文件[test1]->打开里面的index.html

然后按一下空格,进入详细模式。显示现在进行的扫描详情

生成文件test1

注意

安装yum

apt-get install yum

安装dig

yum -y install bind-utils

345

345

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?