首先,我要感谢所有那些在我学习路上帮助我的人

谢谢你们

题目下载地址:https://pan.baidu.com/s/1RZtRKY89dzZjXlXVvbqFwA

密码:5wq0

好,让我们进入这道题

首先,我们先运行一下这道题 不废话,直接checksec检查该程序。

不废话,直接checksec检查该程序。

可以看到,这道题的保护信息,没有PIE也没有Stack上的金丝鸟,这个程序是64位。

我们拉入IDA看一眼

这是main函数的伪C代码:

可以看到,该程序我们输入1,2,3可以分别进入到getname1、stack_heap、old_heap三个函数中。

我们看一看在getname1函数中有什么发现没有

一个很明显的栈溢出点已经出现:

分析:该栈溢出形成原因是,read函数从键盘读取0x90个字符到&s中,但是&s位置到栈底距离很明显远小于0x90,导致栈溢出。

我们开始利用该漏洞。

思路

- 从IDA中操作可知并没有system函数和bin/sh字符串

- 选择泄露__libc_start_main地址

- 获取libc版本

- 由泄露的__libc_start_main地址获取system和/bin/sh地址

- 再次执行一次该漏洞

- 触发栈溢出执行system(‘bin/sh’)

看一下写的exp如下

由于不知道为什么,我代码写不上来,所以我传到百度云盘里了

地址:https://pan.baidu.com/s/1S87zluqF2HJwiHykgmBghw

密码:lwp2

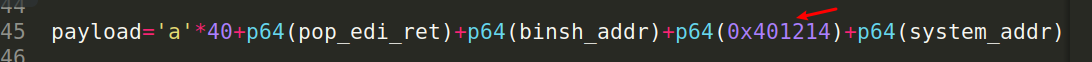

关于exp中,有一个要点要说,就是在第二次调用出发栈溢出执行时

中间加了一个地址,因为system函数执行时内部有一条命令要求rsp必须16字节对齐,所以这个ret是对齐用的

我将在下一篇详解本题exp每条语句的作用,目的是为了让大家更好的使用pwntools这一利器。

我将在下一篇详解本题exp每条语句的作用,目的是为了让大家更好的使用pwntools这一利器。

下一篇地址:https://blog.csdn.net/qq_43474199/article/details/101455190

933

933

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?