第二届盘古石杯决赛WP

这个3D案情打开没有数据。极限练手,做了几天,太累了。这套题真的有些东西不是很确定,有的点也不是很懂,还是希望大佬指正。

为了方便大家练习,还是给出下载链接。容器密码在题目的PDF中。

链接:https://pan.baidu.com/s/18cKYqisqBlrcJ885vqsScw?pwd=f73n

提取码:f73n

手机取证

1、分析安卓手机检材,空闲的磁盘空间是多少:[答案格式:3.12GB][★☆☆☆☆]

查看手机内文件,Adlockdown.json可以查看到手机是总存储和使用存储

计算一下就可以啦

2、分析安卓手机检材,蓝牙 MAC 地址是多少:[答案格式:11:22:d4:aa:38:1f][★☆☆☆☆]

3、分析安卓手机检材,吴某浏览过最贵的一双鞋子是多少钱:[答案格式:1234][★☆☆☆☆]

鞋子???刚拿到题目人是懵的。然后翻了翻分析结果,软件里面有得物,这不果断进去看看。找到了我想要的数据的json文件。

在里面找找最贵的鞋子。不过让我最感觉奇特的是"price": 165900,这玩意后面两个00是小数点后两位,所以实际价格为1659

通过模拟器仿出来,确实是后面的数字是小数点后两位。

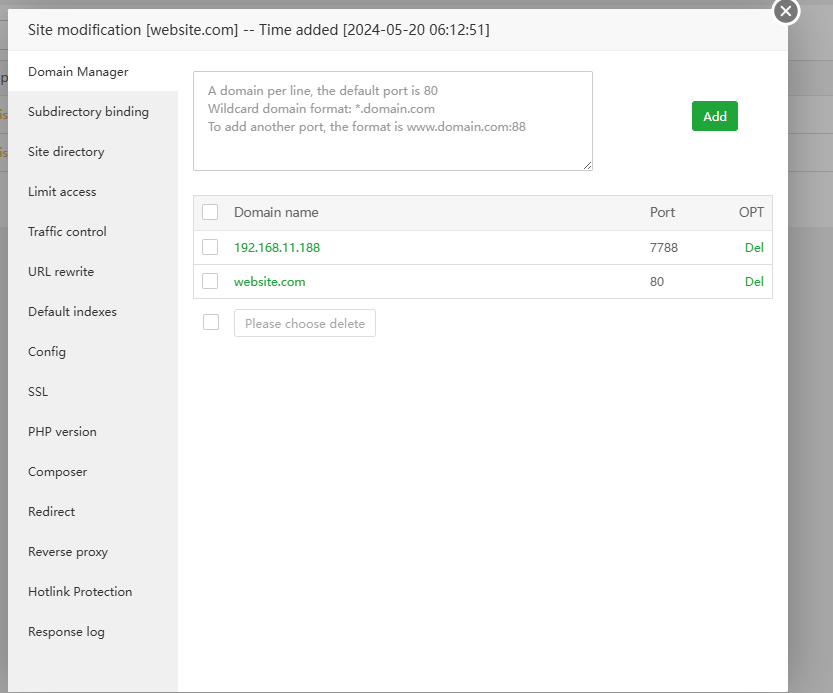

4、分析安卓手机检材,手机中最高版本的安卓虚拟机的 wifi_mac 是:[答案格式:11:22:d4:aa:38:1f][★★★☆☆]

ot01的安卓版本

ot02的版本

所有要看ot01的WiFi mac

5、分析安卓手机检材,发现在安卓虚拟机中使用浏览器最早保存的书签地址是:[答案格式:https://baidu.baidu.com/n/5555579038?ent_id=1][★★★☆☆]

手机中有两个浏览器,对比一下,悟空浏览器时间更早。

6、分析安卓手机检材,发现在安卓虚拟机中使用浏览器最后一次的访问地址是:[答案格式:https://baidu.baidu.com/naa-1-1231.html][★★★☆☆]

7、分析安卓手机检材,手机中远程控制软件的密码是:[答案格式:aNdy][★☆☆☆☆]

8、分析苹果手机检材,手机中安装的第三方 APP(排除系统应用)的数量合计是:[答案格式:1][★☆☆☆☆]

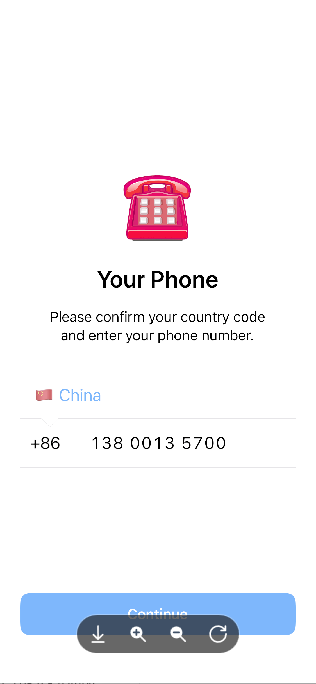

9、分析苹果手机检材,吴某尝试登录 telegram 应用所使用的手机号码是:[答案格式:13800138000][★☆☆☆☆]

tg那就进应用目录看看

翻了半天数据库都没有数据,然后发现了Snapshots文件夹,难道是在截图里面?

进去一堆ktx文件,双击还可以预览好评。尝试了火眼,不行(但是两个厂商的软件都有一个可以看全部软件的应用快照的地方)。

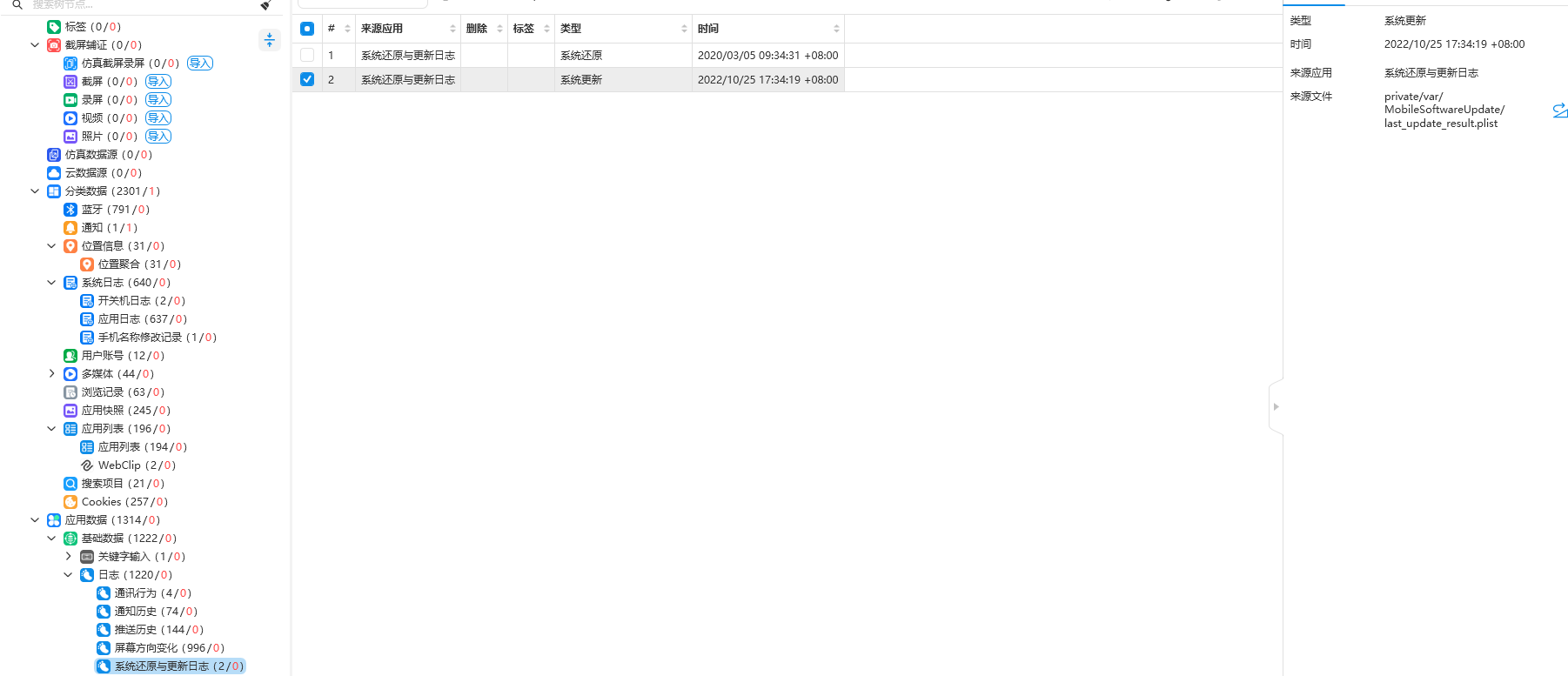

10、分析苹果手机检材,吴某是从什么 iOS 版本升级到当前版本的:[答案格式:14.4.1][★★★☆☆]

先看看当前版本

然后在分析内容中,找到了更新与还原日志

进文件里面瞧瞧。发现有个日志文件,打开看看。

里面确实有很多更新的日志,先搜搜当前版本看看。

上面是os版本,应该是更新包信息,下面显示的是操作系统的版本。所有上个版本应该是16.0.3

11、分析苹果手机检材,手机相册中的照片中,有多少张时通过 iPhone8 手机拍摄的:[答案格式:1][★★☆☆☆]

导出Photos.sqlite,使用navicat打开,直接在数据库中搜索iphone 8,秒杀。

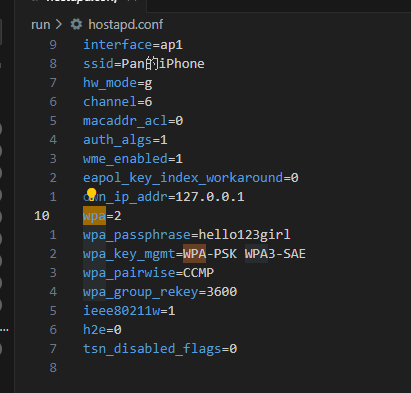

12、分析苹果手机检材,手机曾开启热点,供其他人连接,分析手机开启的热点连接密码是:[答案格式:123adb][★★★☆☆]

有密码,肯定会走wpa,但是不知道是什么版本,那就直接搜吧。

排除上面一大堆流文件,看看剩下的。

这里面东西挺像。密码也有。

13、接上题,分析成功连接到手机热点的手机型号是:[答案格式:HUAWEIP40i][★★★☆☆]

热点嘛,肯定会提供DHCP服务,看看DHCP的日志就好

14、分析苹果手机检材,吴某曾连接过阿里云服务器,并将服务器的宝塔面板信息保存在手机上,请问该阿里云服务器的内网 IP 地址是:[答案格式:127.0.0.1][★★☆☆☆]

说到宝塔,能想到关键词:宝塔、BT、panel,用这几个搜一下。

APK 取证

1、分析安卓手机检材,手机中创建了几个安卓虚拟机:[答案格式:3][★☆☆☆☆]

路径下有两个镜像文件

2、分析安卓手机检材,手机中安卓虚拟机下载了几个 ROM:[答案格式:3][★★★☆☆]

3、分析安卓手机检材,发现在有几张图片是通过 AI 生成的,这些图是哪个应用生成的,写出该应用安装包的完整路径:[答案格式:/data/app/baidu.app-LLwjwKjpV8sNuMMYnuet3Q==/base.apk][★★★☆☆]

1

1

知道名称就在应用列表里面搜一下就好

4、分析安卓手机检材,屏幕截图 2023-06-01 141051.png 这个图片来自哪个应用,请写出应用的包名:[答案格式:com.tencent.mm][★★★★★]

直接搜索一把梭,

在看看安装验证一下。

5、分析安卓手机检材,屏幕截图 2023-06-01 141051.png 这个图片的发送者名称是:[答案格式:Andy Oge ][★★★★☆]

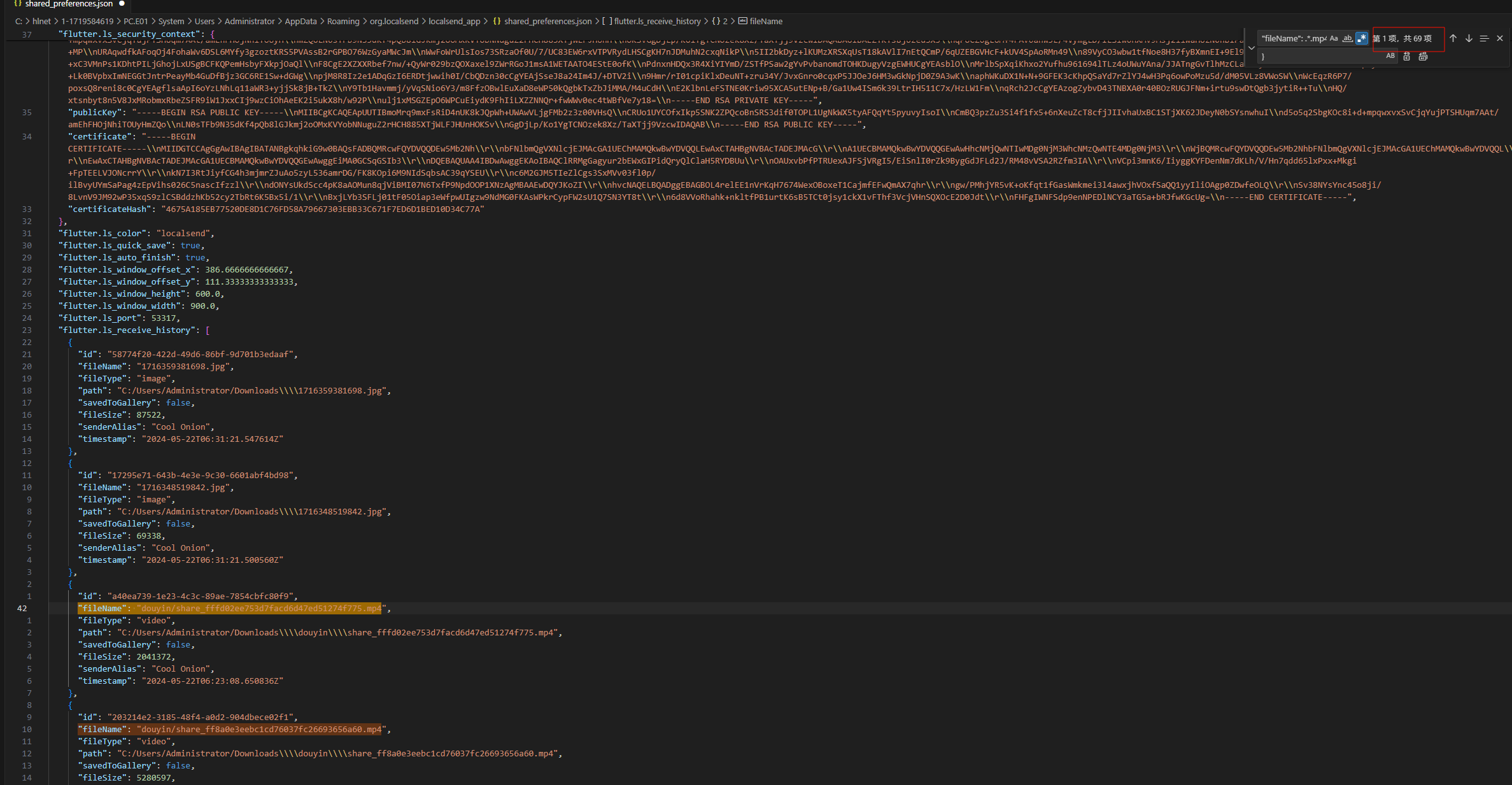

既然都知道是啥软件了,直接去软件目录看看,

发现了一个xml文件,里面标注了接受历史,是base64编码,解码看看

里面有一个发送者名称

IPA 取证

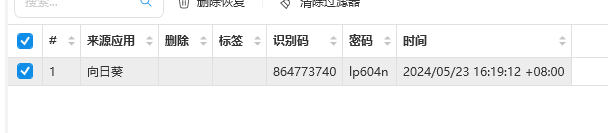

1、警方在勘验苹果手机时,发现手机中有一个叫“私密空间”的应用。该应用打开需要密码,请分析苹果手机检材,该应用的打开密码是:[答案格式:123456][★★☆☆☆]

说什么软件就看什么软件,进软件目录看看

在目录中到处找,最后找到了

或者更加直接的是,直接winhex进行搜索

不过看应用的截图,发现密码应该是数字的,这个是加密后的密码。

丢cyber里面直接就智能解出来了。

2、接上题,分析该应用中一共加密了多少张图片:[答案格式:1][★★★☆☆]

打开了SBMedia数据库,里面只有一条记录。

,然后查看生成加秘密的文件夹,确实也只有一个。

不过感觉应该还有,一般不会和答案格式一样的。不过确实找不到了。

3、接上题,解密被加密图片,图片中记录的密码是:[答案格式:123adC][★★★★☆]

这个题确实不会,IPA逆向真不会,连IPA包都导不出来。

4、警方在勘验苹果手机时,发现手机中还有一个基于屏幕使用时间功能扩展的应用,该应用打开也需要密码,分析手机检材,该应用的打开密码是:[答案格式:123456][★★☆☆☆]

搜了一下time,发现没东西呀,都是苹果自带的。那只有挨个看了。

究极筛选大法,好像Cloak不知道是啥。估计就是题目说的了。

那进目录看看,结果啥都没有,只有到处找一下了。

发现还有个共享目录,可以去瞅瞅。

在里面发现了passcode,大概率应该是密码。

5、接上题,该应用隐藏了多少个 APP:[答案格式:1][★★★☆☆]

有应用的token,每个应用只有一个,所以应该有两个。

6、接上题,该应用限制了位置信息,通过分析,设定的位置所属的城市是:[答案格式:北京][★★★☆☆]

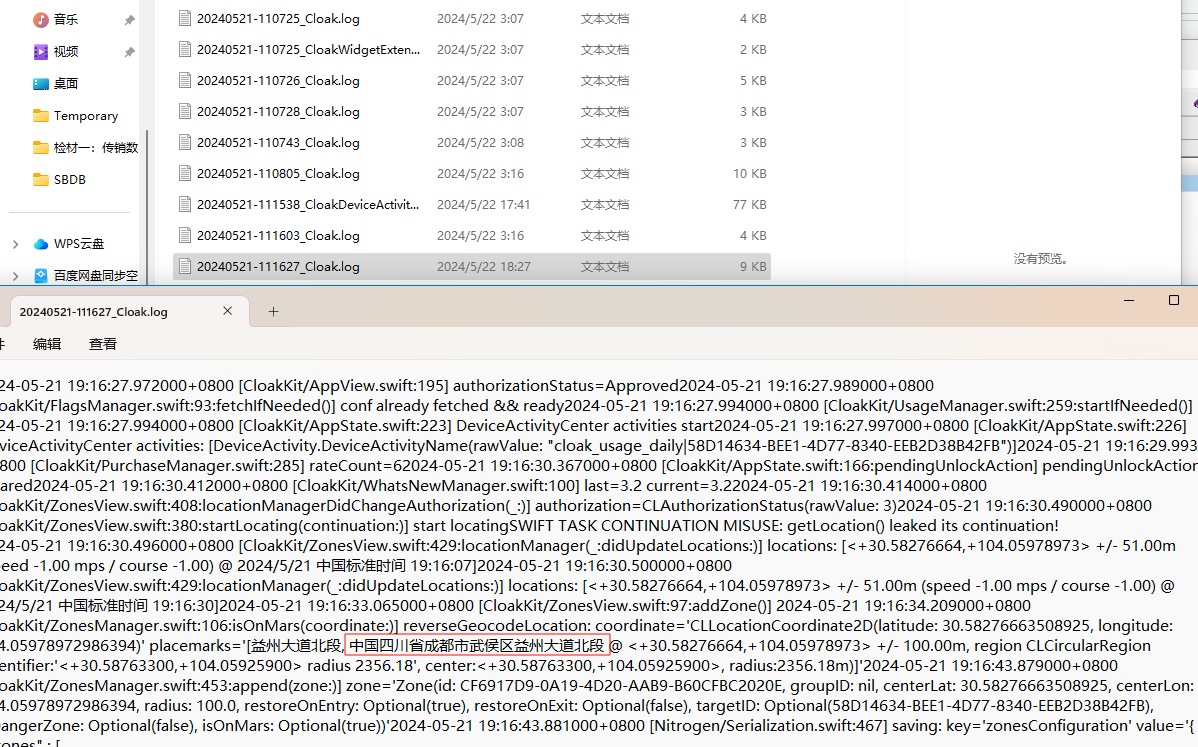

在共享目录中有大量的日志文件。翻翻

发现了一个成都的地理位置。

7、审讯时,吴某交代其有通过手机中的某个应用对服务器数据库进行维护的习惯,分析苹果手机检材,给出该应用的应用名称:[答案格式:微信][★★☆☆☆]

维护能干嘛嘛,就能运行就只需要备份。那就搜搜backup试试。

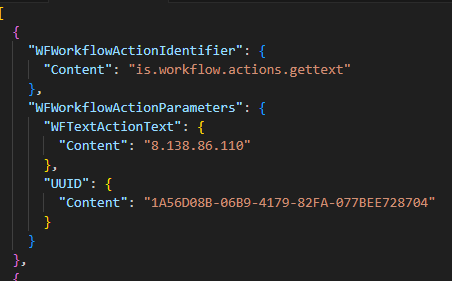

找到一个,看看详细内容

这里面有服务器的连接IP和账号密码,大概率是连接上之后,进行备份脚本的执行。

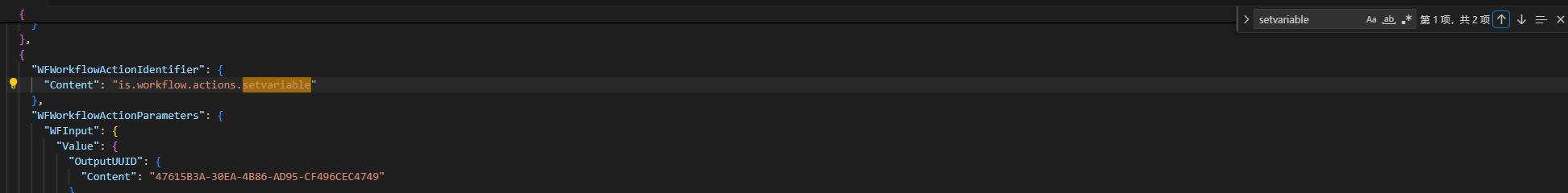

8、接上题,该应用对服务器数据库的操作,一共需要多少步操作:[答案格式:1][★★★☆☆]

9、接上题,上述操作过程中,一共涉及几个变量:[答案格式:123456][★★★☆☆]

10、接上题,该服务器的 IP 地址是:[答案格式:127.0.0.1][★★★☆☆]

IPA太难了,已经累了,求教。

11、接上题,上述操作过程中,生成备份文件的压缩密码是:[答案格式:123adb][★★★★★]

12、继续分析该应用,该应用在相册中一共生成了多少张图片:[答案格式:1][★★☆☆☆]

13、继续分析该应用,吴某通过该应用还获取了一个 APK 的下载链接地址,请问该 APK 的下载链接地址中包含的时间戳是:[答案格式:20240605][★★★★☆]

区块链分析

1、通过 3D 案情,得到另一个钱包地址,请问地址是:[答案格式:0xasl23dfh232uhi4u23iuhi2u323kj2][★★☆☆☆]

看不了3D案情,呜呜呜。

2、钱包地址信息对应哪一条公链:[答案格式:ETC][★★☆☆☆]

3、钱包地址接受用户资金使用的虚拟币币种是:[答案格式:ETC][★★☆☆☆]

4、已知地址 0xd109046aa3e92d13fad241a695262be4ec3431f6 曾收到上述地址涉案资金并将这笔资金后续跨链转出,跨链资金直接转出到哪条链:[答案格式:EtC 链][★★☆☆☆]

5、根据上题,确定项目的沉淀地址是:[答案格式:Easl23dfh232uhi4u23iuhi2u323kj2][★★☆☆☆]

计算机取证

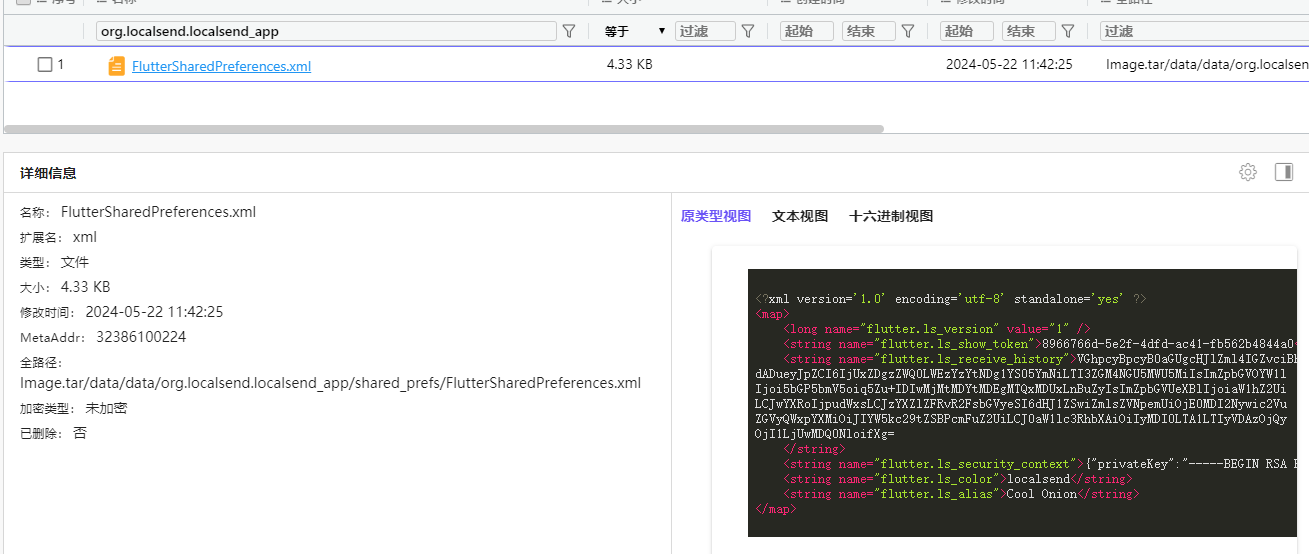

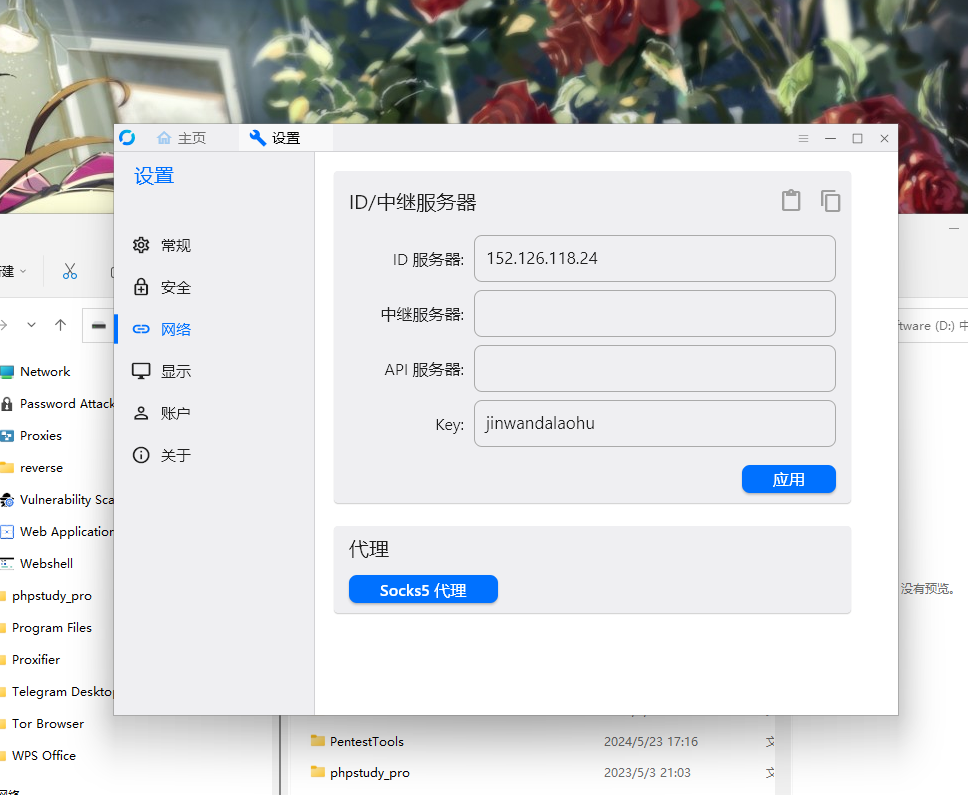

1、分析计算机检材,计算机共通过 localsend 应用接收了多少个视频文件:[答案格式:28][★★☆☆☆]

找到该软件的数据文件

搜索一下,69项

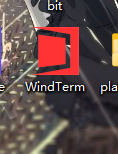

2、分析计算机检材,计算机共保存了多少个服务器的公钥:[答案格式:28][★★★☆☆]

在计算机中发现了一个远程连接工具,打开看看

在其数据目录中发现存储了hosts信息

打开即可,看见有35行即35个。

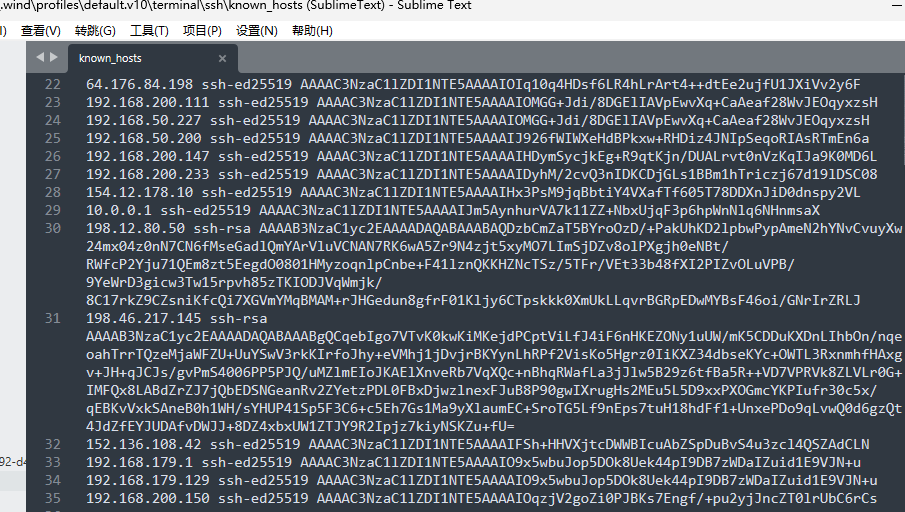

3、分析计算机检材,计算机的 rustdesk 的中继服务器 IP 地址是什么:[答案格式:123.123.123.123][★★☆☆☆]

直接一个仿真

4、分析计算机检材,计算机的 TOR 浏览器记录第一个有 cookie 的暗网地址是:[答案格式:http://sjiajjaksd.onion][★★☆☆☆]

这不666暗网导航吗

5、分析计算机检材,计算机里共群控过多少个终端:[答案格式:28][★★★★★]

电脑中找到的群控手机终端设备的软件。其C:\Users\Administrator\Documents\laixi中数据库中有4个被控设备。

6、分析计算机检材,吴某未被起获的另一部手机的真实型号是:[答案格式:oppo-A93][★★★★★]

被起获的手机为吴的S21+

在电脑接入的USB设备中,还有一部Galaxy Z Fold5

起获手机的型号,

然后再电脑中找到一个laixi.db,这个是群控手机的脚本软件。

里面SM开头的为三星的设备,除去起获的,就是第四个未被起获的。所以按照答案格式为SM-F9460

7、分析计算机检材,计算机群控程序脚本中哪个是吴某自己写的,文件名是:[答案格式:scripts.txt][★★★☆☆]

这是脚本的信息,到存储位置查看

发现多出来一个,应该是自行编写。

8、分析计算机检材,计算机群控程序中滑屏脚本最大滑屏次数是:[答案格式:28][★★★★☆]

直接看代码的循环,发现循环会走9999次,但是循环外还执行了一次,所以滑屏次数为10000。

9、分析计算机检材,计算机中 adb 程序环境变量目录是:[答案格式:C:\Program Files\test.exe][★☆☆☆☆]

10、分析计算机检材,微信聊天中的虚拟钱包地址是:[答案格式:TJ4HGPcdXD3d5397hFEPdpdukTY38DDh8o][★☆☆☆☆]

利用内存镜像解密微信聊天记录

11、分析计算机检材,容器程序 main 函数地址是:[答案格式:0X4012000E1][★★☆☆☆]

找了半天,结果容器程序就是这个别点我。。。逆向也还方便,毕竟自带逆向工具,直接导入ida

查看start,地址是0X1400010E0

12、分析计算机检材,容器程序导入函数总数是:[答案格式:123456][★★☆☆☆]

这个IDA也可以直接查看,82个。

13、分析计算机内存检材,给出进程“别点我.exe”的进程 ID 是:[答案格式:123][★☆☆☆☆]

火眼差评哈,加载不出来中文,不过可以看模块列表,里面的中文是显示的

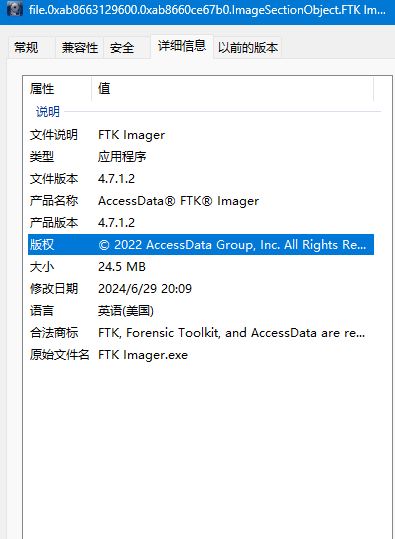

14、分析计算机内存检材,FTK Imager 的程序版本号是:[答案格式:1.2.3.4][★★★☆☆]

将FTK文件导出(当然可以直接导exe文件)我难得输了

导出来之后,直接看详细信息就OK。

15、分析计算机内存检材,给出向日葵使用时,计算机内网的 IP 地址是:[答案格式:127.0.0.1][★★☆☆☆]

数据分析

1、分析计算机检材,户籍是黑龙江省的受害人总数是:[答案格式:123456][★★★★☆]

真不知道密码,难道在3D案情里面?又打不开,只有放弃

2、分析计算机检材,受害人住址地跟户籍地不在一个省份的总是:[答案格式:123456][★★★★☆]

3、分析计算机检材,受害人年纪在 25 岁以下和 60 岁以上总数是(以当天为准):[答案格式:123456 ][★★★★☆]

4、分析计算机检材,住址在四川的受害人余额总计:[答案格式:123456][★★★★☆]

5、分析计算机检材,男性受害人总数是:[答案格式:123456][★★★★☆]

6、分析计算机检材,注册时间在 2024 年 1 月1 号到 2024 年 4 月1 号的受害人总数是:[答案格式:123456][★★★★☆]

入侵分析

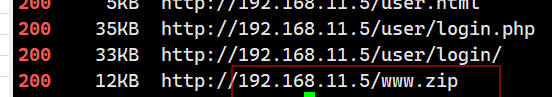

1、分析 V 服务器,网站http://192.168.11.89在网站根目录存在源码泄露的位置是:[答案格式:/houtai/test.tar][★★☆☆☆]

道理我都懂,为啥没有其他用户还会在home目录里面藏东西啊,不应该在/root目录下吗?还不给history。找了半天。

最后是这样才知道的。。。看了才知道,原来是目录爆破的扫描结果,看一下扫描出来的东西。

发现有一个www.zip的包返回是200,其他的可能性不大,所以答案是/manage/www.zip

2、分析 V 服务器,在网站根目录存在源码泄露的网站是:[答案格式:10.45.78.46][★★☆☆☆]

查看日志,发现另一个网站也有类似的泄露情况

3、分析 V 服务器,黑客使用 os-shell 写入文件上传内容的文件名是:[答案格式:test.php][★★★★☆]

我这个暴脾气,不想到处翻了,直接导出来正则筛选

我们要看日志,CPP排除,dirsearch没有上传功能,那就是sqlmap。点开文件看看

这不就找到了吗

4、分析 V 服务器,正在使用的 XSS 平台中接受到哪个网站的管理员的 cookie:[答案格式:http://www.baidu.com][★★★☆☆]

XSS平台,其实刚才网站都搭好,进去都找了半天了。这个网站好搭得一批,除了需要修改一下IP。因为网站限制IP为192.168.11.188,其实也就是工作IP为这个,需要修改虚拟机IP段,或者修改网站config.conf文件。

所以网站为:http://jinsha.abc

5、分析 V 服务器,获取到权限的目标机器的管理员 NTLM 是:[答案格式:45ry56gfr5dtt6ytyh6y93875ufha7f5][★★★☆☆]

既然有cookie应该用工具连接了,提权那肯定是CS啦。直接在文件中搜索NTLM。

就可以发现其的值。同时也找到了日志文件位置。

6、分析 V 服务器,从获取到权限的目标机器上下载了哪个文件:[答案格式:D:\system\network\test.txt][★★☆☆☆]

在日志中发现下载了config.php文件。

7、分析 V 服务器,在获取到权限的目标机器成功创建的用户名是:[答案格式:test][★★★☆☆]

发现创建用户的命令,第一个创建失败,第二个成功,所以创建的是leon$

8、分析计算机检材,共对多少个网站进行过 SQL 注入的漏洞尝试:[答案格式:28][★★☆☆☆]

又回到了计算机,到处跑。先看看sqlmap的根目录下有没有东西,发现没有,那还是只有去appdata里面看看了。直接就找到了sqlmap的output文件,里面一共17项。

9、分析计算机检材,通过 sql 注入成功获取了一个网站的大部分数据,存在注入漏洞的参数是:[答案格式:id_id][★★★☆☆]

查看文件,发现gg.aigua666.com网站记录中,有dump下来的网站数据,所以这个就是题目中提到的网站

查看日志,其payload注入点为c_usd。

10、分析计算机检材,通过 sql 注入成功获取了一个网站的大部分数据,吴某攻击的网站管理员的登录 IP 是:[答案格式:23.44.13.56][★★★☆☆]

其中有个管理者的表,打开看就可以找到管理员IP

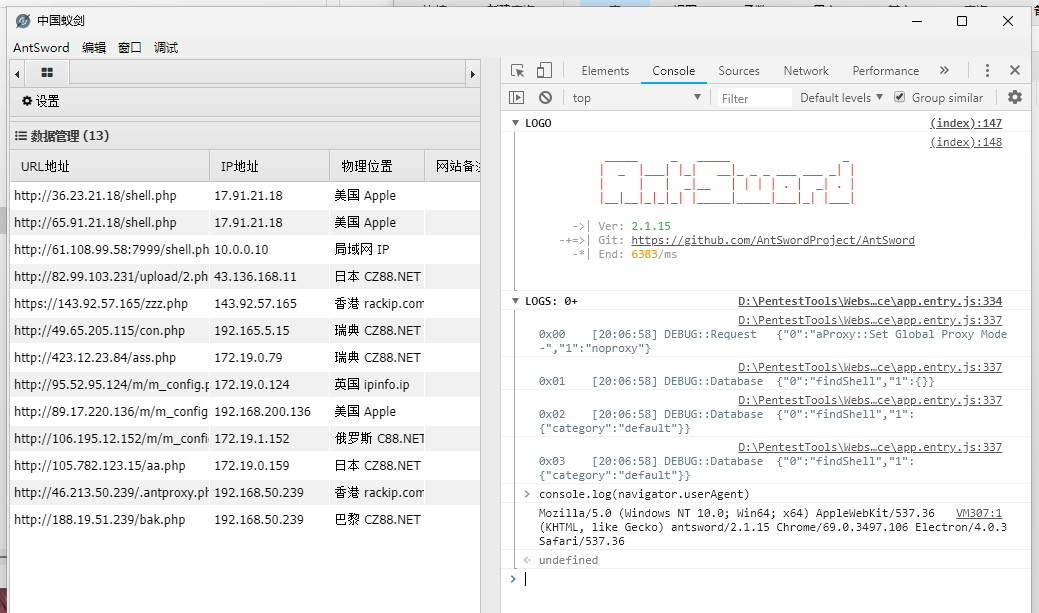

11、分析计算机检材,电脑上共连接过多少个 webshell:[答案格式:123][★★★★☆]

webshell工具看了一圈,发现蚁剑还有冰蝎有连接过,总共14个。

12、分析计算机检材,电脑上常用的mo蚁剑共安装了多少个插件:[答案格式:123][★★★☆☆]

直接在插件设置那个里面数了一下,一共27个。

13、分析计算机检材,电脑上常用的蚁剑做了改造,改造后的 User-agent 是:[答案格式:Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10_6_8; en-us)][★★★★☆]

先进开发者模式,然后查看控制台,通过控制台获取User-Agent

14、分析计算机检材,吴某在后门为 con.php 的 webshell 上查询到/www/wwwroot/default/目录下有多少个 php:[答案格式:28][★★★★★]

查看蚁剑的数据库文件

提取con.php对应的条目,查看详细信息,找到对应的ID

查看cache中对应文件。

搜了一下.php结尾的文件,发现有434个。

15、分析计算机检材,吴某通过手机 kali 渗透后拿到一个 webshell,使用电脑进行管理,这个 webshell 主机的计算机名是:[答案格式:U8FJ3SH41S5HD][★★★★★]

kali,手机,但是不是nethunter,那应该是termux里面的,去data目录中看看。kali中工具太多,不好找,但是既然是电脑中管理,那么肯定是在webshell中,用webshell涉及的几个IP进行搜索。

其中10.0.0.10是本地ip,不用看,剩下的就只有112.124.62.187。然后看了一下主要是sqlmap的使用记录。其中有sqlmap利用的POST文件。那么大概率就是这个IP了,那么查看冰蝎,用离线模式打开。

就可以发现电脑名称。

16、分析计算机检材,吴某通过手机 kali 渗透后拿到一个 webshell,使用电脑进行管理,这个 webshell 主机当前登录操作系统的用户名是:[答案格式:admin][★★★★★]

17、分析计算机检材,吴某通过手机 kali 渗透后拿到一个 webshell,使用电脑进行管理,这个 webshell 主机的数据库密码是:[答案格式:Pssword][★★★★★]

要连webshell,做不来啦

18、分析计算机检材,吴某通过手机 kali 渗透后拿到一个 webshell,使用电脑进行管理,吴某成功提权使用到的工具名是:[答案格式:Tiquan.exe][★★★★☆]

19、分析计算机检材,吴某在电脑上使用 CobaltStrike 生成了一个木马,该木马的 MD5 值是:[答案格式:sdfs2342v42cvh342h][★★★☆☆]

打开CS看看

这不就是V服务器吗?不过我改了IP,然后这个也得改一下。然后去服务器看看CS的目录。

这个应该是CS搭的服务器,然后启动一下。启动方式:./teamserver [192.168.11.188](IP) [123456](密码)

然后连接上看看。发现有一个目标。

查看CS的日志。

发现是连接是通过Wechat.exe连接的。然后在电脑中查找,发现了该程序。

20、分析计算机检材,吴某在电脑上进行了内网渗透,socks5 协议跳板代理服务器的 IP 以及端口是:[答案格式:12.34.56.78:7890][★★★☆☆]

电脑中有一个Pro【无视我】xifier软件,是用来代【无视我】理的,打开查看。

21、分析计算机检材,吴某在对目标进行信息收集时发现了一些 Webpack 等前端打包工具所构造的网站,使用特定工具对其进行信息收集,该工具共输出多少个网站的报告:[答案格式:28][★★★☆☆]

信息收集的话,那直接查看信息收集的软件,

发现PackerFuzzer软件,这个是用来扫描webpack,打开文件目录查看,在tmp文件中发现了reports文件夹,进去看看。

发现有5个docx即5个报告。

22、分析计算机检材,吴某使用远程登录工具登录了一台远程 windows 主机,其 IP 地址是:[答案格式:12.34.56.78][★★★☆☆]

在PRemoteM中发现了一个远程的。

23、分析计算机检材,吴某拖回了某台机器的 lsass 进程的内存,该机器的开机密码是:[答案格式:7yjfom][★★★☆☆]

找到了对应程序,试了一下,会生成.dmp后缀的文件,所以直接搜索一下,在mimikatz目录下有一个mm.dmp 文件。所以直接用mimikatz跑一下密码试试。执行命令。

可以得到密码。

24、分析安卓手机检材,kali 开放的 ssh 端口是:[答案格式:22][★★☆☆☆]

直接查看sshd的配置文件

25、分析安卓手机检材,存在 sql 注入漏洞的网站网址是:[答案格式:http://23.22.41.19:8888][★★☆☆☆]

/home目录下有个sqlmap目标文件,大概率是这个

同时在history文件中,也可以发现,有运行后输出的目录,可以确定是这个。

26、分析安卓手机检材,存在 sql 注入漏洞的网站的内网 IP 地址是:[答案格式:12.34.56.78][★★★☆☆]

直接到输出的目录下查看log文件,可以发现里面有IPv4的地址

27、分析安卓手机检材,存在 sql 注入漏洞的网站服务器被添加了几个账户:[答案格式:28][★★★☆☆]

用户有5个,其中系统自带2个,所以被添加的为3个

28、分析安卓手机检材,存在 sql 注入漏洞的网站服务器上已有 webshell 的连接密码是:[答案格式:admin][★★★★☆]

在冰蝎中有对应IP的webshell

服务器取证

1、分析 V 服务器,代……理软件登录的端口是:[答案格式:6376][★★★☆☆]

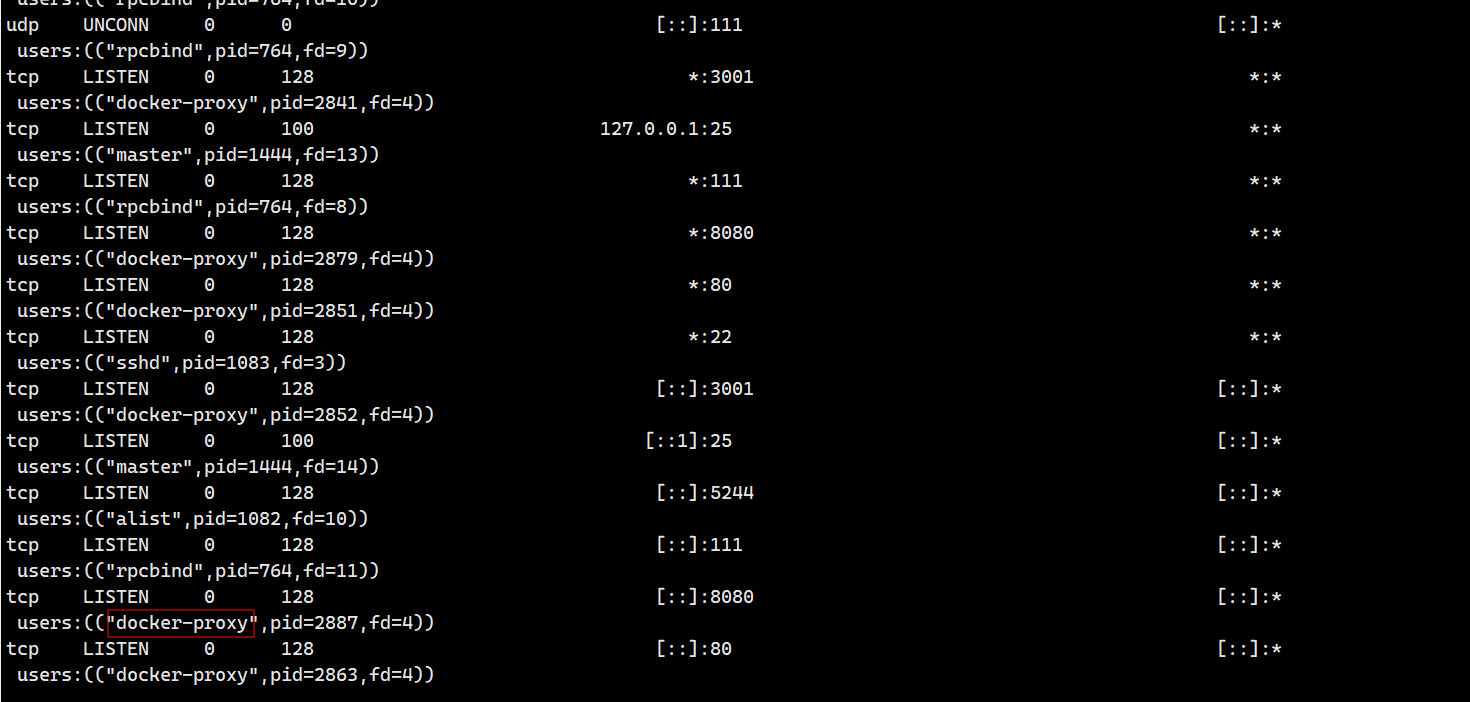

直接查看端口信息,可以发现sing-box服务。发现这两个端口都无法进入登录页面。

又看到了sui服务,这个的端口是提供了http服务的。所以看看这个软件

发现了s-ui其实是sing-box的ui服务,所以找了一下,发现了s-ui的数据库。

登录端口和地址就知道啦。

2、分析 V 服务器,代【无视我】理软件中的代【无视我】理端口是:[答案格式:7837][★★★☆☆]

启动后会监听代【无视我】理,v2ray监听的是自身ip应该不是,ss走的是全ip,还包括tcp和udp,应该的代【无视我】理端口,所以应该是41369

3、分析 V服务器,正在使用的 XSS 平台用 IP 运行的端口是:[答案格式:7843][★★★☆☆]

直接上宝塔查看配置。

4、分析 V 服务器,正在使用的 XSS 平台的管理员密码是:[答案格式:test][★★☆☆☆]

不知道密码,找了一下也没有找到。用hashcat跑一下试试。难得找字典了,比赛的时候还是建议用字典跑

密码是admin123

5、分析 V 服务器,这台机器中的 cobaltstrike 服务端使用的端口是:[答案格式:7846][★★☆☆☆]

入侵检测的时候就已经看到了,还已经连过,这个题就一点顺序都没有。

6、请分析网盘服务器,吴某购买的 racknerd 服务器的详情 ID 是:[答案格式:100001][★★☆☆☆]

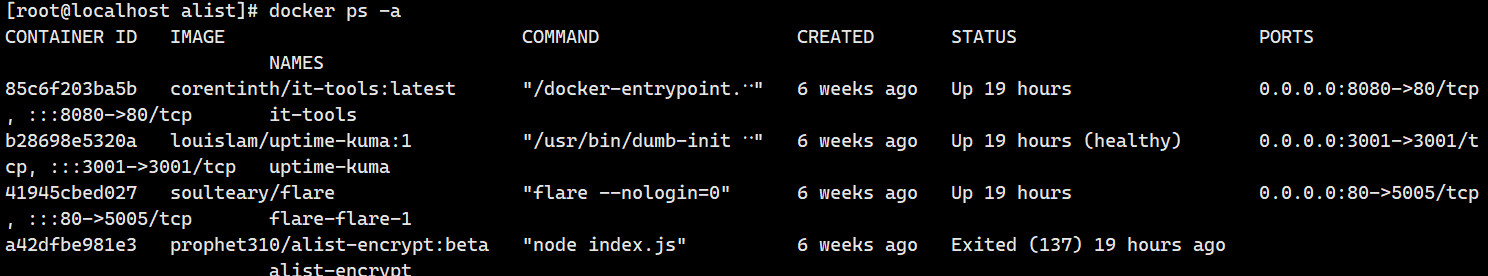

先仿真,然后看看服务器中有啥。其中有docker,那就进去瞧瞧。

嚯,还挺多,挨个进去瞧瞧,在80端口里面发现了相关字眼。

看见链接里面包含id=331979,这个就是啦。

7、请分析网盘服务器,共有几个提供 web 服务的端口:[答案格式:8][★★☆☆☆]

查看网络详情,发现了多个端口,挨着试一试,发现只有8080、80、5244、3001端口是有web响应的。但是5344这个东西访问不了,但是是nodejs搭建的,所以不知道算不算。

8、请分析网盘服务器,admin 用户加密密码的盐值是:[答案格式:Password123][★★☆☆☆]

网站就俩需要登录,挨个看呗

5244端口的

直接目录看看

data目录下有数据库文件,直接打开看看,salt为w4XKqQfHI89zdMXb。

9、请分析网盘服务器,服务器存活监控应用的 admin 用户密码是:[答案格式:password123][★★☆☆☆]

上一题没有看另一个网站,这道题看过来了,这个Uptime Kuma就是个监控应用。直接上目录瞅瞅。

挂载了一个目录上去,就直接查看这个目录就好。喏,数据库。

进去直接看user表,里面的密码又加密了,让我们有请hashcat

字典跑很快,密码就是admin888。

10、请分析网盘服务器,服务器存活监控应用中监控的论坛网址是:[答案格式:https://hackerblog.is][★★★☆☆]

用刚才得来的密码登录,发现有三个网站

灵戒是本地搭建所以不是,门罗币是交易市场,也不是。那只有BF了。

11、请分析网盘服务器,服务器存活监控应用中使用的代理端口是:[答案格式:8080][★★★☆☆]

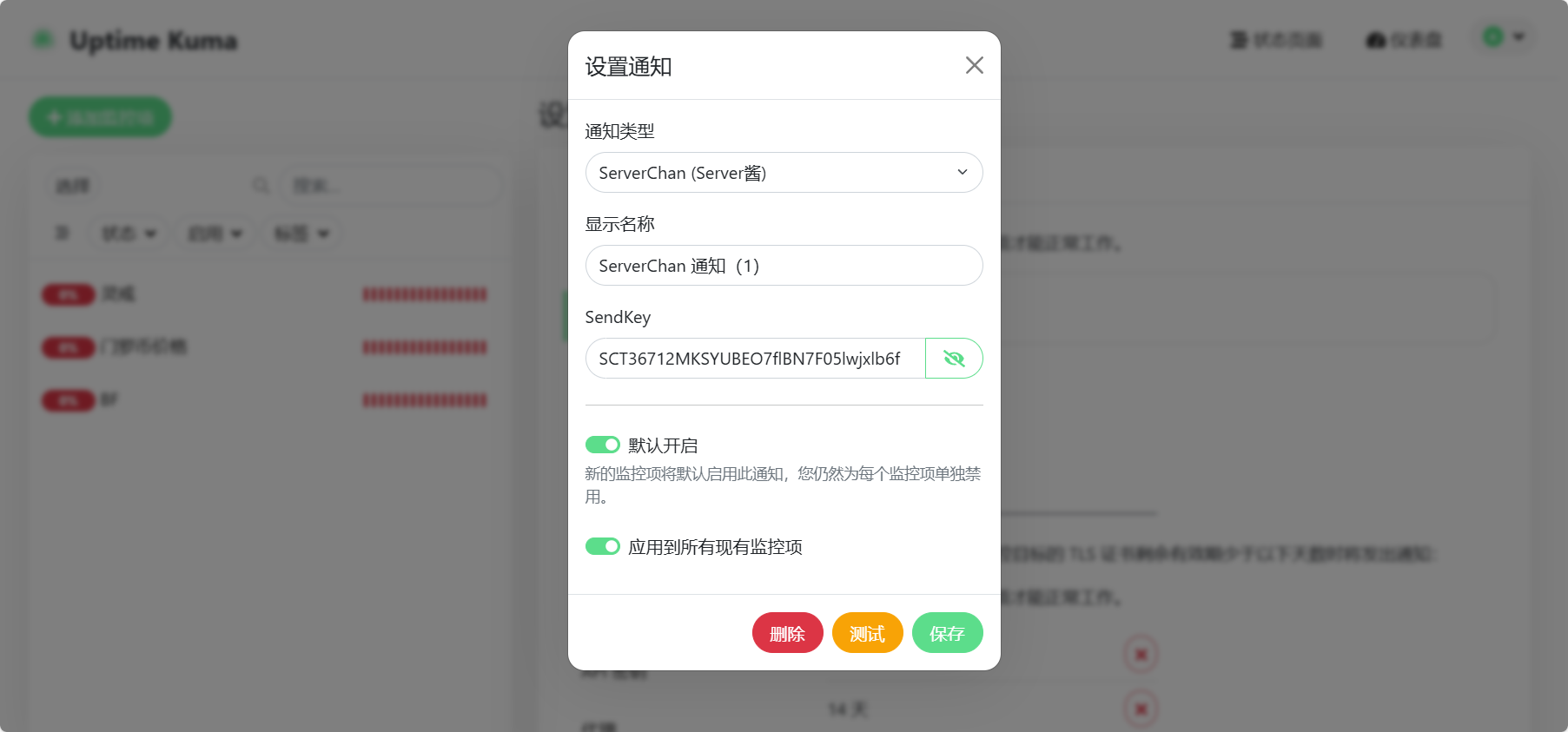

12、请分析网盘服务器,服务器存活监控应用中用来推送的 SendKey 是:[答案格式:CH88JJF8QWNC0WQJSNKQW9jaskd8sjj][★★★☆☆]

13、请分析网盘服务器,用来加密网盘中压缩文件的加密算法是:[答案格式:RSA][★★★★☆]

先登录上去看看,发现hash值是在前端计算的,所以直接复制然后覆盖admin密码,就可以正常登录了。

不过其实也不用登录,直接目录中就有。

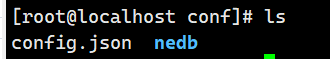

看到有很多的压缩包,不过加密,这个里面好像木有。想起来,docker中还有一个容器是alist-encrypt,那么加密算法应该在这里面。

再看看其绑定的目录,里面有一个config.conf文件

类型是rc4

14、请分析网盘服务器,用来加密网盘中压缩文件的加密密码是:[答案格式:Password123][★★★★★]

见上题图

15、分析网站服务器检材,数据库的 root 密码是:[答案格式:123abc][★★☆☆☆]

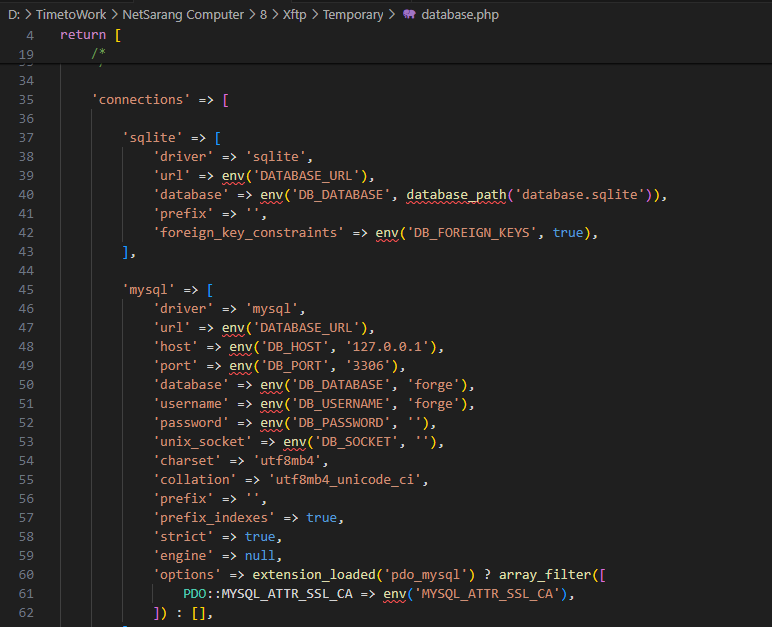

打开服务器一看,又有宝塔,进去瞅瞅,发现没有看见数据库配置,那直接进代码看看吧。

找到了database.php发现密码在网站根目录的env中。

发现还不是,怎么办呢。又只有看宝塔了,发现是隐藏了数据库这个板块,打开后就可以看见root密码啦。

16、分析网站服务器检材,嫌疑人预留的 QQ 号码是:[答案格式:123456][★★☆☆☆]

在网站中点击进一个商品

17、分析网站服务器检材,吴某预留的 tg 群组账号是:[答案格式:@abc][★★☆☆☆]

先进网站看看。需要登录,先看看数据库。

这个加密一眼bcrypt。其实找了代码,有点复杂,没有找到加密的地方。那么就直接生成一个,替换就是了。

登录成功,发现有个加入TG群,F12,看看网址

那么群组账号就是@yourcode

18、分析网站服务器检材,源码交易平台一共提供了多少支付通道:[答案格式:123][★★☆☆☆]

总共有18个,但是最后两个未启用,所以应该是16个

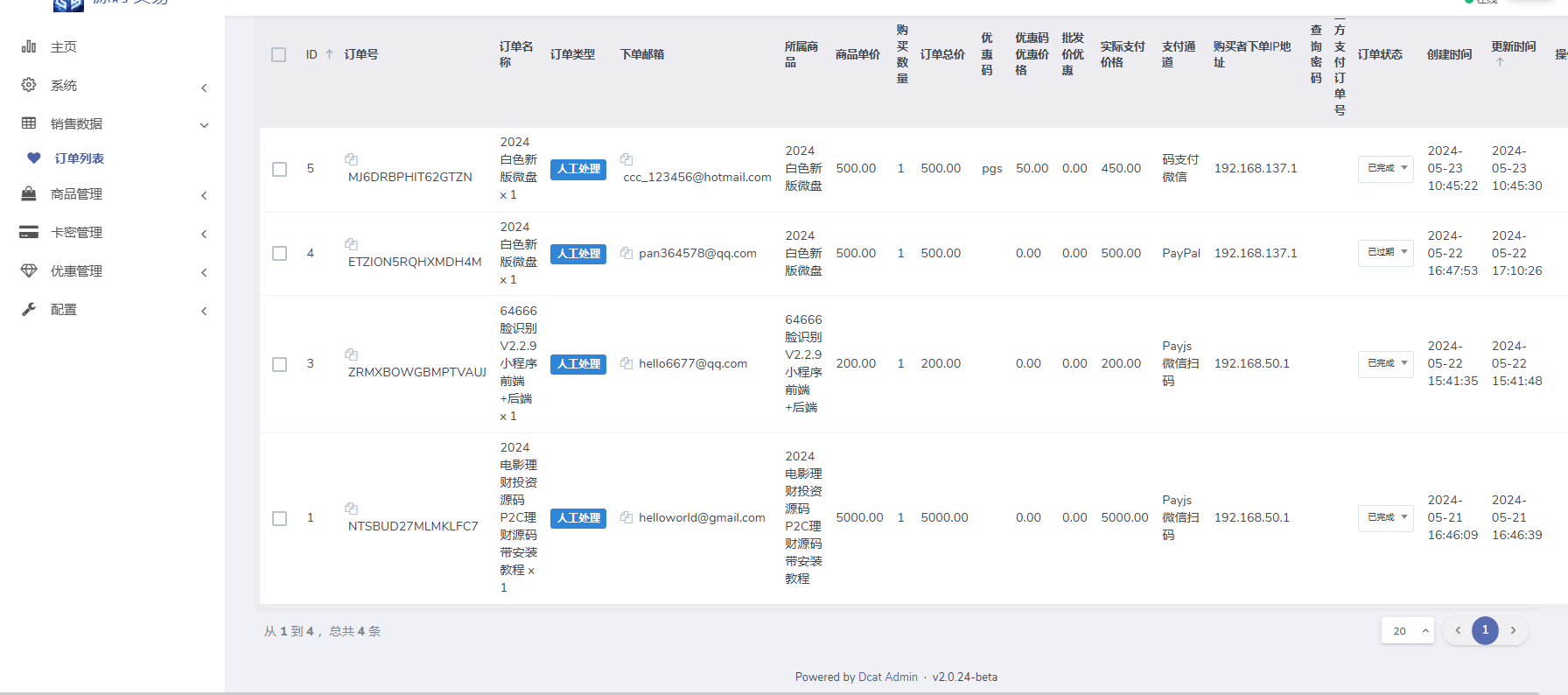

19、分析网站服务器检材,当前服务器交易记录中,已完成的订单数量是:[答案格式:1][★★☆☆☆]

只有3个为已完成。

20、分析网站服务器检材,5 月21 日期间,使用优惠码下单购买的产品中,买家填写的邮箱地址是:[答案格式:123@abc.com][★★★☆☆]

根据上题图,可以发现,没有符合条件的,然后序号没有2,那肯定是删掉了,看一下数据库的目录

binlog日志也被删了,那只有看看ib_logfile0里面了。

果不其然,被我找到了一个未在订单记录中出现的订单号。

按照下面订单号VRD6GR2NFSL0WIU在数据库中保存的字段顺序是订单号——名称——邮箱,那上面PRJ03Q5RAQZPUPWQ的邮箱就应该为1234587@qq.com。

21、分析网站服务器检材,吴某通过即时通讯和买家联系后,买家下单的源码成交金额是:[答案格式:100][★★☆☆☆]

所以答案是450。

3772

3772

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?