摘要

最近的研究表明,基于深度神经网络的推荐系统容易受到对抗性攻击,攻击者可以将精心制作的假用户配置文件(即假用户与之交互的一组项目)注入目标推荐系统以实现恶意攻击。目的,例如提升或降级一组目标项目。由于安全和隐私问题,在黑盒设置下执行对抗性攻击更为实用,因为攻击者无法轻易访问目标系统的架构/参数和训练数据。然而,由于目标系统的资源有限,在黑盒设置下生成高质量的虚假用户配置文件相当具有挑战性。为了应对这一挑战,在这项工作中,我们通过利用项目的属性信息(即项目的知识图谱)引入了一种新颖的策略,该策略可以公开访问并提供丰富的辅助知识来增强生成假用户配置文件。更具体地说,我们提出了一种知识图增强黑盒攻击框架(KGAttack),通过深度强化学习技术有效地学习攻击策略,其中知识图无缝集成到分层策略网络中,以生成用于执行对抗性黑盒攻击的虚假用户配置文件.对各种现实世界数据集的综合实验证明了所提出的攻击框架在黑盒设置下的有效性。

1 引言

为了向客户提供个性化服务(例如,项目列表),推荐系统 (RecSys) 已广泛用于许多现实世界的应用领域 [3, 4, 7, 11, 12, 38],包括社交媒体(如 Facebook、Twitter)和电子商务(如亚马逊、淘宝)。鉴于表征学习的强大能力,深度神经网络 (DNN) 技术,如循环神经网络 (RNN) 和图神经网络 (GNN),已被用于增强推荐系统 [10, 13, 14, 34, 39] .然而,最近的研究表明,大多数现有的基于 DNN 的推荐系统容易受到对抗性攻击 [8, 9, 15, 16, 23],其中攻击者可以小心地生成虚假用户配置文件(即一组伪造用户的项目)交互)并将它们注入目标推荐系统,从而以恶意目的攻击(即提升或降级)一组目标项目。

由于隐私和安全问题,与需要完全或部分了解目标系统的白盒和灰盒攻击相比 [15, 20],在推荐系统中执行黑盒攻击更为实用,可以通过以下方式实现查询反馈以学习用于攻击的虚假用户配置文件的生成策略 [8, 28]。尽管有少数作品成功地攻击了黑盒推荐系统,但它们不足以并且不适用于在黑盒设置下生成用于攻击推荐系统的虚假用户配置文件。例如,PoisonRec [28](作为推荐系统中的第一个黑盒攻击方法)提出通过纯粹查询目标系统从海量项目集中生成虚假用户配置文件,这可能更容易产生低质量的虚假用户配置文件。 CopyAttack [8] 提出了一种复制机制,用于在黑盒设置下从跨域系统复制“真实”用户配置文件,由于现实世界中缺乏跨域知识,因此不适用于一般推荐场景。

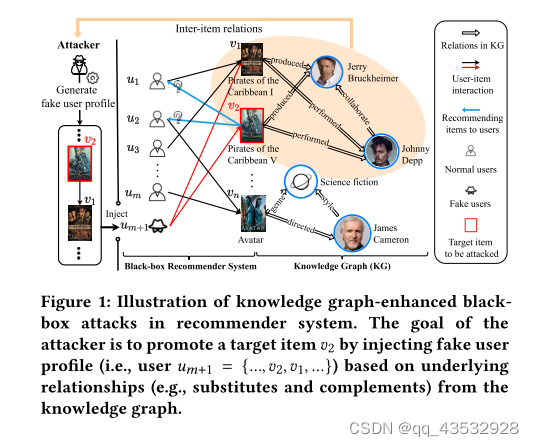

为了解决上述问题,在这项工作中,我们建议引入丰富的辅助知识来提高虚假用户配置文件的生成质量。最近,知识图(KG)作为综合辅助数据,可以引入物品和现实世界实体(来自物品属性或外部知识)之间的额外关系,越来越受到关注。特别是,知识图谱通常包含富有成果的事实和项目之间的联系,可以表示为一种有向异构图,其中节点对应于实体(项目或项目属性),边对应于关系。更重要的是,通过探索知识图谱内部的相互联系,项目之间的连通性反映了它们的潜在关系(例如,替代和互补),这有利于集成到用于攻击黑盒推荐系统的虚假用户配置文件的生成中。以图 1 中的电影推荐为例,为了攻击(即宣传)目标电影 𝑣2(即“加勒比海盗 V”),攻击者可以利用目标项目 𝑣2 的属性(例如,制片人、演员, 和流派),这些都是公开的,以在目标电影 𝑣2 和现有电影(例如,项目 𝑣1“加勒比海盗 I”)之间建立密切联系。通过将故意与这些相关电影进行评分/交互的虚假用户配置文件(𝑢𝑚+1)注入目标系统,目标电影𝑣2最有可能被推广/推荐给感兴趣的普通用户(即𝑢1和𝑢2)在项目𝑣1中。据我们所知,利用知识图谱攻击黑盒推荐系统的研究仍然很少探索。

在本文中,我们提出了一种新颖的攻击框架(KGAttack),它利用知识图谱通过深度强化学习从黑盒设置下的海量项目集中增强虚假用户配置文件的生成。更具体地说,为了将 KG 无缝集成到攻击策略学习中,提出了知识图增强状态表示学习和知识增强候选选择,以分别捕获虚假用户配置文件的信息表示并定位相关项目候选。更重要的是,我们引入了分层策略网络来生成用于攻击黑盒推荐系统的高质量用户配置文件。本文的主要贡献总结如下:

• 我们介绍了一种通过利用知识图来攻击黑盒推荐系统来增强虚假用户配置文件生成的原理方法。据我们所知,这是首次尝试引入知识图谱来指导虚假用户配置文件的生成;

• 我们在推荐系统的黑盒设置下提出了一种新颖的攻击框架(KGAttack),其中知识图可以无缝集成到分层策略网络中,以有效地执行对抗性攻击;

• 我们对各种现实世界数据集进行综合实验,以证明所提出的攻击方法 KGAttack 的有效性。

2 相关工作

最近的研究强调了基于 DNN 的推荐系统对对抗性攻击的脆弱性 [8, 18, 28]。具体来说,攻击者通常会创建虚假的用户配置文件来影响具有恶意目标的目标推荐系统的推荐结果。一般来说,现有的推荐系统攻击方法可以根据攻击者能够访问的知识程度分为三类[8]:白盒攻击、灰盒攻击和黑盒攻击。白盒和灰盒攻击假设攻击者对目标推荐系统有全部或部分知识。例如,[15,20,30] 的工作试图将此类攻击表述为优化问题,并开发基于梯度的方法来学习虚假用户配置文件。此外,考虑到恶意用户通常与正常用户不同,生成对抗网络(GAN)被用来生成与真实用户相似的恶意虚假用户配置文件。在 [6, 22] 中,他们提出了基于 GAN 的模型来近似真实用户的分布,以根据估计的梯度生成虚假用户配置文件。 TripleAttack [35] 进一步扩展了 GAN,以基于 TripleGAN 模型有效地生成虚假用户配置文件。

然而,这些白盒和灰盒攻击方法需要关于目标系统和训练数据集的全部或部分知识,由于安全和隐私问题,这些信息很难应用于现实世界。在没有直接访问目标推荐系统的架构/参数和训练数据的情况下,黑盒攻击由于其安全性和隐私性保证而成为一种新兴趋势[8,28,31,37]。在 [37] 中,他们从黑盒推荐系统中提取数据,然后根据提取的数据生成虚假用户配置文件。最近,一些研究试图在黑盒设置上启发式地设计虚假用户配置文件。例如,PoisonRec [28] 提出了第一个基于深度强化学习的框架来攻击黑盒推荐系统。为了利用跨域信息,CopyAttack [8] 提出了一种复制机制,通过深度强化学习技术复制“真实”用户配置文件,而不是生成虚假用户配置文件。尽管取得了上述成功,但它们不足以并且不适用于在黑盒设置下生成用于攻击推荐系统的虚假用户配置文件。为了解决这些限制,在本文中,我们建议利用丰富的辅助知识来提高虚假用户配置文件的生成质量。请注意,项目的属性(即知识图谱)在现实世界中是丰富的并且是公开的 [1, 25]。据我们所知,这是将知识图无缝集成到攻击黑盒推荐系统中的首次尝试。

3 问题定义

符号。让𝑈 = {𝑢1, ..., 𝑢𝑚} 和𝑉 = {𝑣1, ..., 𝑣𝑛 } 分别是目标推荐系统中的用户和项目集。用户-项目交互可以定义为矩阵 Y ∈ R𝑚×𝑛,其中 𝑦𝑖 𝑗 = 1 表示用户 𝑢𝑖 与项目 𝑣 𝑗 进行了交互(例如,点击和购买),否则为 0。用户资料𝑃𝑡 = {𝑣0, ..., 𝑣𝑡−1} 被定义为𝑡用户与之交互的历史项目。此外,在实际应用中,物品的外部知识(即属性)可以被访问并表述为由实体-关系-实体三元组(ᵅ

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1382

1382

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?