目录

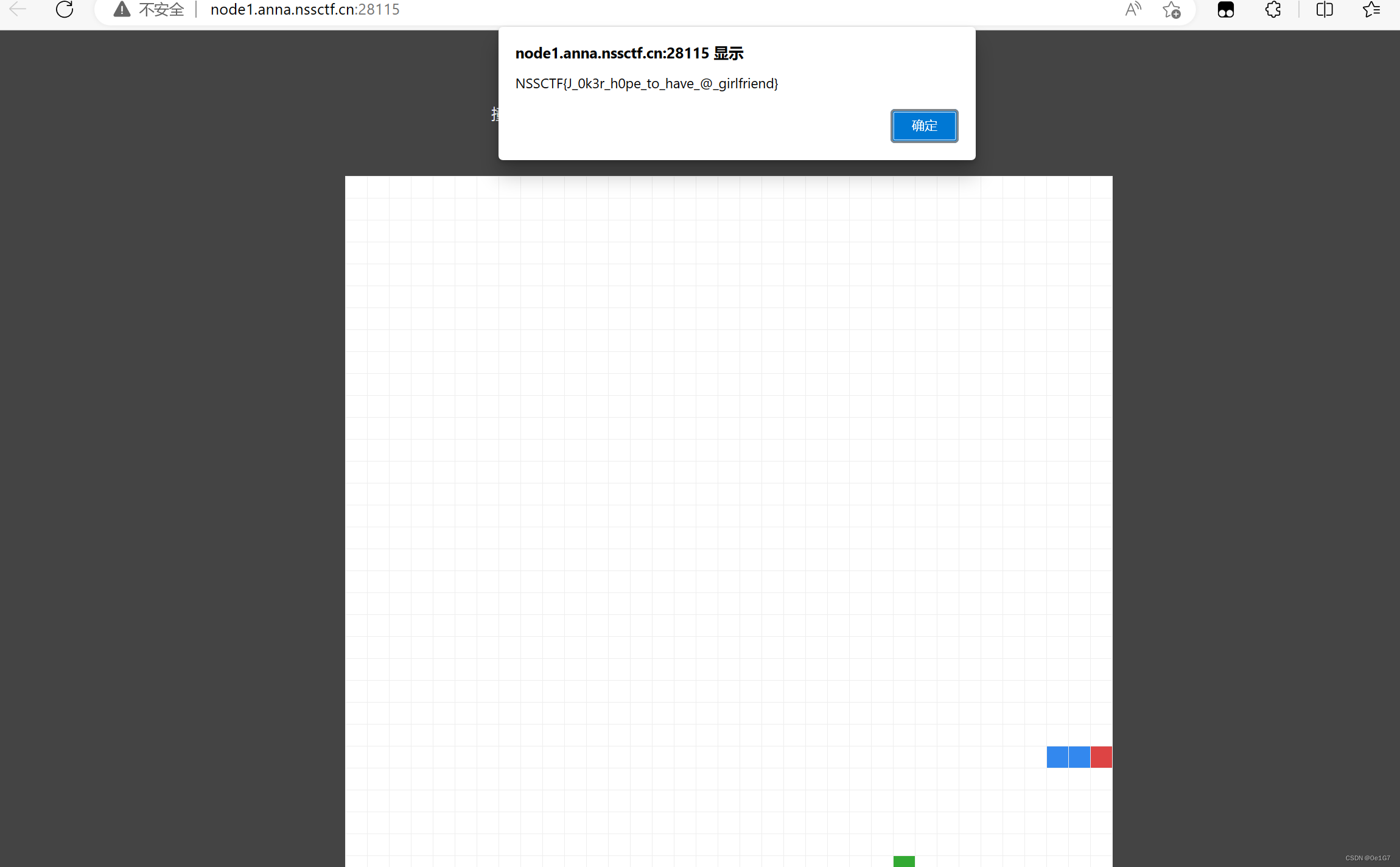

hate eat snake

打开页面,是一个贪吃蛇游戏

打了两把结束后点取消发现卡在下一次隔40s开始按空格键就可以得到flag(也可以找js文件更改score的运算或者speed等)

EZ WEB

参考知识:(1条消息) PUT和POST方法的区别-比较POST和PUT方法_zhangpaopao0609的博客-CSDN博客

打开环境,看看源代码,发现有一个注释

访问看看,是一个flask的模板,要求是PUT方式下访问/super-secret-route-nobody-will-guess,可以def flag():

BP抓包改一下即可

受不了一点

bypass类型的题目,第一层,数组绕过即可,后面md5因为无法解析数组内容,然后会读入一个字符串array,然后两个参数md5值就相等了

第二层cookie方式传入cookie=j0k3r

第三层GET方式传入aaa和bbb参数,且值都为114514,但是不相等,这里的弱比较可以用114514a来绕过,解析后仍为114514。这个是字符串的弱比较,因为== 在进行比较的时候,会先将字符串类型转化成相同,再比较

最后一层可以get方式变量覆盖进行flag的传入, a=flag&flag=a

<ez_ze>

参考和知识的博客:

Marven11/Fenjing: 一个类似SQLMap的Jinja2 SSTI利用脚本 | A SQLMap-like Jinja2 SSTI cracker (github.com)

(2条消息) GDOUCTF_YAy17的博客-CSDN博客

抓包看看数据怎么传的

并且传入{{}},发现被过滤,猜测是ssti注入,手注可以参考第三篇师傅写的,我手注也是看师傅们的payload,太强了

在群里聊天后新见识了一个工具,fenjing就可以一把梭

- scan: 扫描整个网站

- crack: 对某个特定的表单进行攻击

Usage: python -m fenjing scan [OPTIONS]

Options:

--url TEXT 需要扫描的URL

--exec-cmd TEXT 成功后执行的shell指令,不填则进入交互模式

--help Show this message and exit.

Usage: python -m fenjing crack [OPTIONS]

Options:

--url TEXT form所在的URL

--action TEXT form的action,默认为当前路径

--method TEXT form的提交方式,默认为POST

--inputs TEXT form的参数,以逗号分隔

--exec-cmd TEXT 成功后执行的shell指令,不填则进入交互模式

--help Show this message and exit.payload:

python3 -m fenjing crack --url 'http://node1.anna.nssctf.cn:28807/get_flag' --method POST --inputs name --action get_flag

泄露的伪装

打开环境,发现没有什么,提示比较明显,存在泄露问题

dir扫一下,发现test.txt和www.rar文件,点进去看一看

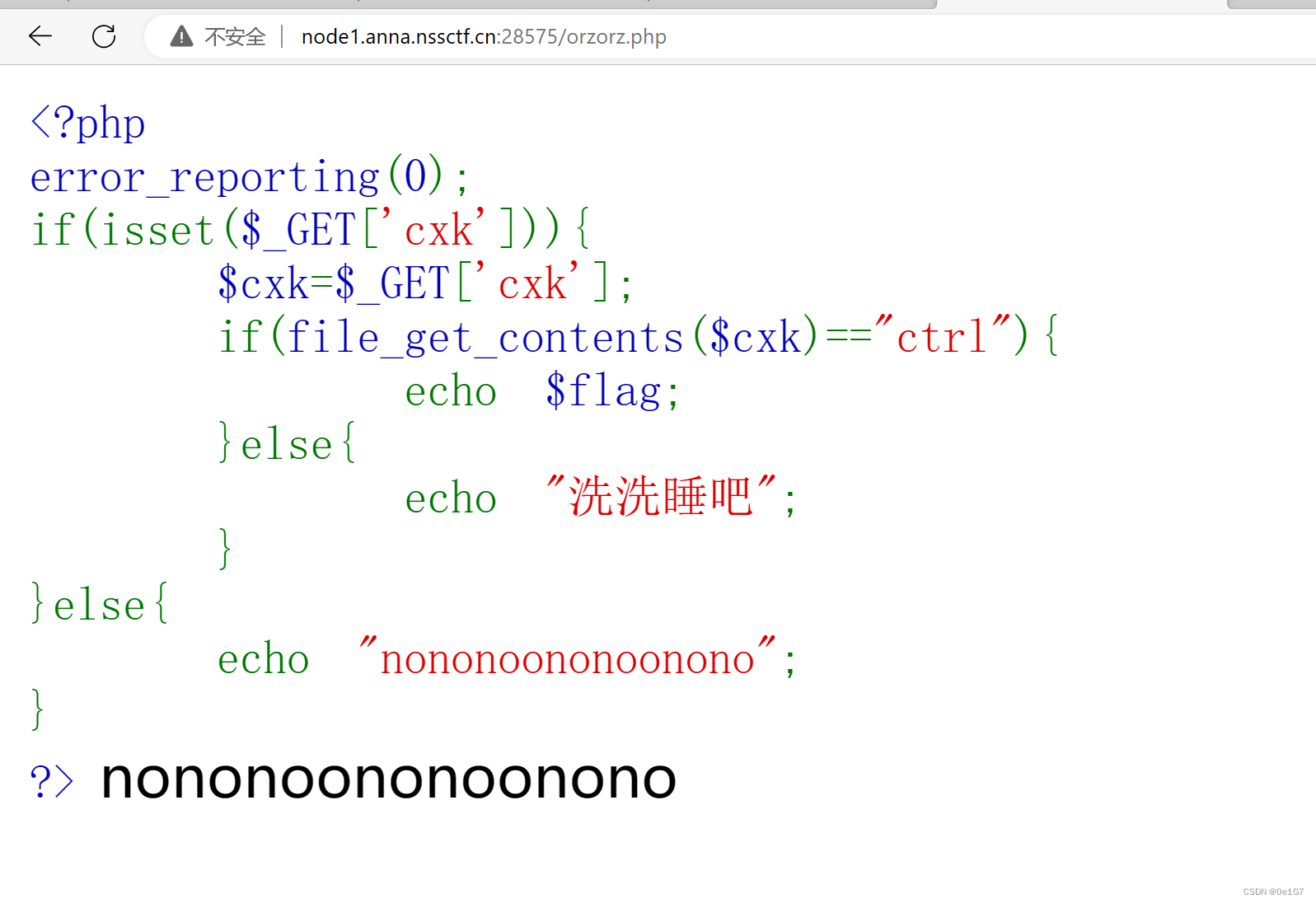

在www.rar里面给了/orzorz.php的页面,访问进去看一看

在www.rar里面给了/orzorz.php的页面,访问进去看一看

文件包含问题,可以使用data伪协议读取,payload:

orzorz.php?cxk=data://text/plain,ctrl

763

763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?