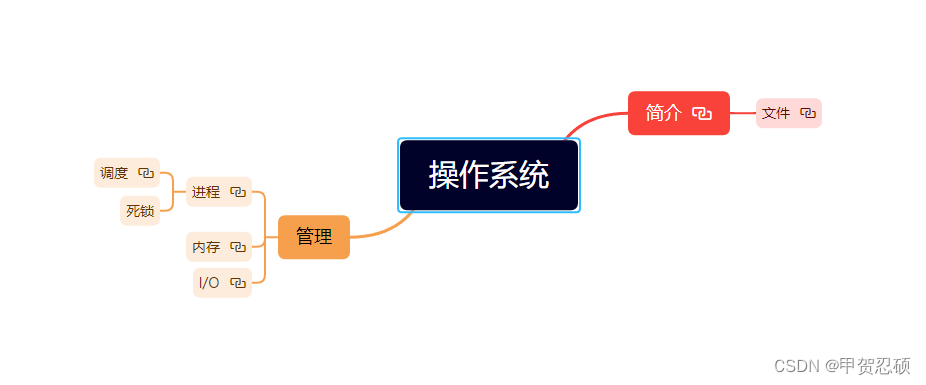

一操作系统

二常见问题总结

1.操作系统的特征?

并发、共享、虚拟、异步性

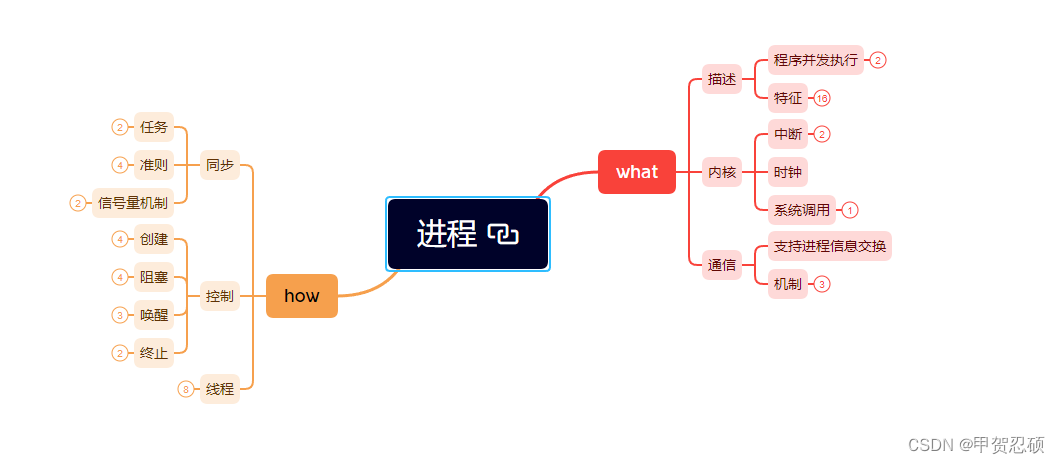

2.进程阻塞与唤醒的条件

- 等待 I/O 操作完成

- 请求系统资源失败

- 等待信号量或事件

- 等待子进程结束

- 被高优先级进程抢占

3.如何避免死锁?

1、避免资源竞争

2、破坏循环等待条件

3、优先级机制

4、资源预留机制

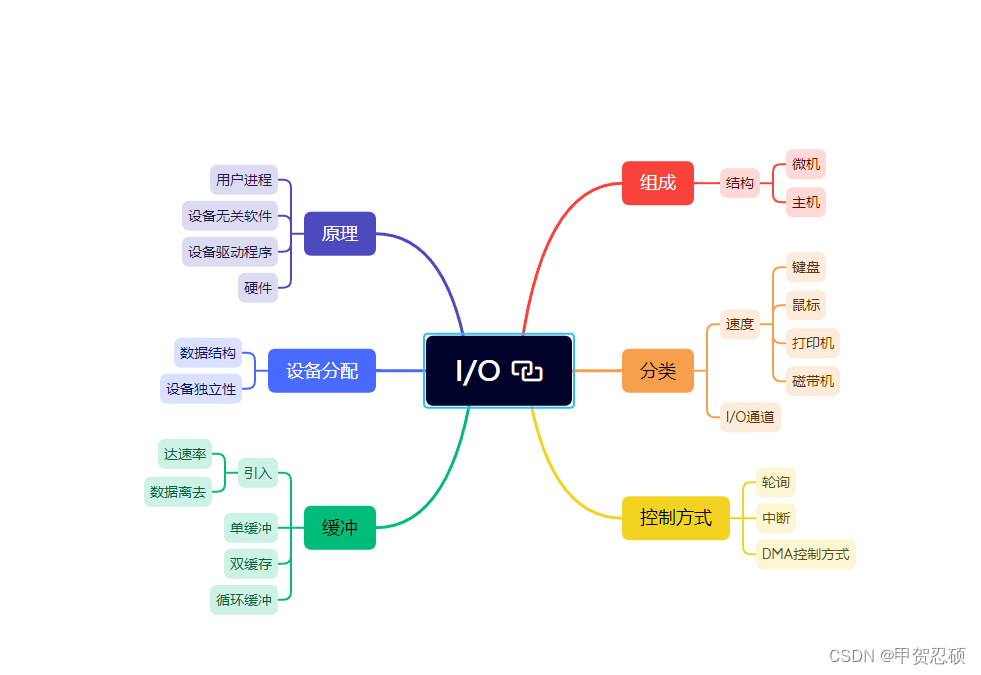

4.什么是设备驱动程序

用于控制和管理计算机系统中的硬件设备。设备驱动程序通常是与硬件设备紧密耦合的软件,它们实现了硬件设备与操作系统之间的接口,使得操作系统可以与硬件设备进行通信和控制。

二思维导图

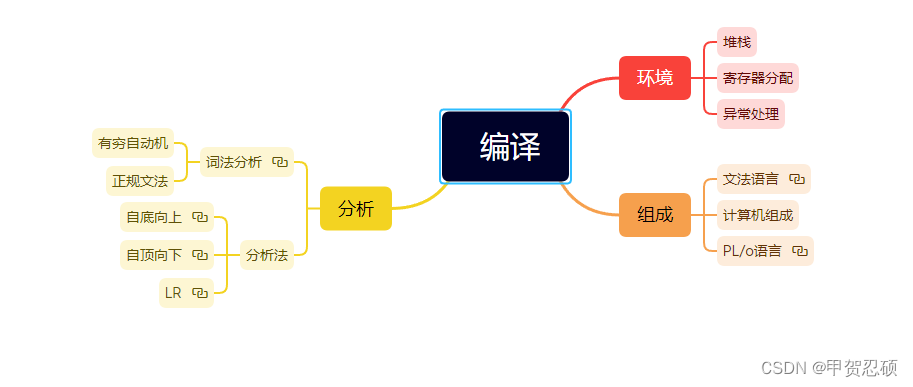

一编译

二常见问题总结

1.编译的过程?

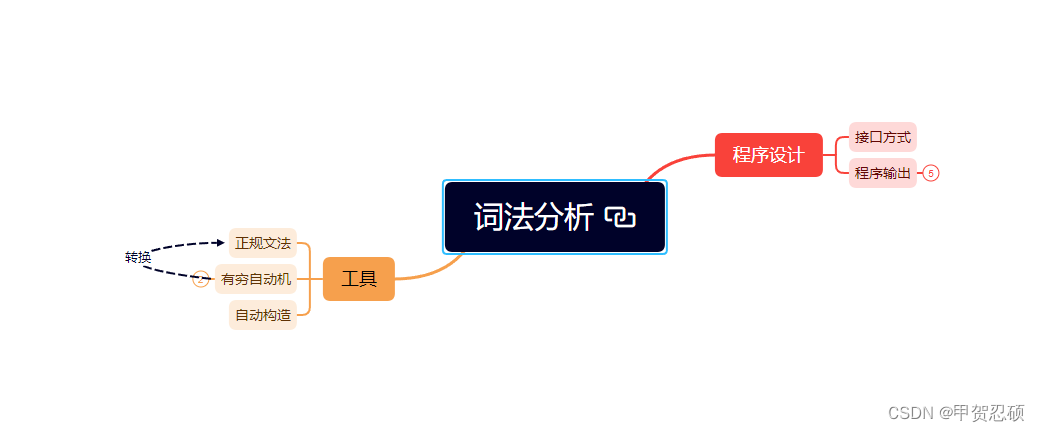

- 词法分析(lexical analysis):将源代码分解为一个个单词(token),例如关键字、变量名、运算符等。

- 语法分析(syntax analysis):根据语法规则,将单词组成语法树(syntax tree),以确定源代码是否符合语法要求。

- 语义分析(semantic analysis):对语法树进行分析,检查语义错误,例如变量未定义、类型不匹配等。

- 中间代码生成(intermediate code generation):将源代码转换成中间代码(intermediate code),这种代码通常是一种类似汇编语言的低级语言。

- 优化(optimization):对中间代码进行优化,以提高程序的执行效率。

- 目标代码生成(code generation):将中间代码转换成目标代码(machine code),这种代码是计算机可以直接执行的二进制指令。

- 链接(linking):将目标代码和库文件(library)等组合成一个可执行程序。

2.分析树有那几种 - 抽象语法树(AST):由语法分析器生成,表示源代码的语法结构。AST 只保留与语义有关的信息,丢弃掉不必要的细节,比如括号、分号等。AST 通常用于编译器的后续阶段,比如中间代码生成、代码优化等。

- 语法树(Parse Tree):是由语法分析器生成的一种树形结构,反映了源代码的语法结构和语法规则。语法树包含了所有的语法信息,包括括号、分号等。通常用于语法分析和语法错误的检测。

- 具体语法树(CST):与语法树相似,但包含了源代码中的所有符号和标点符号。通常用于词法分析,将输入的字符流转换成单词序列。

- 中间表示树(IR Tree):表示源代码的中间表示形式,通常用于编译器的中间代码生成阶段,是一种介于 AST 和机器代码之间的一种抽象形式。IR Tree 可以有多种实现方式,比如三地址码、四元式、虚拟机指令等。

3.什么是算符优先文法

算符优先文法是一种描述形式语言的文法,其文法的特点是文法的产生式中不含两个相邻的非终结符。

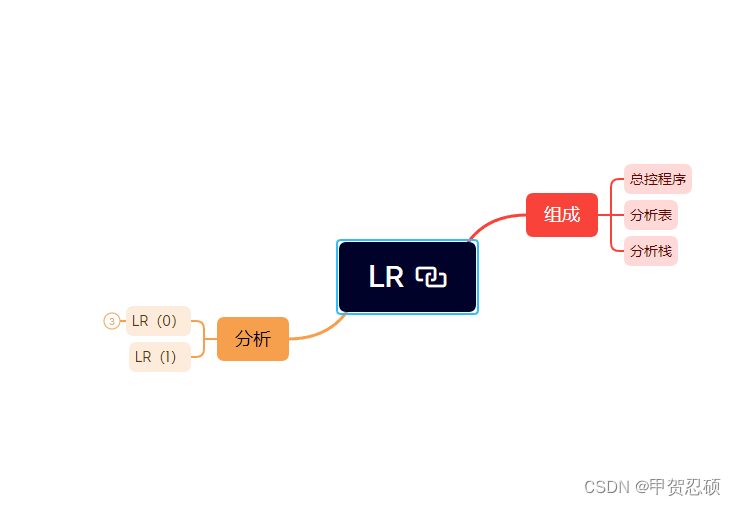

4.LR分析器由什么组成 - LR分析表(LR parsing table):LR分析表是一个二维数组,其中行表示分析器的状态,列表示终结符和非终结符。LR分析表中的每个元素包含两个信息:一个是状态转移的目标状态,另一个是要执行的操作(移进或规约)。

- LR分析栈(LR parsing stack):LR分析栈是一个栈数据结构,用来保存当前的分析状态和已经处理的输入符号。

- LR分析动作(LR parsing action):LR分析动作是指对输入符号进行移进或规约的操作,当执行这些动作时,会根据当前状态和输入符号执行对应的操作,然后更新LR分析栈的状态。如果分析完成并且输入符号序列合法,则可以得到输入符号的语法结构。

5.给出该表达式的逆波兰表示(后缀式):a(-b+c)*

根据后续遍历:a(-b+c)–>(a *((-b)+c))–>a b - c + *

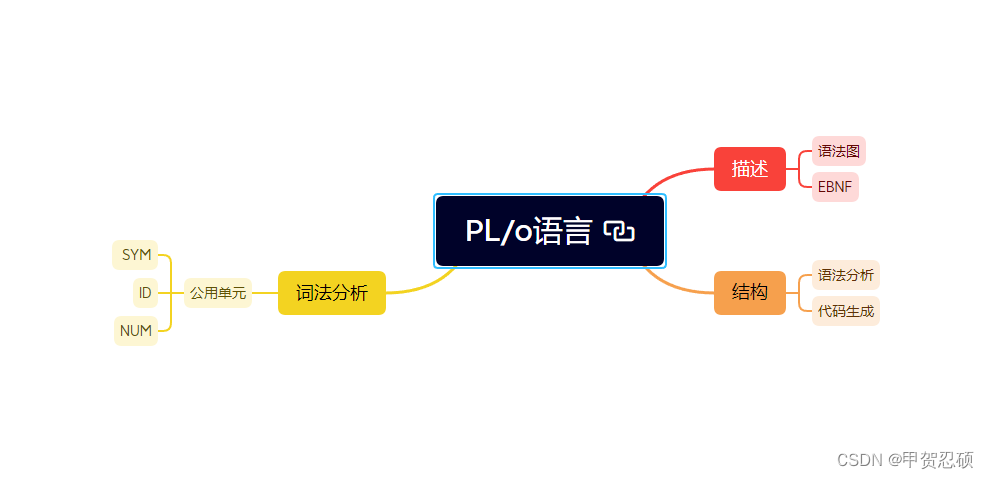

二思维导图

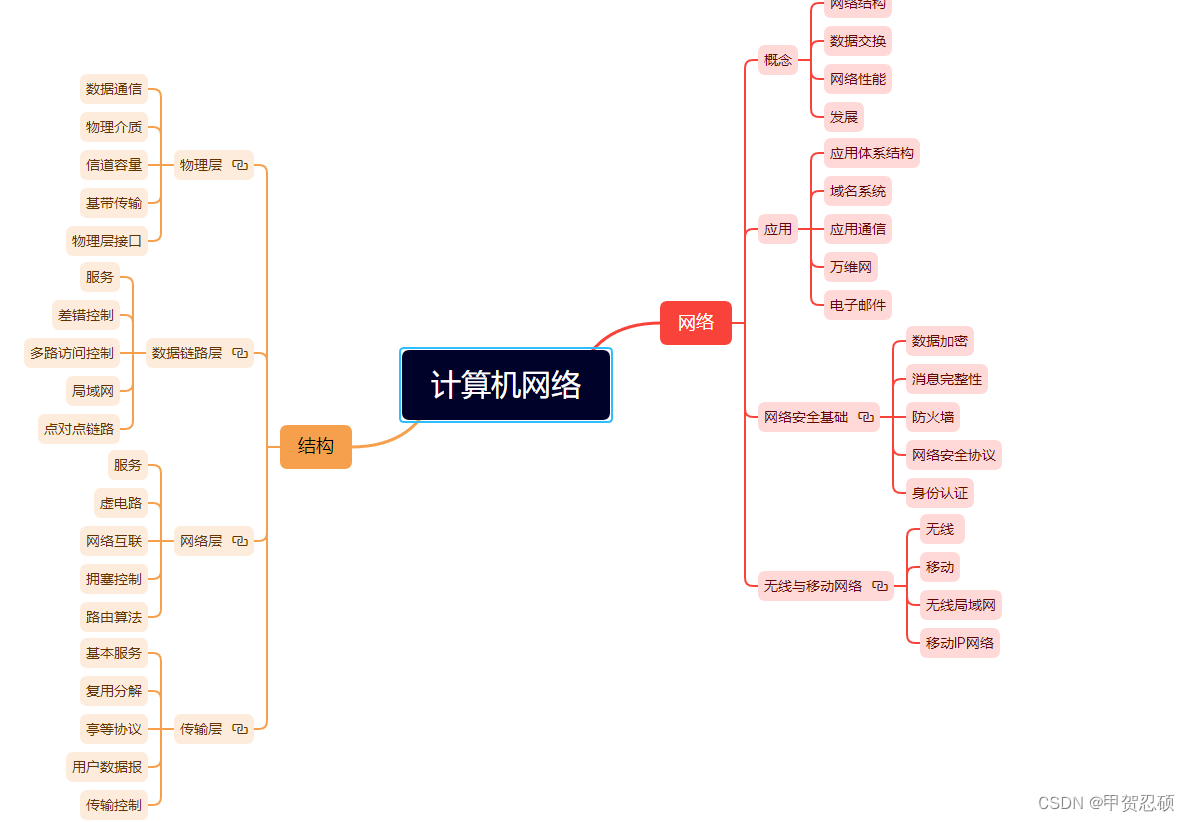

一计算机网络

二常见问题总结

1.报文交换和分组交换的优劣

报文交换和分组交换都是计算机网络中的数据传输方式,它们各有优劣。

报文交换的优点:

1.传输效率高:在传输大量数据时,报文交换比分组交换更加高效。

2.数据完整性:报文交换保证了数据的完整性,因为每个报文都在传输前进行了检查。

3.不需要缓存:报文交换不需要缓存,因为数据一次性发送。

报文交换的缺点:

1.延迟高:报文交换的延迟时间比分组交换更长。

2.传输质量差:由于网络环境的不稳定性,报文交换会导致数据的传输质量下降。

分组交换的优点:

1.传输效率高:分组交换可以同时传输多个分组,提高了传输效率。

2.数据灵活性:分组交换可以将大的数据包分割成小的分组,提高了数据的灵活性。

3.适应性强:分组交换可以适应不同的网络环境和不同的传输需求。

分组交换的缺点:

1.传输延迟高:分组交换需要对数据进行分割和重组,因此传输延迟比报文交换更高。

2.数据安全性差:分组交换中的分组可以被拦截或篡改,因此数据的安全性较差。

3.需要缓存:分组交换需要缓存,因为数据是分段传输。

2.什么是本地域名服务器

任何一台主机在网络地址配置时,都会配置一个域名服务器作为默认域名服务器,这个默认域名服务器通常称为本地域名服务器,是主机进行域名查询过程中首先被查询的域名服务器。

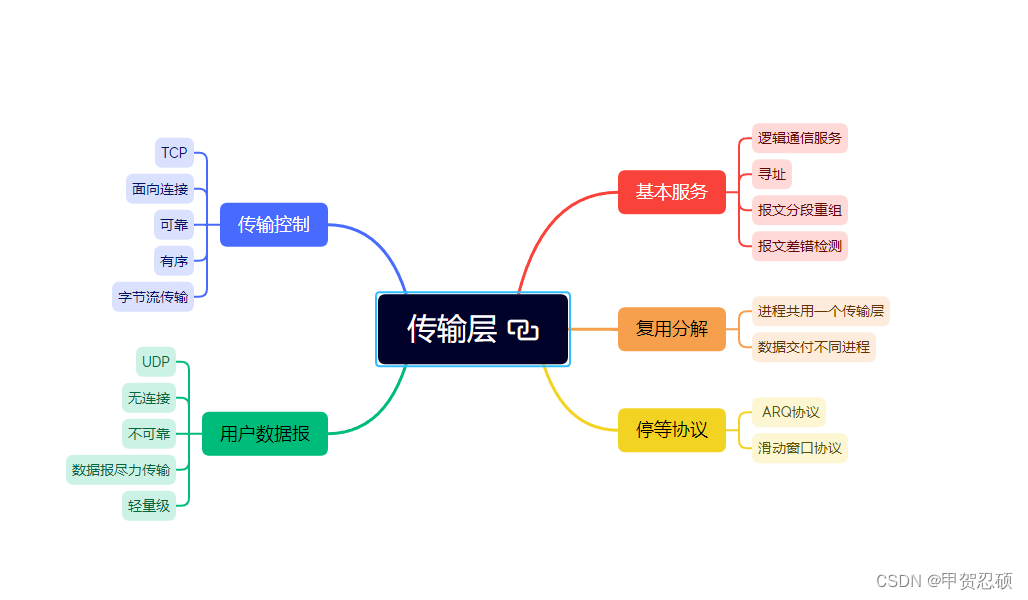

3.TCP如何实现拥塞控制

CP会为每条连接维护一个拥塞窗口来限制可能在端对端间传输的未确认分组总数量。这类似TCP流量控制机制中使用的滑动窗口。TCP在一个连接初始化或超时后使用一种“慢启动”机制来增加拥塞窗口的大小。它的起始值一般为最大分段大小Maximum segment size,MSS)的两倍,虽然名为“慢启动”,初始值也相当低,但其增长极快:当每个分段得到确认时,拥塞窗口会增加一个MSS,使得在每次往返时间(round-trip time,RTT)内拥塞窗口能高效地双倍增长。

当拥塞窗口超过慢启动阈值(ssthresh)时,算法就会进入一个名为“拥塞避免”的阶段。在拥塞避免阶段,只要未收到重复确认,拥塞窗口则在每次往返时间内线性增加一个MSS大小。

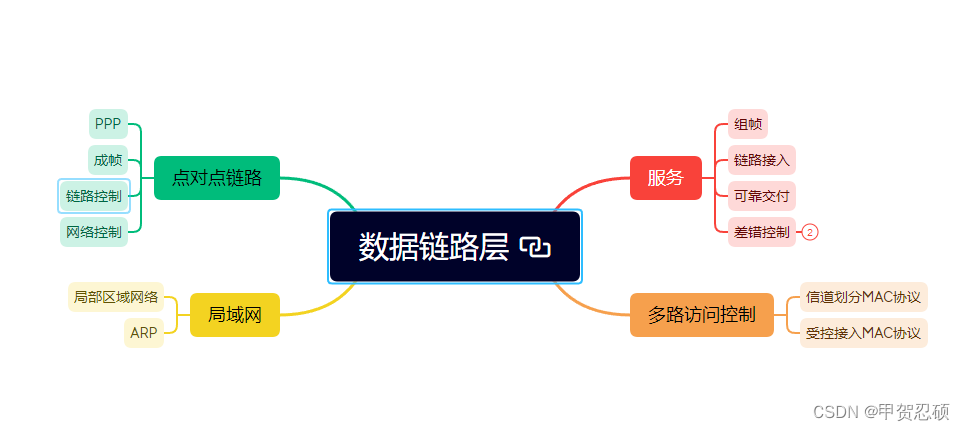

4.差错控制的作用?

差错控制在数字通信中利用编码方法对传输中产生的差错进行控制,以提高传输正确性和有效性的技术。通过发现数据传输中的错误,采取相应的措施减少数据传输错误。

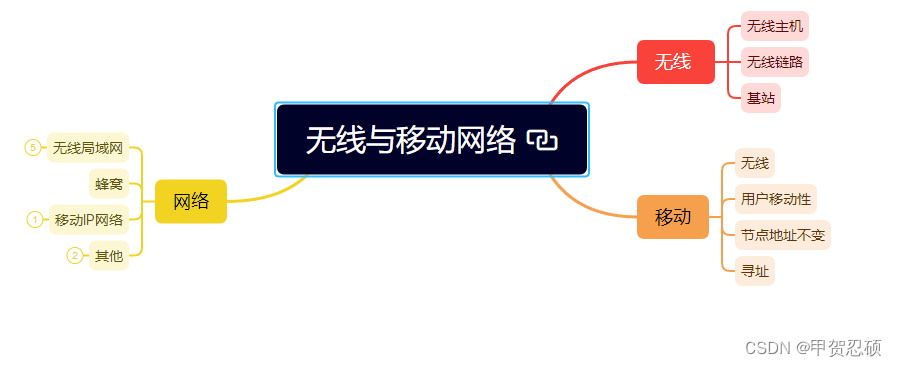

5.网络安全典型威胁有哪些?

• 窃取机密信息。例如,通过物理搭线、接收辐射信号、信息流监视、会话劫持、冒名顶替、管理缺陷和后门等多种形式窃取机密信息。

• 非法访问。通过伪装、IP欺骗、越权操作、重演、盗用账号、破译口令等各种手段非法讹用或篡改网络信息。

• 恶意攻击。通过拒绝服务攻击、邮件炸弹和垃圾邮件、木马程序、篡改网页等破坏行为中断网络服务功能,或者破坏系统资源。

• 各种不同目的的黑客攻击。

• 计算机病毒。这是一种可以渗透到系统软硬件内部并能进行传播的有害程序。

• 散布和传播有害社会、有害个人、有害集体、有害国家的不良信息资源。

• 信息战。所谓信息战是指使用信息或信息系统的攻击和防御体系,以利用、恶化、摧毁对手的信息和信息系统为目的,同时保障自身信息和信息系统安全的信息对抗。

• 利用各种手段偷窃和破坏网络上的物理设备和基础设施。

二思维导图

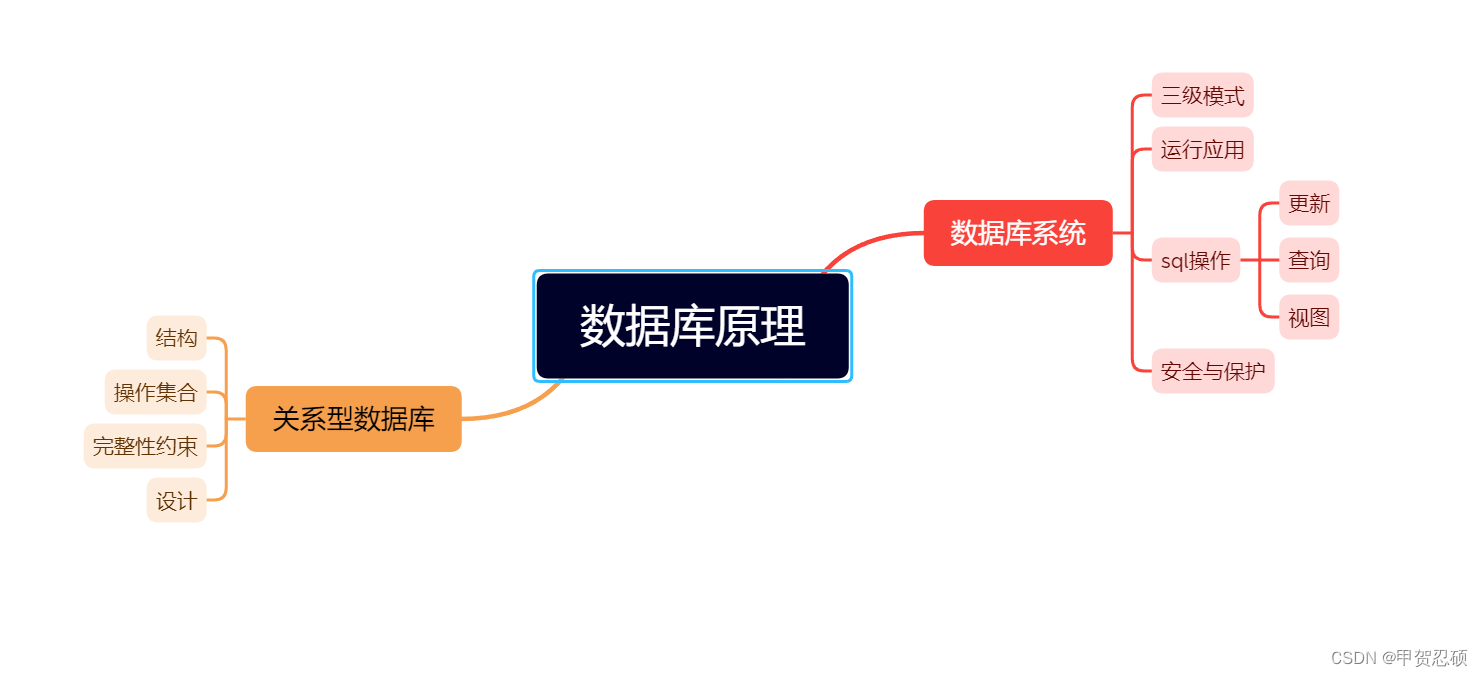

一数据库原理

二常见问题

1.数据库系统三级模式、两层映像的含义是什么

数据库系统中的三级模式和两层映像是指数据库系统中的三级模式结构和数据在不同层次之间的映射关系。

三级模式指的是数据库系统中的三个层次:外模式、概念模式和内模式。外模式是用户能够看到和使用的部分,它是用户视图的集合。概念模式是数据库的全局逻辑结构,它描述了整个数据库的结构和约束条件。内模式是数据库的物理存储结构,它描述了数据在磁盘上的存储方式和数据存储的细节。

两层映像指的是外模式和概念模式之间的映像关系,以及概念模式和内模式之间的映像关系。外模式和概念模式之间的映像关系是指外模式中的数据如何映射到概念模式中的数据,概念模式和内模式之间的映像关系是指概念模式中的数据如何映射到内模式中的数据。

通过三级模式和两层映像的设计,数据库系统可以实现数据的逻辑独立性和物理独立性。逻辑独立性指的是数据库的概念模式可以独立于外模式和内模式进行修改,而不会影响到外模式和内模式的使用。物理独立性指的是数据库的内模式可以独立于概念模式和外模式进行修改,而不会影响到概念模式和外模式的使用。

2.一、二、三、BCNF这四种范式区别在哪

一、二、三、BCNF是数据库设计中的四种范式,它们分别代表了不同的规范化程度。下面是它们的区别:

1NF(第一范式):确保每个列都是原子性的,即每个列都只包含一个值。如果一个列中包含多个值,就需要将其拆分成多个列。

2NF(第二范式):在满足1NF的基础上,消除非主键列对主键的部分函数依赖。也就是说,每个非主键列都必须完全依赖于主键,而不能只依赖于主键的一部分。

3NF(第三范式):在满足2NF的基础上,消除非主键列对主键的传递依赖。也就是说,如果一个非主键列依赖于另一个非主键列,那么就需要将其拆分成两个表。

BCNF(巴斯-科德范式):在满足3NF的基础上,消除主键对非主键列的部分和传递依赖。也就是说,每个非主键列都必须完全依赖于主键,而不能只依赖于主键的一部分。如果存在这样的依赖关系,就需要将其拆分成两个表。

总的来说,一、二、三、BCNF都是为了减少数据冗余和提高数据的一致性和完整性。随着范式的逐渐提高,设计出来的数据库结构会越来越规范化,但也会越来越复杂,需要在设计时考虑到实际的业务需求和性能要求。

二思维导图

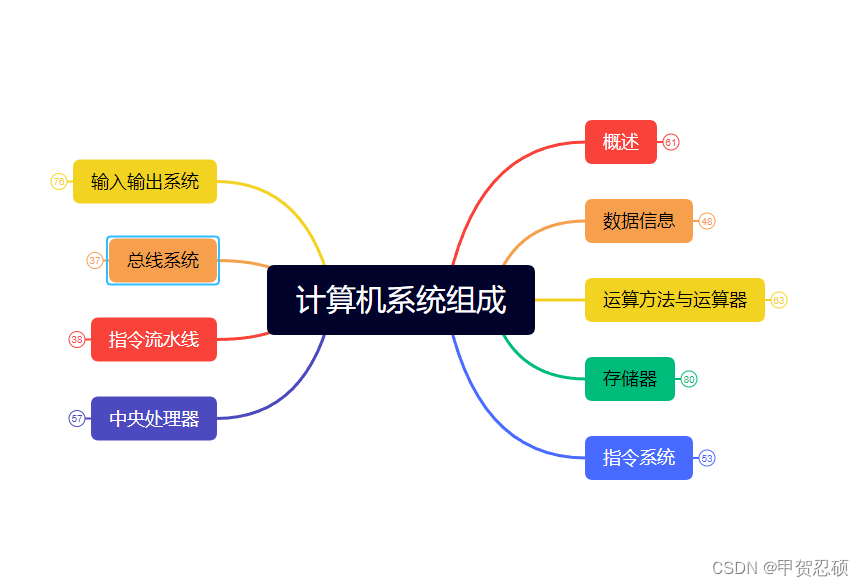

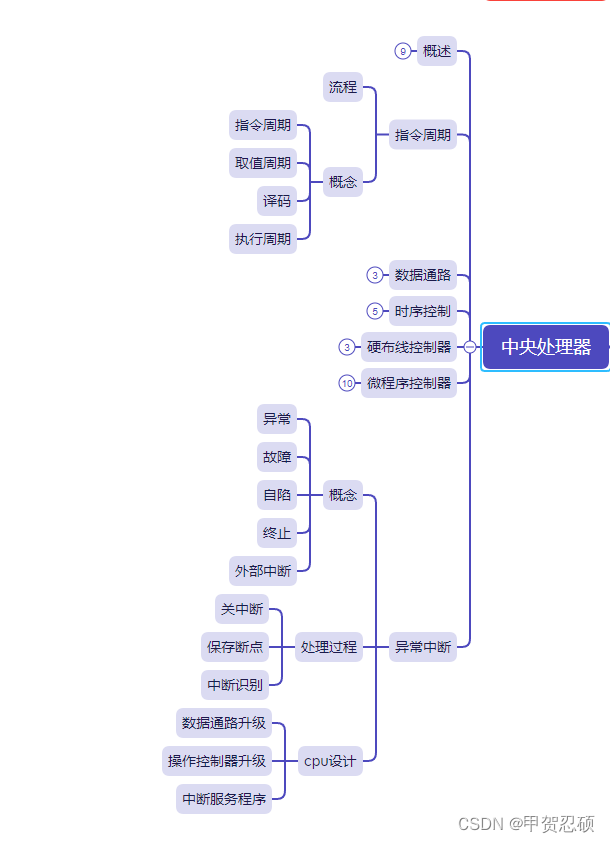

一计算机组成

二常见问题

1.计算机的结构?

计算机的结构可以按照功能划分为五个部分:运算器、控制器、存储器、输入设备和输出设备,这五个部分共同构成了计算机的基本结构。

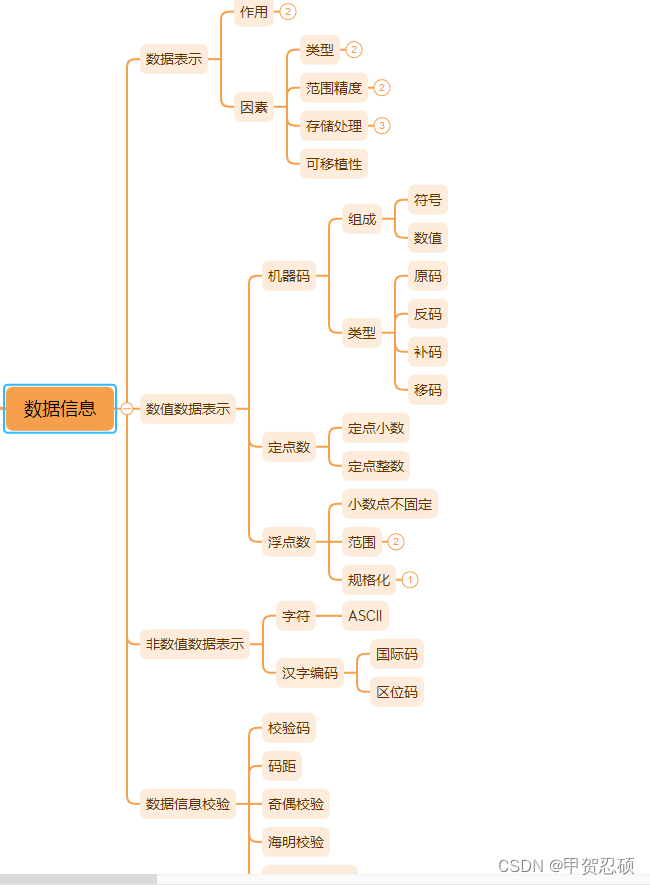

2.数值数据表示方式?

-

二进制补码表示法:在计算机中,数字都是使用二进制来表示的。二进制补码是一种表示负数的方法,它的基本思想是用最高位表示符号位,0表示正数,1表示负数,其他位表示数值大小。在补码表示法中,负数的补码是将该数的绝对值的二进制表示取反再加1。例如,十进制数-5的二进制补码为11111011。

-

浮点数表示法:浮点数表示法用于表示实数,包括小数和科学计数法表示的数值。浮点数通常由两个部分组成:尾数和指数。尾数表示数值的大小,指数表示数值的范围。计算机通常使用IEEE浮点数标准来表示浮点数,其中单精度浮点数使用32位表示,双精度浮点数使用64位表示。

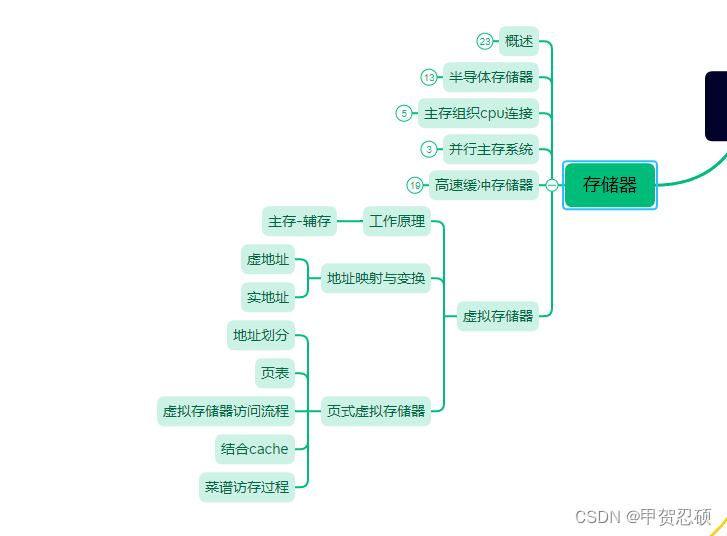

3. 什么是半导体存储器,常见的半导体有那些,有什么优点?

半导体存储器是一种电子数字存储器,它由半导体材料制成,用于在计算机中存储数据。半导体存储器相对于传统的磁性存储器(如硬盘、软盘)来说,具有更快的读写速度、更低的能耗和更小的体积。

常见的半导体存储器有: -

随机存取存储器(RAM):可以随机读写数据,速度非常快,但是它的数据在电源关闭后就会消失,因此需要不断地进行刷新来保持数据的有效性。

-

只读存储器(ROM):用于存储不需要修改的固定数据,如计算机的BIOS程序和启动代码等。

-

闪存存储器(Flash Memory):可以随机读写数据,与RAM类似,但它的数据可以在断电后保持不变,因此常用于存储操作系统、应用程序和用户数据等。

半导体存储器的优点是速度快、耗能低、可靠性高、体积小等,因此已经广泛应用于计算机、移动设备、数码相机等电子产品中。二思维导图

2169

2169

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?