cyberdefenders----恶意软件流量分析 1

防守更聪明,而不是更难

0x01 前言

CyberDefenders 是一个蓝队培训平台,专注于网络安全的防御方面,以学习、验证和提升网络防御技能。使用cyberdefenders的题目来学习恶意流量取证,题目来自真实环境下产生的流量,更有益于我们掌握取证的流程和相关工具的使用,学习攻击者的攻击思路以便于防御者给出更好的解决办法。

0x02 题目简介

题目链接:恶意软件流量分析 1

解压密码:cyberdefenders.org

通过对给出的流量包进行分析回答下面1-12的相关问题

0x03 解题过程

0x03_1 被感染的 Windows 虚拟机的 IP 地址是什么?

解题

方法一:使用wireshark分析

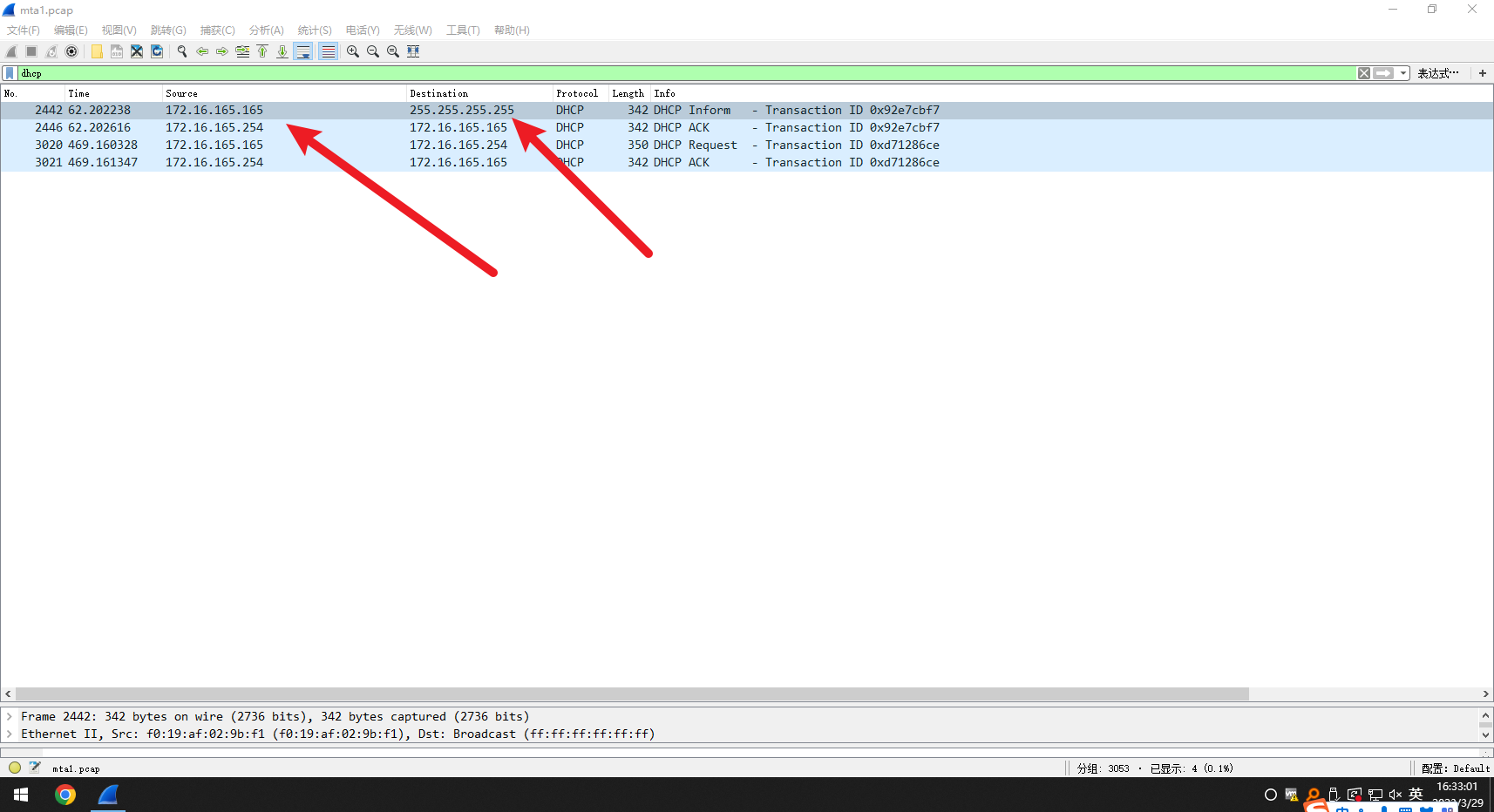

因为题目问的是被感染的Windows 虚拟机的IP地址,所以使用wireshark将流量包打开,检索dhcp流。

方法二:使用可视化流量分析网站对流量包进行分析

1.打开流量包分析网站将流量包载入

2.查看network选项,发现仅有一个172开头的ip,其他都是来自外部网站的或者DNS服务器、广播地址的ip,所以172.16.165.165为虚拟机的ip

答案

被感染的Windows 虚拟机的IP地址为:172.16.165.165

0x03_2 被感染的 Windows VM 的主机名是什么?

解题

通过点击wireshark过滤的信息后,我们下拉可以发现host name 的字段

答案

被感染的 Windows VM 的主机名是:K34EN6W3N-PC

0x03_3 受感染虚拟机的 MAC 地址是什么?

解题

同上题,172.16.165.165为source ip ,我们点击进入wireshark过滤后的信息,发现Client MAC address的字段

答案

受感染虚拟机的 MAC 地址是:f0:19:af:02:9b:f1

0x03_4 受感染网站的 IP 地址是什么?

解题

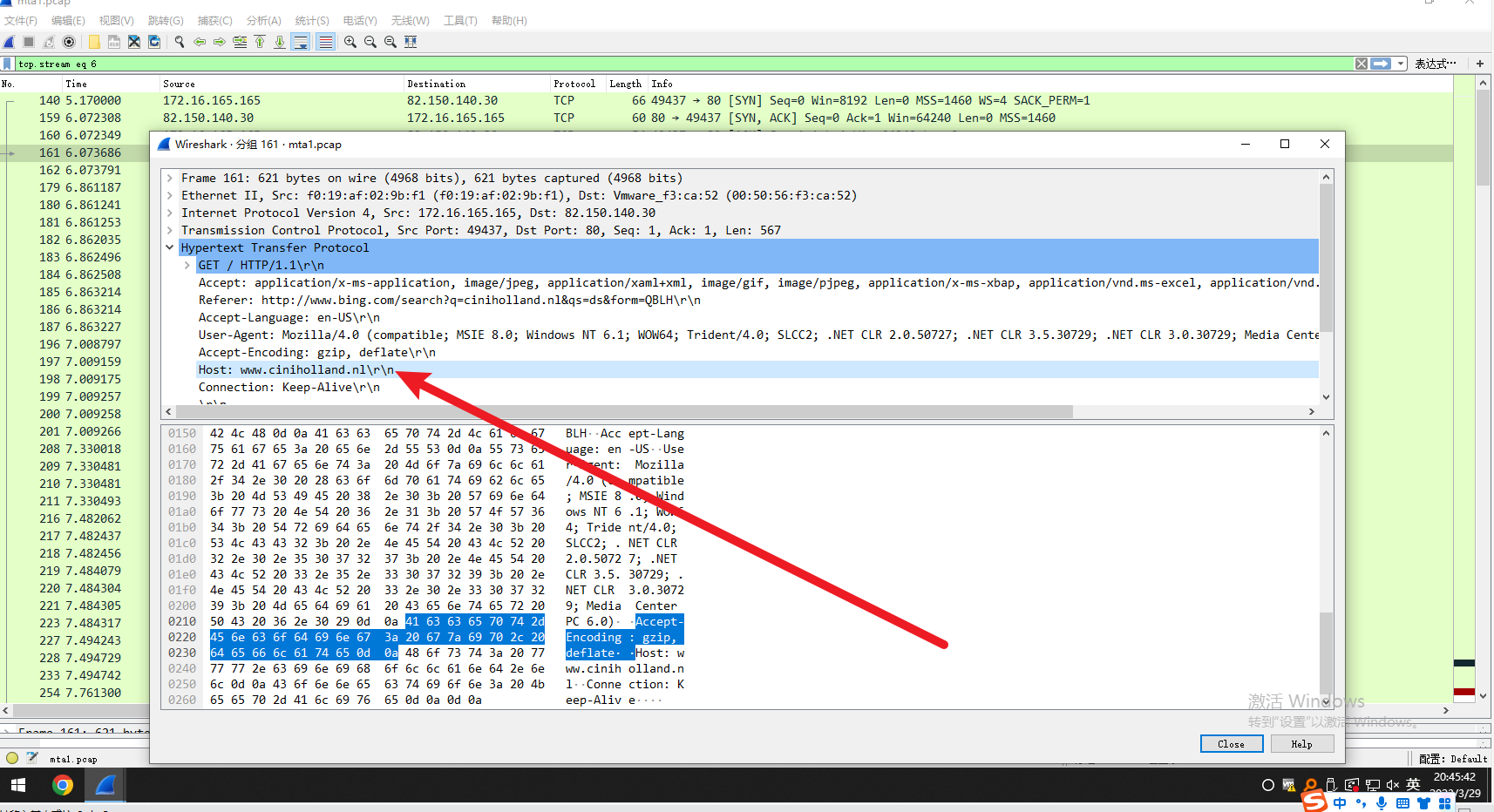

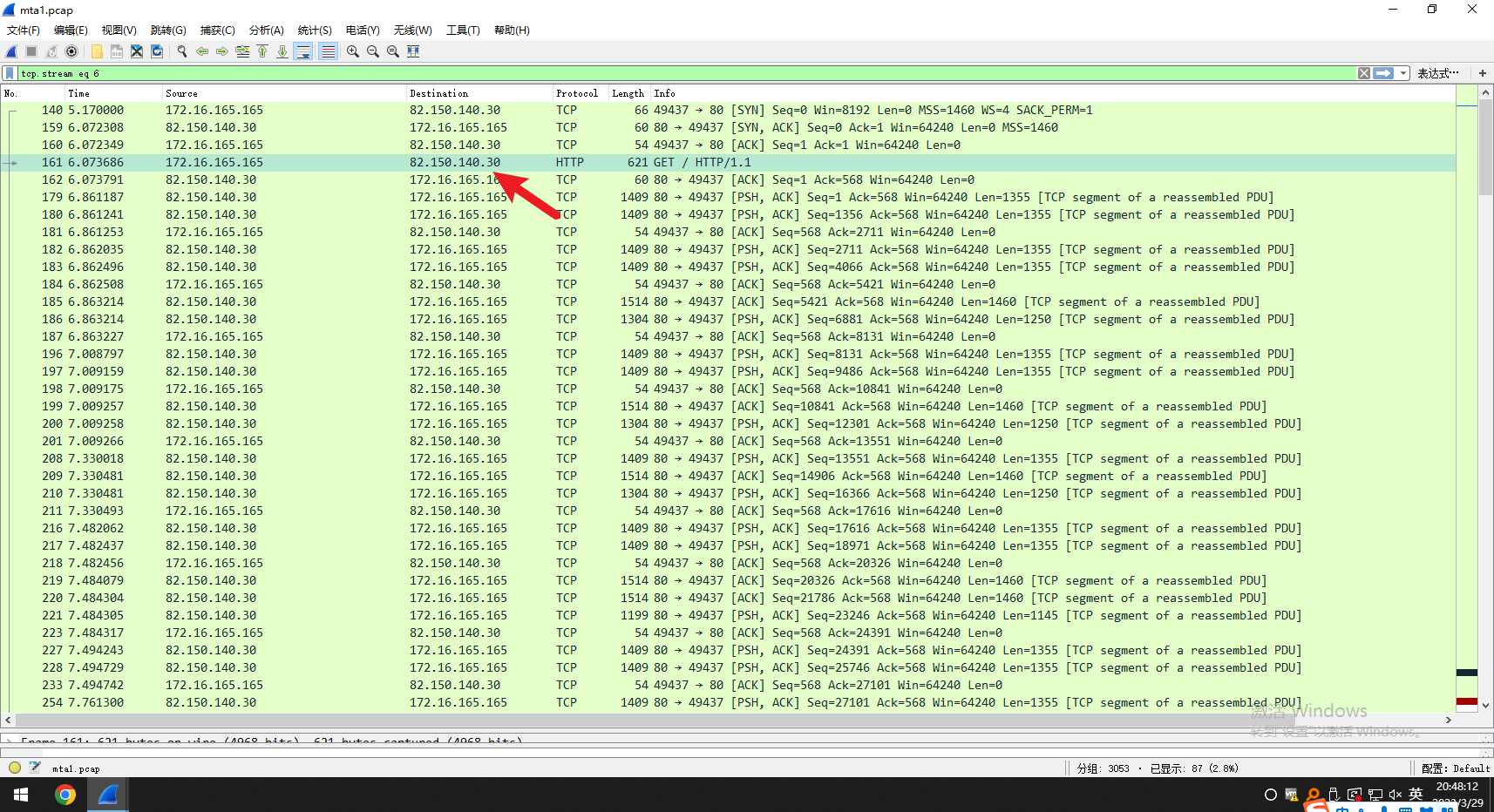

1.追踪http流,检查包发现第二个GET 请求包,查看内容发现这个包中进行了重定向操作,重定向到24cXXXXXXXXX这个网站,所以受感染的是这个网站。

查看内容,发现重定向内容

这个受感染网站为www.cinhlxxaaasand.nl

IP地址为82.150.140.30

答案

受感染网站IP地址为82.150.140.30

0x03_5 受感染网站的 FQDN 是什么?

解题

由上题可知受感染网站的 FQDN为:www.cixxchlxxxnd.nl

答案

受感染网站的 FQDN为:www.cinxxhxxxxnd.nl(进行了打码)

0x03_6 传送漏洞利用工具包和恶意软件的服务器的 IP 地址是什么?

解题

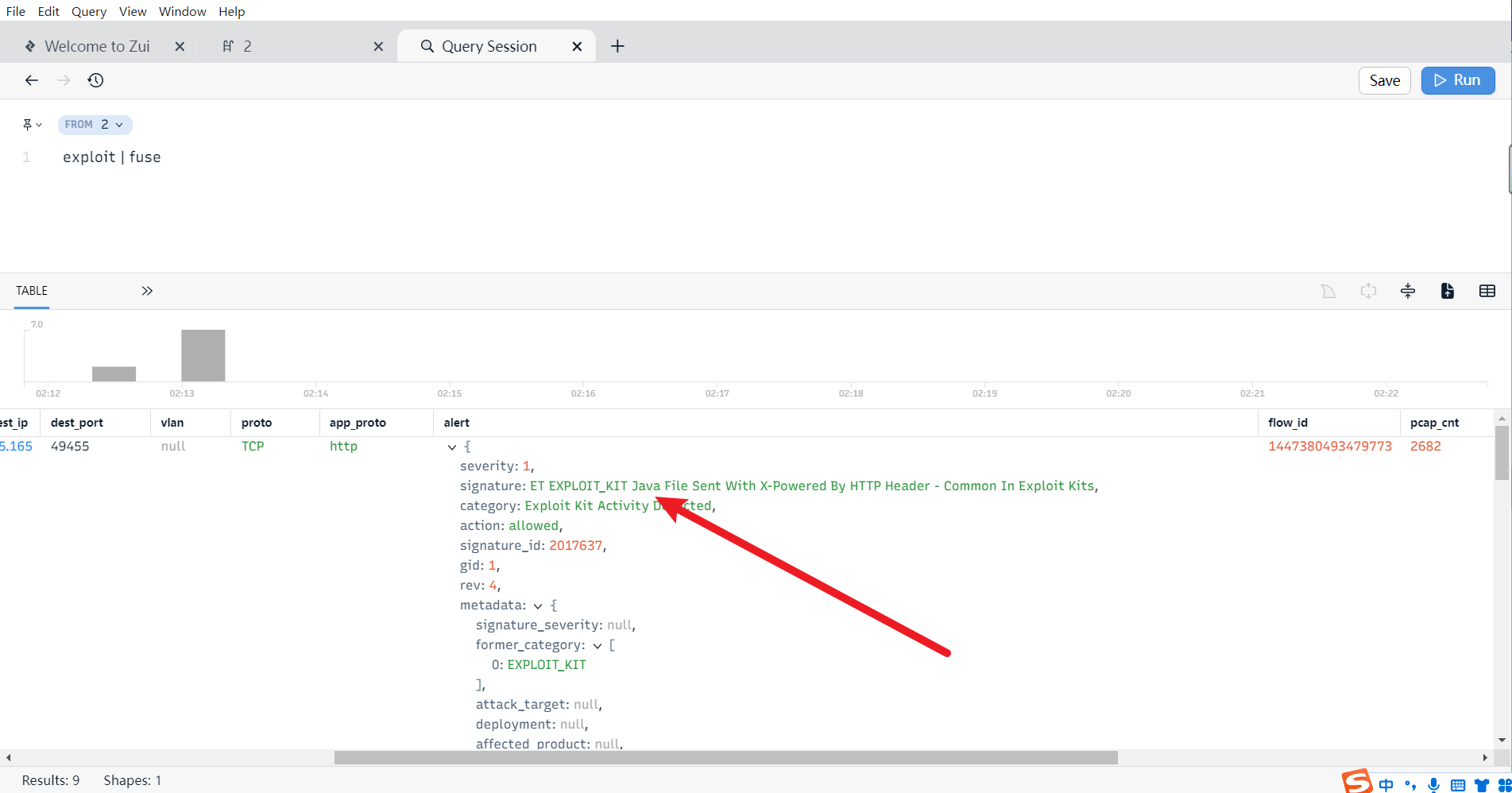

1.使用brim搭配zui进行分析,输入命令以下命令过滤利用(exploit)事件,得到利用漏洞的服务器的ip

exploit | fuse

答案

传送漏洞利用工具包和恶意软件的服务器的 IP 地址是:37.200.69.143

0x03_7 传送漏洞利用工具包和恶意软件的 FQDN 是什么?

解题

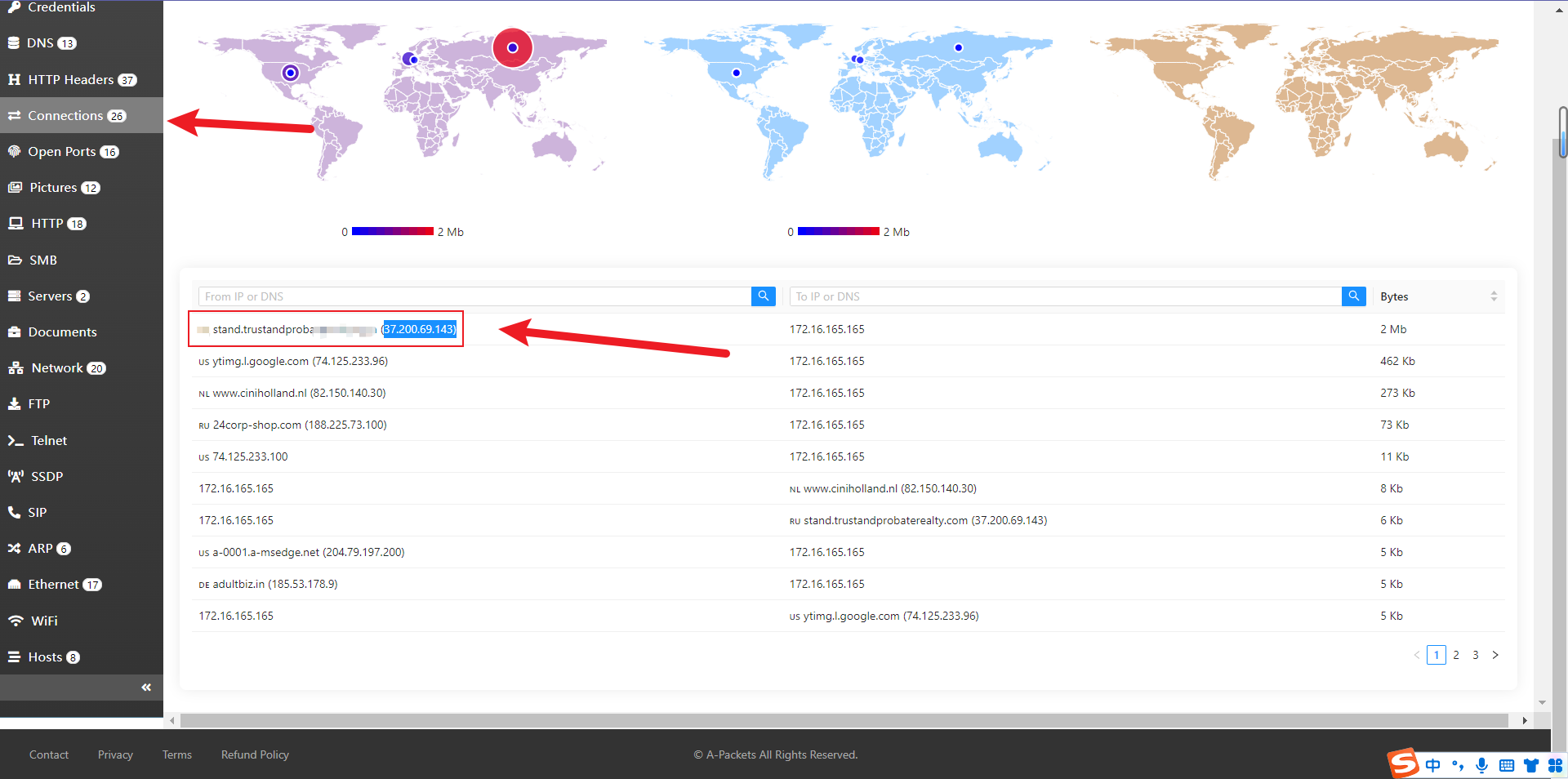

1.使用在线流量包分析网站查看传送漏洞利用工具包和恶意软件的IP为37.200.69.143所对应的FQDN

答案

传送漏洞利用工具包和恶意软件的 FQDN是:stand.trustandshsojjdnkmlobaterealty.com

0x03_8 指向漏洞利用工具包 (EK) 登录页面的重定向 URL 是什么?

解题

从题目四在分析受感染的网站时,我们发现了重定向的网站为:http://24xxnwmsnn.com

答案

指向漏洞利用工具包 (EK) 登录页面的重定向 URL 是:http://24xxnwmsnn.com

0x03_9 除了 CVE-2013-2551 IE exploit 之外,EK 还针对另一个以“J”开头的应用程序。提供完整的应用程序名称。

解题

1.打开brim和zui输入exploit查看alert属性发现J开头的应用程序为Java

答案

EK 还针对另一个以“J”开头的应用程序,完整的应用程序名称为:Java

0x03_10 有效载荷交付了多少次?

解题

1.使用vt发现检测到三个威胁的木马程序,所以进行了3次有效载荷交付

答案

有效载荷交付了3次

0x03_11 受感染的网站有一个带有 URL 的恶意脚本。这个网址是什么?

解题

1.从题目四在分析受感染的网站时,带有 URL 的恶意脚本的网站为:http://24xxnwmsnn.com

2.使用VT对这个网站进行检测,发现很多威胁,说明推测是正确的

答案

带有 URL 的恶意脚本的网站为:http://24xxnwmsnn.com

0x03_12 提取两个漏洞利用文件的 MD5 文件哈希值?(逗号分隔)

解题

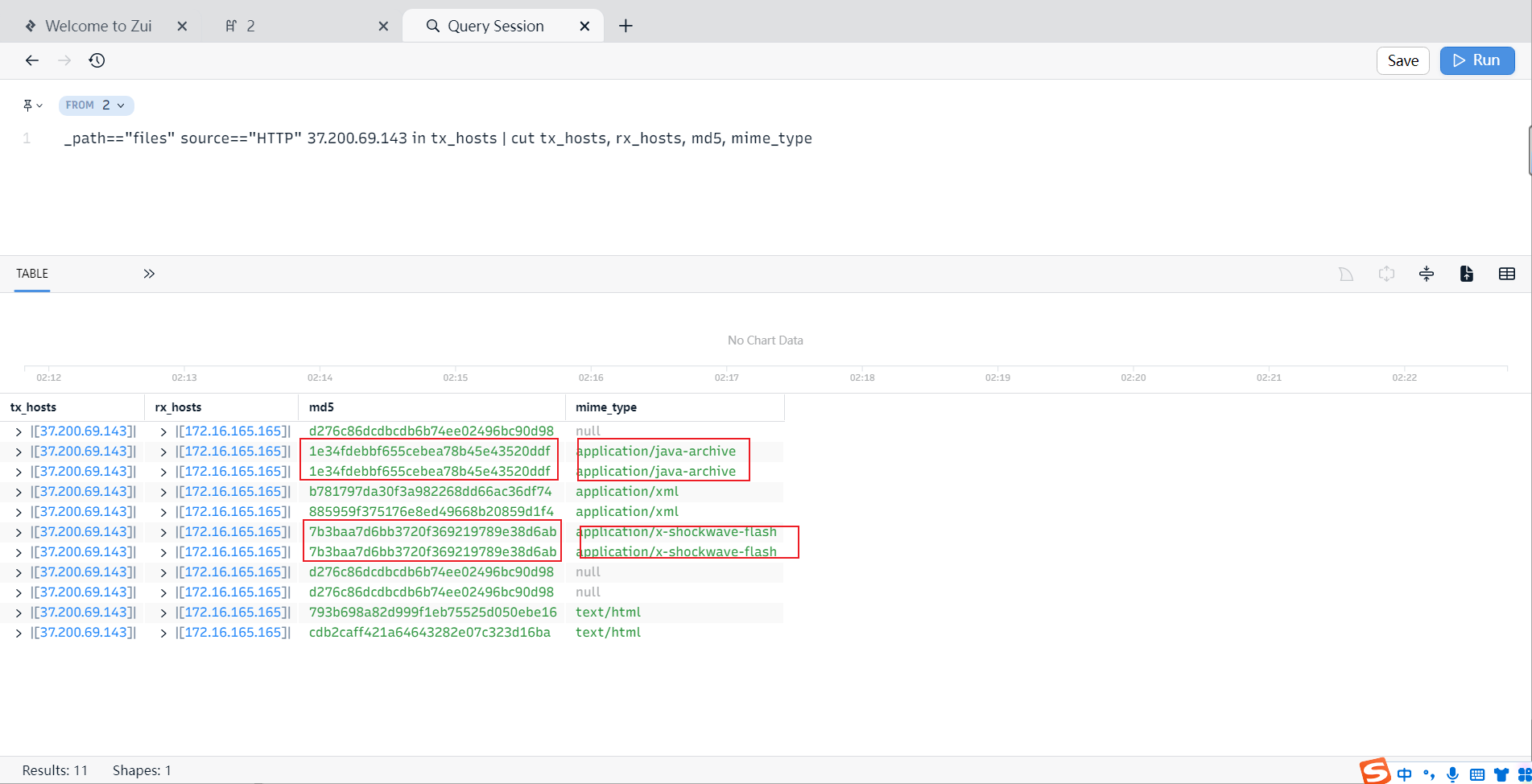

1.使用brim输入以下命令

_path=="files" source=="HTTP" 37.200.69.143 in tx_hosts | cut tx_hosts, rx_hosts, md5, mime_type

2.看到application/java-archive为java漏洞以及application/x-shockwave-flash为flash漏洞利用文件,所以证明是漏洞利用文件

答案

提取两个漏洞利用文件的 MD5 文件哈希值为:1e34fdebbf655cebea78b45e43520ddf,7b3baa7d6bb3720f369219789e38d6ab

663

663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?