数据链路层

实作一 熟悉 Ethernet 帧结构

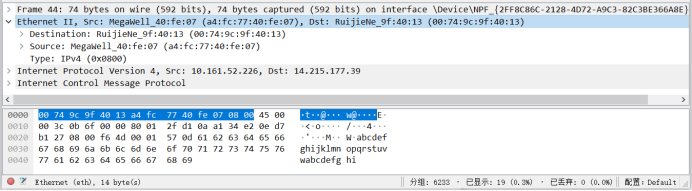

设置过滤器 ip.addr == 10.161.52.226 and icmp -> ping www.baidu.com -> 选取任一数据包

发现Wireshark中Ethernet帧由目的mac(00 74 9c 9f 40 13)、源mac(a4 fc 77 40 fe 07)和IP类型(0800)组成。

问题:

你会发现 Wireshark 展现给我们的帧中没有校验字段,请了解一下原因。

- Wireshark中Ethernet帧结构如上所示,发现并没有FCS,这是因为Wireshark 在抓包前就已经去掉前导同步码、帧开始分界符、FCS等等,然后进行校验,如果正确则进行捕获即抓包。

实作二 了解子网内/外通信时的 MAC 地址

1.ping子网内计算机192.168.43.222,设置过滤器 ip.addr == 192.168.43.50 and icmp (只获取跟本机有关的数据包) -> ping 192.168.43.222 (同一子网下计算机)

抓取包如下:

查看编号17和18的包查看目的MAC地址和源MAC地址

发现发出帧目的MAC地址和返回帧源MAC地址相同,均为a0-51-0b-5d-e5-a3,且正好就是同一子网下计算机的MAC地址

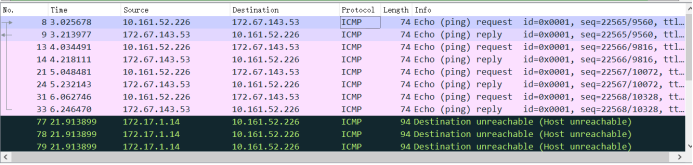

2.ping qige.io,设置过滤器 ip.addr == 10.161.52.226 and icmp (只获取跟本机有关的数据包) -> ping qige.io (子网外)

抓取包如下:

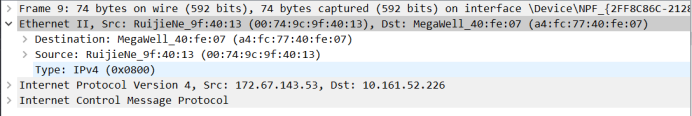

查看编号8和9的包查看目的MAC地址和源MAC地址

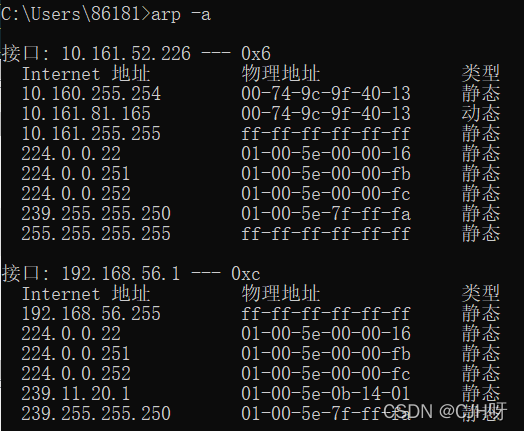

发现发出帧目的MAC地址和返回帧源MAC地址相同,均为00-74-9c-9f-40-13,然后我们查表可得

我们发现该MAC地址对应的IP地址为10.160.255.254即网关,即该MAC地址为网关MAC地址

3.ping www.cqjtu.edu.cn,设置过滤器 ip.addr == 10.161.52.226 and icmp (只获取跟本机有关的数据包) -> ping www.cqjtu.edu.cn (子网外)

本文详细介绍了使用Wireshark进行网络实验,包括数据链路层的Ethernet帧结构、子网内/外通信的MAC地址、ARP解析过程,以及网络层的IP包结构、分段与重组、TTL事件。在传输层探讨了TCP和UDP段结构以及TCP建立和释放连接的过程。应用层涉及DNS解析和HTTP请求与应答。通过实验揭示了网络通信中的关键细节和原理。

本文详细介绍了使用Wireshark进行网络实验,包括数据链路层的Ethernet帧结构、子网内/外通信的MAC地址、ARP解析过程,以及网络层的IP包结构、分段与重组、TTL事件。在传输层探讨了TCP和UDP段结构以及TCP建立和释放连接的过程。应用层涉及DNS解析和HTTP请求与应答。通过实验揭示了网络通信中的关键细节和原理。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2254

2254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?