BadStore

靶机下载地址:https://www.vulnhub.com/entry/badstore-123,41/

信息收集

- 对目标机器的ip进行探测,获取服务器的基本信息

- 对开启的服务进行初步的查看,首先是web服务器,访问其80,443端口.

发现其页面结构有一个搜索功能,以及登陆注册功能.猜测可以进行sql注入,不过只能注册为普通用户,商户账户只能登陆.

对网站目录进行爆破,寻找后台界面和敏感信息

发现敏感文件暴露了供应商账户的信息(猜测为账户id和密码)

未发现后台页面,那么web服务器这边就只有尝试看供应商账户登陆了

对获取到的账户密码进行解码,并测试登陆,全部失败,登陆需要邮箱

| 1001 | am9ldXNlci9wYXNzd29yZC9wbGF0bnVtLzE5Mi4xNjguMTAwLjU2DQo= | joeuser/password/platnum/192.168.100.56 |

| 1002 | a3JvZW1lci9zM0NyM3QvZ29sZC8xMC4xMDAuMTAwLjE= | kroemer/s3Cr3t/gold/10.100.100.1 |

| 1003 | amFuZXVzZXIvd2FpdGluZzRGcmlkYXkvMTcyLjIyLjEyLjE5 | janeuser/waiting4Friday/172.22.12.19 |

| 1004 | a2Jvb2tvdXQvc2VuZG1lYXBvLzEwLjEwMC4xMDAuMjA= | kbookout/sendmeapo/10.100.100.20 |

信息汇总

| ip | 192.168.187.142 |

| 系统 | ubuntu |

| 80 | Apache httpd 1.3.28 ((Unix) mod_ssl/2.8.15 OpenSSL/0.9.7c) |

| sql注入 | |

| 敏感信息商户泄露 | |

| 提供用户注册功能 | |

| 3306 | MySQL 4.1.7-standard |

获取权限

-

尝试在商品搜索框寻找sql注入

发现注入点,进行脱库

当前权限只能查看一个商品信息表

-

注册用户,测试登陆时是否存在POST类型的sql注入

但是权限仍然不足,只能查看商品信息表

-

经过zap扫描发现还有一个sql注入点

权限还是不够

-

在注册用户时 发现注册用户的角色是可以选择的,尝试直接注册管理员账户 失败,登陆后和普通用户没有区别

-

发现在未登陆状态下,可以直接通过用户名进行修改密码

尝试对可能的admin管理员进行重置密码

成功找到admin用户管理界面

-

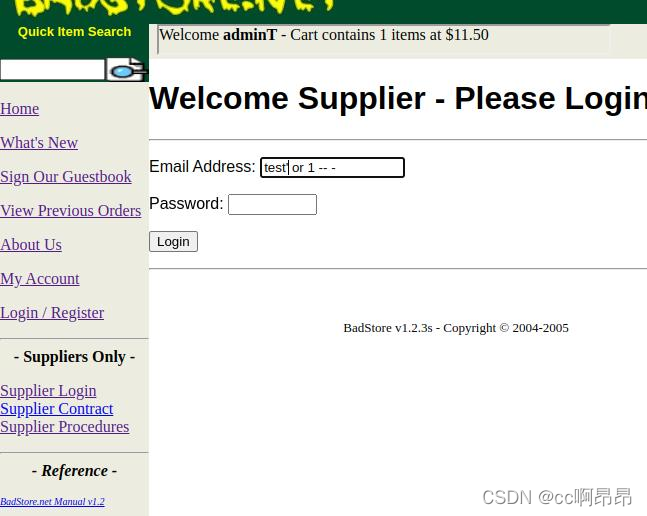

测试万能密码,发现可以直接登陆

发现一个图片马的上传位置

直接上一个图片马

失败,找不到利用的地方 -

直接对服务器本身发起暴力攻击,已知目标服务器mysql版本

发现空密码可以直接登陆

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?