1.考点在于数据库系统管理,转本的话会考的难一些的

DBMS、DBS、DB

2.考点在于数据库的基本运算,也就是交、并、补、投影、连接,还有广义笛卡尔积

投影:不就是select语句吗?从表中选择一些属性组成新的关系

笛卡尔积:

连接:从两个关系的笛卡尔积中选取属性间满足一定条件的元组

连接可以分为:

内连接:两个关系R、S的笛卡尔积限制了一些条件,抛弃R、S中公共属性值不存在相等的元组;

等值连接、非等值连接

外连接:没有抛弃R、S中公共属性值不存在相等的元组;左外连接、右外连接、全连接

交叉连接(笛卡尔积)

自然连接(Natural join)是一种特殊的等值连接,它要求两个关系中进行比较的分量必须是相同的属性组,并且在结果中把重复的属性列去掉。而等值连接并不去掉重复的属性列。

3.记住就好了,最小的单位是二进制位,基本单位是字节

4.考点在于指令结构下的RISC和CISC,CISC:计算机的指令系统比较丰富,有专用指令来完成特定的功能。因此,处理特殊任务效率较高。RISC: 机器更适合于专用机,X现在的大部电脑都是用的这个

5.考点在于SISC(小型计算机系统接口),常用于服务器中是一种类似于SATA的接口但是较之于SATA而言速度快、可靠性高、多使用SCSI接口、可支持热插拔

6.考点在于软件重构、继承、复用、

软件重构:在不改变软件的功能和外部可见性的情况下,改进已经写好的软件的设计,改善软件的结构,提高软件的清晰性、可扩展性和可重用性而对其进行的改造

软件继承: 其实质是如何从已存在的类构造新类,即让新类继承已存在的类拟达到最大程度的重用

软件复用(SoftWare Reuse):是将已有软件的各种有关知识用于建立新的软件

7.考点在于信息安全,信息安全的几个阶段:通信保密阶段、信息安全阶段、安全保障阶段、

国家质量技术监督局标准规定了计算机信息系统安全保护能力的五个等级:

~~

第一级:用户自主保护级

第二级:系统审计保护级

第三级:安全标记保护级

第四级:结构化保护级

第五级:访问验证保护级

下图信息安全简史

补充一点关于Windows的基本操作内容:Windows的任务栏组成开始按钮、快速启动区、应用程序区、托盘区

8.考点在于汉字的机内码,

汉字的表示方式:

A.输入编码:输入编码、拼音码、字形编码

B.汉字内码

C.汉字字模码

~~~~~~

汉字内码是用于汉字信息的存储、交换、检索等操作的机内代码,一般采用两个字节表示。英文字符的机内代码是七位的ASCII码,当用一个字节表示时,最高位为“0”。为了与英文字符能相互区别,汉字机内代码中两个字节的最高位均规定为“1”。例如,汉字操作系统CCDOS中使用的汉字内码是一种最高位为 “1”的两字节内码。

有些系统中字节的最高位用于奇偶校验位,这种情况下用三个字节表示汉字内码。

9.考点在于网路安全的基本概念,A选项正确的表述是:网络安全解决的是数据保密和认证的问题

认证:信息认证和用户认证,这个概念记住就好了

10.考点在于ICMP(因特网报文控制协议),

除此之外,还有:IP层协议属于不可靠的协议,IP层并不关系数据是否发送到了对端,TCP通过确认机制来保证数据传输的可靠性,在比较早的时候使用的是send–wait–send的模式,其实这种模式叫做stop-wait模式,发送数据方在发送数据之后会启动定时器,但是如果数据或者ACK丢失,那么定时器到期之后,收不到ACK就认为发送出现状况,要进行重传

提到网络协议就会不得不说三次握手了,不过做题没错,需要的时候百度吧 --_–

11.考点在于以太网的CMDA的经典算法,

银行家算法实列:是一个避免死锁(Deadlock)的经典算法,这个算法的核心在于对操作系统的安全性的判断

#include<STRING.H>

#include<stdio.h>

#include<stdlib.h>

#include<CONIO.H>/*用到了getch()*/

#defineM5/*进程数*/

#defineN3/*资源数*/

#defineFALSE0

#defineTRUE1

/*M个进程对N类资源最大资源需求量*/

intMAX[M][N]={{7,5,3},{3,2,2},{9,0,2},{2,2,2},{4,3,3}};

/*系统可用资源数*/

intAVAILABLE[N]={10,5,7};

/*M个进程已分配到的N类数量*/

intALLOCATION[M][N]={{0,0,0},{0,0,0},{0,0,0},{0,0,0},{0,0,0}};

/*M个进程已经得到N类资源的资源量*/

intNEED[M][N]={{7,5,3},{3,2,2},{9,0,2},{2,2,2},{4,3,3}};

/*M个进程还需要N类资源的资源量*/

intRequest[N]={0,0,0};

voidmain()

{

inti=0,j=0;

charflag;

voidshowdata();

voidchangdata(int);

voidrstordata(int);

intchkerr();

showdata();

enter:

{

printf("请输入需申请资源的进程号(从0到");

printf("%d",M-1);

printf("):");

scanf("%d",&i);

}

if(i<0||i>=M)

{

printf("输入的进程号不存在,重新输入!\n");

gotoenter;

}

err:

{

printf("请输入进程");

printf("%d",i);

printf("申请的资源数\n");

printf("类别:ABC\n");

printf("");

for(j=0;j<N;j++)

{

scanf("%d",&Request[j]);

if(Request[j]>NEED[i][j])

{

printf("%d",i);

printf("号进程");

printf("申请的资源数>进程");

printf("%d",i);

printf("还需要");

printf("%d",j);

printf("类资源的资源量!申请不合理,出错!请重新选择!\n");

gotoerr;

}

else

{

if(Request[j]>AVAILABLE[j])

{

printf("进程");

printf("%d",i);

printf("申请的资源数大于系统可用");

printf("%d",j);

printf("类资源的资源量!申请不合理,出错!请重新选择!\n");

gotoerr;

}

}

}

}

changdata(i);

if(chkerr())

{

rstordata(i);

showdata();

}

else

showdata();

printf("\n");

printf("按'y'或'Y'键继续,否则退出\n");

flag=getch();

if(flag=='y'||flag=='Y')

{

gotoenter;

}

else

{

exit(0);

}

}

/*显示数组*/

voidshowdata()

{

inti,j;

printf("系统可用资源向量:\n");

printf("***Available***\n");

printf("资源类别:ABC\n");

printf("资源数目:");

for(j=0;j<N;j++)

{

printf("%d",AVAILABLE[j]);

}

printf("\n");

printf("\n");

printf("各进程还需要的资源量:\n");

printf("******Need******\n");

printf("资源类别:ABC\n");

for(i=0;i<M;i++)

{

printf("");

printf("%d",i);

printf("号进程:");

for(j=0;j<N;j++)

{

printf("%d",NEED[i][j]);

}

printf("\n");

}

printf("\n");

printf("各进程已经得到的资源量:\n");

printf("***Allocation***\n");

printf("资源类别:ABC\n");

for(i=0;i<M;i++)

{

printf("");

printf("%d",i);

printf("号进程:");

/*printf(":\n");*/

for(j=0;j<N;j++)

{

printf("%d",ALLOCATION[i][j]);

}

printf("\n");

}

printf("\n");

}

/*系统对进程请求响应,资源向量改变*/

voidchangdata(intk)

{

intj;

for(j=0;j<N;j++)

{

AVAILABLE[j]=AVAILABLE[j]-Request[j];

ALLOCATION[k][j]=ALLOCATION[k][j]+Request[j];

NEED[k][j]=NEED[k][j]-Request[j];

}

}

/*资源向量改变*/

voidrstordata(intk)

{

intj;

for(j=0;j<N;j++)

{

AVAILABLE[j]=AVAILABLE[j]+Request[j];

ALLOCATION[k][j]=ALLOCATION[k][j]-Request[j];

NEED[k][j]=NEED[k][j]+Request[j];

}

}

/*安全性检查函数*/

intchkerr()//在假定分配资源的情况下检查系统的安全性

{

intWORK[N],FINISH[M],temp[M];//temp[]用来记录进程安全执行的顺序

inti,j,m,k=0,count;

for(i=0;i<M;i++)

FINISH[i]=FALSE;

for(j=0;j<N;j++)

WORK[j]=AVAILABLE[j];//把可利用资源数赋给WORK[]

for(i=0;i<M;i++)

{

count=0;

for(j=0;j<N;j++)

if(FINISH[i]==FALSE&&NEED[i][j]<=WORK[j])

count++;

if(count==N)//当进程各类资源都满足NEED<=WORK时

{

for(m=0;m<N;m++)

WORK[m]=WORK[m]+ALLOCATION[i][m];

FINISH[i]=TRUE;

temp[k]=i;//记录下满足条件的进程

k++;

i=-1;

}

}

for(i=0;i<M;i++)

if(FINISH[i]==FALSE)

{

printf("系统不安全!!!本次资源申请不成功!!!\n");

return1;

}

printf("\n");

printf("经安全性检查,系统安全,本次分配成功。\n");

printf("\n");

printf("本次安全序列:");

for(i=0;i<M;i++)//打印安全系统的进程调用顺序

{

printf("进程");

printf("%d",temp[i]);

if(i<M-1)

printf("->");

}

printf("\n");

return0;

}

哲学家算法是根据哲学家进餐问题衍生而来的,涉及信号量机制、管程机制以及死锁等操作系统中关键问题的应用

FIFO(先进先出)还有先进后出

CSMA/CD(带冲突检测的载波侦听多路访问机制)是以太网的冲突检测机制,采用的是退避算法,这个算法的实现的核心在于对于退避时间的规划

12.考点在于网络操作系统的概念,这个题错在忘记了网络操作系统是Client/Server,而D选项所给的是Brower/Sserver

对扽式操作系统:采用这种模式的站点都是对等的,既可以作为客户访问其它站点,又可以作为服务器向其他站点提供服务。这种模式具有分布处理和分布控制的功能。

13.考点在于计算机病毒的特征,寄生性、破坏性、传染性、潜伏性、隐蔽性

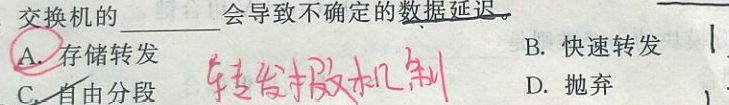

14.考点在于交换机的转发机制,

a、直通式转发

b、存储式转发:首先在缓冲区存储接收到的整个数据帧,然后进行CRC校验,检查数据帧是否正确,如果正确,再进行转发。如果不正确,则丢弃。

c、碎片隔离式转发

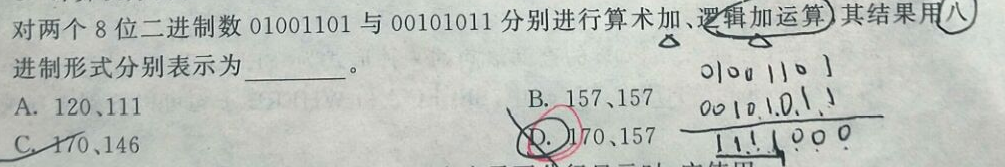

15.考点在于逻辑运算,逻辑运算又称布尔运算,

| 逻辑运算符号 | 对应运算法则 |

|---|---|

| “∨” 表示"或",有1则1 | 就是逻辑加运算 |

| “∧” 表示"与",有0则0 | 逻辑乘 |

| “┐"表示"非” | 取反 |

| “=” 表示"等价" | |

| 异或运算 | 逻辑异 |

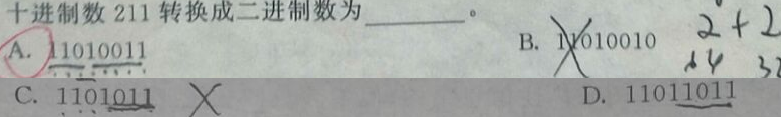

16.考点在于进制转换,首先排除C选项,

2

7

=

128

2^7=128

27=128对吧,而C选项只有7位,再排除B选项这个余数必然为1,算处A选项=

2

7

+

2

6

+

2

4

+

2

1

+

2

0

=

211

2^7+2^6+2^4+2^1+2^0=211

27+26+24+21+20=211,或者转为16进制,不要用除二取余法,容易算错!!!!—😐----

17.这个题错在没有看到从低到高,☹,所谓寄存器就是:通用寄存器组包括AX、BX、CX、DX4个16位寄存器,用以存放16位数据或地址,存放指令的东东

18.这个题没错,但是哈,软件的UML的还要好好学学

19.考点在于机内码和区位码的换算,不过靠这个的可能性较小,查表就可以了

20.考点在于调制解调的基本概念,这个题的答案式量化

这个记住顺序为扫描

→

\rightarrow

→ 分色

→

\rightarrow

→ 取样

→

\rightarrow

→ 量化

→

\rightarrow

→调制解调啦

21.矢量法的概念,记住就好

22.错在同链式存储结构搞混了,顺序存储结构在物理上是紧密连接的,可以通过计算的处存储结点位置

下图为链式存储结构

23.考点在于加密的方法,传统加密方法有替代密码和换位密码

24.考点在于ADSL,该技术已淘汰,考的可能性很小

25.

扩展一点关于防火墙的优点:可以强化安全策略、有效的记录互联网的活动、可以限制暴露用户点、同时有独立的安全检查站

26.数据库完整性包含实体完整性、参照完整性、用户定义完整性

27.数据库的定义,不要在错了

28.病毒的分类,记住就好

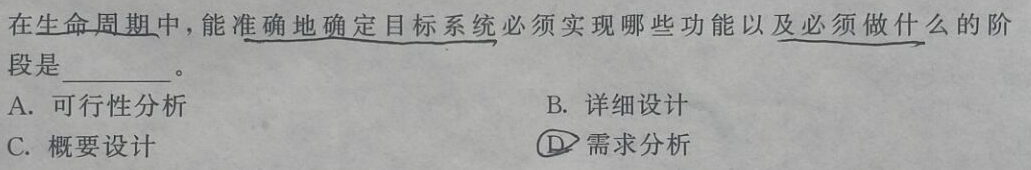

29.考点在于E-R图,E-R图是在需求分析阶段

30.这个题的答案不敢苟同,还同cache的命中率有关,这个题就好比说核心越多性能越强,比如皓龙系列,垃圾的一批。当然这是特殊情况但是起码而言这个题不严谨

6553

6553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?