1.PDF

菜猫给了菜狗一张图,说图下面什么都没有

WP:得到一个PDF文件,根据提示“图下面什么都没有”可以推断出图下面有flag,将PDF转换为Word后,将图片移走即可得到flag

2.如来十三掌

夜哆悉諳多苦奢陀奢諦冥神哆盧穆皤三侄三即諸諳即冥迦冥隸數顛耶迦奢若吉怯陀諳怖奢智侄諸若奢數菩奢集遠俱老竟寫明奢若梵等盧皤豆蒙密離怯婆皤礙他哆提哆多缽以南哆心曰姪罰蒙呐神。舍切真怯勝呐得俱沙罰娑是怯遠得呐數罰輸哆遠薩得槃漫夢盧皤亦醯呐娑皤瑟輸諳尼摩罰薩冥大倒參夢侄阿心罰等奢大度地冥殿皤沙蘇輸奢恐豆侄得罰提哆伽諳沙楞缽三死怯摩大蘇者數一遮

WP:根据题目可得出是与佛论禅密码,工具解密后得到MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9,根据提示“如来十三掌”猜测为rot13,在线解密后得到ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9,根据密码格式猜测为base64,在线解密后得到flag

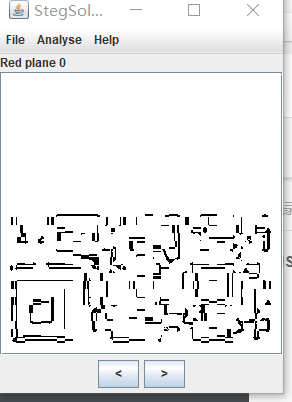

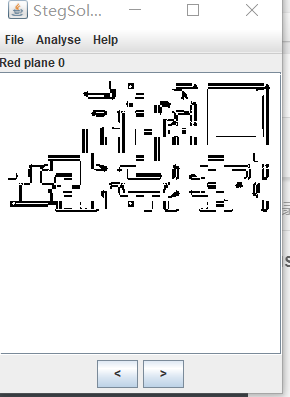

3.give_you_flag

WP:得到的GIF动画里面有一帧有二维码,使用stegsolve保存图片,利用ps补全二维码,扫描二维码后得到flag

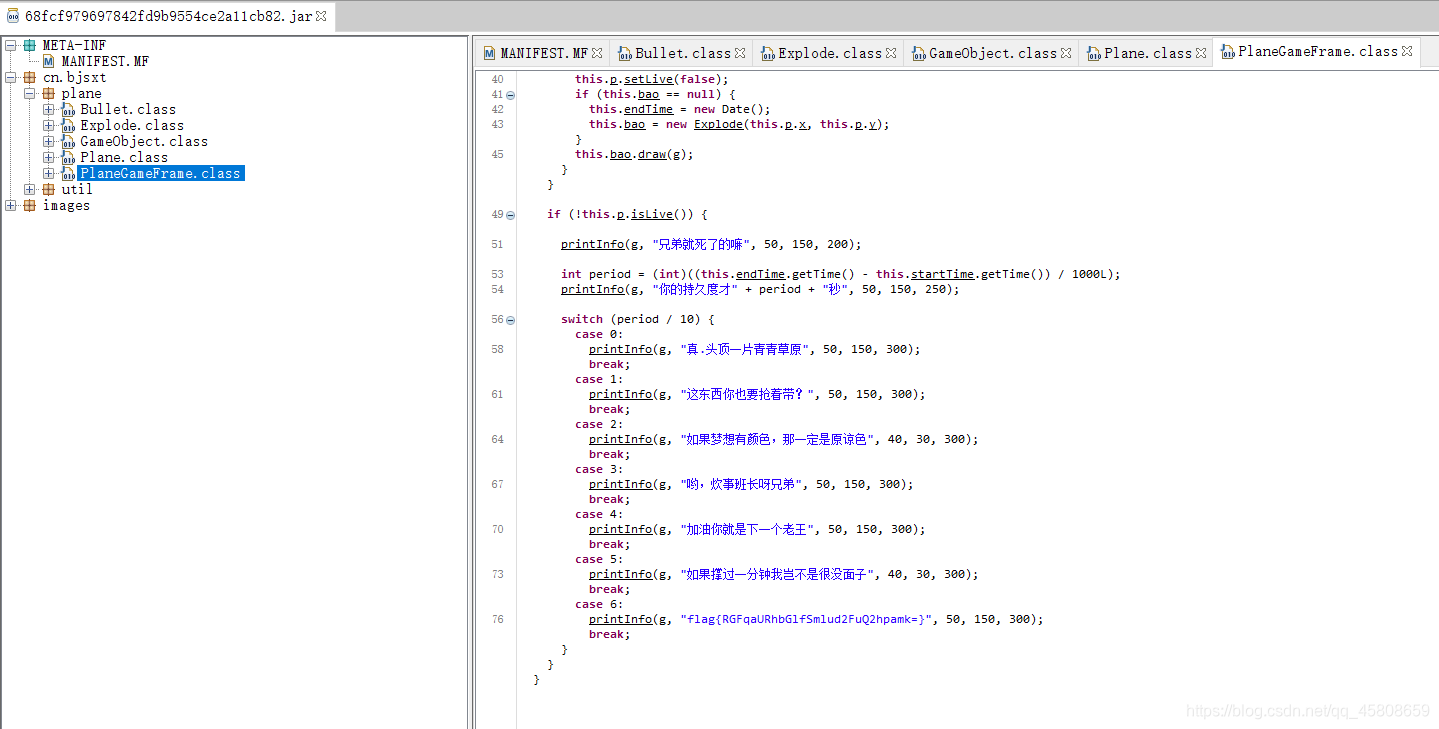

4.坚持60S

WP:将jar使用jd-gui打开,即可找到flag

5.GIF

WP:将压缩包解压后得到黑白的图片,猜测是二进制,可将前八位替换成,得到f可验证参测正确

6.掀桌子

WP:

将16进制字符转为字符串,发现不能直接转化,试着将ascii码值减去128再转化,得到flag.

掀桌子脚本,十六进制转字符串

# 掀桌子脚本,十六进制转字符串

import re

a = 'c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2'

b = re.findall(r'.{2}',a)

flag = ''

for i in b:

flag += chr(int(int(i,16)-128))

print(flag)

#!/usr/bin/env python

#coding:utf-8

a = 'c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2'

s = a.decode('hex')

for i in range(1,129):

for op in s:

print(chr(ord(op) - i))

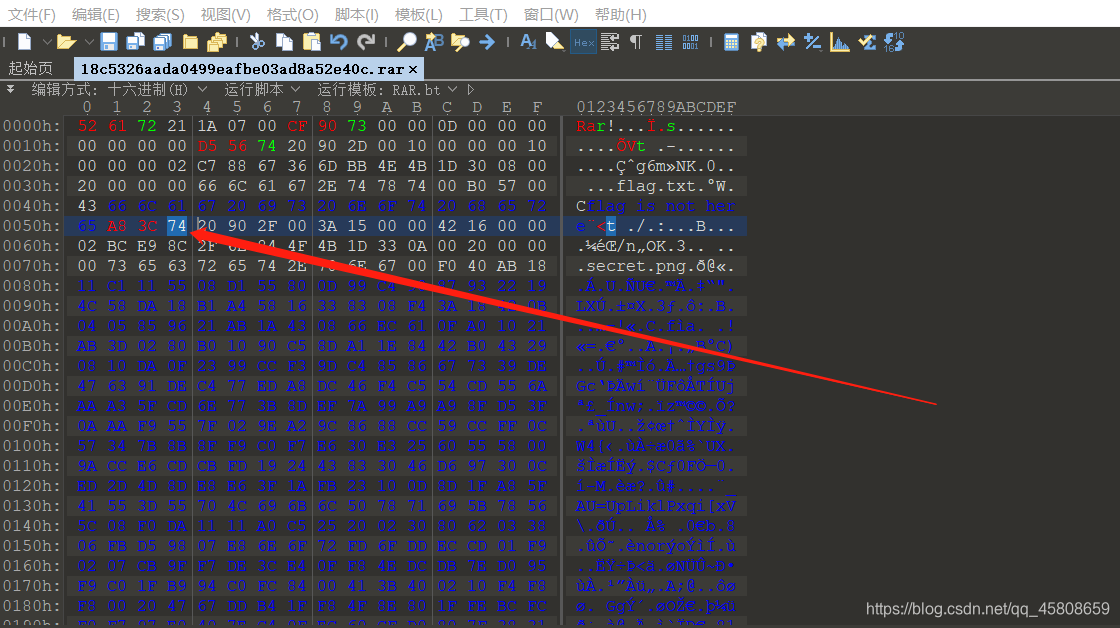

7.simple.rar

使用010打开压缩包,发现里面除了txt文件还有个png图片,补齐图片格式,把7A改为74

得到secret.png,将其用010打开,发现是gif格式,更改后缀

使用PS分离出两个图片,再使用stegosolve每个通道查看

hhhhhhh理想和现实差距就是那么大,思路是这个思路,就是效果不太对

8.base64stego

压缩包解压后得到一个文本,里面全为base64,尝试解密几条得到一段话,但可以知道的是和flag没什么关系

** 不记得在哪看到的脚本了 **

def get_base64_diff_value(s1, s2):

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

res = 0

for i in xrange(len(s1)):

if s1[i] != s2[i]:

return abs(base64chars.index(s1[i]) - base64chars.index(s2[i]))

return res

def solve_stego():

with open('D:/stego.txt', 'rb') as f:

file_lines = f.readlines()

bin_str = ''

for line in file_lines:

steg_line = line.replace('\n', '')

norm_line = line.replace('\n', '').decode('base64').encode('base64').replace('\n', '')

diff = get_base64_diff_value(steg_line, norm_line)

pads_num = steg_line.count('=')

if diff:

#print bin(diff)

bin_str += bin(diff)[2:].zfill(pads_num * 2)

else:

bin_str += '0' * pads_num * 2

res_str = ''

for i in xrange(0, len(bin_str), 8):

res_str += chr(int(bin_str[i:i+8], 2))

print res_str

solve_stego()

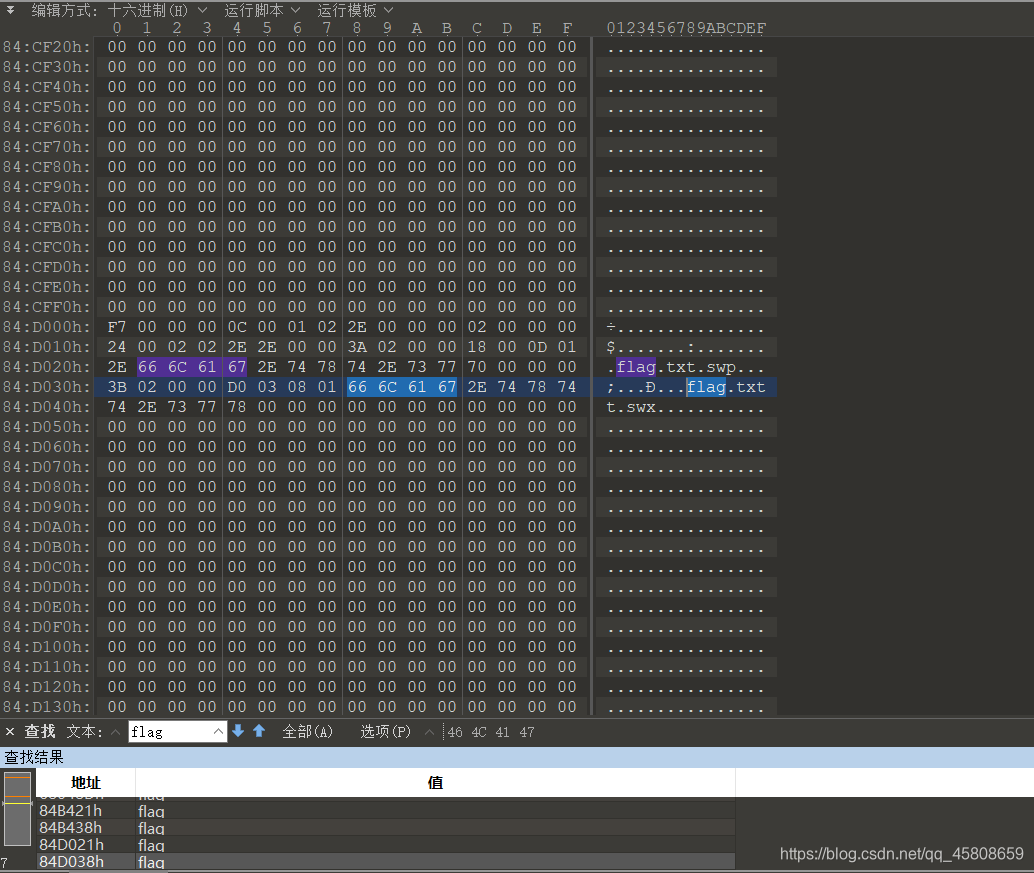

9、ext3

拖到010打开,发现有好几个flag.txt文件

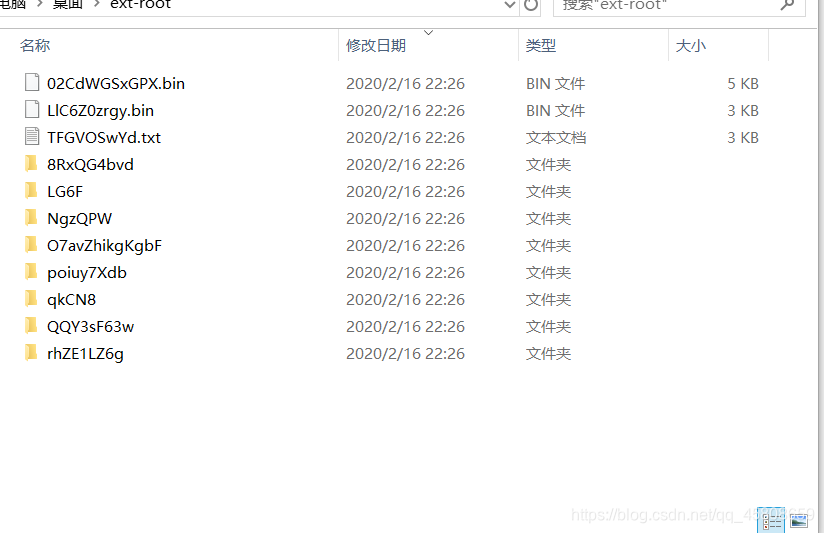

使用binwalk -e 直接得到一个文件夹

将文件夹拖到Windows下,发现有很多文件夹

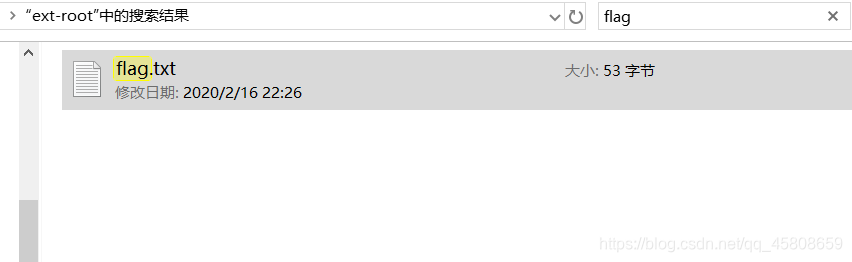

直接搜索flag.txt

base64在线解密

10.功夫再高也怕菜刀

得到一个流量包,使用foremost分离可以看到一个压缩包,里面有个flag.txt文本

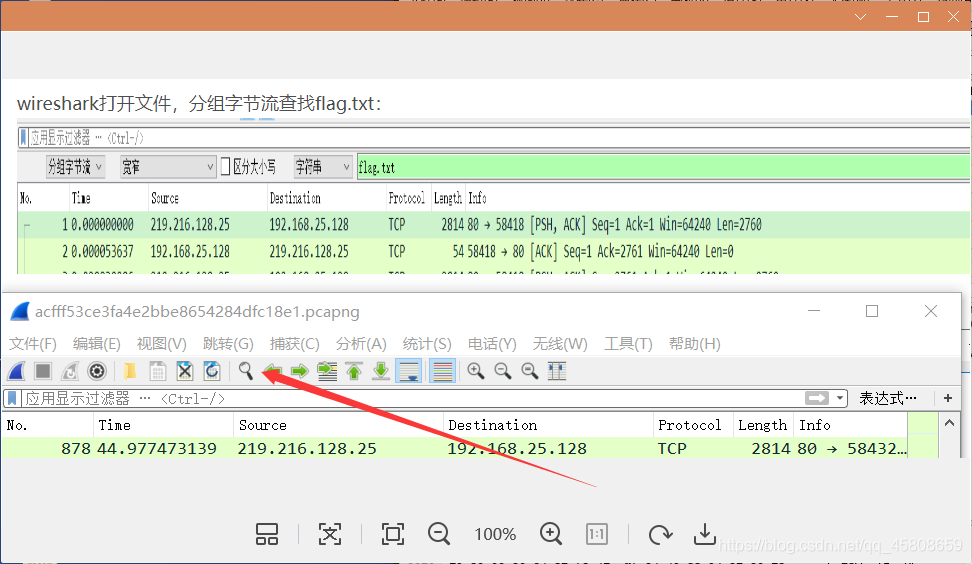

使用wireshark打开流量包

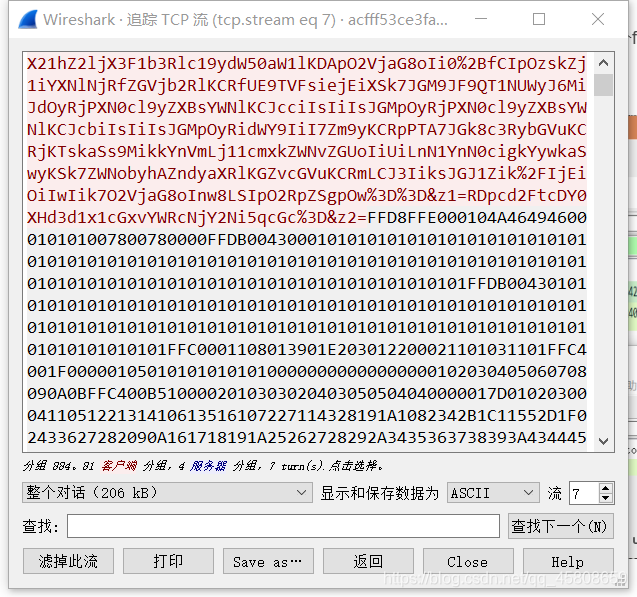

搜索 flag.txt,可知里面还有一个666.jpg图片,追踪TCP流

保存为图片

4566

4566

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?