miscx

打开压缩包:

misc1.zip中有一张图片和一个加密word文档:

先来用stegsolve分析图片:

查看文件信息:

flag不在这里,然后我们再仔细看图片,2020,草率了,密码就是2020

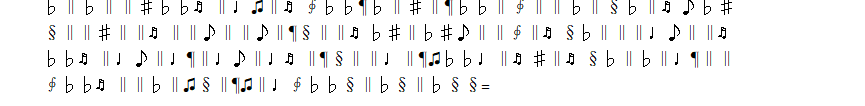

进入加密文档后会发现一串音符:

在线解密(音符解密):U2FsdGVkX1/eK2855m8HM4cTq8Fquqtm6QDbcUu4F1yQpA==

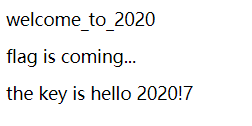

根据提示:

rabbit解密,密钥也是2020:

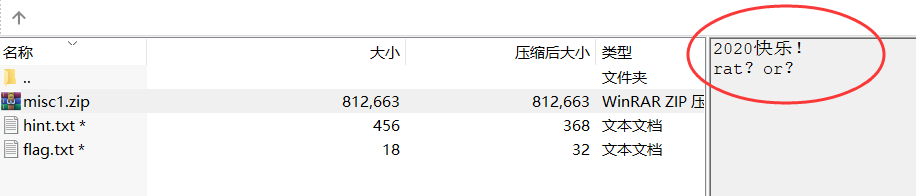

misc1.zip的作用到此结束,我们继续看hint.txt和flag.txt,都是加密的文档

用我们rabbit解出的flag:welcome_to_payhelp,能够进入hint.txt

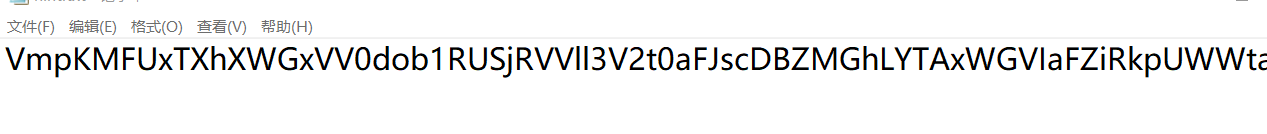

符合base64格式,经过6次base64解密后得到:

welcome_to_2020%0Aflag%20is%20coming...%0Athe%20key%20is%20hello%202020%217

url解码:

看来flag.txt的密码就是hello 2020!了,

flag{g00d_f0r_y0u}

注意:

层层加密这种题一般都会根据提示,或者给我们图片,通过分析可以得到下一层的flag,一层一层剖析就可。

misc30_rar

拿到题目,文件要改为zip后缀

看样子又是层层加密,根据图片来获取文档的密码,再解密flag.png;

将图片拿到winhex中分析一下,看到了可疑字符:

little stars:成功

打开word文档:

什么都没有,当选中后会发现有隐藏字符,复制到文本文档中就直接显示出来了:

你知道梵高的星空吗? Hello friend!

hello friend!就是打开flag.png的密码

得到一个二维码,扫描得到flag

flag{welcome_to_ctfshow}

stega1_f.zip

得到这张图片,我用了stegslove、binwalk、winhex各种工具分析,发现没有关键信息,看了其他师傅的writeup发现要用到Jphswin这个工具,打开图片,密码为空就行,会出现一个文件,命名保存,得到flag

flag{3c87fb959e5910b40a04e0491bf230fb}

misc40

下载压缩包得到以下文件:

打开那张二维码:

结果什么也没有,有两个音乐,什么东西哈哈哈哈

先看最后的conversion:

110001010100011101

2>4>8>10

进制转换,2>>4>>8>>10

得到:202013

经过尝试,并不是那个加密音乐的密码,我们只能回头去分析那张二维码,用winhex打开,在图片最后得到一大串字符:

Brainfuck解密:

和谐民主和谐文明和谐和谐和谐自由和谐平等和谐公正

核心价值观编码解密:

解密svega.mp3文件

使用MP3stego工具,密码就是上面我们解密出的123456

注意,使用之前要把MP3文件拉到工具所在文件夹下,然后使用命令:

Decode.exe -X -P 123456 svega.mp3

hint:静默之眼

对了~另一个音乐的密码是abc123哦

你马上就成功了!

按照提示,我们要使用slient eye这个工具来解密:

type 选择AES128

sound quality为high

key就是202013了

解密直接出flag,这种题我是真的第一次做,感觉这类题确实有点冷门,主要是我菜哈哈哈哈

450

450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?