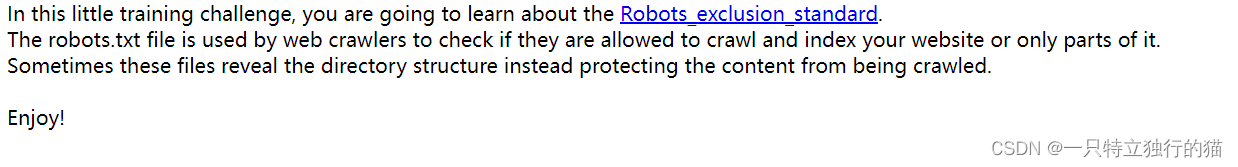

题目描述:

给定了一个网站,进入后如上所示,查看源代码后,发现了超链接URL。根据URL进入网站,发现URL是个假的。

提示给出了是robots.txt与爬虫有关,查看当前套接字下的robots.txt文件,发现了如下信息。

User-agent: *

Disallow: /fl0g.php

User-agent: Yandex

Disallow: *

发现有一个flOg.php文件无法被爬虫发现,所以在这个套接字下面进行构建URL,尝试进行索取。

接受成功,获得flag。

技巧:

通过robots.txt文件获取到了后台的目录结构。

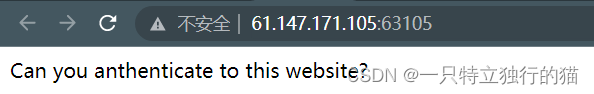

题目描述

输入题目给出的url后,发现了这样一段话。

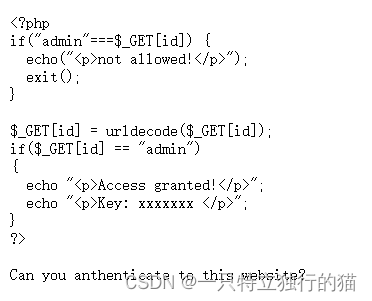

根据描述,猜测授权可能与PHP有关,在后面加入index.phps,获取主页面的源代码。

发现这里有一个授权机制,但是发现要对‘admin’经过一次url编码将其编码为ascii码,不然会进入第一个if语句。后面还有一个urldecode,所以还得对admin的url编码再次url编码。所以第一次编码结果如下:

%61%64%6d%69%6e

但是

http://61.147.171.105:63105/?id=%61%64%6d%69%6e

这个url传入后,浏览器会自动进行一次url解码,会被第一个if语句拦截。

所以还需要进行一次url编码,得到结果如下:

http://61.147.171.105:63105/?id=%2561%2564%256d%2569%256e

将%转化为%25。

文章描述了一个网络安全场景,其中通过分析robots.txt文件发现限制访问的flOg.php,进一步利用URL编码绕过授权机制,访问到flag。关键在于理解URL编码在HTTP请求中的处理过程,以及如何利用PHP的URL解码功能。

文章描述了一个网络安全场景,其中通过分析robots.txt文件发现限制访问的flOg.php,进一步利用URL编码绕过授权机制,访问到flag。关键在于理解URL编码在HTTP请求中的处理过程,以及如何利用PHP的URL解码功能。

8142

8142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?