防火墙概述

为什么需要防火墙?

路由器和交换机构建起互联互通的网络,但是也会带来安全隐患。例如在网络边界,企业有如下安全诉求:

1.外部网络隔离

2.内部网络安全管控

3.内容安全过滤

4.入侵防御

5.防病毒

什么是防火墙?

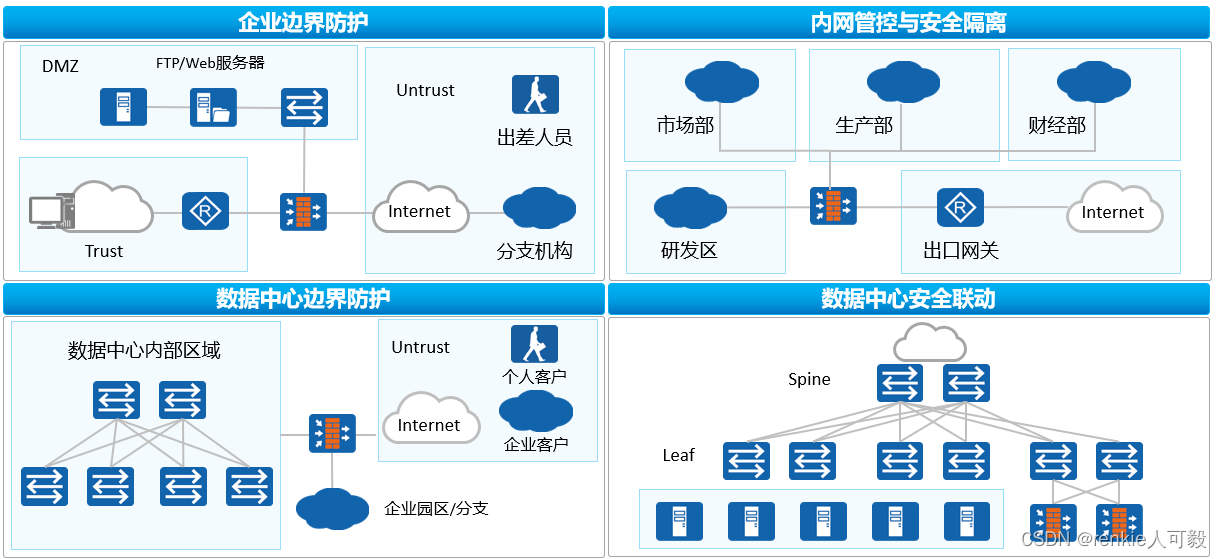

它是一种安全设备,用于保护一个网络不受另一个网络的攻击和入侵,通常被应用在网络边界,例如企业网的外部出口、企业内部业务边界、数据中心边界。

根据形态主要可分为:框式防火墙、盒式防火墙、软件防火墙

防火墙典型应用场景

防火墙种类

包过滤防火墙

基于五元组对每个数据包进行检测,也就是主要基于数据包中的源/目的IP地址、源/目的端口号、IP 标识和报文传递的方向等信息,根据配置的安全策略进行转发或丢弃数据包(通过配置访问控制列表(Access Control List,ACL)实施数据包的过滤。)。

优点是:这种防火墙设计简单,价格便宜。

缺点是:逐包检测,性能较低;ACL规则难以适应动态需求;通常不检查应用层数据;无报文关联分析,容易被欺骗。

状态检测防火墙

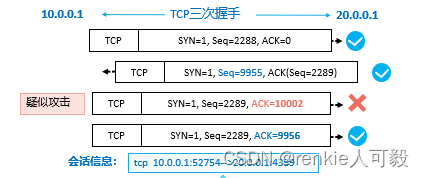

是包过滤技术的发展,它考虑报文前后的关联性,检测的是连接状态而非单个报文。

例如:

本例中,状态检测防火墙检测到10.0.0.1与20.0.0.1建立TCP连接,并产生会话信息。第三次握手报文不符合TCP连接状态,报文被丢弃。

代理型防火墙

代理型防火墙使得防火墙做为一个访问的中间节点,对客户端来说防火墙是一个服务器,对服务器来说防火墙是一个客户端。代理型防火墙安全性较高,但是开发代价很大。对每一种应用开发一个对应的代理服务是很难做到的,因此代理型防火墙不能支持很丰富的业务,只能针对某些应用提供代理支持。

AI防火墙

AI防火墙是结合AI技术的新一代防火墙。它通过结合AI算法或AI芯片等多种方式,进一步提高了防火墙的安全防护能力和性能。内置的恶意文件检测引擎CDE、诱捕Sensor、APT检测引擎和探针,支持与沙箱和华为大数据分析平台CIS联动检测,打造智能防御体系。

防火墙的基本概念

安全区域

一个安全区域是防火墙若干接口所连网络的集合,一个区域内的用户具有相同的安全属性

华为防火墙默认创建了四个安全区域:trust、untrust、dmz、local区域,防火墙默认安全区域均为小写字母,且大小写敏感。这些安全区域不能被删除,也不允许修改安全优先级。每个区域都要设置安全优先级,值越大则优先级越高。当然用户也可根据需求,创建自定义的安全区域。

| 区域名称 | 默认安全优先级 |

| 非受信区域(untrust) | 低安全级别区域,优先级为5。 |

| 非军事化区域(dmz) | 中等安全级别区域,优先级为50。 |

| 受信区域(trust) | 较高安全级别区域,优先级为85。 |

| 本地区域(local) | Local区域定义的是设备本身,例如设备的接口。Local区域是最高安全级别区域,优先级为100。 |

流量的源、目的地址决定了互访的区域。本例1中PC访问防火墙的接口的流量实际上是从trust zone到达local zone;本例2中PC访问Internet的流量实际上是从trust zone到达untrust zone。

安全策略

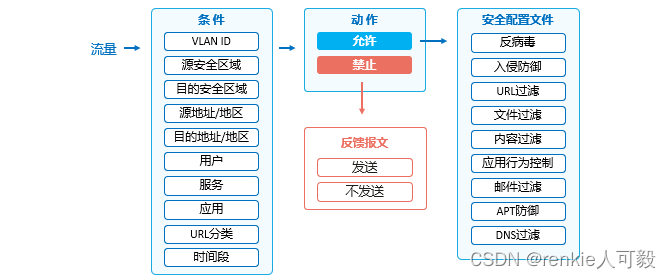

是控制防火墙对流量转发以及对流量进行内容安全一体化检测的策略。防火墙收到流量后对其属性(五元组、时间段、用户等)进行识别,然后与安全策略条件进行匹配,如果匹配则流量被执行对应的动作。

在用户没有创建任何自定义的域间规则时,防火墙已经为所有域间的各个方向设置了缺省的域间包过滤规则,这些规则可以使用display firewall packet-filter default命令查看。缺省情况下,NGFW的local区域到其他安全区域,以及域内的安全策略(如trust到trust )都是禁止的。

安全策略组成

安全策略的组成有匹配条件、动作和安全配置文件(可选)。安全配置文件实现内容安全。

安全策略动作如果为“允许”则可配置安全配置文件,如果为“禁止”则可配置反馈报文。

防火墙的接口服务管理

接口配置视图下的service-manage命令用来允许或拒绝管理员通过HTTP、HTTPS、Ping、SSH、SNMP以及Telnet访问防火墙自身,该命令配置在防火墙的接口上。

在接口上启用访问管理功能后,即使没有开启该接口所在区域和Local区域之间的安全策略,管理员也能通过该接口访问设备。缺省情况下,管理接口( GE0/0/0 )允许管理员通过HTTP、HTTPS、Ping、SSH、SNMP以及Telnet访问设备,非管理接口不允许管理员通过HTTP、HTTPS、Ping、SSH、SNMP以及Telnet访问设备。

只有在报文的入接口开启了访问管理功能,才可以通过对应的接口访问防火墙。例如需要访问防火墙的GE1/0/2接口,但报文从GE1/0/1接口进入设备,此时必须开启GE1/0/1接口的访问管理功能,方可以访问GE1/0/2接口。

接口下service-manage的优先级高于安全策略( Security-policy )。例如虽然安全策略没有放通接口GE1/0/1所在区域访问Local接口的ping流量,但是GE1/0/1下配置了service-manage ping permit,则所在区域内的用户依然能ping通该接口的IP地址。当然如果GE1/0/1接口下配置了service-manage ping deny,则即使安全策略中配置了相应的规则允许ping流量,所在区域内的用户也无法ping通该接口,除非将service-manage功能关闭(undo service-manage enable )。

安全策略匹配过程

•当配置多条安全策略规则时,安全策略的匹配按照策略列表的顺序执行,即从策略列表顶端开始逐条向下匹配。如果流量匹配了某个安全策略,将不再进行下一个策略的匹配。

•安全策略的配置顺序很重要,需要先配置条件精确的策略,再配置宽泛的策略。

系统默认存在一条缺省安全策略default。缺省安全策略位于策略列表的最底部,优先级最低,所有匹配条件均为any,动作默认为禁止。如果所有配置的策略都未匹配,则将匹配缺省安全策略default。

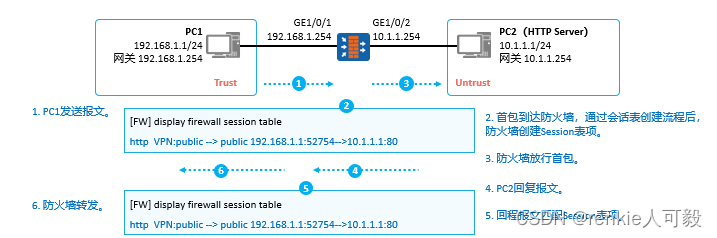

会话表

•会话表是用来记录TCP、UDP、ICMP等协议连接状态的表项,是防火墙转发报文的重要依据。

•防火墙采用了基于“状态”的报文控制机制:只对首包或者少量报文进行检测就确定一条连接的状态,大量报文直接根据所属连接的状态进行控制。这种状态检测机制迅速提高了防火墙的检测和转发效率。会话表就是为了记录连接的状态而存在的。设备在转发TCP、UDP和ICMP报文时都需要查询会话表,来判断该报文所属的连接并采取相应的处理措施。

会话表的老化时间与长连接

•防火墙为各种协议设定了会话老化机制。当一条会话在老化时间内没有被任何报文匹配,则会被从会话表中删除。这种机制可以避免防火墙的设备资源被大量无用、陈旧的会话表项消耗。

•但是对于某些特殊业务中,一条会话的两个连续报文可能间隔时间很长。例如:

用户通过FTP下载大文件,需要间隔很长时间才会在控制通道继续发送控制报文。

用户需要查询数据库服务器上的数据,这些查询操作的时间间隔远大于TCP的会话老化时间。

•此时如果其会话表项被删除,则该业务会中断。长连接(Long Link)机制可以给部分连接设定超长的老化时间,有效解决这个问题。

多通道协议在防火墙上的问题

•单通道协议:通信过程中只需占用一个端口的协议。如:WWW只需占用80端口。

•多通道协议:通信过程中需占用两个或两个以上端口的协议。

•如果在防火墙上配置严格的单向安全策略,那么防火墙将只允许业务单方向发起访问。这会导致一些特殊的协议无法工作,例如FTP。多通道协议存在时,防火墙配置较为宽泛的安全策略也可以解决协议不可用问题,但是存在安全隐患。

•FTP主动模式传输文件时,首先需要客户端主动向服务器端发起控制连接,然后需要服务器端向客户端发起数据连接。如果设备上配置的安全策略仅允许客户端报文单方向通过,则FTP文件传输不能成功。

•同FTP,通信过程中需占用两个或两个以上端口的协议被称为多通道协议。多通道协议都需要考虑此类问题。

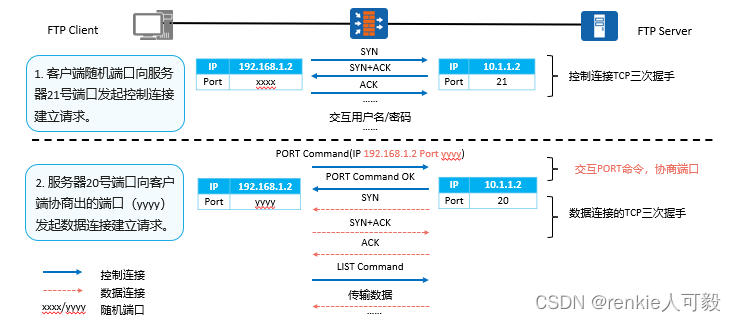

FTP协议是一个典型的多通道协议,在其工作过程中,FTP Client和FTP Server之间将会建立两条连接:控制连接和数据连接。控制连接用来传输FTP指令和参数,其中就包括建立数据连接所需要的信息。数据连接用来获取服务器目录及传输数据。数据连接使用的端口号是在控制连接中临时协商的。根据数据连接的发起方式FTP协议分为两种工作模式:主动模式(PORT模式)和被动模式(PASV模式)。主动模式中,FTP Server 20号端口主动向FTP Client随机端口发起数据连接;被动模式中,FTP Server被动接收FTP Client发起的数据连接。模式在一般的FTP客户端中都是可以设置的,这里我们以主动模式为例。

FTP过程详解

主动模式

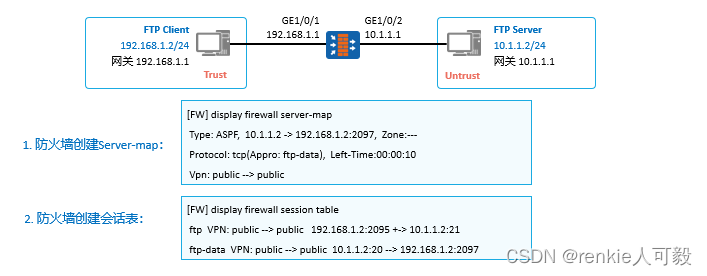

ASPF与Server-map

为了解决多通道协议问题,防火墙需要识别协议在应用层协商的地址和端口,这需要开启ASPF (Application Specific Packet Filter,针对应用层的包过滤)功能。ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,即生成Server-map表。

Server-map表也记录了类似会话表中连接的状态。Server-map表中的信息相对简单,是简化的会话表,在真实流量到达前生成。在流量真实到达防火墙时,防火墙会基于Server-map表生成会话表,然后执行转发。

示例

防火墙上配置了ASPF功能后,会检测FTP控制连接中协商的数据连接端口信息,然后生成Server-map表项。Server-map表项包含了FTP控制通道中协商的数据通道的信息。防火墙为命中Server-map表的数据创建会话表。

防火墙的工作模式

路由模式

防火墙每个接口连接一个网络,防火墙的接口地址是所连接子网的网关。报文首先通过入接口信息找到进入域信息,然后查找转发表,根据出接口找到出口域,再根据这两个域确定域间关系,最后按照配置在这个域间关系上的安全策略进行操作。

透明模式

防火墙的接口不能配置IP地址,可被看作一台二层交换机。

透明模式的防火墙支持ACL规则检查、ASPF状态过滤、防攻击检查、流量监控等功能。透明模式可以配置系统管理IP。

混合模式

防火墙一部份接口工作在透明模式,一部分接口工作在路由模式。混合模式主要是为了解决防火墙在透明模式下无法双机热备的问题,因为双机热备需要在接口上配置IP地址。

3623

3623

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?