目录

WEB1

考点:开发注释未及时删除

方法:查看网页源代码

WEB2

考点:js前台拦截 (无效操作)右键无法使用

知识点: view-source是一种协议,早期基本上每个浏览器都支持这个协议。后来Microsoft考虑安全性,对于WindowsXP pack2以及更高版本以后IE就不再支持此协议。但是这个方法在FireFox和Chrome浏览器都还可以使用。 如果要在IE下查看源代码,只能使用查看中的"查看源代码"命令.

方法:view-source: URL

Safari浏览器可以直接在开发里查看原文件。

WEB3

burpsuite抓包看响应头部,或者在google浏览器中f12 netwrok查看响应头部

WEB4

考点:robots协议

知识点:Robots是网站跟爬虫间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限,也就是说robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。

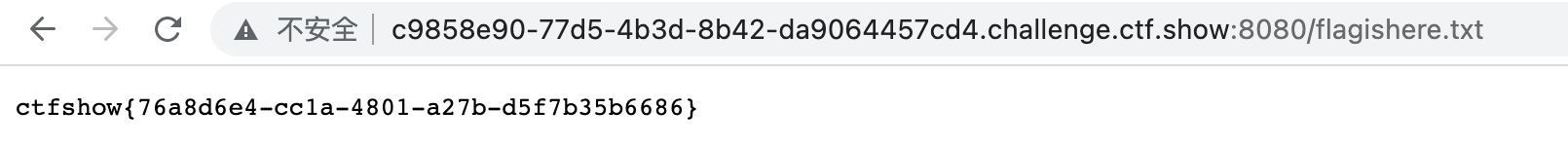

方法:访问url/robots.txt

然后在访问flagishere.txt

WEB5

考点:源码泄漏-phps源码泄露

知识点:phps即为 PHP Source,phps文件就是php的源代码文件,通常用于提供给用户(访问者)查看php代码,但是,并不是所有的php文件都存在.phps后缀

方法:直接访问url/index.phps可以下载网站的php源代码文件,打开即可。

WEB6

考点:www.zip文件

知识点:网站的文件都是放置在www文件夹下面的,zip是一种压缩格式。也就是WWW文件夹里面的文件全部压缩在www.zip里面了,访问url/www.zip即可找到这个文件

WEB7

考点:版本控制工具-git源码泄露

知识点:版本控制最主要的功能就是追踪文件的变更。它将什么时候、什么人更改了文件的什么内容等信息忠实地了记录下来。每一次文件的改变,文件的版本号都将增加。除了记录版本变更外,版本控制的另一个重要功能是并行开发。软件开发往往是多人协同作业,版本控制可以有效地解决版本的同步以及不同开发者之间的开发通信问题,提高协同开发的效率。

你可以把一个版本控制系统(缩写VCS)理解为一个“数据库”,在需要的时候,它可以帮你完整地保存一个项目的快照。当你需要查看一个之前的快照(称之为“版本”)时,版本控制系统可以显示出当前版本与上一个版本之间的所有改动的细节。

常用版本控制工具:git,svn,hg,cvs,tower等

方法:访问url/.git/index.php

WEB8

考点:同web7

方法:访问url/.svn/index.php

WEB9

考点:生产环境

知识点:linux下vi/vim异常关闭是会存留.swp文件

方法:提示vim异常关闭,访问url/index.php.swp,得到flag。

WEB10

考点:cookie

方法:查看网页的cookie

然后url解码。

WEB11

考点:域名解析

方法:解析ctfshow.com域名

WEB12

考点:网页后台

知识点:url后面带斜杠与不带斜杠的区别

例如:https://www.baidu.com/test/与https://www.baidu.com/test

当Web服务器接收到对某个末尾不含斜杠的url请求时,例如https://www.baidu.com/test,这时服务器会搜索网站根目录下有没有名为“test”的文件,如果没有就把test当做目录处理,然后返回test目录下的默认首页。

当Web服务器接收到的是末尾带斜杠的请求时就会直接当做目录处理。

方法:访问url/admin/ 提示登录,用户名admin,密码:查看网页底部的help number。

WEB13

方法:提示技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码,在页面底部发现document可以点击,然后根据步骤即可。

WEB14

方法:访问url/editor/,找到图片带一个+号的图标,打开访问图片空间,寻找文件目录,/var/www/html/nothinghere 中有一个fl000g.txt,访问url/fl000g.txt即可。

WEB15

方法:提示公开的信息比如邮箱,可能造成信息泄露,产生严重后果,访问后台,发现可以有忘记密码选项,点击,密保问题是所在地城市,在网站底部发现一个qq邮箱,查找qq所在地为西安,修改密码后登录即可。

WEB16

考点:探针

知识点:互联网探针(NET probe),侦听网络数据包的网络探针称为互联网探针。数据包捕获、过滤、分析都能在“互联网探针”上实现。一般是用来检测服务器的运载负载情况的,以及检测服务器WEB环境软件版本兼容度的。比如我们有些时候WEB环境需要某个软件的某个版本支持,于是会用探针检测是否有安置和检测版本。

常用php探针工具:phpinfo、雅黑探针、php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag。

phpinfo函数是PHP最为常用的配置输出函数。phpinfo函数能够输出服务器PHP当前状态的大量信息,其中包含了PHP的编译选项、启用拓展、php版本信息、服务器信息、环境变量配置、HTTP头和PHP授权信息。

方法:访问url/tz.php,在php相关参数下,点击phpinfo,查找flag

WEB17

考点:真实ip的寻找

方法:提示,透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

直接在终端里ping域名可以得到真实的ip地址

WEB18

方法:提示玩101分给你flag,查看源代码,在大于100的if语句中发现一串uniconce密文,解码:你赢了,去幺幺零点皮爱吃皮看看,访问110.php即可。

WEB19

方法:查看源代码,在注释里面得到用户名和密码,但是因为代码里面说了,提交密码时前端会对密码进行加密在传输,所以我们直接用hackbarpost传参,或者burpsuite,来躲过前端的加密

WEB20

方法:提示mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了,访问,url/db/db.mdb下载mdb文件。

一般用ACCESS数据库查看器就能直接打开,当然也可以用办公软件excel来对打开 即可得flag

7705

7705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?