web1-web2:

不如直接ctrl+U看网页源代码,管他什么拦截。

web3:

按F12,在响应中可以看到flag;

web4:

既然提示robots了,那就加个robots.txt看看,页面显示另一个后缀名,加上打开,flag出

web5:

提示php源码泄露,那就访问index.phps,下载得flag;

web6:

提示源码解压到当前目录,说明在页面中有个压缩包,直接url/www.zip下载得flag;

也可以利用后台扫面工具扫描,发现有www.zip,此方法也可以;

web7-web8:

这两道主要考察.git/.svn版本控制,所以url/.git和url/.svn分别解决;

web9:

vim异常退出会备份保存编辑内容,访问/index.php.swp,下载得flag;

web10:

提示cookie,那就F12找cookie,%7B和%7D分别代表{和};

web11:

域名隐藏,自己可以在网上找域名查找信息,我推荐域名解析查询(A/Txt/Cname/Mx/Srv/Aaaa...) (dbcha.com)h

还是不错的,记着后面改txt;

web12:

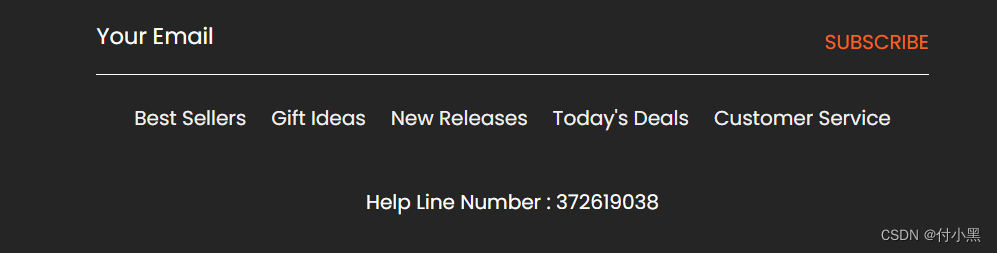

网页信息

记着这串数字,马上要考 ,url/robots.txt知道另一个后缀,访问/admin,登陆后台,账号用admin,密码用上面的数字,成功;

web13:

最下面有个document,点击下载,有用户名和密码,登陆后台,flag出现;

web14:

编辑器泄露信息,访问url/editor,出现编辑器,找到上传图片,寻找网站根目录,/var/www/html里面,得flag

web15:

比较有意思,访问/admin忘记密码,回答密保问题,在哪个城市,回到原来页面,最下面有邮箱,qq搜号发现是什么城市,之后一连串,得flag;

web16:

地址后面加/tz.php版本是雅黑PHP探针。然后查看phpinfo搜索flag;

web17:

备份sql文件,访问backup.sql下载文件,里面有flag;

web18:

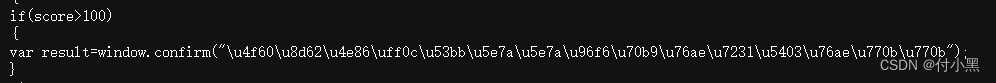

游戏可难,查看js源码,

将其通过nucode解码,得到一个后缀名,访问得flag;

将其通过nucode解码,得到一个后缀名,访问得flag;

web19:

查看源代码,通过post传参,得flag;

web20:

mdb文件是早期asp+access构架的数据库文件 。

直接查看url路径添加/db/db.mdb 下载文件通过EasyAccess.exe或word打开搜索flag;

376

376

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?