内容为本人做的有更好的方法可以私聊我!!

图像隐写

金三pan

载后发现是个gif图片然后有闪烁的flag使用Stegsolve逐帧分析

保存后用画图拼接一下

你竟让赶我走

下载后发现只有jpeg图片属性没有问题,用010Editor发现文件结尾有flag

二维码

是一个二维码用QR_research扫发现不是flag

用010Editor查看,发现隐藏着4number.txt

把文件后缀改为.zip,用ziperello暴力破解

flag{vjpw_wnoei}

N种方法解决

发现是个.exe文件先用notepad++打开发现文件里是base64编码

data:image/jpg;base64,iVBORw0KGgoAAAANSUhEUgAAAIUAAACFCAYAAAB12js8AAAAAXNSR0IArs4c6QAAAARnQU1BAACxjwv8YQUAAAAJcEhZcwAADsMAAA7DAcdvqGQAAArZSURBVHhe7ZKBitxIFgTv/396Tx564G1UouicKg19hwPCDcrMJ9m7/7n45zfdxe5Z3sJ7prHbf9rXO3P4lLvYPctbeM80dvtP+3pnDp9yF7tneQvvmcZu/2lf78zhU+5i9yxv4T3T2O0/7eud68OT2H3LCft0l/ae9ZlTo+23pPvX7/rwJHbfcsI+3aW9Z33m1Gj7Len+9bs+PIndt5ywT3dp71mfOTXafku6f/2uD09i9y0n7NNd2nvWZ06Ntt+S7l+/68MJc5O0OSWpcyexnFjfcsI+JW1ukpRfv+vDCXOTtDklqXMnsZxY33LCPiVtbpKUX7/rwwlzk7Q5JalzJ7GcWN9ywj4lbW6SlF+/68MJc5O0OSWpcyexnFjfcsI+JW1ukpRfv+vDCXOTWE7a/i72PstJ2zfsHnOTpPz6XR9OmJvEctL2d7H3WU7avmH3mJsk5dfv+nDC3CSWk7a/i73PctL2DbvH3CQpv37XhxPmJrGctP1d7H2Wk7Zv2D3mJkn59bs+nDA3ieWEfdNImylJnelp7H6bmyTl1+/6cMLcJJYT9k0jbaYkdaansfttbpKUX7/rwwlzk1hO2DeNtJmS1Jmexu63uUlSfv2uDyfMTWI5Yd800mZKUmd6Grvf5iZJ+fW7PjzJ7v12b33LSdtvsfuW75LuX7/rw5Ps3m/31rectP0Wu2/5Lun+9bs+PMnu/XZvfctJ22+x+5bvku5fv+vDk+zeb/fWt5y0/Ra7b/ku6f71+++HT0v+5l3+tK935vApyd+8y5/29c4cPiX5m3f5077emcOnJH/zLn/ar3d+/flBpI+cMDeNtJkSywn79BP5uK+yfzTmppE2U2I5YZ9+Ih/3VfaPxtw00mZKLCfs00/k477K/tGYm0baTInlhH36iSxflT78TpI605bdPbF7lhvct54mvWOaWJ6m4Z0kdaYtu3ti9yw3uG89TXrHNLE8TcM7SepMW3b3xO5ZbnDfepr0jmlieZqGd5LUmbbs7onds9zgvvU06R3TxPXcSxPrW07YpyR1pqTNKUmdKUmdk5LUaXzdWB/eYX3LCfuUpM6UtDklqTMlqXNSkjqNrxvrwzusbzlhn5LUmZI2pyR1piR1TkpSp/F1Y314h/UtJ+xTkjpT0uaUpM6UpM5JSeo0ft34+vOGNLqDfUosN7inhvUtJ+ybRtpMd0n39Goa3cE+JZYb3FPD+pYT9k0jbaa7pHt6NY3uYJ8Syw3uqWF9ywn7ppE2013SPb2aRnewT4nlBvfUsL7lhH3TSJvpLunecjWV7mCftqQbjSR1puR03tqSbkx/wrJqj7JPW9KNRpI6U3I6b21JN6Y/YVm1R9mnLelGI0mdKTmdt7akG9OfsKzao+zTlnSjkaTOlJzOW1vSjelPWFbp8NRImylJnWnL7r6F7zN3STcb32FppUNTI22mJHWmLbv7Fr7P3CXdbHyHpZUOTY20mZLUmbbs7lv4PnOXdLPxHZZWOjQ10mZKUmfasrtv4fvMXdLNxndYWunQlFhutHv2W42n+4bds7wl3VuuskSJ5Ua7Z7/VeLpv2D3LW9K95SpLlFhutHv2W42n+4bds7wl3VuuskSJ5Ua7Z7/VeLpv2D3LW9K97avp6GQ334X3KWlz+tukb5j+hO2/hX3Ebr4L71PS5vS3Sd8w/Qnbfwv7iN18F96npM3pb5O+YfoTtv8W9hG7+S68T0mb098mfcP0Jxz/W+x+FPethvUtN2y/m7fwnvm1+frzIOklDdy3Gta33LD9bt7Ce+bX5uvPg6SXNHDfaljfcsP2u3kL75lfm68/D5Je0sB9q2F9yw3b7+YtvGd+bb7+vCEN7ySpMzXSZrqL3bOcsN9Kns4T2uJRk6TO1Eib6S52z3LCfit5Ok9oi0dNkjpTI22mu9g9ywn7reTpPKEtHjVJ6kyNtJnuYvcsJ+y3kqfzxNLiEUosJ+xTYvkudt9yg3tqpM2d5Cf50mKJEssJ+5RYvovdt9zgnhppcyf5Sb60WKLEcsI+JZbvYvctN7inRtrcSX6SLy2WKLGcsE+J5bvYfcsN7qmRNneSn+RLK5UmbW4Sywn7lOzmhH3a0u7ZN99hadmRNjeJ5YR9SnZzwj5taffsm++wtOxIm5vEcsI+Jbs5YZ+2tHv2zXdYWnakzU1iOWGfkt2csE9b2j375jtcvTz+tuX0vrXF9sxNkjrTT+T6rvyx37ac3re22J65SVJn+olc35U/9tuW0/vWFtszN0nqTD+R67vyx37bcnrf2mJ75iZJneknUn+V/aWYUyNtpqTNqZE2UyNtGlvSjTsT9VvtKHNqpM2UtDk10mZqpE1jS7pxZ6J+qx1lTo20mZI2p0baTI20aWxJN+5M1G+1o8ypkTZT0ubUSJupkTaNLenGnYnl6TujO2zP3DTSZkp2c8L+0xppM32HpfWTIxPbMzeNtJmS3Zyw/7RG2kzfYWn95MjE9sxNI22mZDcn7D+tkTbTd1haPzkysT1z00ibKdnNCftPa6TN9B2uXh5/S9rcbEk37jR2+5SkzpSkzo4kdaavTg6/JW1utqQbdxq7fUpSZ0pSZ0eSOtNXJ4ffkjY3W9KNO43dPiWpMyWpsyNJnemrk8NvSZubLenGncZun5LUmZLU2ZGkzvTVWR/e0faJ7Xdzw/bMKbGc7PbNE1x3uqNtn9h+Nzdsz5wSy8lu3zzBdac72vaJ7Xdzw/bMKbGc7PbNE1x3uqNtn9h+Nzdsz5wSy8lu3zzBcsVewpyS1LmTWG7Y3nLCPm1JN05KLP/D8tRGzClJnTuJ5YbtLSfs05Z046TE8j8sT23EnJLUuZNYbtjecsI+bUk3Tkos/8Py1EbMKUmdO4nlhu0tJ+zTlnTjpMTyP/R/i8PwI//fJZYb3Jvv8Pd/il+WWG5wb77D3/8pflliucG9+Q5//6f4ZYnlBvfmO1y9PH7KFttbfhq+zySpMyVtbr7D1cvjp2yxveWn4ftMkjpT0ubmO1y9PH7KFttbfhq+zySpMyVtbr7D1cvjp2yxveWn4ftMkjpT0ubmO1y9ftRg9y0n7FPD+paTtk9O71sT13Mv7WD3LSfsU8P6lpO2T07vWxPXcy/tYPctJ+xTw/qWk7ZPTu9bE9dzL+1g9y0n7FPD+paTtk9O71sT1/P7EnOTWG5wb5LUmRptn3D/6b6+eX04YW4Syw3uTZI6U6PtE+4/3dc3rw8nzE1iucG9SVJnarR9wv2n+/rm9eGEuUksN7g3SepMjbZPuP90X9+8PpwwN0mb72pYfzcn1rf8NHwffXXWhxPmJmnzXQ3r7+bE+pafhu+jr876cMLcJG2+q2H93ZxY3/LT8H301VkfTpibpM13Nay/mxPrW34avo++OuvDCXOT7OZGu7e+5YT9XYnlhH36DlfvfsTcJLu50e6tbzlhf1diOWGfvsPVux8xN8lubrR761tO2N+VWE7Yp+9w9e5HzE2ymxvt3vqWE/Z3JZYT9uk7XL1+1GD3LX8avt8klhu2t5yc6F+/68OT2H3Ln4bvN4nlhu0tJyf61+/68CR23/Kn4ftNYrlhe8vJif71uz48id23/Gn4fpNYbtjecnKif/3+++HTnub0fd4zieUtvLfrO1y9PH7K05y+z3smsbyF93Z9h6uXx095mtP3ec8klrfw3q7vcPXy+ClPc/o+75nE8hbe2/Udzv9X+sv/OP/881/SqtvcdpBh+wAAAABJRU5ErkJggg==

base64解码后再转图片:在线Base64转图片

使用工具QR_research发现flag

知识点链接-图片宽高修改类题

(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

(固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

(固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

(可变)13位数据块(IHDR)

前四个字节代表该图片的宽

后四个字节代表该图片的高

后五个字节依次为:

Bit depth、ColorType、Compression method、Filter method、Interlace method

(可变)剩余四字节为该png的CRC检验码,由从IDCH到IHDR的十七位字节进行crc计算得到。

文件尾:AE 42 60 82

图片尺寸为787x500(高x宽)

00 00 00 0D 说明IHDR头块长为13

49 48 44 52 IHDR标识

00 00 03 13 图像的宽,787像素

00 00 01 F4 图像的高,500像素

发现高宽错误

这里需要注意的是,文件宽度不能任意修改,需要根据 IHDR 块的 CRC 值爆破得到宽度,否则图片显示错误不能得到 flag

大白

一张大白图片但是只有头试试把图片的高度改一下

使用010editor工具修改高度

(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

(固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

(固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

(可变)13位数据块(IHDR)

前四个字节代表该图片的宽

后四个字节代表该图片的高

乌镇峰会种图

下载图片后先用010editor工具发现文件末尾有flag

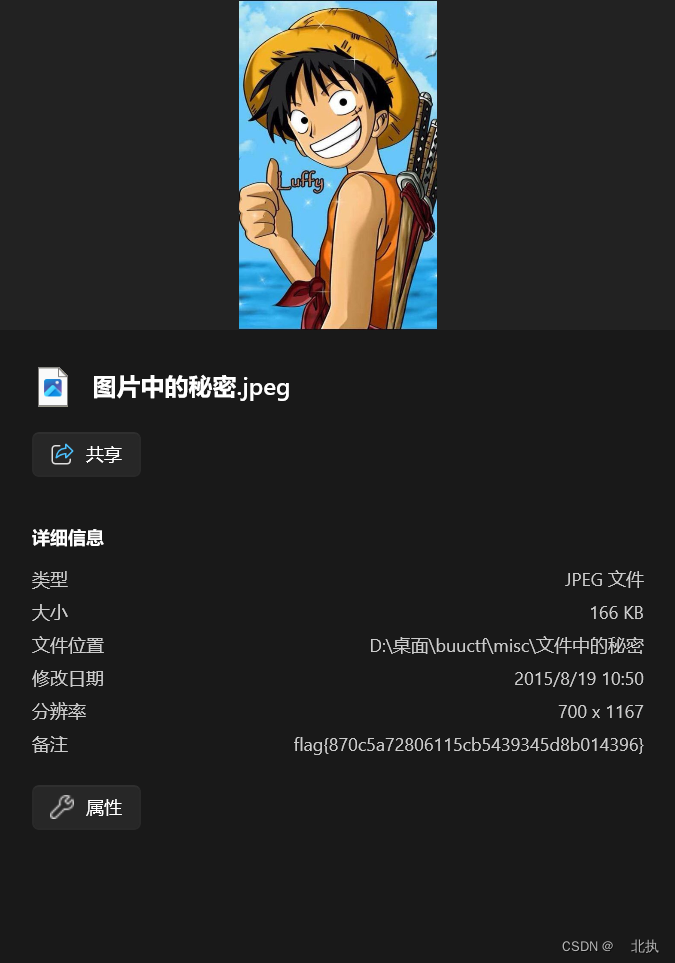

文件中的秘密

提示:小明经常喜欢在文件中藏一些秘密。时间久了便忘记了,你能帮小明找到该文件中的秘密吗? 注意:得到的 flag 请包上 flag{} 提交

是个路飞的jpeg图片隐写工具没看出来忽然发现备注里有flag😂

LSB

是一个png图片使用stegsolve打开,在Red plane 0、Grenn plane 0、Blue plane0通道发现图片的上方好有东西

点击Analyse->Data Extract勾选上方有东西的保存为1.png

是个二维码使用ORresearch

flag{1sb_i4_s0_Ea4y}

QR

直接用QRresearch工具

镜子里的世界

放进stegsolve里在Red plane 0、Grenn plane 0、Blue plane0通道发现图片的上方好有东西

点击Analyse->Data Extract勾选上方有东西

使用杀手锏翻译软件知道flag为:

flag{st3g0_saurus_wr3cks}

FLAG

放进stegsolve里在Red plane 0、Grenn plane 0、Blue plane0通道发现图片的上方好有东西

点击Analyse->Data Extract勾选上方有东西,发现头是zip文件保存为flag.zip

解压是一个elf文件用IDApro64打开

发现flag:

flag{dd0gf4c3tok3yb0ard4g41n~~~}

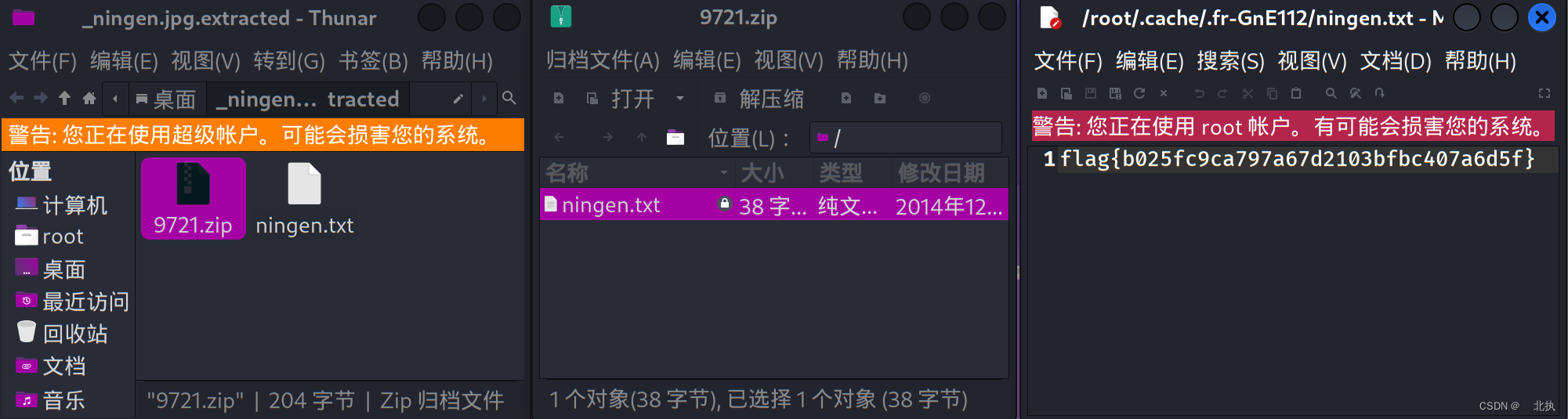

ningen

人类的科学日益发展,对自然的研究依然无法满足,传闻日本科学家秋明重组了基因序列,造出了名为ningen的超自然生物。某天特工小明偶然截获了日本与俄罗斯的秘密通信,文件就是一张ningen的特写,小明通过社工,知道了秋明特别讨厌中国的六位银行密码,喜欢四位数。你能找出黑暗科学家秋明的秘密么? 注意:得到的 flag 请包上 flag{} 提交

一个图片用stegslove工具没有发现什么东西,用kali的binwalk发现有隐藏的zip文件

使用命令 binwalk ningen.jpg -e --run-as=root 分离文件

压缩包要密码用ziperello工具破解,根据题目提示为四位数爆破密码:8368

flag:flag{b025fc9ca797a67d2103bfbc407a6d5f}

小明的保险箱

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?。。。告诉你,其实保险箱的密码四位纯数字密码。(答案格式:flag{答案},只需提交答案) 注意:得到的 flag 请包上 flag{} 提交

一个图片用stegslove工具没有发现什么东西,用kali的binwalk发现有隐藏的rar文件

使用命令 binwalk ningen.jpg -e --run-as=root 分离文件

压缩包要密码用ziperello工具破解,根据题目提示为四位数爆破密码:7869

flag{75a3d68bf071ee188c418ea6cf0bb043}

爱因斯坦

爱因斯坦的图片用stegslove工具没有发现什么东西,用kali的binwalk发现有隐藏的zip文件

使用命令 binwalk ningen.jpg -e --run-as=root 分离文件

要密码爆破不行,把之前图片里的备注输进去可以了

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

隐藏的钥匙

路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙,打开One Piece的大门吗? 注意:得到的 flag 请包上 flag{} 提交

遇事不决先notepad++搜索flag,找到了发现是base64编码的解码flag就到手了

flag{377cbadda1eca2f2f73d36277781f00a}

另外一个世界

图片信息没有东西,用notepad++打开搜索flag没有找到拉到下面发现有0110二进制显示的,把每8位二进制转十进制再转ascll码:koekj3s

FLAG:flag{koekj3s}

面具下的flag

图片信息和内容没发现什么,投到kali用binwalk分析有zip文件和flag.vmdk

zip文件和flag.vmdk直接给我分离出来了不用解密了哈哈,flag.vmdk可以用7z解压

在key_part_one和key_part_two猜测有两部分flag果然两个都需要解密

noe用brainFUCK解密,two用0ok网站解密

Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

flag{N7F5_AD5_i5_funny!}

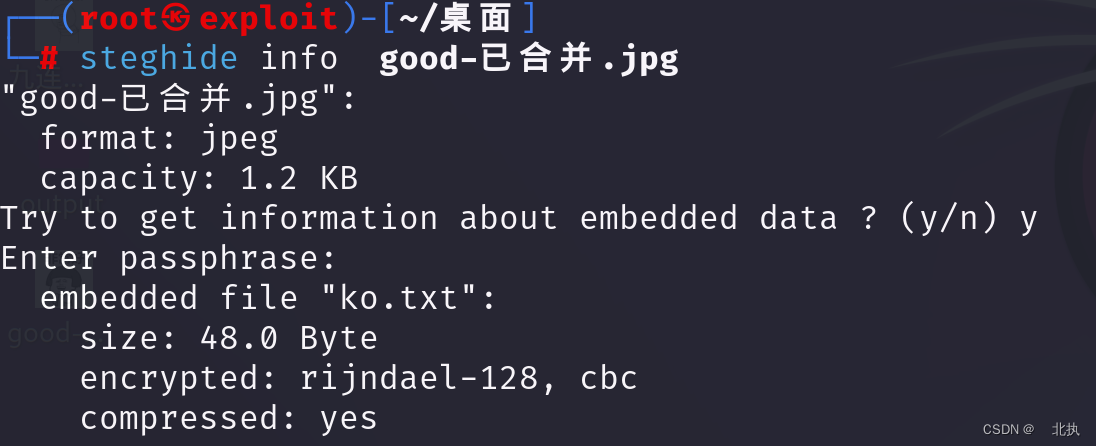

九连环

直接放kali的binwalk分析有文件用foremost分离

有个zip包是伪加密把这位改为00

有两个文件这个文件用binwalk没有发现,

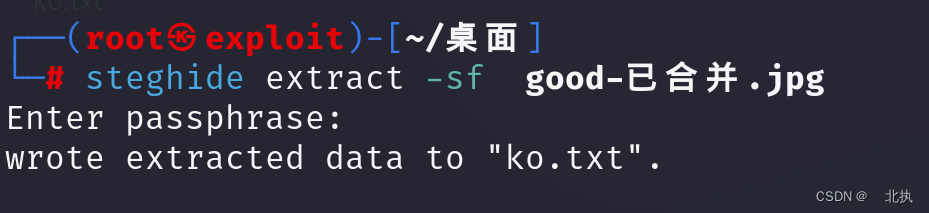

steghide分析还有隐藏文件

steghide info good-已合并.jpg

使用命令:steghide extract -sf good-已合并.jpg,空密码即可

查看txt文件找到压缩包密码

解压后

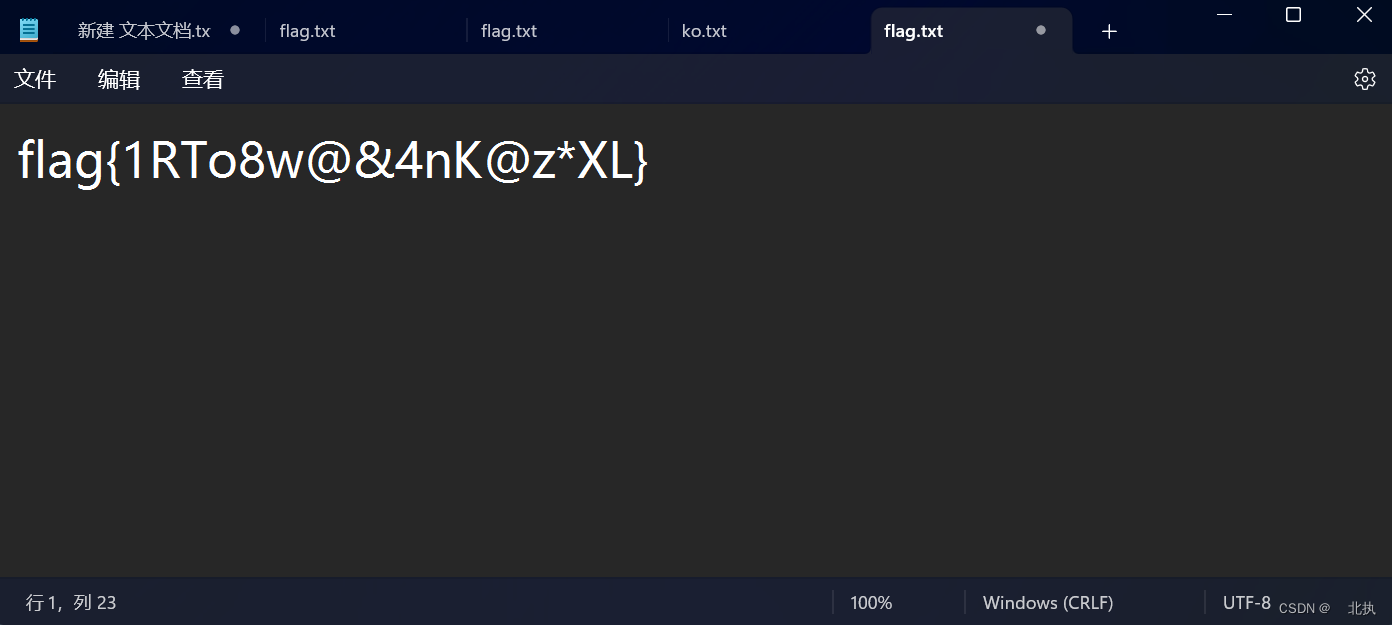

flag:flag{1RTo8w@&4nK@z*XL}

流量分析

wireshark

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交

根据提示登录一般都是采用POST传输所以根据线索使用wireshark搜索

http && http.requrest.method == "POST"

flag{ffb7567a1d4f4abdffdb54e022f8facd}

被嗅探的流量

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗? 注意:得到的 flag 请包上 flag{} 提交

根据提示发现是文件传输的数据那就使用wireshark追踪tcp流搜索flag

发现在第二个流找到了

flag{da73d88936010da1eeeb36e945ec4b97}

数据包中的线索

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗? 注意:得到的 flag 请包上 flag{} 提交

根据提示使用wireshark追踪tcp流发现第七个流是http内容是base64

解密发现是图片格式讲内容转换为图片在线Base64转图片

flag{209acebf6324a09671abc31c869de72c}

菜刀666

流量分析,你能找到flag吗 注意:得到的 flag 请包上 flag{} 提交

根据提示进行http包过滤发现包长度可疑点

右键跟踪http流包里有四个文件

HTML段里z1有着编码的特征,选中value右键显示字节流进行解码发现传的是一个6666.jpg

然后z2的内容为16进制FFD8FFE0,是jpg文件头然后放进010edite工具新建一个十六进制文件CTRL+shift+v另存为666.jpg

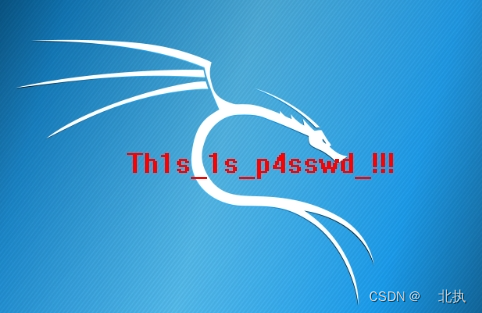

发现图片内容为,Th1s_1s_p4sswd_!!!,交上去发现不对

跟踪TCP流到9发现最下面有着zip文件头格式、password字样

点击后将Line-based text data:text/html 段右键导出分组字节流为1.zip

解压发现要密码将666.jpg内容填上打开flag.txt

得到flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

荷兰宽带数据泄露

根据提示宽带泄露使用RouterPassView路由工具搜索password

发现不是密码那就是用户名了

flag{053700357621}

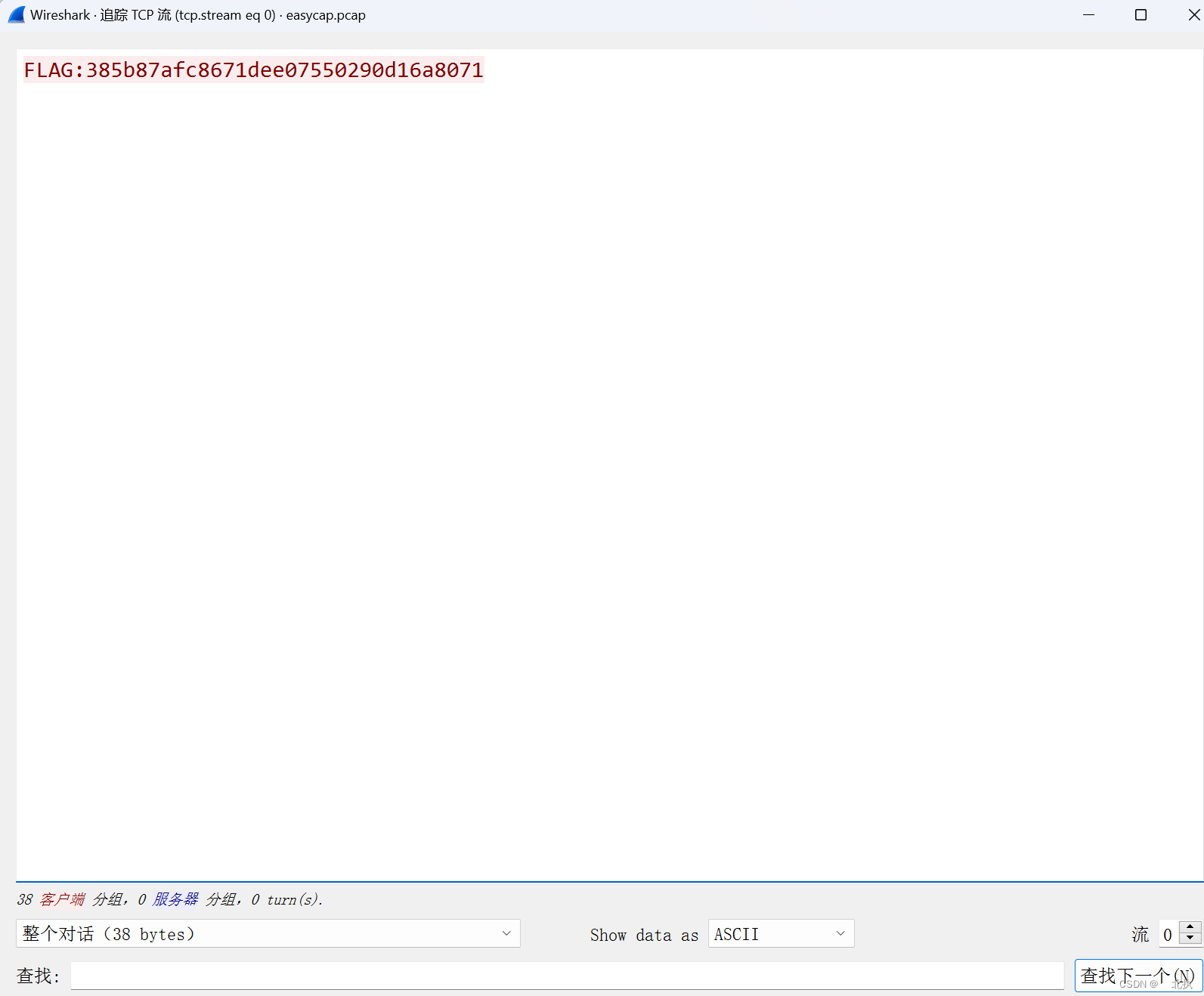

easycap

是一个流量包先追踪个流量包tcp找到了flag

flag{385b87afc8671dee07550290d16a8071}

后门

WEBsehll后门

朋友的网站被黑客上传了webshell后门,他把网站打包备份了,你能帮忙找到黑客的webshell在哪吗?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

根据提示我是使用D盾扫描了找到后门

然后打开zp.php里的$pass(密码)变量和md5值很像提交

flag{ba8e6c6f35a53933b871480bb9a9545c}

后门查杀

小白的网站被小黑攻击了,并且上传了Webshell,你能帮小白找到这个后门么?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

根据提示我这边使用D盾扫描后门

然后打开include.php里的$pass(密码)变量和md5值很像提交

flag{6ac45fb83b3bc355c024f5034b947dd3}

破解

基础破解

给你一个压缩包,你并不能获得什么,因为他是四位数字加密的哈哈哈哈哈哈哈。。。不对= =我说了什么了不得的东西。。 注意:得到的 flag 请包上 flag{} 提交

给了一个rar的压缩包那就使用ARCHPR工具打开文件发现共推荐四位数破解

解压后发现内容是base64加密的解密flag就出来了

flag{70354300a5100ba78068805661b93a5c}

zip伪加密

题目是伪加密使用010edit工具打开压缩包发现全局标志位有加密改为00 00即可解压

RAR加密

这个是一个rar文件,里面好像隐藏着什么秘密,但是压缩包被加密了,毫无保留的告诉你,rar的密码是4位纯数字。 注意:得到的 flag 请包上 flag{} 提交

根据提示四位纯数字直接使用ARCHPR工具暴力破解

密码为:8795

flag{1773c5da790bd3caff38e3decd180eb7}

zip

拼在一起解下base64就有flag 注意:得到的 flag 请包上 flag{} 提交

发现有很多小压缩包并且有CRC校验

网上找到一个crc32爆破的脚本爆破完会自动把内容拼接到一个新的txt文件

进行解密发现很像文件流字符

把流字符放进一个新的文件用010edit打开发现时rar的结尾:C4 3D 7B 00 07 00

给文件加上rar的文件头:52 61 72 21 1A 07 00

打开发现注释里有flag:

flag{nev3r_enc0de_t00_sm4ll_fil3_w1th_zip}

[GUET-CTF2019]zips1

把文件破解一下密码为:723456

解压后发现还时压缩包暴力破解发现不能用了

猜测是伪加密用010edit工具打开把全局标志位(不是00就是加密)改为00 00即可解压

解压后发现还有一个压缩包和一个setup.sh打开setup.sh发现提示我们flag.zip的 密码为:

python -c "print(import('time').time())"

可以看到这是一个时间戳代码,运行可以得到当前时间的时间戳这里关于时间戳的解释为:python时间戳是从1970年1月1日开始计算的,将经过的时间按照秒数输出。

而time是输出现在的时间戳那么现在2023年10月30日做的题目,此时的时间戳为

结合题目为2019年的题目,猜测当时的时间戳为15开头

使用RACHPR进行掩码破解,掩码设置为小数点后面两位(这里我不太懂,貌似是因为python2的规定,但我不知道从哪里看出来的)

解码得到flag.zip的密码为1558080832.15

flag{fkjabPqnLawhvuikfhgzyffj}

8.2.1 伪加密破解]zip伪加密

根据题意使用010edit工具在压缩文件目录区的第9-10组是加密位修改09为00即可

flag{57c9346b92dbae39117cc039ea55e66b}

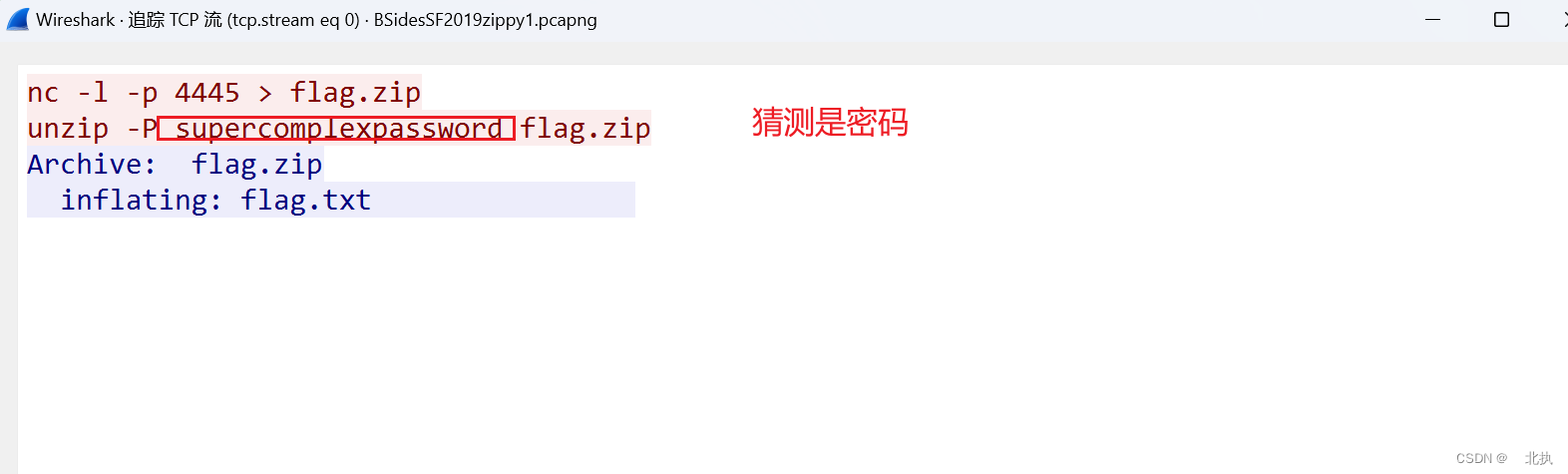

BSidesSF2019 zippy1

下载是个流量包打开没有提示都是tcp包先追踪一下

下一个流是个zip包字节流导出1.zip

解压要密码把刚才发现的输进去

是对的

flag{this_flag_is_your_flag}

神秘龙卷风

神秘龙卷风转转转,科学家用四位数字为它命名,但是发现解密后居然是一串外星人代码!!好可怕! 注意:得到的 flag 请包上 flag{} 提交

下载是一个rar压缩包使用ARCHPR工具破解出密码位:5463

打开文档发现全是+号

上网找密文特征发现是BrainFuck编码使用工具解码

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

视频

假如给我三天光明

有个图片有个压缩包要密码,发现图片下面是盲文对照表为:kmdonowg

解压后是个音频文件一听是模式电码用Audacity工具打开短的为.宽的为- 空的为空格

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..

flag{wpei08732?23dz}

来首歌吧

一首很有意思的歌用Audacity工具打开短的为.宽的为- 空的为空格 放大后慢慢打

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

解密为:flag{5BC925649CB0188F52E617D70929191C}

该博客聚焦于网络安全领域,涵盖图像隐写和流量分析两方面。图像隐写部分介绍了多种图片中隐藏信息及获取flag的方法,如Stegsolve逐帧分析、010Editor查看文件等;流量分析部分则通过wireshark等工具,从数据包中寻找线索,破解加密文件获取flag。

该博客聚焦于网络安全领域,涵盖图像隐写和流量分析两方面。图像隐写部分介绍了多种图片中隐藏信息及获取flag的方法,如Stegsolve逐帧分析、010Editor查看文件等;流量分析部分则通过wireshark等工具,从数据包中寻找线索,破解加密文件获取flag。

5806

5806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?